A Cyber Kill Chain a Lockheed Martin által 2011-ben kifejlesztett biztonsági modell, amely felvázolja a kibertámadás lépéseit, és segít a fenyegetések megértésében, azonosításában és az ellenük való védekezésben.

Ha kíváncsi vagy, Lockheed Martin egy globális repülőgép-, védelmi, fegyver- és biztonsági vállalat.

A Cyber Kill Chain (CKC) pedig az egyik népszerű biztonsági modell, amelyre a kiberbiztonsági szakértők hivatkoznak stratégia kialakítására és a szervezetek kibertámadásokkal szembeni védelmére.

Tartalomjegyzék

Miért fontos a Cyber Kill Chain a kiberbiztonságban?

Legyünk őszinték; A kiberbiztonság nem ilyen egyszerű. Néha egyszerűen és meggyőzően hangozhat, amikor a végfelhasználóknak megadja azokat a tippeket, amelyekre szükségük van ahhoz, hogy biztonságban maradjanak az interneten.

A valódi kibertámadások elleni küzdelem során azonban a szervezeteknek sok technikai dolgot tudniuk kell róla. Nem várhatja el egy szervezettől, hogy néhány biztonsági tanáccsal védekezzen a kibertámadások ellen, ugye?

Tehát szükség van egy keretrendszerre (vagy egy modellre), amely megalapozza a kibertámadások megértését és az ellenük való védekezést.

A Cyber Kill Chain egy hagyományos biztonsági modell, amely alapul szolgál a kibertámadás szakaszainak megértéséhez. Hét szakaszból áll, amelyeket az alábbiakban tárgyalunk.

A Cyber Kill Chain szerepe a kiberbiztonságban

A Cyber Kill Chain nemcsak a kibertámadások betekintésére korlátozódik, hanem segít a szervezeteknek megismerni a támadók észlelésének módjait, megakadályozni a jogosulatlan felhasználók hozzáférését, mérsékelni az aktív támadásokat, és megállítani a támadókat a hálózaton belül.

Ez segít a szervezeteknek és a kiberbiztonsági szakértőknek olyan stratégiát kialakítani, amely segíthet.

A Cyber Kill Chain önmagában nem tud mindent garantálni, különféle dolgok számítanak a hálózaton kívül vagy a szervezeten belül, és ez a modell nem tartalmazza ezeket.

A Cyber Kill Chain szakaszai

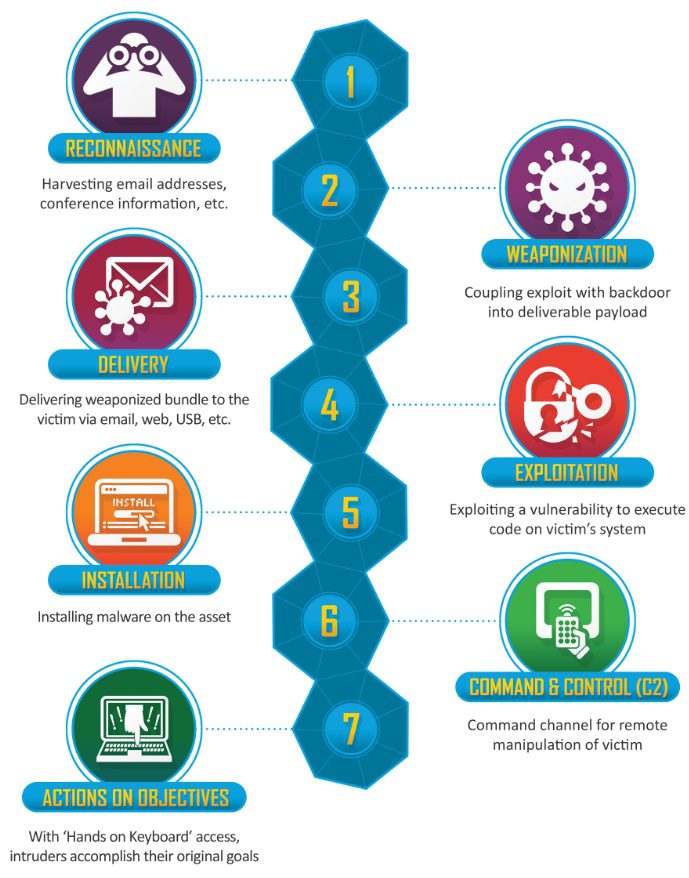

A kép forrásai: Lockheed Martin

A kép forrásai: Lockheed Martin

A CKC keretrendszer hét lépésből áll a kibertámadás leírására. Ők:

#1. Felderítés

A felderítés a Cyber Kill Chain első fázisa, amely az információgyűjtésről szól.

A támadó betekintést nyer a hálózat belépési pontjaiba és gyengeségeibe, és megkeresi a sebezhetőséget. Nem csak azonosításukra korlátozódik, hanem e-mail címek, címek és egyéb szoftverrel kapcsolatos adatok gyűjtése, amelyek segíthetnek rosszindulatú stratégiák kidolgozásában a támadás végrehajtásához.

Minél több részlettel rendelkezik a támadó, annál befolyásosabb lehet a támadás. A támadás ezen megfigyelési szakasza lehet offline és online is. Tehát lehet, hogy ebben a szakaszban senki sem sejtheti egy rosszindulatú szereplőt.

Ennek a szakasznak a leküzdéséhez a szervezeteknek és alkalmazottaiknak a magánélet védelmére kell összpontosítaniuk, legyen szó arról, hogy a fizikai tartózkodási helyet a jogosult felhasználókra korlátozzák, vagy arra kérik az összes kapcsolódó felhasználót, hogy ne osszák meg az érzékeny személyes adatokat online.

Például mindenkinek adatvédelmi eszközöket kell használnia online identitásának védelme érdekében.

#2. Fegyverezés

Itt a rosszindulatú szereplő készíti el a fegyvert, azaz a rosszindulatú programot vagy eszközt a kibertámadáshoz.

Néha meglévő eszközöket használnak, vagy a célnak megfelelően módosítják azokat, hogy felkészüljenek a szállításra, ami a következő lépés.

A támadáshoz létrehozott fegyver a rosszindulatú szereplő céljától függ. Néhányan például inkább megzavarják a szolgáltatásokat, vannak, akik adatokat akarnak ellopni, és vannak, akik váltságdíjat akarnak kérni az érzékeny adatok tárolásáért.

A fegyver bármi lehet, ami ehhez a célhoz igazodik.

#3. Szállítás

Ez az egyik döntő szakasz, ahol a támadó szerencséje kezdődik.

Ha a kézbesítés sikeres, a rosszindulatú program bejut és megkezdi a munkát. És ha ez kudarcot vall, a támadás minden stratégiája véget ér.

A támadó eszközöket vagy médiumokat használ a rosszindulatú program továbbítására. Például rosszindulatú e-mail mellékletek, adathalász e-mailek a hitelesítési adatok átadására, szöveges üzenetek, amelyek becsapják a felhasználót a felhasználó engedélyezésére és hasonlók. Természetesen a rosszindulatú szereplő a megfigyelési fázis bármely információját felhasználja arra, hogy a célpontot meggyőzővé tegye egy üzenetről vagy linkről, így gondolkodás nélkül átkattint.

Ha a szervezet és alkalmazottai tudatában vannak az adathalász támadásoknak és más gyakori kibertámadásoknak, akkor a kézbesítés nehézkes lesz.

#4. Kizsákmányolás

A támadó ismeri a hibákat, és belépett az áldozat rendszerébe.

Most az ismert sebezhetőséget kihasználva képes lesz végrehajtani a szállított rosszindulatú kódot. Ebben a folyamatban a támadó további betekintést nyerhet a rendszerbe, és megtudhatja a gyenge pontokat.

A hálózathoz csatlakoztatott bármely sebezhető rendszernek megvan az esélye a kompromittálásra.

#5. Telepítés

Miután a támadó az összes hibát kiszűrte, a támadó a rosszindulatú program telepítésére összpontosít, és más rosszindulatú kódokat vezet be, hogy kihasználhasson más, kezdetben ismeretlen dolgokat.

Más szavakkal, a beszivárgás ezzel a fázissal fejeződik be, amikor a támadó mélyen behatol a veszélyeztetett hálózatba.

#6. Parancs és vezérlés

A beszivárgás befejeztével ideje, hogy a rosszindulatú szereplő átvegye az irányítást a feltört rendszer vagy a hálózat felett.

Dönthetnek úgy, hogy távolról követik és figyelik az információkat, vagy pusztításba kezdenek a rendszer és a szolgáltatások megzavarása érdekében. Ezek lehetnek DDoS támadások vagy egy hátsó ajtó hozzáadása, amely lehetővé teszi számukra, hogy bárki észrevétlenül beléphessenek a rendszerbe.

#7. Célkitűzések

A támadás céljának megfelelően a rosszindulatú színész végrehajtja az utolsó ütést, hogy elérje a célt.

Titkosíthatják az adatokat, és váltságdíjat kérhetnek érte, megfertőzhetik a rendszert rosszindulatú programok terjesztése érdekében, megzavarhatják a szolgáltatásokat, vagy adatokat lophatnak kiszivárogtatás vagy módosítás céljából. Sok hasonló lehetőség kínálkozik a műveletekhez.

Hogyan segít a Cyber Kill Chain védekezni a támadások ellen?

Annak megértése, hogy a támadók hogyan jutnak be a hálózatba és a rendszerekbe, segít a szervezeteknek és alkalmazottaiknak a kibertámadások elleni védekezésben.

Például a Cyber Kill Chain segítségével megérthetjük, hogy a hálózat sérülékenységei segíthetnek a támadóknak gyorsan behatolni. Ezért a szervezetek fontolóra vehetik a végpontészlelési és válaszadási eszközök használatát, hogy korai észlelési technikákkal bővítsék kiberbiztonsági stratégiájukat.

Hasonlóképpen választhat tűzfalat a felhőinfrastruktúra védelmére és felhőalapú DDoS védelmi szolgáltatásokat a biztonsági játék fokozása érdekében.

Nem szabad megfeledkezni arról, hogy a VPN-ek a vállalkozások biztonságára is használhatók.

A szervezetek hatékonyan használhatják a Cyber Kill Chain modellt azáltal, hogy olyan megoldásokat választanak ki, amelyek a kibertámadás minden egyes szakaszát leküzdik.

Elég a Cyber Kill Chain?

Igen és nem.

Amint azt korábban említettem, a Cyber Kill Chain csak a kibertámadás néhány alapelemével foglalkozik. És még ha egy szervezet védekezik is mindez ellen, az már nagy győzelem.

Bár egyes kiberbiztonsági szakértők egy 8. fokozattal bővítették a modellt.

A 8. szakasz a bevételszerzést foglalja magában:

Ez a fázis elmagyarázza, hogyan keresnek pénzt a támadók egy sikeres támadásból. Legyen szó váltságdíjkérésről vagy kriptovaluta használatáról, a szervezetnek be kell szállnia az ilyen helyzetek kezelésére.

Összességében a modellt kissé elavultnak tekintik, ahogy az innováció a digitális világban előrehalad. A kibertámadások ma már összetettebbek, bár az alapok változatlanok. Például a CKC keretrendszer nem tesz említést mindenféle támadásról, hanem a rosszindulatú programokra korlátozódik.

Ezenkívül nem foglalkozik a bennfentes fenyegetésekkel, figyelembe véve, hogy egy szélhámos alkalmazott is hatással lehet a szervezetre.

Tekintettel arra, hogy a felhő és a mesterséges intelligencia révén a kibertámadások egyre összetettebbek, más modellekre is hivatkozhatunk, mint például a MITER ATT&CK és az Unified Kill Chain.