Hiszel ennek a híres mondásnak?

„Az éremnek két oldala van” vagy „Nincs rózsa tövis nélkül.”

Ez érthető számomra.

Vegyünk példát a technológiáról.

Bár a technológiának megvan az ereje, hogy átalakítsa életünket, ugyanakkor megvan benne a lehetőség, hogy mindent visszavegyen.

Úgy van!

A kibertámadások olyan gyakoriak lettek, hogy minden második nap új címet lehetett látni arról, hogy egy nagy horderejű szervezet válik áldozatává.

Nem csak a szervezetek szenvednek, hanem sok közéleti személyiség is. Pénz és hírnév, minden veszélybe kerülhet a hamisító számítógépes bűnözők miatt. És az irónia az, hogy megoldása magában a hatalmas technológiában rejlik. Az ilyen rosszindulatú tevékenységek leküzdésére szolgáló technológia a tűzfalak lehetnek.

A tűzfal egy védőkorlát, amely megvédheti a hálózatot az illetéktelen hozzáférés megakadályozásával. A támadások számának magas növekedésével a hálózati teljesítménymenedzsment globális piaca 2019-ben elérte a 11 milliárd dollárt. jelentés.

Számos típusa létezik, beleértve a hálózati tűzfalakat, szoftvereket, felhő- és hardveralapú tűzfalakat, alkalmazástűzfalakat stb.

Így néha zavaróvá válik a hálózati és az alkalmazási tűzfalak megkülönböztetése.

De már nem; mert ebben a cikkben erről fogok beszélni, és jobban megvilágítom a hálózati tűzfalakat és a rájuk vonatkozó ajánlásokat.

Maradjon velünk!

Tartalomjegyzék

Mi az a hálózati tűzfal?

A hálózati tűzfal egy olyan rendszer, amely képes szabályozni a szervezeti hálózathoz való hozzáférést, és ezáltal megvédeni a hálózatot. Szűrőként blokkolja a nem jogszerű bejövő forgalmat, mielőtt az bejuthatna a szervezet hálózatába, és kárt okozna.

Fő célja egy belső hálózat védelme a külső hálózattól való elválasztással. A két hálózat közötti kommunikációt is szabályozza.

A hálózati tűzfalak különböző típusai a következők:

- Csomagszűrők: Hagyományos tűzfalrendszerek, amelyek olyan csomagattribútumokra támaszkodnak, mint a forrás és a cél IP-címe, az egyes csomagokhoz társított protokollok és portok. Ezek az attribútumok határozzák meg, hogy a csomag- vagy inkling forgalomnak hozzáférést kell-e adni a tűzfalon keresztül vagy sem.

- Állapottartó ellenőrző tűzfalak: ezek a tűzfalak a teljes munkamenethez tartozó csomagok ellenőrzésére is képesek. Ha egy munkamenet tökéletesen létrejön két végpont között, lehetővé teszi a kommunikációt.

- Alkalmazási réteg tűzfalai: képesek megvizsgálni az alkalmazásszintű információkat, például a HTTP-kéréseket, az FTP-t stb. Ha talál néhány nem legális alkalmazást, ott blokkolhatja azokat.

- Következő generációs tűzfalak: Fejlett tűzfalak, amelyek a protokoll- vagy portblokkoláson és -ellenőrzésen túlmenően mély vizsgálati képességekkel rendelkeznek. Tartalmazza az alkalmazásszintű ellenőrzést, az intelligenciát, a behatolásmegelőzést, a webalkalmazások tűzfalait stb.

Miben különbözik az Application Firewalltól?

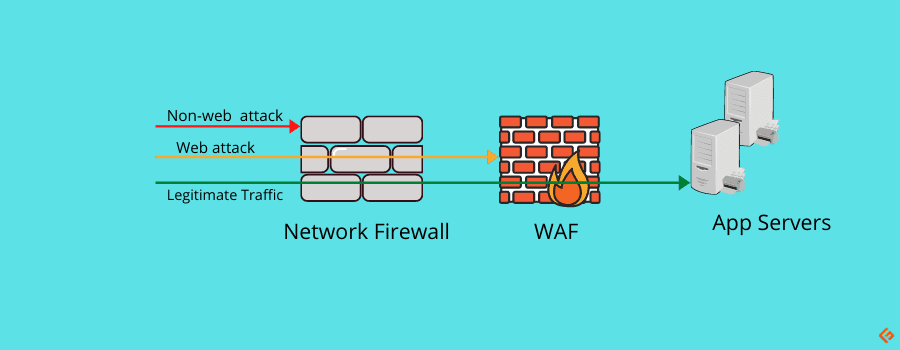

Nem minden tűzfal képes megvédeni a rendszert mindenféle fenyegetéstől. Ehhez a vállalkozások főként kétféle tűzfal használatát fontolgatják – a hálózati tűzfalat és a webalkalmazások tűzfalát (WAF). Fontos megérteni a két tűzfal közötti különbséget a hálózat jobb biztonsága érdekében.

Ehhez először is értsünk egy kicsit a WAF-ról.

A webalkalmazások tűzfala (WAF) megvédheti a webalkalmazásokat a webalkalmazásokra jellemző biztonsági rések és a HTTP/S biztonsági rések ellen.

Az IT-ben a digitális biztonság hét rétegre oszlik. A WAF-ok a 7. biztonsági réteget biztosítják, amelyet alkalmazási szintű biztonságnak is neveznek.

A webalkalmazások különböző támadásokat céloznak meg, többek között:

- Elosztott szolgáltatásmegtagadás (DDoS)

- Webhelyek közötti szkriptelés (XSS)

- SQL injekció

- Nyers erő

- Levélszemét

- Munkamenet-eltérítés

Különbség

- Biztonsági réteg: A hálózati tűzfalak a 3-4. rétegben működnek, amely magában foglalja a bejövő és kimenő hálózati forgalomhoz, valamint az adatátvitelhez kapcsolódó sebezhetőségeket. A WAF-ok a 7. rétegben működnek, amely alkalmazás-specifikus sebezhetőségeket tartalmaz, amint azt fentebb említettük.

- Fókusz: A hálózati tűzfalak a bejövő és kimenő forgalom védelmére összpontosítanak, míg a WAF-ok az alkalmazásokat védik.

- Működési mód: A hálózati tűzfalak kétféle működési módot használnak – transzparens és irányított módot. A WAF-ok aktív ellenőrzéssel és passzív móddal működnek.

- Elhelyezés: A hálózati tűzfalak a hálózat peremén, míg a WAF-ok az internetre néző alkalmazások közelében helyezkednek el.

- Támadásvédelem: A hálózati tűzfalak védelmet nyújtanak a biztonsági rések, például a kevésbé biztonságos zónák és az illetéktelen hozzáférés ellen. A WAF-ok védelmet nyújtanak az SQL injekciók, DDoS és XSS támadások ellen.

- Algoritmusok: A hálózati tűzfalak olyan algoritmusokat használnak, mint a csomagszűrés, a proxy és az állapotalapú ellenőrzés. A WAF-ok anomáliák észlelését, heurisztikát és aláírás-alapú algoritmusokat használnak.

Hogyan segít megállítani a támadásokat a szélén?

A hálózati tűzfal szabályozza az adatok és a forgalom áramlását a hálózatba vagy onnan. Ezeket az adatokat „csomagoknak” nevezzük, amelyek tartalmazhatnak vagy nem tartalmaznak rosszindulatú kódokat, amelyek károsítják a rendszert.

A zsúfolt napokon vagy az ünnepek csúcsszezonjában a hackerek rosszindulatú programokkal, spammel, vírusokkal és egyéb rosszindulatú szándékkal bombázzák a hálózatot.

Jelenleg a tűzfal bizonyos szabályokat alkalmaz a bejövő és kimenő hálózati forgalomra, hogy megvizsgálja, megfelelnek-e ezeknek a szabályoknak vagy sem.

- Ha egyezik – a tűzfal lehetővé teszi a forgalom áthaladását.

- Ha nem – elutasítja vagy blokkolja a forgalmat.

Ily módon hálózata tökéletesen biztonságban marad mindenféle fenyegetéstől, legyen az belső vagy külső.

Belsőnek mondtam?

Igen, a tűzfal nem csak az internet felé néző hálózathoz használható, hanem belső is. Ne feledje, hogy a támadások többsége belülről indul, ezért gondoskodjon a tűzfalstratégia megvalósításáról, ahol csak lehetséges.

Hogyan hozhatja ki a legtöbbet tűzfalából?

Új a hálózati tűzfal használatában?

Ha igen, akkor kövesse néhány tűzfal feltörését a tűzfal hatékony használatához.

- Ellenőrizze a tűzfal lefedettségét: Ha az utóbbi időben valamit megváltoztatott a hálózatán, ne felejtse el ellenőrizni az összes olyan rendszert, amelyet a tűzfal lefed. Vizsgálja meg, hogy továbbra is védettek-e, vagy nem, és javítsa ki a dolgokat közvetlenül a kár bekövetkezése előtt.

- Tartsa szemmel a csatlakoztatott eszközöket: Ha Ön vagy alkalmazottai okostelefont vagy bármilyen más eszközt csatlakoztatnak a hálózathoz, akkor meg kell védeni őket. Ehhez próbáljon meg személyes tűzfalat telepíteni ezekre az eszközökre az adatok védelme érdekében.

- Fizetési rendszerének elkülönítése: Óvja fizetési adatfolyamait azáltal, hogy távol tartja őket a sebezhetőségektől. Ehhez állítsa be a tűzfalat, hogy megakadályozza a nem megbízható adatátvitelt a fizetési rendszereibe/fizetési rendszereiből.

Engedélyezzen olyan dolgokat, amelyek a kártyafeldolgozáshoz és -értékesítéshez elengedhetetlenül szükségesek, miközben tiltja a közvetlen kommunikációt ezen rendszerek és az internet között.

Melyek a népszerű felhőalapú hálózati tűzfalak?

Fedezzük fel!

Google Cloud

Kép: Google Cloud

Minden egyes virtuális magánfelhőnél (VPC), Google Cloud alapértelmezett szabályokat generál a tűzfalakhoz hálózati szinten. Ezek a szabályok lehetővé teszik, hogy a virtuálisgép-példányokhoz kapcsolódjon vagy utasítson el kapcsolatokat a megadott konfigurációtól függően.

Ha a tűzfalszabályok engedélyezve vannak, akkor az operációs rendszertől és konfigurációjuktól függetlenül védi a példányokat. Annak ellenére, hogy a virtuálisgép-példányok nincsenek elindítva, továbbra is biztonságosak.

A Google Cloud VPC tűzfalszabályai az Ön virtuálisgép-példányai és a külső hálózat között, valamint egymás között is érvényesek.

Kiemelések

- Egy hálózatnak 2 hallgatólagos tűzfalszabálya van, amelyek blokkolják a bejövő forgalmat és engedélyezik a kimenő forgalmat

- A 0-65535 közötti prioritási szintek támogatottak

- Csak az IPv4 kapcsolatokat támogatja

Nézze meg, hogyan lehet tűzfalat telepíteni a Google Cloud szolgáltatásban.

Barracuda

Biztosítsa hálózati infrastruktúráját a Barracuda CloudGen tűzfal. Skálázható és központosított felügyeletet kínál a kifinomult biztonsági elemzések mellett, hogy csökkentse az adminisztrációs többletköltséget.

A tűzfal a teljes WAN védelme érdekében részletes házirendeket is kikényszeríthet. Ideális menedzselt szolgáltatók, több telephelyes vállalkozások és egyéb bonyolult és elosztott hálózati infrastruktúrával rendelkező cégek számára. Blokkolja a nulladik napi és fejlett fenyegetéseket, amelyek képesek megkerülni a víruskereső motorokat és az aláírás-alapú IPS-t.

Kiemelések

- Alkalmazás profilalkotás

- Webszűrés

- Behatolás észlelése és megelőzése

- Anti-spam és rosszindulatú programok elleni védelem

- DoS és DDoS védelem

- SSL elfogás

- Teljes hozzáférés-szabályozás a hálózaton

- Hiteles DNS és DNS szerver

Ellenőrző pont

Szerezzen kiváló biztonságot ezzel Ellenőrző pont, amely a díjnyertes SandBlast Network megoldást szállítja. Megvédi hálózatát az 5. generációs fejlett többvektoros támadásoktól, jobban, mint a legtöbb 3-4 szintű védelmet kínáló tűzfal.

A Check Point NGFW-je 60+ innovatív biztonsági megoldást tartalmaz. Az új Infinity Architecture-n alapul, amely képes megakadályozni az 1,5 Tbps sebességű támadásokat. Ezenkívül az alkalmazási réteg és a rosszindulatú programok támadásainak megelőzésére összpontosít.

Kiemelések

- Nulladik napi védelem

- Igény szerinti méretezés

- Egységes biztonság a felhők, a hálózatok és az IoT között

- Moduláris hardver

- Testreszabás a bővítőhelyekhez

- Szilárdtestalapú meghajtók a teljesítmény fokozása érdekében

- Szélesebb lefedettség a hálózathoz, mobilhoz, felhőhöz és végpontokhoz

- Granulált hálózati alapú DLP több mint 700 adattípussal FTP-hez, e-mailekhez és webes forgalomhoz

- Központosított irányítási ellenőrzés

Zscaler

Használni a Zscaler A Cloud Firewall lehetővé teszi a biztonságos helyi hálózati letöréseket a teljes protokollra és portra, készülékek nélkül. Képes rugalmasan skálázni a forgalom irányításához.

A tűzfal valós idejű vezérlést, láthatóságot és házirend-érvényesítést tud nyújtani a hálózaton. Ezenkívül minden munkamenetet részletesen naplózhat, és fejlett elemzési módszereket használ a hálózati sebezhetőségek betekintésére ugyanarról a konzolról az összes alkalmazás, hely és felhasználó számára.

Kiemelések

- Granulált irányelvek

- Proxy alapú architektúra

- Felhő IPS

- DNS biztonság

- SSL ellenőrzés

- Tűzfalat biztosít szolgáltatásként (FaaS)

- Optimalizálja az MPLS backhaulokat

SonicWall

A kisvállalkozásoktól a globális óriáscégek felhőinfrastruktúrájáig a vállalkozások használhatják a szigorú biztonsági tűzfalakat SonicWall.

Ésszerű áron képesek kielégíteni az Ön speciális biztonsági igényeit és használhatóságát a hálózat biztonsága érdekében. A SonicWall Advanced Gateway Security Suite (AGSS) segítségével további biztonsági réteget adhat hozzá, amely teljes körű biztonsági szolgáltatásokat és testreszabási lehetőségeket kínál.

Kiemelések

- Gateway Security Services (GSS) a kémprogramok elleni védelem, vírusirtó, behatolásmegelőzés, alkalmazásvezérlés stb.

- Tartalomszűrés a nem megfelelő, rosszindulatú és/vagy illegális webtartalom blokkolására

- Capture Advanced Threat Protection (ATP)

SophosXG

SophosXG tagadhatatlanul az egyik vezető hálózati biztonsági tűzfal. Hatékony új generációs védelmet biztosít azáltal, hogy olyan technológiákat használ, mint a behatolásmegelőzés és a mélyreható tanulás a hálózat védelmében.

Automatikus fenyegetésre adott válasza azonnal elszigeteli rendszereit a biztonsági fenyegetések azonosításától, hogy megakadályozza azok terjedését. Ezenkívül a tűzfal jól átlátja a gyanús forgalmat, így segít a hálózat irányításában.

Kiemelések

- Könnyen használható VPN ingyen

- SOHO védelem, beleértve az SD-RED-et vagy az XG 86-ot

- Mobil VPN SSL-lel és IPSec-cel

- Titkosított forgalom TLS 1.3 támogatással

- Nagy teljesítményű DPI motor

- Network Flow FastPath

- SSD-k, rugalmas csatlakoztathatóság és bőséges RAM

- Központi felhőkezelés jelentéskészítő eszközökkel és Zero-touch telepítéssel

Cisco

Olyan vezető kutató- és tanácsadó cégek hírnevét, mint a Gartner, Cisco az egyik piacvezető a tűzfalak területén. A Cisco NGFW választásával védekezhet a növekvő online sebezhetőségekkel szemben.

Ezenkívül leegyszerűsíti a biztonságkezelést, és jobb láthatóságot tesz lehetővé a hibrid és az elosztott hálózatok között. Az NGFW integrált biztonsági és hálózati képességeket használ a meglévő infrastruktúrába a kiterjesztett védelem érdekében.

Kiemelések

- Virtuális NGFW, amely képes megvizsgálni az 1 Gbps-nál nagyobb fenyegetéseket

- Adaptive Security Virtual Appliance (ASAv)

- ASA FirePOWER-rel

- Meraki MX sorozatú készülékek

- Következő generációs behatolás megelőzés

- Tűzerő-felügyeleti központ és eszközkezelő

- Cisco fenyegetésreagálási és védelmi hangszerelő

- Cisco SecureX a biztonság erősítésére

Fortinet

Fortinet Az NGFW-k kezelhetik a szervezet biztonsági aggályait. Mesterséges intelligenciát alkalmaznak a fenyegetések proaktív észleléséhez és megelőzéséhez. Tűzfalai nagymértékben skálázhatók, és megfelelnek a hibrid IT hálózati architektúrák igényeinek.

A Fortinet tűzfalai mind a titkosított, mind a tiszta szöveges forgalmat ellenőrzik a biztonsági kupola védelme érdekében. Emellett megakadályozhatják a DDoS támadásokat és a zsarolóprogramokat anélkül, hogy befolyásolnák a felhasználói élményt vagy az állásidő-problémákat.

A Fortinet készülékként és virtuális gépként is elérhető.

Következtetés

Hálózatának külső és belső rosszindulatú szándékkal szembeni védelme minden eddiginél nyilvánvalóbbá vált a burjánzó biztonságos invázióknak köszönhetően. Ne essen pánikba; ehelyett válasszon jó minőségű hálózati tűzfalat, és óvja hálózatát és adatait, hogy nyugodt éjszakái legyenek!

Ezután ismerkedjen meg a hálózati biztonsággal.