A kéttényezős hitelesítés (2FA) az egyetlen leghatékonyabb módszer az online fiókokhoz való jogosulatlan hozzáférés megakadályozására. Még mindig kell meggyőzni? Tekintse meg ezeket a lenyűgöző számokat a Microsofttól.

Tartalomjegyzék

A kemény számok

2020 februárjában a Microsoft adott prezentáció a RSA konferencia „Breaking Password Dependencies: Challenges in the Final Mile at Microsoft” címmel. Az egész prezentáció lenyűgöző volt, ha a felhasználói fiókok biztonságossá tétele iránt érdeklődik. Még akkor is, ha ez a gondolat elaltatja az elmét, a bemutatott statisztikák és számok lenyűgözőek voltak.

A Microsoft havonta több mint 1 milliárd aktív fiókot követ nyomon a világ népességének közel 1/8-a. Ezek több mint 30 milliárd havi bejelentkezési eseményt generálnak. Minden bejelentkezés egy vállalati O365-fiókba több bejelentkezési bejegyzést generálhat több alkalmazásban, valamint további eseményeket más alkalmazások számára, amelyek az O365-öt használják az egyszeri bejelentkezéshez.

Ha ez a szám nagynak hangzik, ne feledje A Microsoft naponta 300 millió csalárd bejelentkezési kísérletet állít le. Ez megint nem évente vagy havonta, hanem napi 300 millió.

2020 januárjában 480 000 Microsoft-fiókot – az összes Microsoft-fiók 0,048 százalékát – veszélyeztették a permetező támadások. Ilyenkor a támadó egy közös jelszót (például „Tavasz2020!”) futtat több ezer fiókot tartalmazó listák ellen, abban a reményben, hogy ezek közül néhányan ezt a közös jelszót használják.

A spray-k csak a támadás egyik formája; további százakat és ezreket okoztak a hitelesítő adatok. Ezek állandósításához a támadó felhasználóneveket és jelszavakat vásárol a sötét weben, és kipróbálja azokat más rendszereken.

Aztán ott van az adathalászat, amikor a támadó ráveszi Önt, hogy jelentkezzen be egy hamis webhelyre, hogy megkapja jelszavát. Ezek a módszerek az online fiókok tipikus „feltörése”, a köznyelvben.

Összességében több mint 1 millió Microsoft-fiókot törtek fel januárban. Ez valamivel több, mint 32 000 feltört fiók naponta, ami rosszul hangzik, amíg nem emlékszel a napi 300 millió csaló bejelentkezési kísérletre.

De a legfontosabb szám mind közül az A Microsoft-fiókok összes feltörésének 99,9 százalékát megállították volna ha a fiókokban engedélyezve volt a kéttényezős hitelesítés.

Mi az a kéttényezős hitelesítés?

Gyors emlékeztető, a kéttényezős hitelesítés (2FA) további módszert igényel a fiók hitelesítéséhez, nem csupán felhasználónév és jelszó megadására. Ez a további módszer gyakran egy hatjegyű kód, amelyet SMS-ben küldenek a telefonra, vagy egy alkalmazás generál. Ezután írja be ezt a hatjegyű kódot a fiókjába való bejelentkezési eljárás részeként.

A kéttényezős hitelesítés a többtényezős hitelesítés (MFA) egy fajtája. Vannak más MFA-módszerek is, beleértve az eszközhöz csatlakoztatott fizikai USB-tokeneket, vagy az ujjlenyomat vagy a szem biometrikus beolvasását. A telefonra küldött kód azonban messze a leggyakoribb.

A többtényezős hitelesítés azonban tág fogalom – egy nagyon biztonságos fiókhoz például kettő helyett három tényezőre van szükség.

A 2FA megállította volna a jogsértéseket?

A permetező támadások és a hitelesítő adatok kitöltése esetén a támadók már rendelkeznek jelszóval – csak meg kell találniuk az azt használó fiókokat. Az adathalászatnál a támadók birtokában vannak az Ön jelszavának és fióknevének is, ami még rosszabb.

Ha a januárban feltört Microsoft-fiókokban engedélyezték volna a többtényezős hitelesítést, nem lett volna elég a jelszó. A hackernek hozzá kellett volna férnie áldozatai telefonjaihoz is, hogy megkapja az MFA-kódot, mielőtt bejelentkezhetett volna ezekbe a fiókokba. A telefon nélkül a támadó nem tudott volna hozzáférni ezekhez a fiókokhoz, és nem is törték volna fel őket.

Ha úgy gondolja, hogy jelszavát lehetetlen kitalálni, és soha nem esne bele egy adathalász támadásba, merüljön el a tényekben. Alex Weinart, a Microsoft egyik vezető építésze szerint a jelszavad tulajdonképpen annyira nem számít amikor fiókja biztonságáról van szó.

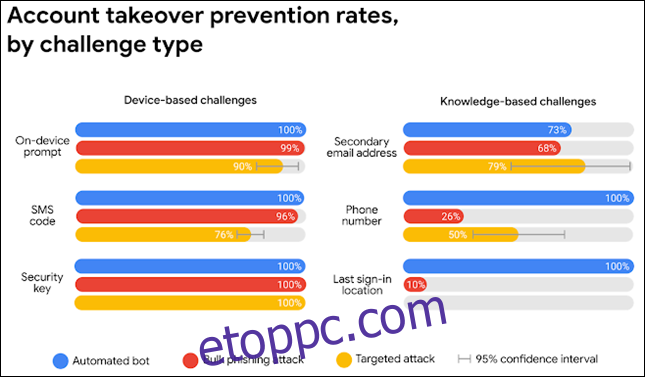

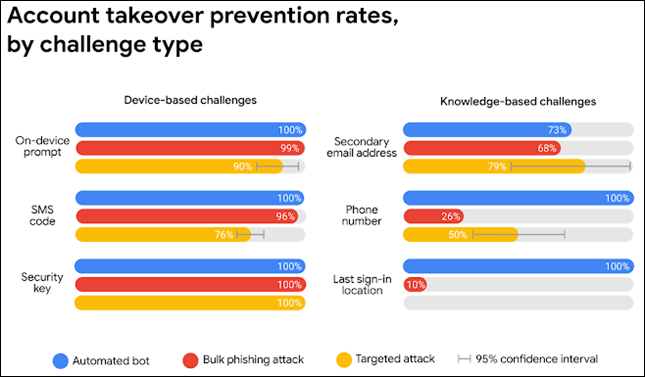

Ez nem csak a Microsoft-fiókokra vonatkozik – minden online fiók ugyanolyan sebezhető, ha nem használ MFA-t. A Google szerint Az MFA 100 százalékban leállt automatizált bottámadások (spray támadások, hitelesítő adatok kitöltése és hasonló automatizált módszerek).

Ha megnézi a Google kutatási táblázatának bal alsó részét, a „Biztonsági kulcs” módszer 100 százalékosan hatékony volt az automatizált robotok, adathalászat és célzott támadások megállításában.

Tehát mi az a „Biztonsági kulcs” módszer? A telefonon található alkalmazás segítségével MFA-kódot generál.

Bár az „SMS-kód” módszer is nagyon hatékony volt – és ez abszolút jobb, mintha egyáltalán nem lenne MFA –, egy alkalmazás még jobb. Az Authyt ajánljuk, mivel ingyenes, könnyen használható és hatékony.

A 2FA engedélyezése az összes fiókhoz

A legtöbb online fiókhoz engedélyezheti a 2FA-t vagy más típusú MFA-t. A beállítás a különböző fiókokhoz különböző helyeken található. Általában azonban a fiók beállításai menüjében található a „Fiók” vagy a „Biztonság” alatt.

Szerencsére vannak útmutatóink, amelyek leírják, hogyan kapcsolhatja be az MFA-t néhány legnépszerűbb webhelyen és alkalmazásban:

amazon

Apple azonosító

Facebook

Google/Gmail

Instagram

LinkedIn

Microsoft

Fészek

Nintendo

Reddit

Gyűrű

Laza

Gőz

Twitter

Az MFA a leghatékonyabb módja az online fiókok védelmének. Ha még nem tette meg, szánjon időt a lehető leghamarabbi bekapcsolására – különösen a kritikus fiókok, például az e-mail és a banki fiókok esetében.