Védje magánéletét a Linux gpg paranccsal. Használjon világszínvonalú titkosítást, hogy biztonságban tartsa titkait. Megmutatjuk, hogyan használhatod a gpg-t a kulcsokkal való munkavégzéshez, a fájlok titkosításához és a visszafejtéshez.

GnuPrivacy Guard (GPG) lehetővé teszi a fájlok biztonságos titkosítását, hogy csak a címzett tudja visszafejteni őket. Konkrétan a GPG megfelel a OpenPGP alapértelmezett. A Pretty Good Privacy nevű program mintájára készült (PGP). A PGP-t 1991-ben írta Phil Zimmerman.

A GPG személyenként két titkosítási kulcs ötletére támaszkodik. Minden személynek van egy privát és egy nyilvános kulcsa. A nyilvános kulcs képes visszafejteni valamit, amit a privát kulccsal titkosítottak.

A fájl biztonságos elküldéséhez titkosítsa azt saját privát kulcsával és a címzett nyilvános kulcsával. A fájl visszafejtéséhez szükségük van a privát kulcsukra és az Ön nyilvános kulcsára.

Ebből látni fogja, hogy a nyilvános kulcsokat meg kell osztani. A fájl titkosításához rendelkeznie kell a címzett nyilvános kulcsával, a címzettnek pedig szüksége van az Ön nyilvános kulcsára a visszafejtéshez. Nincs veszély, ha nyilvános kulcsait csak ilyenvé teszi – nyilvánossá. Valójában erre a célra léteznek nyilvános kulcsú szerverek, amint látni fogjuk. A privát kulcsokat privátnak kell tartani. Ha a nyilvános kulcsa nyilvános, akkor a privát kulcsát titokban és biztonságban kell tartani.

A GPG beállításának több lépése van, mint a használatában. Szerencsére általában csak egyszer kell beállítania.

Tartalomjegyzék

A kulcsok generálása

A gpg parancs az összes ellenőrzött Linux-disztribúcióra telepítve volt, beleértve az Ubuntu-t, a Fedorát és a Manjaro-t is.

Nem kell GPG-t használnia az e-mailekhez. A fájlokat titkosíthatja, és letölthetővé teheti, vagy fizikailag átadhatja a címzettnek. A generált kulcsokhoz azonban e-mail címet kell társítania, ezért válassza ki, melyik e-mail címet fogja használni.

Itt van a parancs a kulcsok generálásához. A –full-generate-key opció egy interaktív munkamenetben hozza létre a kulcsokat a terminál ablakában. A rendszer kérni fogja egy jelmondat megadását is. Ügyeljen arra, hogy emlékezzen, mi az összetett jelszó. Három vagy négy egyszerű szó írásjelekkel összekapcsolva jó és robusztus modell jelszavakhoz és jelszavakhoz.

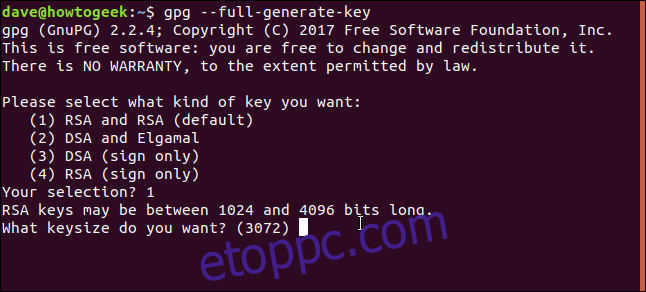

gpg --full-generate-key

A rendszer megkéri, hogy válasszon titkosítási típust a menüből. Hacsak nincs alapos oka rá, írja be az 1-et, és nyomja meg az Enter billentyűt.

Ki kell választania a titkosítási kulcsok bithosszát. Nyomja meg az Entert az alapértelmezés elfogadásához.

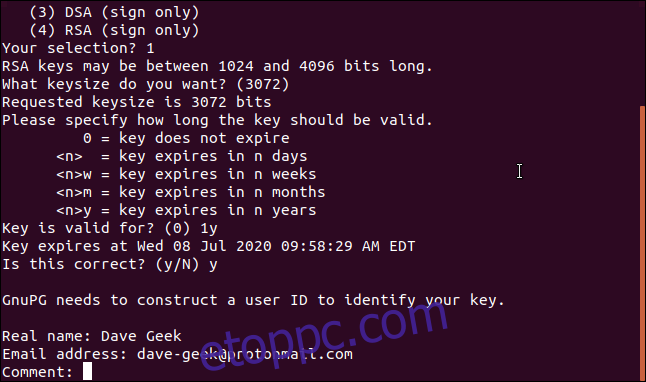

Meg kell adnia, hogy mennyi ideig tartson a kulcs. Ha teszteli a rendszert, adjon meg egy rövid időtartamot, például 5, öt napig. Ha meg akarja őrizni ezt a kulcsot, adjon meg hosszabb időtartamot, például 1 év, egy év. A kulcs 12 hónapig tart, ezért egy év után meg kell újítani. Választását Y betűvel erősítse meg.

Meg kell adnia a nevét és az e-mail címét. Ha szeretné, megjegyzést fűzhet hozzá.

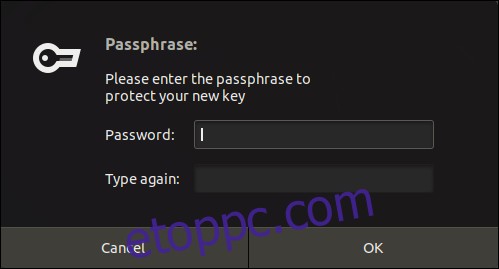

A rendszer kérni fogja az összetett jelszavát. A jelszóra mindig szüksége lesz, amikor a kulcsaival dolgozik, ezért győződjön meg arról, hogy tudja, mi az.

Kattintson az OK gombra, miután megadta jelszavát. Ezt az ablakot fogja látni, amikor a gpg-vel dolgozik, ezért ügyeljen arra, hogy emlékezzen a jelszóra.

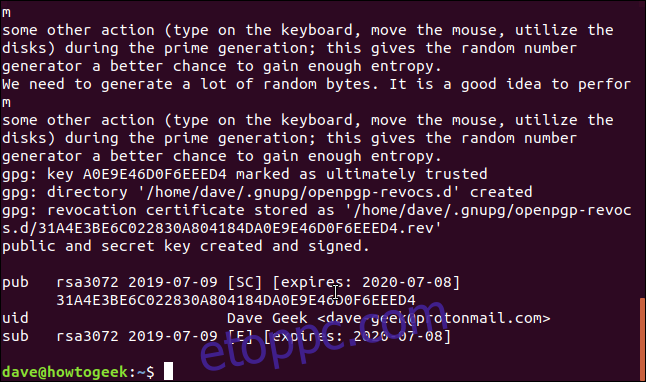

A kulcsgenerálás megtörténik, és visszakerül a parancssorba.

Visszavonási tanúsítvány generálása

Ha a privát kulcsa mások számára ismertté válik, le kell választania a régi kulcsokat a személyazonosságáról, hogy újakat generálhasson. Ehhez visszavonási tanúsítványra lesz szüksége. Ezt most megtesszük, és biztonságos helyen tároljuk.

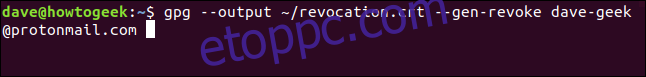

Az –output opciót a létrehozni kívánt tanúsítvány fájlnevének kell követnie. A –gen-revoke beállítás hatására a gpg visszavonási tanúsítványt generál. Meg kell adnia azt az e-mail címet, amelyet a kulcsok generálásakor használt.

gpg --output ~/revocation.crt --gen-revoke [email protected]

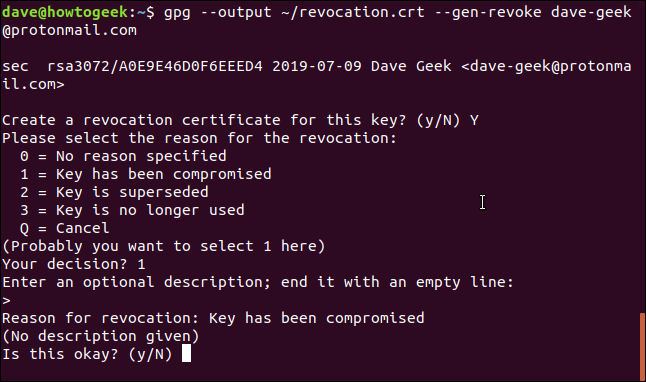

Meg kell erősítenie, hogy szeretne tanúsítványt generálni. Nyomja meg az Y gombot, és nyomja meg az Enter billentyűt. A rendszer megkérdezi, hogy miért állítja elő a tanúsítványt. Mivel ezt idő előtt tesszük, nem tudjuk biztosan. Nyomja meg az 1-es billentyűt valószínű tippként, és nyomja meg az Enter billentyűt.

Ha akarja, megadhat leírást. Nyomja meg kétszer az Enter billentyűt a leírás befejezéséhez.

A rendszer felkéri a beállítások megerősítésére, nyomja meg az Y gombot, és nyomja meg az Enter billentyűt.

A tanúsítvány létrejön. Megjelenik egy üzenet, amely megerősíti a tanúsítvány biztonságos megőrzésének szükségességét.

Megemlít valakit, akit Mallorynak hívnak. A kriptográfiai megbeszéléseket régóta használják Bob és Alice ahogy a két ember kommunikál. Vannak más mellékszereplők is. Eve egy lehallgató, Mallory egy rosszindulatú támadó. Csak annyit kell tudnunk, hogy a tanúsítványt biztonságban kell tartanunk.

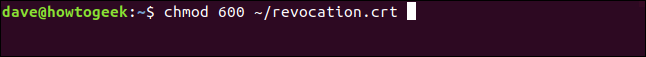

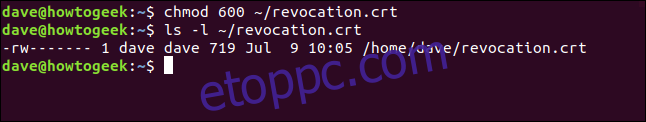

Legalább a sajátunkon kívül távolítsunk el minden engedélyt a tanúsítványból.

chmod 600 ~/revocation.crt

Nézzük meg az ls-el, hogy most mik az engedélyek:

ls -l

Ez tökéletes. A fájl tulajdonosán – mi – kívül senki nem tehet semmit a tanúsítvánnyal.

Valaki más nyilvános kulcsának importálása

Egy másik személy által visszafejthető üzenet titkosításához rendelkeznünk kell nyilvános kulcsával.

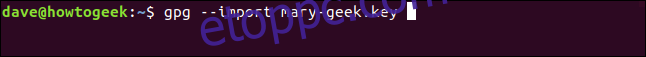

Ha egy fájlban megkapta a kulcsukat, akkor a következő paranccsal importálhatja azt. Ebben a példában a kulcsfájl neve „mary-geek.key”.

gpg --import mary-geek.key

A kulcs importálva lesz, és megjelenik a kulcshoz tartozó név és e-mail cím. Nyilvánvalóan meg kell egyeznie azzal a személlyel, akitől kapta.

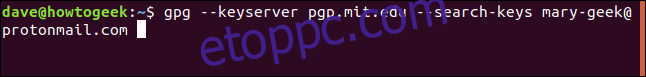

Lehetőség van arra is, hogy az a személy, akitől kulcsra van szüksége, feltöltötte kulcsát egy nyilvános kulcsú szerverre. Ezek a szerverek az emberek nyilvános kulcsait tárolják a világ minden tájáról. A kulcsszerverek rendszeresen szinkronizálnak egymással, így a kulcsok univerzálisan elérhetőek.

Az MIT nyilvános kulcskiszolgálója egy népszerű kulcsszerver, amelyet rendszeresen szinkronizálnak, így az ott történő keresésnek sikeresnek kell lennie. Ha valaki csak nemrég töltött fel kulcsot, akkor néhány napba telhet, amíg megjelenik.

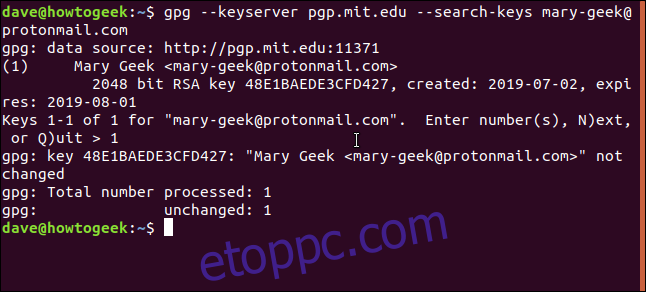

A –keyserver opciót a keresni kívánt kulcsszerver nevének kell követnie. A –search-keys opciót vagy a keresett személy nevének vagy e-mail címének kell követnie. Az e-mail címet fogjuk használni:

gpg --keyserver pgp.mit.edu --search-keys [email protected]

A mérkőzések listája és számozása megtörtént. Egy importálásához írja be a számot, és nyomja meg az Enter billentyűt. Ebben az esetben egyetlen egyezés van, ezért írunk be 1-et és nyomjuk meg az Entert.

A kulcs importálva van, és megjelenik a kulcshoz tartozó név és e-mail cím.

Kulcs ellenőrzése és aláírása

Ha egy Ön által ismert személy átadott Önnek egy nyilvános kulcsú fájlt, nyugodtan mondhatja, hogy az adott személyhez tartozik. Ha nyilvános kulcsú kiszolgálóról töltötte le, úgy érezheti, meg kell győződnie arról, hogy a kulcs annak a személynek a tulajdona, akinek szánták.

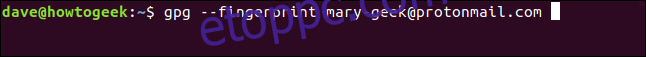

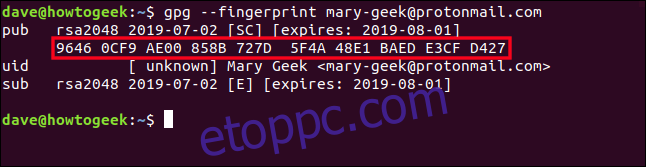

Az –ujjlenyomat opció hatására a gpg egy tíz négy hexadecimális karakterből álló rövid sorozatot hoz létre. Megkérheti a személyt, hogy küldje el kulcsának ujjlenyomatát.

Ezután az –ujjlenyomat opcióval létrehozhatja ugyanazt a hexadecimális karakterekből álló ujjlenyomat-sorozatot, és összehasonlíthatja őket. Ha megegyeznek, tudod, hogy a kulcs az adott személyé.

gpg --fingerprint [email protected]

Az ujjlenyomat létrejön.

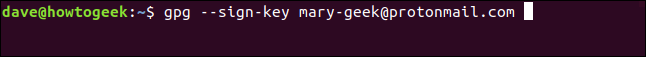

Ha meggyőződött arról, hogy a kulcs eredeti, és annak a személynek a tulajdonosa, akihez társítani kell, aláírhatja a kulcsát.

Ha ezt nem teszi meg, továbbra is használhatja az adott személytől érkező és neki küldött üzenetek titkosítására és visszafejtésére. De a gpg minden alkalommal megkérdezi, hogy kíván-e folytatni, mert a kulcs aláíratlan. Használjuk a találóan elnevezett –sign-key opciót, és megadjuk a személy e-mail címét, hogy a gpg tudja, melyik kulcsot írja alá.

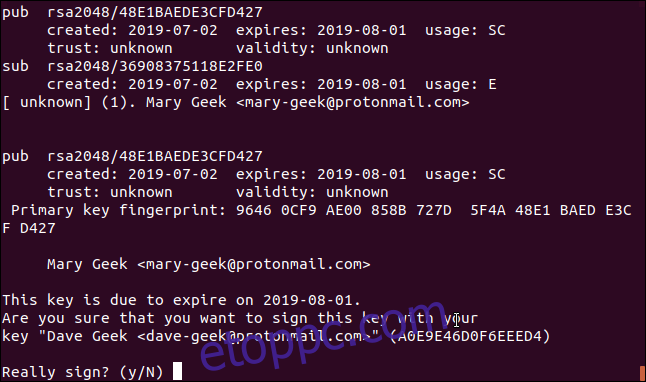

gpg --sign-key [email protected]

Információkat fog látni a kulcsról és a személyről, és a rendszer arra kéri, hogy igazolja, hogy valóban aláírja-e a kulcsot. Nyomja meg az Y gombot, és nyomja meg az Enter billentyűt a kulcs aláírásához.

Hogyan oszthatja meg nyilvános kulcsát

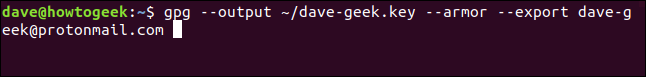

A kulcs fájlként való megosztásához exportálnunk kell a gpg helyi kulcstárolóból. Ehhez az –export opciót használjuk, amelyet a kulcs létrehozásához használt e-mail címnek kell követnie. Az –output opciót annak a fájlnak a nevének kell követnie, amelybe a kulcsot exportálni szeretné. Az –armor opció azt mondja a gpg-nek, hogy bináris fájl helyett ASCII armor kimenetet állítson elő.

gpg --output ~/dave-geek.key --armor --export [email protected]

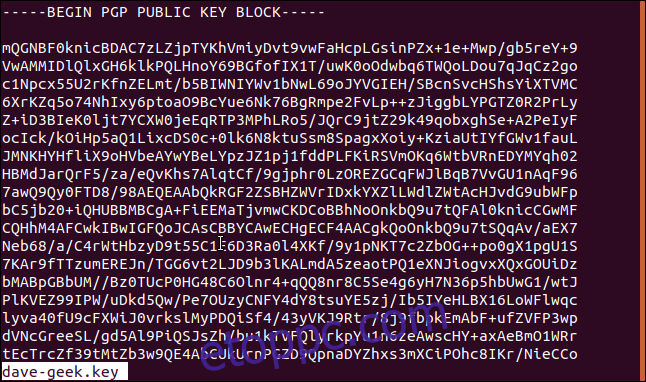

Kevesebbel is bepillanthatunk a kulcsfájlba.

less dave-geek.key

A kulcs teljes pompájában látható:

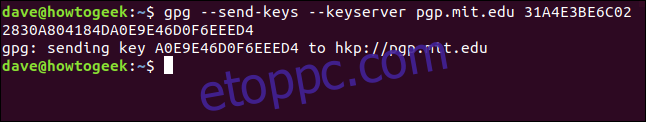

Nyilvános kulcsát nyilvános kulcsú szerveren is megoszthatja. A –send-keys opció elküldi a kulcsot a kulcsszervernek. A –keyserver opciót a nyilvános kulcsszerver webcímének kell követnie. A küldendő kulcs azonosításához meg kell adni a kulcs ujjlenyomatát a parancssorban. Megjegyzés: a négy karakterből álló halmazok között nincs szóköz.

(Az –ujjlenyomat opció használatával megtekintheti a kulcs ujjlenyomatát.)

gpg --send-keys --keyserver pgp.mit.edu 31A4E3BE6C022830A804DA0EE9E4D6D0F64EEED4

Megerősítést kap a kulcs elküldéséről.

Fájlok titkosítása

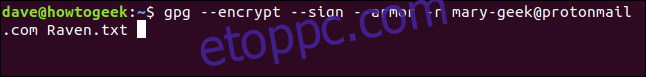

Végre készen állunk egy fájl titkosítására és elküldésére Marynek. A fájl neve Raven.txt.

Az –encrypt opció azt mondja a gpg-nek, hogy titkosítsa a fájlt, a –sign opció pedig azt, hogy írja alá a fájlt az Ön adataival. Az –armor opció arra utasítja a gpg-t, hogy hozzon létre egy ASCII fájlt. Az -r (címzett) opciót annak a személynek az e-mail címének kell követnie, akinek a fájlt küldi.

gpg --encrypt --sign --armor -r [email protected]

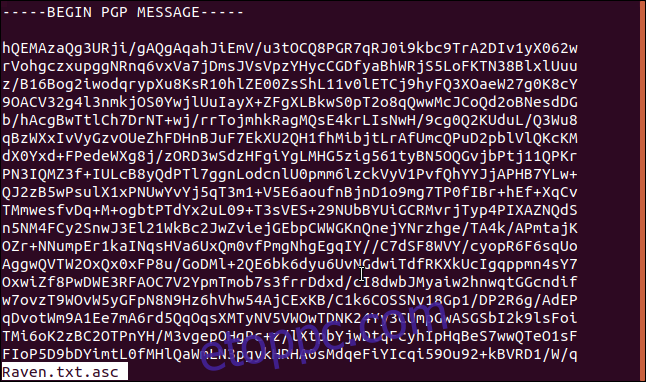

A fájl az eredetivel azonos néven jön létre, de a fájlnévhez „.asc” fűződik. Vessünk egy pillantást a belsejébe.

less Raven.txt.asc

A fájl teljesen olvashatatlan, és csak olyan személy tudja visszafejteni, aki rendelkezik az Ön nyilvános kulcsával és Mary privát kulcsával. Az egyetlen személy, akinek mindkettő megvan, Mary legyen.

Most már elküldhetjük a fájlt Marynek, abban a tudatban, hogy senki más nem tudja visszafejteni.

Fájlok visszafejtése

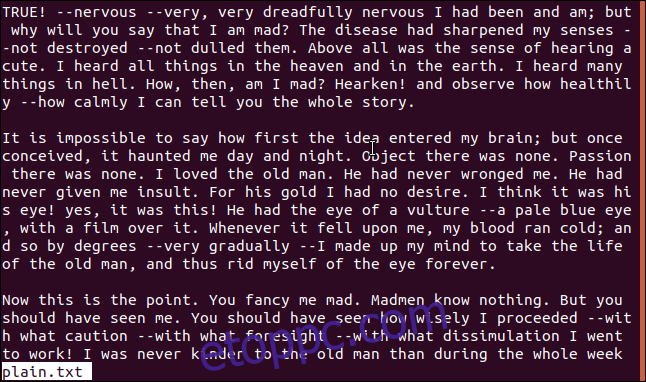

Mary választ küldött. Ez egy coded.asc nevű titkosított fájlban található. Nagyon egyszerűen visszafejthetjük a –decrypt opcióval. A kimenetet átirányítjuk egy másik, plain.txt nevű fájlba.

Ne feledje, hogy nem kell megmondanunk a gpg-nek, hogy kitől származik a fájl. Ezt ki tudja deríteni a fájl titkosított tartalmából.

gpg --decrypt coded.asc > plain.txt

A fájl titkosítása sikeresen megtörtént számunkra.

A kulcsok frissítése

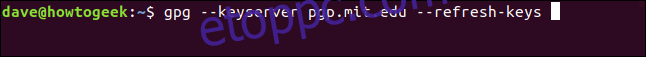

Időnként megkérheti a gpg-t, hogy ellenőrizze a kulcsait egy nyilvános kulcsú szerveren, és frissítse a megváltozott kulcsokat. Ezt néhány havonta megteheti, vagy amikor új kapcsolattartótól kap kulcsot.

A –refresh-keys opció hatására a gpg elvégzi az ellenőrzést. A –keyserver opciót a választott kulcsszervernek kell követnie. Miután a kulcsokat szinkronizálta a nyilvános kulcsú kiszolgálók között, nem számít, melyiket választja.

gpg --keyserver pgp.mit.edu --refresh-keys

A gpg úgy válaszol, hogy felsorolja az általa ellenőrzött kulcsokat, és értesíti, ha valamelyik módosult vagy frissült.

Az adatvédelem forró téma

Az adatvédelem manapság soha nem áll távol a hírektől. Bármi legyen is az oka annak, hogy adatait biztonságban és privát módon szeretné megőrizni, a gpg egy egyszerű eszközt kínál a hihetetlenül erős titkosítás alkalmazására fájljaiban és kommunikációjában.

Vannak más módok is a gpg használatára. Kaphat hozzá plugint Thunderbird hívott Enigmail. Közvetlenül a gpg konfigurációjához kapcsolódik, hogy lehetővé tegye az e-mail üzenetek titkosítását a Thunderbird belsejéből.