A felhasználói hozzáférési jogok kezelése minden hálózati rendszergazda munkájának elengedhetetlen része. Annak biztosítása, hogy minden egyes felhasználó csak a számára szükséges erőforrásokhoz férhessen hozzá, a hálózat biztonságának legelemibb lépése. Volt idő, amikor a számítógépes fenyegetések az internetről származtak, és e-mailen vagy rosszindulatú webhelyeken keresztül jutottak el a hálózatokhoz. Bár ez még mindig így van, az értékes vállalati adatok egyre növekvő kockázata belülről fakad. Akár rosszindulatú szándékok, akár ostoba tudatlanság miatt, a felhasználók az adatok kiszivárgásának forrásai lehetnek. A hozzáférési jogosultság-kezelő eszközök segítségével biztosíthatja, hogy a felhasználók csak ahhoz férhessenek hozzá, amihez valóban szükségük van, és minden erőforráshoz csak olyan felhasználók férhetnek hozzá, akiknek valóban szükségük van rá. Olvasson tovább, miközben áttekintjük a ma elérhető legjobb hozzáférési jog-kezelő eszközöket.

Mielőtt azonban mélyebben megvizsgálnánk az elérhető legjobb eszközöket, először nézzük meg a hozzáférési jogok kezelését. Elmagyarázzuk, hogy ez miért olyan fontos szempont az adatok védelmében, és milyen kihívásokkal kell szembenézniük a hálózati rendszergazdáknak. A hozzáférési jogok kezelését ITIL szempontból is megvizsgáljuk. Végül is az Access Management az ITIL keretrendszer egyik alapfolyamata. Befejezésül pedig megvitatjuk a hozzáférési jogok kezelését biztonsági szempontból. Végül áttekintünk néhányat az általunk talált legjobb hozzáférési jog-kezelő eszközök közül.

Tartalomjegyzék

Hozzáférési jogok kezelése

Az információs technológiai közösségben mindenki tudja, hogy az adatszivárgás gyakori – és szinte elkerülhetetlen – előfordulássá vált. És bár kísértést érezhetünk azt hinni, hogy ezt csak rosszindulatú hackerek és bûnözõk, vagy árnyékos országok hírszerző ügynökségei teszik, amelyek mindegyike hozzáfér a kifinomult technológiához, amelyet arra terveztek, hogy még a legbiztonságosabb hálózatokba is betörjenek, ez sajnos korántsem igaz. Bár ezek a külső támadások léteznek, a kockázat egy része belülről fakad. És a belső kockázat ugyanolyan magas lehet, mint a külső.

Ennek a belső kockázatnak számos formája lehet. Egyrészt a gátlástalan alkalmazottak kereshetik a módját, hogy gyorsan pénzt keressenek bizalmas adatok versenytársaknak történő eladásával. De amellett, hogy egy vállalaton belül rossz szándékú egyének tettek, az adatszivárgás véletlenül is megtörténhet. Például egyes alkalmazottak nem ismerik a biztonsági irányelveket. Még rosszabb, hogy túl sok hozzáféréssel rendelkeznek a vállalati adatokhoz és egyéb erőforrásokhoz.

A CA Technologies kijelenti 2018-as bennfentes fenyegetés jelentés (!pdf link), hogy a szervezetek 90%-a kiszolgáltatottnak érzi magát a bennfentes támadásokkal szemben. Ezenkívül a jelentés azt is jelzi, hogy a bennfentes támadások fő okai a túlzott hozzáférési jogosultságok, a bizalmas adatokhoz hozzáféréssel rendelkező eszközök növekvő száma, valamint az információs rendszerek egészének általánosan növekvő összetettsége. Ez mutatja a hozzáférési jogok kezelésének fontosságát. Az egyik legjobb módja a rosszindulatú és véletlen támadások, valamint az adatszivárgás és adatvesztés lehetőségének csökkentésének, ha a felhasználóknak korlátozott hozzáférést biztosítanak a fájlmegosztásokhoz, az Active Directoryhoz és más erőforrásokhoz a szervezeten belül a tényleges igények alapján.

Sajnos ezt könnyebb mondani, mint megtenni. A mai hálózatok gyakran széles földrajzi területeken terjednek el, és több ezer eszközből állnak. A hozzáférési jogok kezelése gyorsan hatalmas feladattá válhat, tele kockázatokkal és mindenféle buktatóval. Itt jöhetnek jól a hozzáférési jogosultság-kezelő eszközök.

Hozzáférési jogok kezelése és ITIL

Az IT Infrastructure Library vagy ITIL az információtechnológiai csapatok számára útmutatók és ajánlott folyamatok összessége. Konkrétan az ITIL célja, hogy hatékony és eredményes módszereket fejlesszen ki az IT-szolgáltatások nyújtására, más szóval a legjobb gyakorlatok katalógusát az informatikai szervezet számára. A hozzáférés-kezelés az egyik ilyen ITIL-folyamat. A folyamat célja nagyon leegyszerűsítve: „jogosultság biztosítása a jogosult felhasználóknak egy szolgáltatás használatához, miközben megakadályozza a nem jogosult felhasználók hozzáférését”.

Hozzáférési jogok kezelése mint biztonsági intézkedés

Míg egyesek azzal érvelnek, hogy a hozzáférési jogok kezelése a hálózati adminisztráció része, mások azt mondják, hogy inkább az IT-biztonság része. A valóságban valószínűleg mindkettőről van szó. De valójában ez csak a nagyobb vállalkozásoknál számít, ahol külön hálózati adminisztrációs és IT-biztonsági csapatok működnek. Kisebb szervezetekben gyakran ugyanazok a csapatok kezelik az adminisztrációt és a biztonságot is, hatékonyan vitatva ezzel a kérdést.

A legjobb hozzáférési jogkezelési eszközök

A dedikált hozzáférési jog-kezelő eszközök megtalálása a vártnál nehezebbnek bizonyult. Ez valószínűleg annak a ténynek köszönhető, hogy sok eszközt valójában biztonsági eszközként vagy AD-ellenőrző eszközként értékesítenek. Úgy döntöttünk, hogy listánkra felvesszük azokat az eszközöket, amelyek segíthetik a rendszergazdákat abban, hogy a felhasználók hozzáférjenek ahhoz, amire szükségük van, semmi máshoz. Egyes eszközök a jogok hozzárendelését és kezelését segítik, míg mások olyan ellenőrzési eszközök, amelyek átvizsgálják a hálózatot, és jelentést készítenek arról, hogy kinek mihez férhet hozzá.

1. SolarWinds Access Rights Manager (INGYENES próbaverzió)

A SolarWindst nem kell bemutatni a hálózati rendszergazdáknak. Az évek óta működő cég a legjobb hálózati adminisztrációs eszközök kiadásáról híres. Zászlós terméke, a SolarWinds Network Performance Monitor, folyamatosan a legjobb hálózatfigyelő eszközök között szerepel. A SolarWinds arról is híres, hogy nagyszerű ingyenes eszközöket készít a hálózati rendszergazdák speciális igényeire. Ezen eszközök közül az ingyenes alhálózati számológép és az egyszerű, de hasznos TFTP-kiszolgáló a legismertebbek közé tartozik.

Az SolarWinds hozzáférési jogkezelő (amit gyakran úgy emlegetnek KAR) azzal a céllal jött létre, hogy segítse a hálózati rendszergazdákat a felhasználói jogosultságokkal és a hozzáférési jogosultságokkal kapcsolatban. Ez az eszköz kezeli az Active Directory-alapú hálózatokat, és célja, hogy megkönnyítse a felhasználók kiépítését és eltávolítását, a nyomon követést és a figyelést. És természetesen segíthet minimalizálni a bennfentes támadások esélyét azáltal, hogy egyszerű módot kínál a felhasználói engedélyek kezelésére és figyelésére, és biztosítja, hogy ne adjanak ki felesleges engedélyeket.

Egy dolog, ami valószínűleg feltűnik majd a használata során SolarWinds hozzáférési jogkezelő az intuitív felhasználókezelési irányítópult, ahol létrehozhat, módosíthat, törölhet, aktiválhat és deaktiválhat felhasználói hozzáféréseket a különböző fájlokhoz és mappákhoz. Ez az eszköz szerepspecifikus sablonokat is tartalmaz, amelyek segítségével a felhasználók könnyedén hozzáférhetnek a hálózat adott erőforrásaihoz. Az eszközzel egyszerűen, néhány kattintással hozhat létre és törölhet felhasználókat. És ez még csak a kezdet, a SolarWinds hozzáférési jogkezelő nem hagy sok funkciót maga után. Íme egy összefoglaló az eszköz legérdekesebb funkcióiról.

Ez az eszköz használható mind az Active Directory, mind a csoportházirend változásainak figyelésére és auditálására. A hálózati rendszergazdák könnyen láthatják, hogy ki milyen változtatásokat hajtott végre a csoportházirend- vagy az Active Directory-beállításokon, valamint a módosítások dátumát és időbélyegzőjét. Ezek az információk minden bizonnyal megkönnyítik a jogosulatlan felhasználók és a bárki által elkövetett rosszindulatú vagy tudatlan cselekedetek észlelését. Ez az egyik első lépés annak biztosítására, hogy bizonyos fokú ellenőrzést tartson fenn a hozzáférési jogok felett, és hogy tisztában legyen minden lehetséges problémával, mielőtt azok káros hatást gyakorolnának.

A támadások gyakran történnek, amikor a mappákhoz és/vagy azok tartalmához olyan felhasználók férnek hozzá, akiknek nincs – vagy nem kellene – hozzáférésükre jogosultságuk. Ez a fajta helyzet gyakori, amikor a felhasználók széles körű hozzáférést kapnak mappákhoz vagy fájlokhoz. A SolarWinds Access Rights Manager segíthet megelőzni az ilyen típusú szivárgásokat és a bizalmas adatok és fájlok jogosulatlan módosításait azáltal, hogy az adminisztrátorok számára vizuálisan ábrázolja a több fájlkiszolgáló engedélyeit. Összefoglalva, az eszköz segítségével megtekintheti, hogy kinek milyen engedélye van milyen fájlhoz.

Az AD, a csoportházirend-objektumok, a fájlok és mappák figyelése egy dolog – és egy fontos –, de a SolarWinds hozzáférési jogkezelő sokkal tovább megy ennél. Nemcsak a felhasználók kezelésére használhatja, hanem azt is elemzi, hogy mely felhasználók milyen szolgáltatásokhoz és erőforrásokhoz fértek hozzá. A termék példátlan rálátást biztosít a csoporttagságokra az Active Directoryban és a fájlkiszolgálókon belül is. Ezzel Ön, a rendszergazda, az egyik legjobb pozícióba kerül a bennfentes támadások megelőzésére.

Egyetlen eszköz sem teljes, ha nem tud beszámolni arról, hogy mit csinál és mit talál. Ha olyan eszközre van szüksége, amely bizonyítékokat generál, amelyek felhasználhatók jövőbeni viták vagy esetleges peres ügyek esetén, ez az eszköz az Ön számára. És ha részletes jelentésekre van szüksége auditálási célokra és a vállalkozására vonatkozó szabályozási szabványok által meghatározott előírásoknak való megfeleléshez, akkor azokat is megtalálja.

A SolarWinds Access Rights Manager segítségével könnyedén készíthet nagyszerű jelentéseket, amelyek közvetlenül foglalkoznak az auditorok aggályaival és a szabályozási szabványoknak való megfeleléssel. Néhány kattintással gyorsan és egyszerűen létrehozhatók. A jelentések bármilyen információt tartalmazhatnak, amit csak gondol. Például a naplózási tevékenységek az Active Directoryban és a fájlszerver-hozzáférések szerepelhetnek egy jelentésben. Rajtad múlik, hogy azokat olyan összefoglalóan vagy részletesen készítsd el, amennyire szüksége van.

Az SolarWinds Active Rights Manager lehetőséget kínál a hálózati adminisztrátoroknak, hogy egy adott objektum hozzáférési jogainak kezelését az azt létrehozó személy kezében hagyják. Például egy fájlt létrehozó felhasználó meghatározhatja, hogy ki férhet hozzá. Egy ilyen önengedélyezési rendszer fontos szerepet játszik az információkhoz való jogosulatlan hozzáférés megakadályozásában. Végül is ki tudja, kinek kellene jobban hozzáférnie egy erőforráshoz, mint annak, aki létrehozza? Ez a folyamat egy webalapú önengedélyezési portálon keresztül valósul meg, amely megkönnyíti az erőforrás-tulajdonosok számára a hozzáférési kérelmek kezelését és az engedélyek beállítását.

Az SolarWinds hozzáférési jogkezelő arra is használható, hogy valós időben és bármely időpontban megbecsülje a szervezet kockázati szintjét. A kockázatnak ezt a százalékos értékét a rendszer minden felhasználóra vonatkozóan a hozzáférési szint és az engedélyek alapján számítja ki. Ez a funkció kényelmessé teszi a hálózati rendszergazdák és/az IT biztonsági csoport tagjai számára, hogy teljes mértékben ellenőrizzék a felhasználói tevékenységet és az egyes alkalmazottak által jelentett kockázati szintet. Ha tudja, hogy mely felhasználók rendelkeznek a legmagasabb kockázati szinttel, akkor jobban figyelemmel kísérheti őket.

Ez az eszköz nem csak az Active Directory jogkezelését fedi le, hanem a Microsoft Exchange jogokat is kezeli. A termék nagyban segíthet az Exchange felügyeletének és auditálásának leegyszerűsítésében, valamint segít megelőzni az adatszivárgást. Nyomon követheti a postafiókok, postafiókmappák, naptárak és nyilvános mappák változásait.

És ahogy az Exchange-szel is használhatod, úgy ezt is használhatod a SolarWinds hozzáférési jogkezelő a SharePoint mellett. Az KAR A felhasználókezelő rendszer egy fastruktúrában jeleníti meg a SharePoint engedélyeket, és lehetővé teszi a rendszergazdák számára, hogy gyorsan lássák, ki jogosult az adott SharePoint-erőforrás elérésére.

Bármennyire is nagyszerű, ha van egy automatizált rendszer, amely figyeli a környezetét, még jobb, ha képes értesíteni Önt, ha valami különöset észlel. És pontosan ezt a célt szolgálja a SolarWinds hozzáférési jogkezelő‘ riasztórendszer. Az alrendszer előre meghatározott eseményekre vonatkozó riasztások kibocsátásával tájékoztatja a támogató személyzetet a hálózaton zajló eseményekről. A riasztásokat kiváltó események közé tartozik a fájlmódosítások és az engedélymódosítások. Ezek a riasztások segíthetnek az adatszivárgás mérséklésében és megelőzésében.

A SolarWinds Access Rights Manager licence az Active Directoryban aktivált felhasználók száma alapján történik. Az aktivált felhasználó vagy egy aktív felhasználói fiók, vagy egy szolgáltatási fiók. A termék ára 2995 dollártól kezdődik, legfeljebb 100 aktív felhasználó számára. Több felhasználó esetén (legfeljebb 10 000) részletes árakat kaphat, ha kapcsolatba lép a SolarWinds értékesítésével, de várhatóan több mint 130 000 dollárt kell fizetnie ennyi felhasználóért. Ha pedig inkább kipróbálná az eszközt a vásárlás előtt, egy ingyenes, korlátlan, 30 napos próbaverziót is beszerezhet.

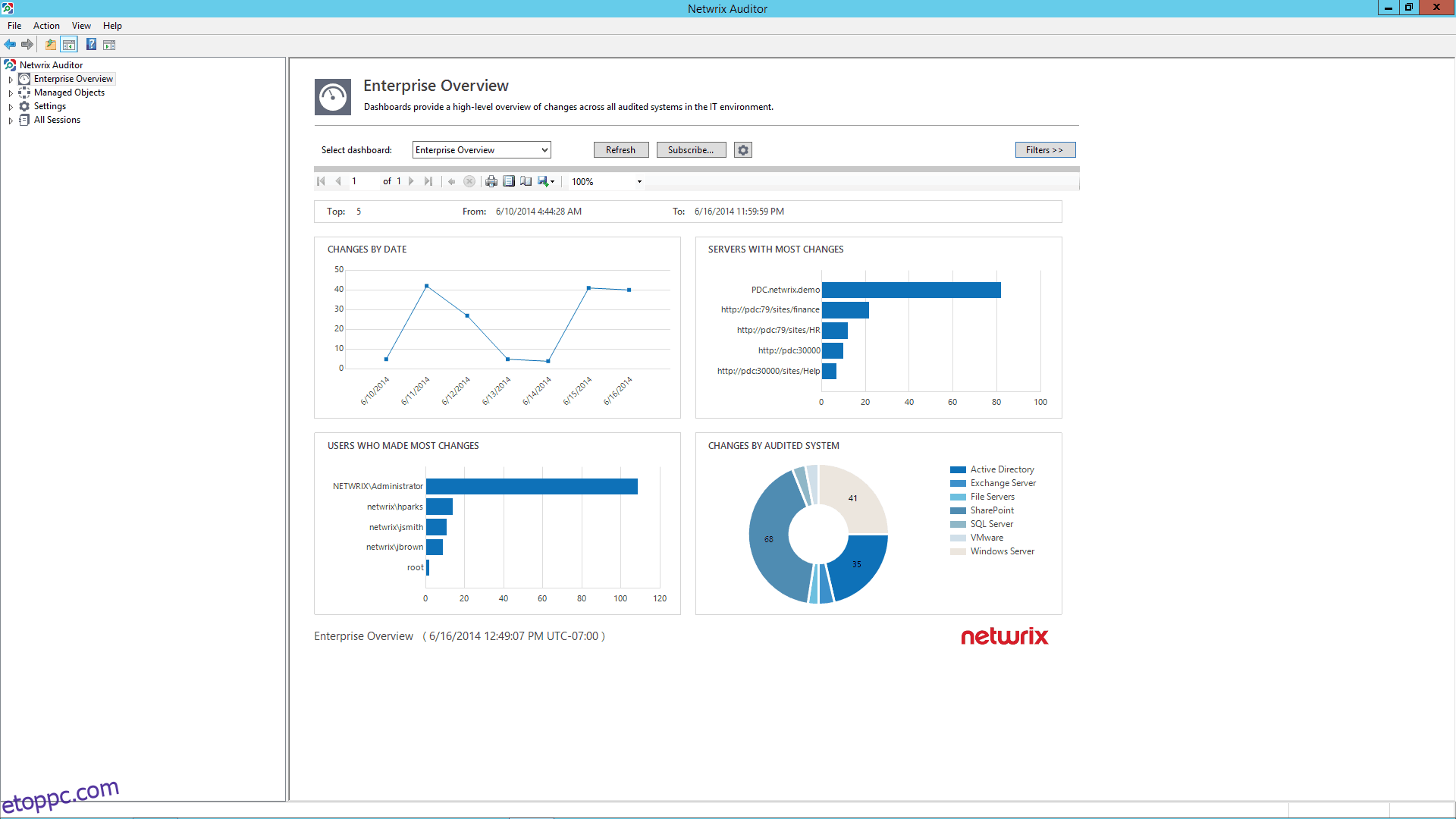

2. Netwrix

Netwrix valójában nem egy hozzáférési jogkezelő eszköz. Ez a kiadó saját szavaival élve „láthatósági platform a felhasználói viselkedés elemzéséhez és kockázatcsökkentéséhez”. Azta! Ez egy fantázianév, de a valóságban Netwrix az az eszköztípus, amellyel ugyanazokat a célokat érheti el, mint a használat során.

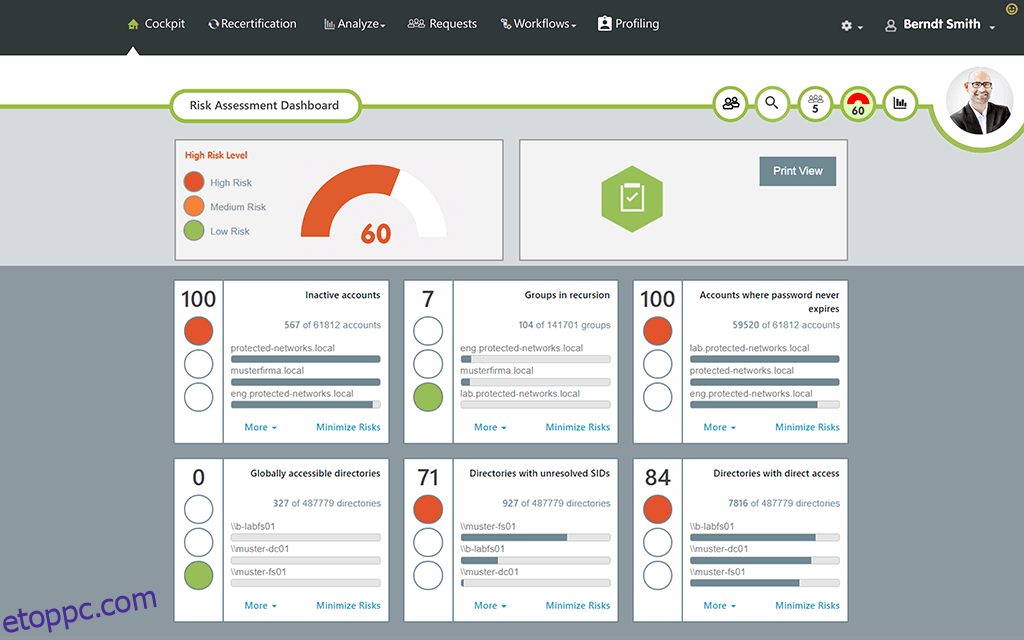

Konkrétan használhatod Netwrix az adatbiztonsági kockázatok és a rendellenes felhasználói magatartás észlelése, mielőtt azok adatvédelmi incidenst eredményeznének. Ezzel az eszközzel madártávlatból láthatja biztonsági helyzetét interaktív kockázatelemző műszerfalakkal. Segítségével gyorsan azonosíthatja a legnagyobb biztonsági hiányosságokat, és beépített intelligenciájával csökkentheti a behatolók és a bennfentesek kárt okozó képességét.

A termék figyelmeztetéseket is tartalmaz, amelyek segítségével értesítést kaphat minden jogosulatlan tevékenységről, amikor az megtörténik, így nagyobb esélye van a biztonság megsértésének megelőzésére. Dönthet például arról, hogy értesítést kapjon, ha valakit felvesznek az Enterprise Admins csoportba, vagy ha egy felhasználó rövid időn belül sok fájlt módosít, ami zsarolóvírus-támadás jele lehet.

A Netwrix árazási információit közvetlenül az eladótól kaphatja meg. És ha meg akarja kóstolni a terméket, ingyenes próbaverzió áll rendelkezésre, bár csak 20 napig tart, míg a legtöbb próba 30 napig tart.

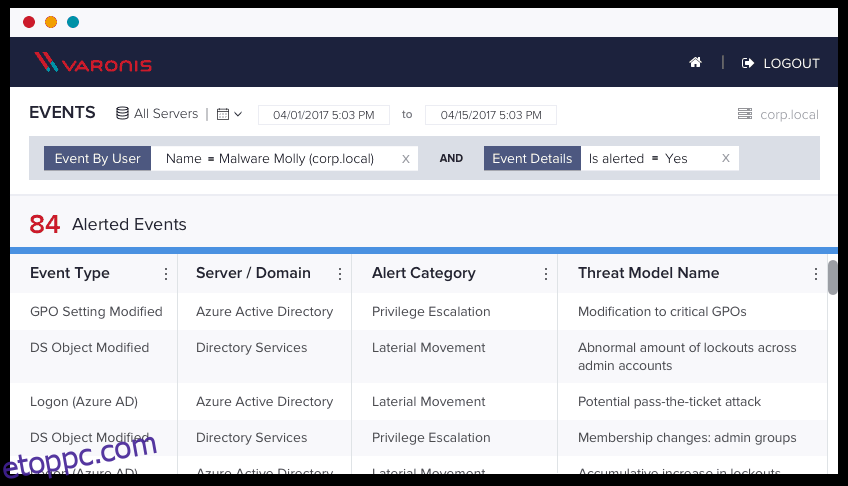

3. Varonis

Varonis egy kiberbiztonsági vállalat, amelynek elsődleges küldetése az adatok védelme az elvesztéstől. Így annak ellenére, hogy nem áll rendelkezésükre közvetlen felhasználói hozzáférés-kezelő eszköz, úgy éreztük, megérdemli, hogy felkerüljön a listánkra. Végül is nem ez az elsődleges célja bármely hozzáférési jog-kezelő rendszernek?

VaronisAz iparágvezető platform az Ön legértékesebb és legsebezhetőbb adatainak védelmét szolgálja. És ennek megvalósítása a szívben kezdődik: magában az adatokban. A platform használatával a felhasználók megvédhetik adataikat a belülről és kívülről érkező támadások ellen. A rendszer kiküszöböli az ismétlődő, manuális tisztítási folyamatokat, és automatizálja a kézi adatvédelmi rutinokat. A koncepció egyedülálló abban, hogy egyesíti a biztonságot és a költségmegtakarítást, ami nem túl gyakori.

Az Varonis A platform az adatok, a fióktevékenység és a felhasználói viselkedés elemzésével észleli a bennfentes fenyegetéseket és kibertámadásokat. Megelőzi és korlátozza a katasztrófákat az érzékeny és elavult adatok zárolásával, valamint hatékonyan és automatikusan biztonságos állapotban tartja az Ön adatait.

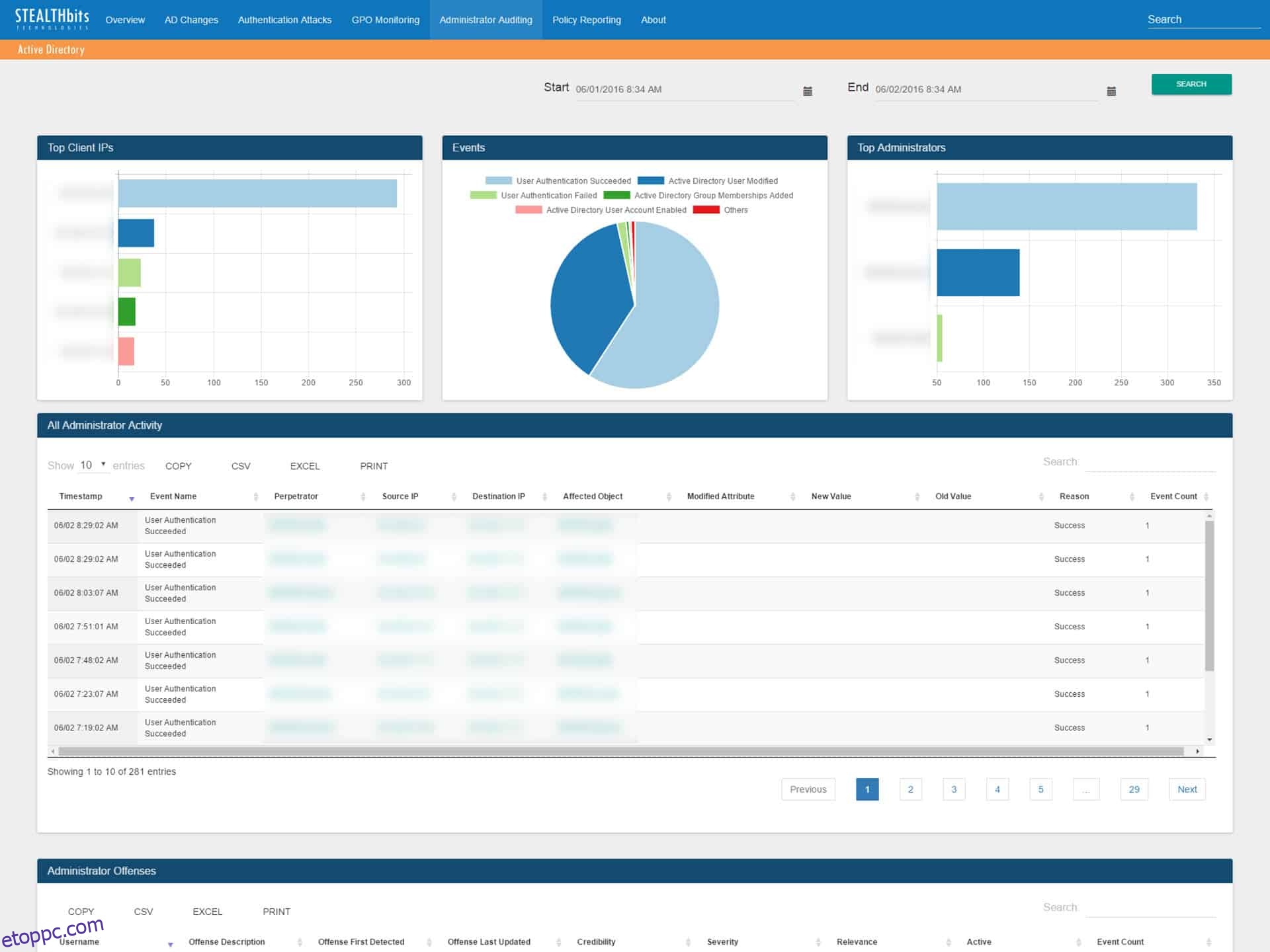

4. STEALTHbitek

A STEALTHbits Active Directory felügyeleti és biztonsági megoldásokat kínál, amelyek lehetővé teszik a szervezetek számára az Active Directory leltárát és megtisztítását, az engedélyek ellenőrzését és a hozzáférés kezelését, a visszaállítást és a nem kívánt vagy rosszindulatú változások utáni helyreállítást, valamint a fenyegetések valós időben történő megfigyelését és észlelését. Mindenre kiterjedő védelmet kínál vállalati adatainak. A hozzáférés megtisztítása és szabályozása hatékonyan megerősítheti az Active Directory-t a belső és külső fenyegetésekkel szemben.

Az eszköz fő funkciója az AD auditálás. Leltárt készít, elemzi és jelentést készít az Active Directoryról, hogy biztosítsa és optimalizálja azt. A STEALTHbitek az Active Directory változásainak auditálását is elvégezhetik, valós idejű jelentésekkel, riasztásokkal és a változások blokkolásával biztosítva a biztonságot és a megfelelőséget. Az eszköz másik hasznos funkciója az Active Directory törlő funkciója, amellyel megtisztíthatja az elavult AD-objektumokat, a mérgező körülményeket és a csoporttulajdonosokat.

Az eszköz Active Directory-engedélyek naplózása és jelentéskészítése használható az AD-tartomány, a szervezeti egység és az objektumengedélyek jelentésére. Az Active Directory visszaállítása és helyreállítása is elérhető a nem kívánt Active Directory-módosítások egyszerű kijavításához és a tartománykonszolidációhoz, amely lehetővé teszi, hogy egy egyszerű munkafolyamattal visszavegye az Active Directory irányítását.