A Deep packet Inspection egy hálózati forgalomelemzési módszer, amely túlmutat az egyszerű fejléc információkon, és a ténylegesen elküldött és fogadott adatokat vizsgálja.

A hálózatfigyelés kihívást jelentő feladat. Nem lehet látni a rézkábeleken vagy optikai szálakon belüli hálózati forgalmat.

Ez megnehezíti a hálózati adminisztrátorok számára, hogy világos képet kapjanak hálózataik tevékenységéről és állapotáról, ezért van szükség a hálózatfelügyeleti eszközökre a hálózat hatékony kezeléséhez és felügyeletéhez.

A mély csomagellenőrzés a hálózati felügyelet egyik aspektusa, amely részletes információkat nyújt a hálózati forgalomról.

Kezdjük el!

Tartalomjegyzék

Mi az a mély csomagellenőrzés?

A Deep Packet Inspection (DPI) egy olyan technológia, amelyet a hálózatbiztonság területén használnak az egyes adatcsomagok valós időben történő vizsgálatára és elemzésére, miközben azok a hálózaton keresztül haladnak.

A DPI célja, hogy a hálózati rendszergazdáknak rálátást biztosítson a hálózati forgalomra, valamint azonosítsa és megakadályozza a rosszindulatú vagy jogosulatlan tevékenységeket.

A DPI csomagszinten működik, és elemzi a hálózati forgalmat az egyes adatcsomagok és azok tartalmának vizsgálatával, a fejléc információkon túl.

Információt nyújt az adatcsomagok adattípusáról, tartalmáról és céljáról. Általában a következőkre használják:

- Biztonságos hálózatok: A csomagellenőrzés segíthet azonosítani és blokkolni a rosszindulatú programokat, a feltörési kísérleteket és más biztonsági fenyegetéseket.

- A hálózati teljesítmény javítása: A hálózati forgalom vizsgálatával a DPI segíthet a rendszergazdáknak a hálózati torlódások, szűk keresztmetszetek és egyéb teljesítményproblémák azonosításában és megoldásában.

És arra is használható, hogy a hálózati forgalom megfeleljen a szabályozási követelményeknek, például az adatvédelmi törvényeknek.

Hogyan működik a DPI?

A DPI-t általában olyan eszközként valósítják meg, amely a hálózati útvonalon ül, és minden egyes adatcsomagot valós időben vizsgál meg. A folyamat általában a következő lépésekből áll.

#1. Adatrögzítés

A DPI-eszköz vagy szoftverkomponens rögzíti a hálózat minden adatcsomagját, miközben azok a forrástól a célállomásig továbbítanak.

#2. Adatok dekódolása

Az adatcsomagot dekódolják, és tartalmát elemzik, beleértve a fejlécet és a hasznos adatokat.

#3. Forgalmi besorolás

A DPI rendszer az adatcsomagokat egy vagy több előre meghatározott forgalmi kategóriába sorolja, mint például az e-mail, a webes forgalom vagy a peer-to-peer forgalom.

#4. Tartalom vizsgálat

Az adatcsomag tartalmát, beleértve a hasznos adatokat is, elemzik, hogy azonosítsák azokat a mintákat, kulcsszavakat vagy egyéb mutatókat, amelyek rosszindulatú tevékenységek jelenlétére utalhatnak.

#5. Fenyegetés észlelése

A DPI rendszer ezeket az információkat arra használja fel, hogy azonosítsa és észlelje a potenciális biztonsági fenyegetéseket, például rosszindulatú programokat, hackelési kísérleteket vagy jogosulatlan hozzáférést.

#6.Politika végrehajtása

A hálózati rendszergazda által meghatározott szabályok és szabályzatok alapján a DPI rendszer továbbítja vagy blokkolja az adatcsomagot. Más műveleteket is végezhet, például az esemény naplózását, riasztás generálását vagy a forgalom átirányítását egy karanténhálózatra további elemzés céljából.

A csomagvizsgálat sebessége és pontossága a DPI-eszköz képességeitől és a hálózati forgalom mennyiségétől függ. A nagy sebességű hálózatokban jellemzően speciális hardver alapú DPI-eszközöket használnak annak biztosítására, hogy az adatcsomagokat valós időben lehessen elemezni.

A DPI technikái

A leggyakrabban használt DPI technikák közé tartozik:

#1. Aláírás alapú elemzés

Ez a módszer összehasonlítja az adatcsomagokat az ismert biztonsági fenyegetések, például a rosszindulatú programok aláírásai vagy támadási mintái adatbázisával. Az ilyen típusú elemzés jól ismert vagy korábban azonosított fenyegetések észlelésében hasznos.

#2. Viselkedéselemzés

A viselkedésalapú elemzés a DPI-ben használt technika, amely magában foglalja a hálózati forgalom elemzését a szokatlan vagy gyanús tevékenységek azonosítása érdekében. Ez magában foglalhatja az adatcsomagok forrásának és rendeltetési helyének, az adatátvitel gyakoriságának és mennyiségének, valamint egyéb paraméterek elemzését az anomáliák és a potenciális biztonsági fenyegetések azonosítása érdekében.

#3. Protokoll elemzés

Ez a technika elemzi az adatcsomagok szerkezetét és formátumát, hogy azonosítsa a használt hálózati protokoll típusát, és megállapítsa, hogy az adatcsomag megfelel-e a protokoll szabályainak.

#4. Hasznos teherelemzés

Ez a módszer megvizsgálja az adatcsomagokban lévő hasznos adatokat, hogy érzékeny információkat találjon, például hitelkártyaszámokat, társadalombiztosítási számokat vagy más személyes adatokat.

#5. Kulcsszóelemzés

Ez a módszer bizonyos szavakat vagy kifejezéseket keres az adatcsomagokban, hogy érzékeny vagy káros információkat találjon.

#6. Tartalomszűrés

Ez a technika magában foglalja a hálózati forgalom blokkolását vagy szűrését az adatcsomagok típusa vagy tartalma alapján. Például a tartalomszűrés blokkolhatja az e-mail mellékleteket vagy a rosszindulatú vagy nem megfelelő tartalmat tartalmazó webhelyekhez való hozzáférést.

Ezeket a technikákat gyakran kombinálva használják a hálózati forgalom átfogó és pontos elemzésére, valamint a rosszindulatú vagy jogosulatlan tevékenységek azonosítására és megelőzésére.

A DPI kihívásai

A Deep Packet Inspection hatékony eszköz a hálózatbiztonsághoz és a forgalomkezeléshez, de bizonyos kihívásokat és korlátokat is felvet. Néhány közülük:

Teljesítmény

A DPI jelentős mennyiségű feldolgozási teljesítményt és sávszélességet fogyaszthat, ami befolyásolhatja a hálózati teljesítményt és lelassíthatja az adatátvitelt.

Magánélet

Adatvédelmi aggályokat is felvethet, mivel magában foglalja az adatcsomagok tartalmának elemzését és esetleges tárolását, beleértve az érzékeny vagy személyes információkat is.

Hamis pozitívumok

A DPI-rendszerek hamis pozitív eredményeket generálhatnak, ha a normál hálózati tevékenységet helytelenül azonosítják biztonsági fenyegetésként.

Hamis negatívok

Valós biztonsági fenyegetéseket is elmulaszthatnak, vagy azért, mert a DPI-rendszer nincs megfelelően konfigurálva, vagy azért, mert a fenyegetés nem szerepel az ismert biztonsági fenyegetések adatbázisában.

Bonyolultság

A DPI-rendszerek bonyolultak és nehezen konfigurálhatók, speciális ismereteket és készségeket igényelnek a hatékony beállításhoz és kezeléshez.

Kijátszás

A fejlett fenyegetések, például a rosszindulatú programok és a hackerek megkísérelhetik kijátszani ezeket a rendszereket titkosított vagy töredezett adatcsomagok használatával, vagy más módszerekkel, amelyek elrejtik tevékenységeiket az észlelés elől.

Költség

A DPI-rendszerek beszerzése és karbantartása költséges lehet, különösen nagy vagy nagy sebességű hálózatok esetén.

Használati esetek

A DPI-nek számos felhasználási esete van, amelyek közül néhány:

- Hálózati biztonság

- Forgalomirányítás

- Szolgáltatásminőség (QOS) a hálózati forgalom prioritásainak meghatározásához

- Alkalmazásvezérlés

- Hálózati optimalizálás a forgalom hatékonyabb útvonalakra való irányításához.

Ezek a használati esetek demonstrálják a DPI sokoldalúságát és fontosságát a modern hálózatokban, valamint a hálózati biztonság, a forgalomkezelés és az ipari szabványoknak való megfelelés biztosításában betöltött szerepét.

Számos DPI-eszköz érhető el a piacon, mindegyik saját egyedi jellemzőkkel és képességekkel rendelkezik. Itt összeállítottuk a legjobb mély csomagellenőrző eszközök listáját, amelyek segítenek a hálózat hatékony elemzésében.

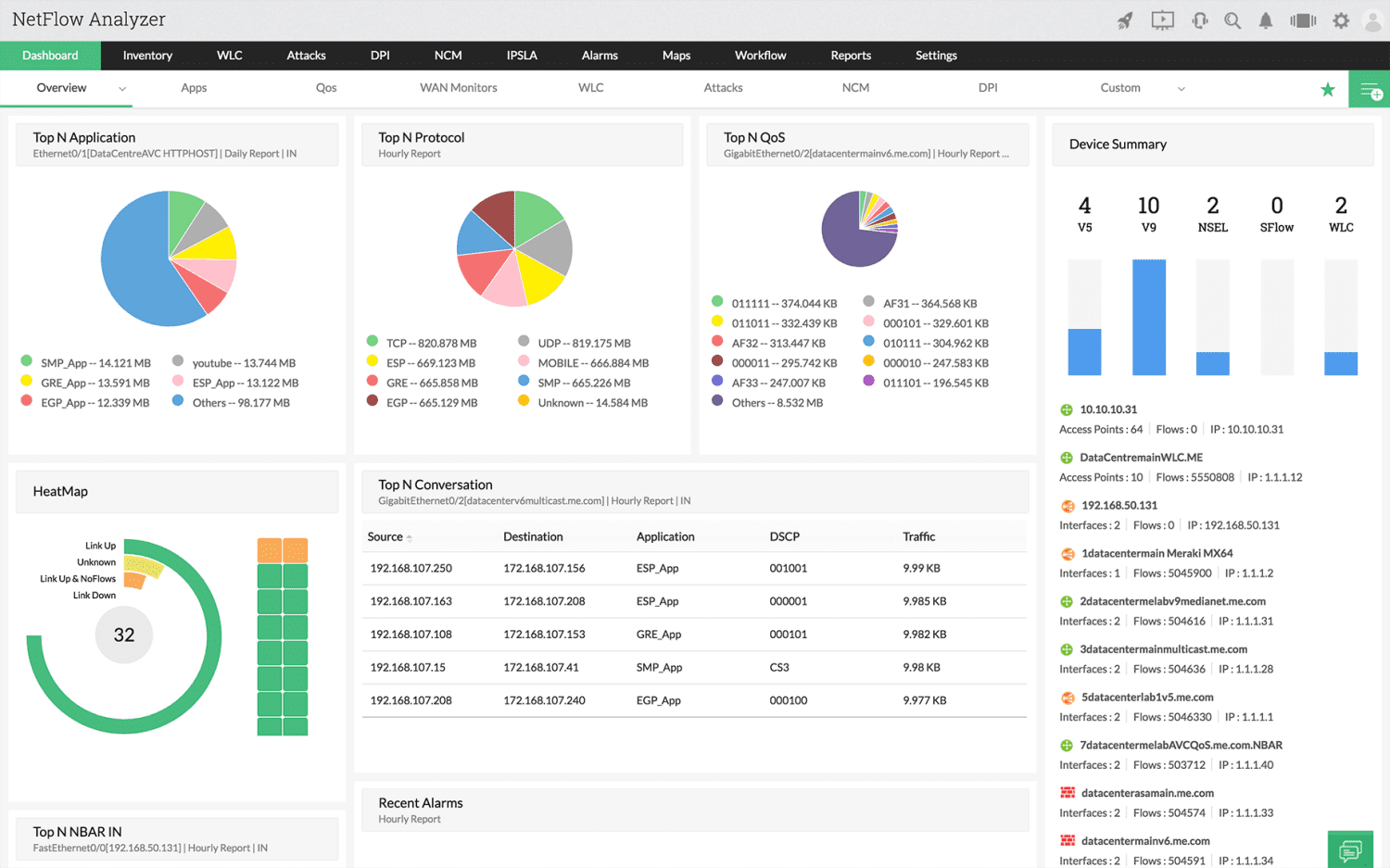

ManageEngine

A ManageEngine NetFlow Analyzer egy hálózati forgalomelemző eszköz, amely csomagellenőrzési lehetőségeket biztosít a szervezetek számára. Az eszköz NetFlow, sFlow, J-Flow és IPFIX protokollokat használ a hálózati forgalmi adatok összegyűjtésére és elemzésére.

Ez az eszköz valós idejű rálátást biztosít a szervezeteknek a hálózati forgalomra, és lehetővé teszi számukra a hálózati tevékenység megfigyelését, elemzését és kezelését.

A ManageEngine termékeit úgy tervezték, hogy segítsék a szervezeteket IT-kezelési folyamataik egyszerűsítésében és ésszerűsítésében. Egységes képet adnak az informatikai infrastruktúráról, amely lehetővé teszi a szervezetek számára, hogy gyorsan azonosítsák és megoldják a problémákat, optimalizálják a teljesítményt és biztosítsák informatikai rendszereik biztonságát.

Paessler

A Paessler PRTG egy átfogó hálózatfigyelő eszköz, amely valós idejű áttekintést biztosít az informatikai infrastruktúrák állapotáról és teljesítményéről.

Különféle szolgáltatásokat tartalmaz, mint például a különböző hálózati eszközök figyelése, sávszélesség-használat, felhőszolgáltatások, virtuális környezetek, alkalmazások stb.

A PRTG csomagszippantást használ a mély csomagelemzés és jelentéskészítéshez. Különféle értesítési beállításokat, jelentési és riasztási funkciókat is támogat, hogy a rendszergazdákat tájékoztassák a hálózat állapotáról és a lehetséges problémákról.

Wireshark

A Wireshark egy nyílt forráskódú hálózati protokollelemző szoftvereszköz, amely a hálózati forgalom figyelésére, hibaelhárítására és elemzésére szolgál. Részletes képet ad a hálózati csomagokról, beleértve a fejlécet és a hasznos adatokat, amely lehetővé teszi a felhasználók számára, hogy lássák, mi történik a hálózatukon.

A Wireshark grafikus felhasználói felületet használ, amely lehetővé teszi az egyszerű navigációt és a rögzített csomagok szűrését, így elérhetővé teszi a különböző technikai tudásszintű felhasználók számára. Ezenkívül a protokollok széles skáláját támogatja, és számos adattípus dekódolására és vizsgálatára képes.

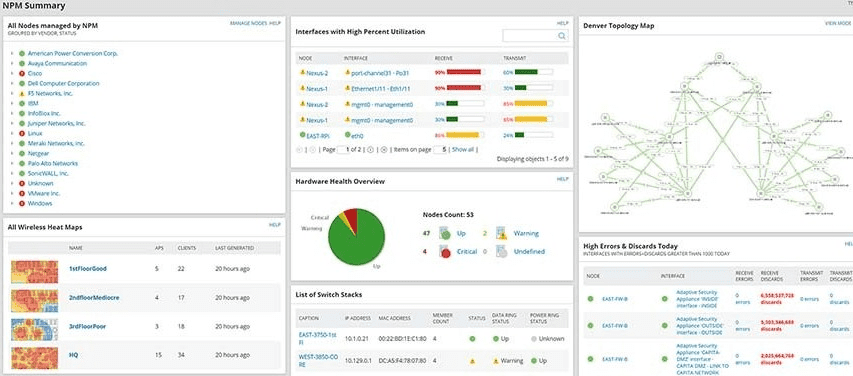

SolarWinds

A SolarWinds Network Performance Monitor (NPM) mély csomagellenőrzési és -elemzési lehetőségeket biztosít a hálózati teljesítmény figyeléséhez és hibaelhárításához.

Az NPM fejlett algoritmusokat és protokollokat használ a hálózati csomagok valós idejű rögzítésére, dekódolására és elemzésére, így információkat szolgáltat a hálózati forgalmi mintákról, a sávszélesség kihasználtságáról és az alkalmazások teljesítményéről.

Az NPM átfogó megoldás a hálózati rendszergazdáknak és informatikai szakembereknek, akik mélyebben szeretnék megérteni hálózatuk viselkedését és teljesítményét.

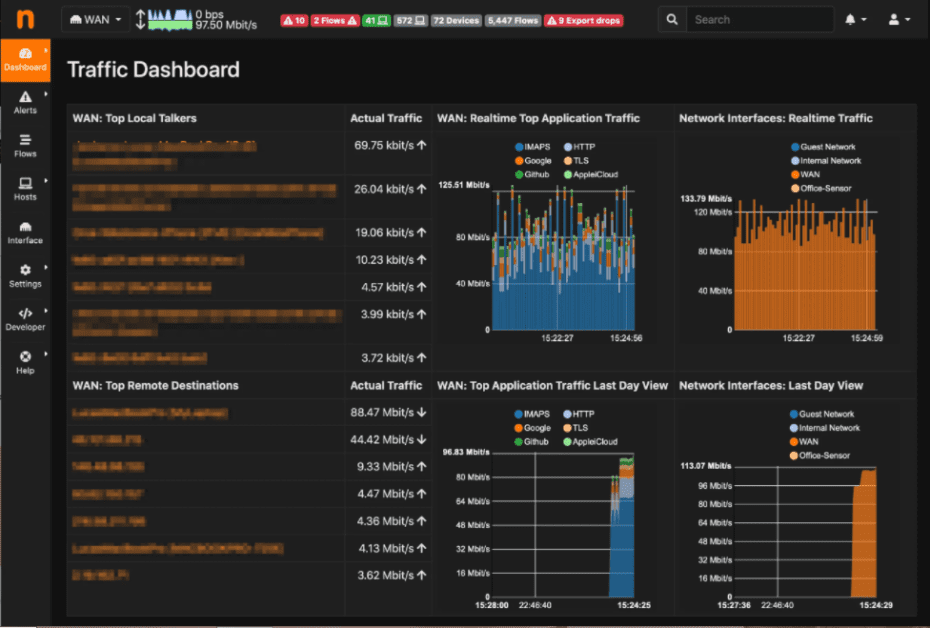

nDPI

Az NTop eszközöket biztosít a hálózati adminisztrátorok számára a hálózati forgalom és teljesítmény monitorozására, beleértve a csomagrögzítést, a forgalomrögzítést, a hálózati vizsgálatokat, a forgalomelemzést és a csomagellenőrzést. Az NTop DPI képességeit az nDPI, egy nyílt forráskódú és bővíthető könyvtár hajtja végre.

Az nDPI több mint 500 különböző protokoll és szolgáltatás észlelését támogatja, architektúráját pedig úgy tervezték, hogy könnyen bővíthető legyen, lehetővé téve a felhasználók számára, hogy új protokollokat és szolgáltatásokat nyújtsanak.

Az nDPI azonban csak egy könyvtár, és más alkalmazásokkal, például az nTopng-gel és az nProbe Cento-val együtt kell használni szabályok létrehozásához és a hálózati forgalomra vonatkozó intézkedések végrehajtásához.

Netify

A Netify DPI egy csomagellenőrzési technológia, amelyet a hálózat biztonságára és optimalizálására terveztek. Az eszköz nyílt forráskódú, és különféle eszközökön telepíthető, a kis beágyazott rendszerektől a nagy háttérhálózati infrastruktúráig.

Ellenőrzi a hálózati csomagokat az alkalmazási rétegben, hogy láthatóvá tegye a hálózati forgalmat és a használati mintákat. Ez segít a szervezeteknek azonosítani a biztonsági fenyegetéseket, figyelemmel kísérni a hálózat teljesítményét, és betartani a hálózati házirendeket.

Szerző megjegyzése

A DPI-eszköz kiválasztásakor a szervezeteknek olyan tényezőket kell figyelembe venniük, mint például sajátos igényeik, hálózatuk mérete és összetettsége, valamint költségvetésük, hogy biztosítsák, hogy az igényeiknek megfelelő eszközt válasszák.

Érdekelheti a hálózatának legjobb NetFlow elemző eszközeit is.