A robusztus kiberbiztonsági intézkedések és megoldások beépítése kritikusabbá vált a folyamatosan fejlődő és egyre növekvő számú kibertámadás miatt. A kiberbűnözők fejlett taktikákat alkalmaznak a hálózati adatok feltörésére, ami dollármilliárdokba kerül a vállalkozásoknak.

A kiberbiztonsági statisztikák szerint kb 2200 kibertámadás naponta megtörténik, és a számítások szerint a számítógépes bűnözés teljes költsége eléri a hatalmas összeget 8 billió dollár 2023 végéig.

Ez elengedhetetlenné teszi a szervezetek számára, hogy kiberbiztonsági megoldásokat kényszerítsenek ki az online támadások és jogsértések megelőzésére.

A kiberbiztonsági megoldások növekvő betartatásával pedig a szervezeteknek meg kell felelniük a kiberbiztonsági megfelelőségnek, attól függően, hogy az iparáguktól függően, amely a szervezet biztonsági céljait és sikerét vezérli.

A kiberbiztonsági megfelelés rendkívül fontos a szervezet adatvédelmére, az ügyfelek bizalmának kiépítésére, a biztonság érvényesítésére és a pénzügyi veszteségek elkerülésére.

A növekvő megfelelési előírások miatt azonban a szervezetek kihívást jelentenek a kibertámadások és adatszivárgások megelőzésében. Itt játszik döntő szerepet a kiberbiztonsági megfelelőségi szoftver.

Különféle kiberbiztonsági megfelelőségi szoftverek és eszközök állnak rendelkezésre a piacon, amelyek segítenek a szervezeteknek biztosítani a biztonsági betartást és a követelményeket, valamint csökkenteni a biztonsági kockázatokat.

Ebben a cikkben átfogóan megvizsgáljuk, hogy mi az a kiberbiztonsági megfelelőségi szoftver, milyen előnyei vannak, és milyen különböző megfelelőségi eszközök állnak rendelkezésre a szervezet megfelelőségi igényeinek megerősítéséhez.

Tartalomjegyzék

Mi a kiberbiztonsági megfelelőség és annak jelentősége?

A kiberbiztonsági megfelelés biztosítja, hogy a szervezetek betartsák a számítógépes hálózatok kiberbiztonsági fenyegetésekkel szembeni védelmére vonatkozó alapvető szabályozási és megállapított szabványokat.

A megfelelőségi előírások segítik a szervezeteket az állami és nemzeti szintű kiberbiztonsági törvények betartásában, valamint az érzékeny adatok és információk védelmében.

Egyszerűen fogalmazva, a kiberbiztonsági megfelelés az egyik kockázatkezelési folyamat, amely előre meghatározott biztonsági intézkedésekkel van összhangban, és biztosítja, hogy a szervezetek betartsák a kiberbiztonsági ellenőrző listákat és szabályokat.

A kiberbiztonsági megfelelés elengedhetetlen a szervezetek számára. Ez nem csak abban segít, hogy a szervezetek megfeleljenek a biztonsági előírásoknak, hanem erősíti a biztonságkezelést is.

Íme néhány előny a kiberbiztonsági megfelelésből a szervezetek számára:

- Kerülje el a hatósági bírságokat és a biztonsági előírások be nem tartásáért járó szankciókat.

- Az adatbiztonsági és adatkezelési képességek javítása.

- Egyszerűsíti a legjobb iparági szabványos biztonsági gyakorlatokat, megkönnyíti a kockázatok felmérését, minimalizálja a hibákat, és erősebb ügyfélkapcsolatokat épít ki.

- Növelje a működési hatékonyságot azáltal, hogy megkönnyíti a felesleges adatok kezelését, javítja a biztonsági réseket és minimalizálja az adathasználatot.

- Erősítse meg a márka hírnevét, tekintélyét és az ügyfelek bizalmát.

Közös kiberbiztonsági megfelelőségi előírások

Az iparág típusától és a vállalkozás vagy szervezet által tárolt adatok típusától függően különböző szabályozási követelmények vonatkoznak.

Az egyes megfelelési szabályozások elsődleges célja a személyes adatok – például név, mobilszám, banki adatok, társadalombiztosítási számok, születési dátum és egyéb adatok – adatbiztonságának biztosítása, amelyeket a kiberbűnözők kihasználhatnak és jogosulatlan hálózathoz juthatnak.

Az alábbiakban bemutatjuk azokat a közös megfelelőségi előírásokat, amelyek segítenek a különböző szektorokban működő szervezeteknek abban, hogy megfeleljenek a legjobb biztonsági szabványoknak.

#1. HIPAA

A HIPAA vagy az egészségbiztosítási hordozhatóságról és elszámoltathatóságról szóló törvény az egészséggel kapcsolatos érzékeny adatokra és információkra terjed ki, biztosítva a védett egészségügyi információk (PHI) integritását, titkosságát és elérhetőségét.

Megköveteli, hogy az egészségügyi szervezetek, szolgáltatók és elszámolóházak megfeleljenek a HIPAA adatvédelmi szabványoknak. Ez a megfelelési követelmény biztosítja, hogy a szervezetek és az üzleti partnerek ne fedjenek fel kritikus és bizalmas információkat az egyén beleegyezése nélkül.

Mivel a HIPAA az Egyesült Államok 1996-ban aláírt szövetségi alapokmánya, a szabály nem vonatkozik az Egyesült Államokon kívüli szervezetekre.

#2. PCI-DSS

A PCI-DSS vagy a Payment Card Industry Data Security Standard egy nem szövetségi adatbiztonsági megfelelési követelmény, amelyet a hitelkártya-biztonsági ellenőrzések és az adatvédelem lehetővé tételére vezettek be.

Megköveteli a fizetési tranzakciókat és információkat kezelő vállalkozásoktól és szervezetektől, hogy megfeleljenek 12 biztonsági szabvány követelményének, beleértve a tűzfal konfigurációját, az adattitkosítást, a jelszavas védelmet és még sok mást.

A szervezetek jellemzően a PCI-DSS nélküli szervezeteket veszik célba, ami pénzügyi szankciókat és jó hírnév-károsodást eredményez.

#3. GDPR

Az Általános Adatvédelmi Rendelet (GDPR) egy adatbiztonsági, -védelmi és adatvédelmi törvény, amelyet 2016-ban tettek közzé az Európai Gazdasági Térség (EGT) és az Európai Unió (EU) országai számára.

Ez a megfelelési követelmény olyan feltételeket biztosít az ügyféladatok gyűjtésére vonatkozóan, amelyek lehetővé teszik a fogyasztók számára a bizalmas adatok korlátozás nélküli kezelését.

#4. ISO/IEC 27001

Az ISO/IEC 27001 a Nemzetközi Szabványügyi Szervezethez (ISO) tartozó információbiztonsági menedzsment rendszer (ISMS) kezelésére és megvalósítására vonatkozó nemzetközi szabályozási szabvány.

Minden szervezetnek, amely megfelel ennek a megfelelőségi előírásnak, minden technológiai környezeti szinten be kell tartania a megfelelőséget, beleértve az alkalmazottakat, az eszközöket, a folyamatokat és a rendszereket is. Ez a rendszer segíti az ügyfelek adatainak integritását és biztonságát.

#5. FERPA

A Family Educational Rights and Privacy Act (FERPA rövidítése) az Egyesült Államok szövetségi szabályozása, amely biztosítja, hogy a tanuló adatai és személyes adatai biztonságosak és bizalmasak legyenek.

Ez az Egyesült Államok Oktatási Minisztériuma (DOE) által finanszírozott összes oktatási intézményre vonatkozik.

Hogyan érhetjük el/végrehetjük meg a kiberbiztonsági megfelelőséget?

A kiberbiztonsági megfelelőség elérése vagy megvalósítása nem egy mindenki számára megfelelő megoldás, mivel a különböző iparágaknak eltérő előírásoknak és követelményeknek kell megfelelniük.

Íme azonban néhány általános és alapvető lépés, amelyet megtehet a kiberbiztonsági megfelelőség elérése érdekében szervezetében vagy vállalkozásában.

#1. Hozzon létre egy megfelelőségi csapatot

Egy dedikált megfelelőségi csapat létrehozása elengedhetetlen és legfontosabb lépés a kiberbiztonsági megfelelőség megvalósítása felé bármely szervezetnél.

Nem ideális az informatikai csapatokra való nyomásgyakorlás az összes kiberbiztonsági megoldással. Ehelyett a független csapatokat és munkafolyamatokat egyértelmű felelősségi köröket és tulajdonosi köröket kell kijelölni, hogy egy érzékeny, naprakész és agilis megoldást tarthassanak fenn a kibertámadások és a rosszindulatú fenyegetések leküzdésére.

#2. Kockázatelemzés létrehozása

A kockázatelemzési folyamat végrehajtása és felülvizsgálata segít a szervezetnek azonosítani, hogy mi működik és mi nem működik a biztonság és a megfelelőség szempontjából.

Íme az alapvető kockázatelemzési lépések, amelyeket minden szervezetnek meg kell tennie:

- Azon kritikus információs rendszerek, hálózatok és eszközök azonosítása, amelyekhez a szervezetek hozzáférhetnek.

- Az egyes adattípusok és -helyek kockázatainak felmérése, ahol bizalmas adatokat tárolnak, gyűjtenek és továbbítanak.

- A kockázati hatás elemzése a kockázat = (sértés valószínűsége x hatás)/költség képlet segítségével.

- Kockázatkontrollok beállítása: A kockázatok rangsorolása és rendszerezése a kockázatok átadásával, elutasításával, elfogadásával és mérséklésével.

#3. Állítsa be a biztonsági ellenőrzéseket vagy a kockázatok figyelését és átvitelét

A következő lépés a biztonsági ellenőrzések beállítása, amelyek segítenek csökkenteni a kiberbiztonsági kockázatokat és az online fenyegetéseket. Ezek a kezelőszervek lehetnek fizikaiak, például kerítések vagy térfigyelő kamerák, vagy műszaki vezérlők, például beléptető vezérlők és jelszavak.

Néhány példa ezekre a biztonsági ellenőrzésekre:

- Hálózati tűzfalak

- Adat titkosítás

- Jelszó házirendek

- Munkavállalói képzés

- Hálózati hozzáférés szabályozása

- Eseményelhárítási terv

- Tűzfalak

- Biztosítás

- Patch kezelési ütemterv

Ezeknek az adatvédelmi és kiberbiztonsági intézkedéseknek a létrehozása kulcsfontosságú a kockázatok és a kiberbiztonsági fenyegetések mérséklése szempontjából.

#4. Szabályzatok és eljárások létrehozása

Miután beállította a biztonsági vezérlőket, a következő lépés az ezekre a vezérlőkre vonatkozó irányelvek és eljárások dokumentálása. Ez magában foglalhatja az alkalmazottaknak, az IT-csapatoknak és az egyéb érdekelt feleknek követendő iránymutatásokat, vagy az egyértelmű biztonsági programokat felvázoló és létrehozó folyamatokat.

Az ilyen kritikus irányelvek és eljárások dokumentálása segít a szervezeteknek összehangolni, auditálni és felülvizsgálni kiberbiztonsági megfelelőségi követelményeiket.

#4. Figyeld és válaszolj

Végül elengedhetetlen, hogy következetesen figyelemmel kísérje szervezete megfelelőségi programjait a frissített és kialakulóban lévő új megfelelőségi előírásoknak és követelményeknek megfelelően.

Ez az aktív monitorozás megkönnyíti a kifizetődő szabályozások folyamatos felülvizsgálatát, a fejlesztendő területeket, az új kockázatok azonosítását és kezelését, valamint a szükséges változtatások végrehajtását.

A kiberbiztonsági megfelelőség elérésének kihívásai

Számos szervezet nehezen tudja elkötelezni magát a megfelelőségi előírások mellett, és betartani azokat a nagy kihívások miatt.

Íme néhány kihívás, amelyekkel az említett szervezetek szembesülnek a kiberbiztonsági megfelelés biztosítása során.

1. kihívás: A növekvő és bővülő támadási felület

A felhőtechnológia növekvő elterjedése kiterjeszti a támadási felületet, nagyobb támadási vektort biztosítva a kiberbűnözőknek és a támadóknak, lehetővé téve számukra, hogy új utakat és lehetőségeket találjanak az adatok és a hálózati sebezhetőségek kihasználására.

Az egyik legnagyobb kihívás, amellyel a szervezeteknek szembe kell nézniük, az, hogy megelőzzék ezeket a kiberbiztonsági fenyegetéseket, és következetesen frissítsék a biztonsági intézkedéseket a kockázatok csökkentése érdekében. A megfelelő kiberbiztonsági megoldások nélküli kockázatértékelések végrehajtása, amelyek mérik a megfelelőséget és a szabályozás megsértését, nagy kihívást jelent.

2. kihívás: A rendszer összetettsége

A többszintű és globálisan elhelyezkedő infrastruktúrával rendelkező modern szervezetek és vállalati környezetek bonyolultak önmagukban megfelelőségi előírások és kiberbiztonsági megoldások nélkül.

Ezenkívül a szabályozási követelmények iparágonként változnak, mivel a szervezeteknek több szabályozást is meg kell felelniük, mint például a PCI-DSS, a HIPAA és a GDPR, amelyek időigényesek és nyomasztóak lehetnek.

3. kihívás: Egyes kiberbiztonsági megoldások nem méretezhető természete

Mivel a szervezetek folyamataikat és infrastruktúrájukat a felhőkörnyezetre skálázzák, a hagyományos kiberbiztonsági intézkedések és megoldások gyakran elmaradnak.

Mivel a kiberbiztonsági megoldások nem méretezhetők, megakadályozza és megnehezíti a növekvő támadási felületből adódó biztonsági rések észlelését. Ez a megfelelési hiányosságokhoz is vezet.

A kiberbiztonsági skálázhatóságot általában a megoldás sűrű infrastruktúrája és a megoldások bővítésének óriási költsége befolyásolja.

Most megvizsgáljuk a kiberbiztonsági megfelelőségi szoftvert és annak előnyeit.

Secureframe

Secureframe egy automatizált megfelelőségi platform, amely segít a szervezeteknek fenntartani az adatvédelmi és biztonsági előírásokat, beleértve a SOC 2-t, a PCI-DSS-t, a HIPAA-t, az ISO 27001-et, a CCPA-t, a CMMC-t, a GDPR-t és még sok mást.

Ez a megfelelőségi szoftver segít lehetővé tenni a teljes körű megfelelést, amely nagymértékben méretezhető vállalkozása növekvő igényei szerint.

Főbb jellemzői közé tartozik a folyamatos figyelés, a személyzetkezelés, az automatizált tesztek, a szállítói hozzáférés, a szállítói kockázatkezelés, a vállalati szabályzatkezelés, a kockázatkezelés stb.

Így a Secureframe segítségével gyorsabban köthet üzleteket, a korlátozott erőforrásokat a kiemelt prioritásokra összpontosíthatja, és naprakészen tarthatja a válaszokat.

Strike Graph

Strike Graph egy minden az egyben megfelelőségi és tanúsítási platform, amely megkönnyíti a kiberbiztonsági célok elérését és megvalósítását.

Leegyszerűsíti a biztonsági megfelelést azáltal, hogy racionalizálja és egyetlen központi, rugalmas platformba tömöríti a biztonsági folyamatokat, amely kiküszöböli a silókat és az elmulasztott határidőket.

A Strike Graph támogatja a több keretrendszerű leképezést olyan előírásokkal, mint a HIPAA, SOC 2, PCI-DSS, ISO 27001, ISO 27701, TISAX, GDPR és még sok más.

Emellett személyre szabott biztonsági jelentéseket is kínál, amelyek segítenek a bizalom kiépítésében, a kapcsolatok megerősítésében és a lehetőségek megnyitásában.

Sprinto

Sprinto egy automatizálásra alkalmas és audithoz igazított megfelelőségi szoftver, amely több mint 20 keretrendszer támogatásával képessé teszi a szervezeteket megfelelőségi programjaik végrehajtására, beleértve a GDPR-t, a HIPAA-t, az AICPA SOC-t és még sok mást.

Megszünteti a megfelelőségi program kidolgozásával járó nehézségeket az alacsony érintésű megközelítést alkalmazó szervezetek számára. Adaptív automatizálási képességei auditbarát módon megszervezik, rögzítik, és az egyes feladatokra kijavító intézkedéseket hajtanak végre.

Ezenkívül a Sprinto a megfelelőségi prioritások alapján szervezi meg a feladatokat, és szakértői támogatást nyújt, amely segít a szervezet legjobb biztonsági gyakorlatainak és ellenőrzéseinek megvalósításában.

Totem

Totem egy kiberbiztonsági megfelelőség-kezelő szoftver, amelyet kizárólag kisvállalkozások számára terveztek, hogy segítse őket a megfelelőségi követelmények teljesítésében és kezelésében.

A saját kisvállalkozása megfelelőségi szükségleteinek kezelése mellett a Totem-szolgáltatásokat is igénybe veheti a vállalkozása felügyelt szolgáltatóinak vagy a DoD-vállalkozói megfelelőségnek a kezelésére, mint például a NIST 800-171, a DFARS és a CMMC kiberbiztonsági megfelelősége.

Ez egy rendkívül zökkenőmentes, megfizethető és kényelmes megfelelőségi megoldás kisvállalkozások számára. Ezenkívül további sablonokat és támogató dokumentumokat is biztosít, amelyeket igényei szerint testre szabhat, beleértve a CUI azonosítási útmutatót, az Elfogadható felhasználási szabályzatot és az eseményjelentést.

Hiperálló

Megbízhatóvá válnak a Fortinet, az Outreach és a 3M, Hiperálló egy megfelelőségi és kockázatkezelési szoftver, amely lehetővé teszi a kiberbiztonsági megfelelőségi keretrendszer központi és hatékony kezelését.

Automatizálja a megfelelőségi feladatokat, így több más keretrendszerben is felhasználhatja őket, elkerülve az ismétlődést. Ezenkívül lehetővé teszi, hogy a legfontosabb kockázatokra összpontosítson a kockázatok egyetlen helyen történő összegyűjtésével, nyomon követésével és rangsorolásával, kockázati nyilvántartással és jelentési rendszerrel.

Ezenkívül lehetővé teszi a munkafolyamatok maximalizálását a kockázatkezelési és megfelelőségi munkafolyamatok skálázásával. Így a Hyperproof egy méretezhető, biztonságos, központosított megfelelési és kockázatkezelési platform 70+ előre beépített keretsablonnal, amely lehetővé teszi a méretezhetőséget és az üzleti növekedést.

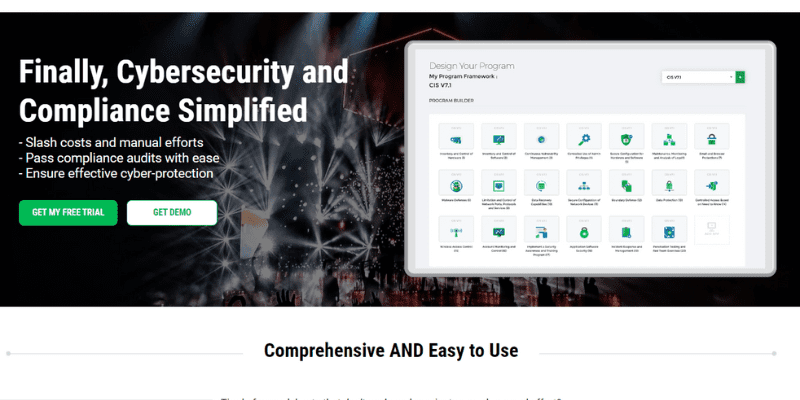

ControlMap

ControlMap leegyszerűsíti a megfelelőség-kezelés automatizálását és a kiberbiztonsági auditokat, lehetővé téve az olyan vállalatok számára, mint az RFPIO és az Exterro, hogy több száz órát takarítsanak meg a megfelelőségi keretrendszer kezelésével és felügyeletével kapcsolatban.

Több mint 30 rendszer, például felhő-, HR- és IAM-rendszerek összekapcsolásával felgyorsítja a megfelelőség-kezelést.

A rendszerek csatlakoztatása után a platform gyűjtői automatikusan elkezdik gyűjteni az adatokat, például a felhasználói fiókok bizonyítékait, az MFA-konfigurációt és az adatbázisokat, amelyeket aztán előre hozzárendelnek a keretrendszerekhez, például a SOC 2-höz, hogy részletes képet kapjanak azokról a hiányosságokról, amelyeket a szervezeteknek orvosolniuk kell ahhoz, hogy megfeleljenek megfelelési igényeket.

Előre telepítve több mint 25 keretrendszerrel érkezik, beleértve a NIST, ISO 27001, CSF és GDPR szabványokat.

Apptega

Apptega egy intuitív és átfogó megfelelőség-kezelési eszköz, amely leegyszerűsíti a kiberbiztonságot és a megfelelőséget azáltal, hogy kiküszöböli a manuális erőfeszítéseket és könnyen átadja a megfelelőségi ellenőrzéseket.

Segítségével példátlan láthatóságot és ellenőrzést érhet el, valamint 50%-kal növelheti a hatékonyságot, egyszerűsítve a megfelelőségi auditokat, az irányítást és a jelentéskészítést.

Ezenkívül az Apptega könnyen hozzáigazítható szervezete igényeihez és megfelelőségi követelményeihez.

CyberSaint

CyberSaint azt állítja, hogy vezető szerepet tölt be a kiberkockázat-kezelési ágazatban, automatizálja a megfelelést, páratlan áttekinthetőséget biztosít a hálózati kockázatok terén, és rugalmasságot biztosít a kockázatértékeléstől a tanácsteremig.

A kiberbiztonsági kockázatkezelési funkciók szabványosítására, központosítására és automatizálására összpontosít, mint például

- Folyamatos kockázatkezelés

- Vezetői és igazgatósági jelentés

- Keretrendszerek és szabványok

A FAIR módszertan intuitív és méretezhető megvalósítását kínálja a szervezetek számára.

Security Scorecard

Security Scorecard folyamatos megfelelőség-ellenőrzési megoldást kínál, amely segít nyomon követni a meglévő állami és magán megfelelési megbízások és előírások betartását, és azonosítani a lehetséges hiányosságokat.

A több mint 20 000 vállalati megfelelőségi csapat, például a Nokia és a Truphone által megbízott SecurityScorecard leegyszerűsíti a megfelelőségi munkafolyamatokat azáltal, hogy biztosítja a szállítói megfelelést, felgyorsítja a biztonsági munkafolyamatokat, jelentést tesz a hatékony megfelelőségi biztonsági helyzetről, és integrálja a megfelelőségi köteget.

Tiszta víz

Tiszta víz kizárólag olyan szervezetek és intézmények számára készült, amelyeknek meg kell felelniük az egészségügyi kiberbiztonsági és megfelelőségi követelményeknek.

A mélyreható egészségügyi, megfelelőségi és kiberbiztonsági szakértelmet átfogó technológiai megoldásokkal ötvözi, rugalmasabbá és biztonságosabbá téve a szervezeteket.

Olyan intézményeket szolgál ki, mint a kórházak és egészségügyi rendszerek, a digitális egészségügy, az ambuláns ellátás, az orvosi praxisok vezetése, az egészségügyi befektetők, az egészségügyi ügyvédek és az orvostechnikai eszközök/MedTech.

Adatzárójelek

Adatzárójelek egy megfelelőségi, kiberbiztonsági és auditfelügyeleti platform, amely felhasználóbarát és biztonságos online megfelelőségértékelési megoldást kínál kis- és középvállalkozások és szervezetek számára.

Személyre szabható jelentéseket, irányelveket és eljárásokat, valamint egyéni értékeléseket készít, és hozzáfér a harmadik fél szállítói kockázataihoz a legjobb kiberbiztonsági megfelelőség biztosítása és gyakorlata érdekében.

Emellett a Databrackers API-integrációkat is lehetővé tesz a ServiceNow-val, Jira-val és más jegyrendszerekkel.

Végső szavak

A kialakulóban lévő kiberbiztonsági kockázatok és adatvédelmi jogszabályok és szabályozások miatt a kiberbiztonsági megfelelés előtérbe helyezése, valamint a folyamatok automatizálása és racionalizálása kulcsfontosságú.

Ezért, ha meg akarja védeni szervezete hírnevét, bevételeit és tekintélyét, vegye komolyan a megfelelést, és nézze meg a fent említett kiberbiztonsági megfelelőségi szoftvert ügyfelei adatainak védelme és a rosszindulatú kibertámadások megelőzése érdekében.

Ezután nézze meg a legjobb adathalász-szimulációs szoftvert.