A Reverse Engineering egy termék vagy rendszer elemzésének folyamata annak érdekében, hogy megértsük annak kialakítását, belső működését és funkcionalitását.

A visszafejtést gyakran használják egy termék vagy rendszer jobb megértésére annak javítása, versenytárs termékek vagy rendszerek létrehozása, illetve a hibák vagy sérülékenységek azonosítása és kijavítása érdekében.

Általában olyan területeken használják, mint a szoftverfejlesztés, a gyártás és a biztonság. A visszafejtés azonban rosszindulatú célokra is felhasználható, például üzleti titkok ellopására vagy hamisított termékek létrehozására. Emiatt a visszafejtést gyakran a szellemi tulajdonra és az üzleti titkokra vonatkozó törvények szabályozzák.

Ahhoz, hogy jártas legyen a visszafejtésben, a biztonsági szakembernek alaposan ismernie kell a számítástechnikát és a programozást, valamint tapasztalattal kell rendelkeznie a visszafejtésben általánosan használt eszközökben és technikákban, mint például a szétszerelők és a hibakeresők.

Tartalomjegyzék

Hogyan működik a visszafejtés?

A visszafejtés egy rendszer elemzésének folyamata annak érdekében, hogy megértsük annak összetevőit, funkcióit és működését, hogy megértsük, hogyan működik, vagy másolatot vagy utánzatot készítünk róla.

A visszafejtés értékes mechanizmus különféle célokra, beleértve a rendszer funkcionalitásának megértését, a rendszer sebezhetőségeinek vagy gyengeségeinek azonosítását, a rendszer kompatibilis vagy alternatív verzióinak létrehozását és az eredeti terv javítását.

A visszafejtés folyamata jellemzően egy rendszer vagy eszköz szétszerelését foglalja magában, hogy megértsük az összetevőit és hogyan illeszkednek egymáshoz. Ez magában foglalhatja a fizikai eszközök szétszedését vagy a szoftverrendszerek kódjának és szerkezetének elemzését.

A rendszer szétszerelése után az egyes alkatrészeket tanulmányozzák és elemzik, hogy megértsék funkciójukat, valamint azt, hogy hogyan működnek együtt a teljes rendszer működése érdekében.

Fontos azonban mások szellemi tulajdonjogainak tiszteletben tartása a visszafejtés alkalmazása során, és azt csak jogi és etikai célokra használni.

A reverse Engineering célja a biztonságban

A biztonsági visszafejtés célja a termék vagy rendszer lehetséges sebezhetőségeinek azonosítása és mérséklése. Ez általában a termék vagy a rendszer tervezésének, kódjának vagy összetevőinek vizsgálatával történik, hogy megértsük, hogyan működik, és azonosítsuk a lehetséges gyengeségeket.

Például egy biztonsági kutató visszafejezést alkalmazhat egy szoftveralkalmazás tervezésének tanulmányozásához, hogy azonosítsa a támadók által kihasználható esetleges sebezhetőségeket. Ez magában foglalhatja az alkalmazás kódjának vizsgálatát, hálózati kommunikációjának elemzését vagy más rendszerekkel vagy összetevőkkel való interakcióinak tanulmányozását.

A lehetséges sebezhetőségek azonosítása után a biztonsági kutató megoldásokat dolgozhat ki e biztonsági rések enyhítésére, például az alkalmazás kódjának javításával vagy további biztonsági intézkedések bevezetésével. Ez javíthatja a termék vagy rendszer általános biztonságát, és megvédheti azt a lehetséges támadásoktól.

A visszafejtés lépései

A visszafejtés általában a következő lépéseket tartalmazza:

Kezdjük a legjobb visszafejtő eszközökkel.

Ghidra

A Ghidra a Nemzetbiztonsági Ügynökség (NSA) által kifejlesztett ingyenes és nyílt forráskódú szoftver-reverse engineering (SRE) eszközkészlet. A bináris kód szétszedésére, visszafejtésére és elemzésére szolgál.

A Ghidra-t robusztus és méretezhető SRE-eszköznek tervezték, és mind a kormányzati szervek, mind a szélesebb SRE-közösség használják. Ezt az eszközt 2019-ben tették elérhetővé a nyilvánosság számára, ingyenesen letölthető és használható.

Felhasználóbarát felülettel és moduláris felépítéssel rendelkezik, amely lehetővé teszi a felhasználók számára az eszköz testreszabását sajátos igényeiknek megfelelően.

Ezenkívül a Ghidra tartalmaz egy visszafejtőt, amely képes az összeállítási kódot magasabb szintű nyelvre, például C-re vagy Java-ra konvertálni, ami megkönnyíti a bináris fájlok működésének megértését.

Androguard

Az Androguard egy nyílt forráskódú eszközkészlet az Android-alkalmazások visszafordításához és elemzéséhez. Python nyelven íródott, és az Android-alkalmazások szerkezetének és viselkedésének elemzésére használható.

Az Androguard számos eszközt tartalmaz a különböző típusú elemzések elvégzéséhez, beleértve az Android-alkalmazások szétszedését, visszafejtését és deobfuszkálását. Használható egy alkalmazás kódjának elemzésére, erőforrásainak kinyerésére és a lehetséges sebezhetőségek azonosítására.

Az Androguardot széles körben használják kutatók és biztonsági szakemberek az Android-alkalmazások biztonságának elemzésére.

Számos funkciót kínál a visszafejtéshez, beleértve a több fájlformátum támogatását, a statikus és dinamikus elemzések elvégzésének képességét, valamint az integrációt más eszközökkel, például az IDA Pro-val és a radare2-vel.

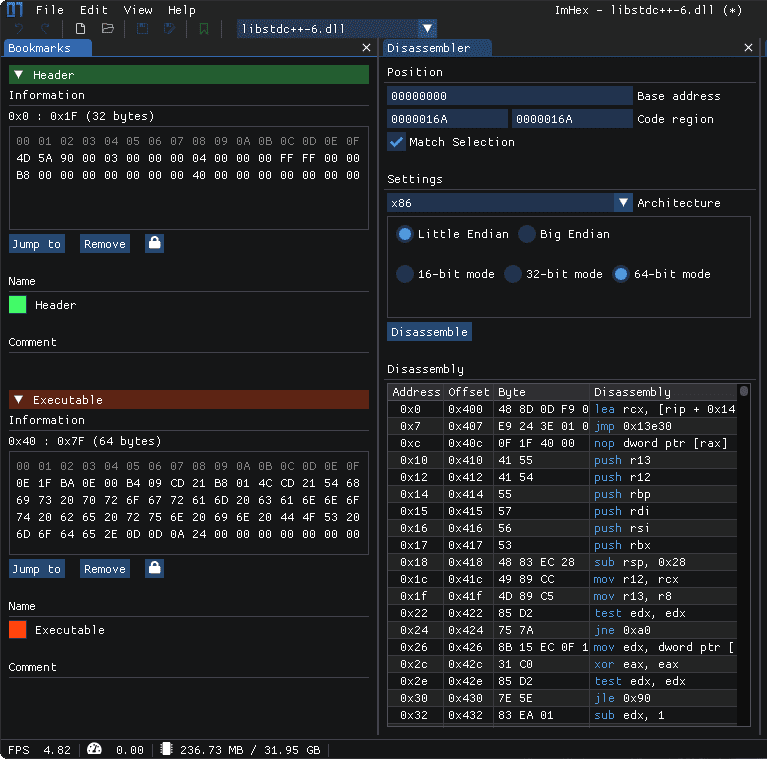

ImHex

Az ImHex egy hexadecimális szerkesztő, amely egy olyan típusú szoftver, amely lehetővé teszi a felhasználók számára egy fájl nyers bináris adatainak megtekintését és szerkesztését. A programozók, biztonsági kutatók és más műszaki felhasználók gyakran használnak hexa szerkesztőket egy fájl tartalmának alacsony szintű vizsgálatára. Különösen hasznosak a bináris formátumú fájlok, például a végrehajtható fájlok vagy más típusú lefordított kódok elemzéséhez.

Az ImHex egy ingyenes és nyílt forráskódú hexadecimális szerkesztő, amely elérhető Windows és Linux rendszereken. Felhasználóbarát felülettel és számos funkcióval rendelkezik, amelyek megkönnyítik a használatát.

Az ImHex néhány fő funkciója közé tartozik a nagy fájlok támogatása, a rugalmas keresés és csere funkció, valamint a fájlok egymás melletti összehasonlításának lehetősége. Az ImHex lehetővé teszi a felhasználók számára, hogy meghatározzák saját adattípusaikat, ami hasznos lehet egy fájlon belüli bizonyos típusú adatok vizsgálatához.

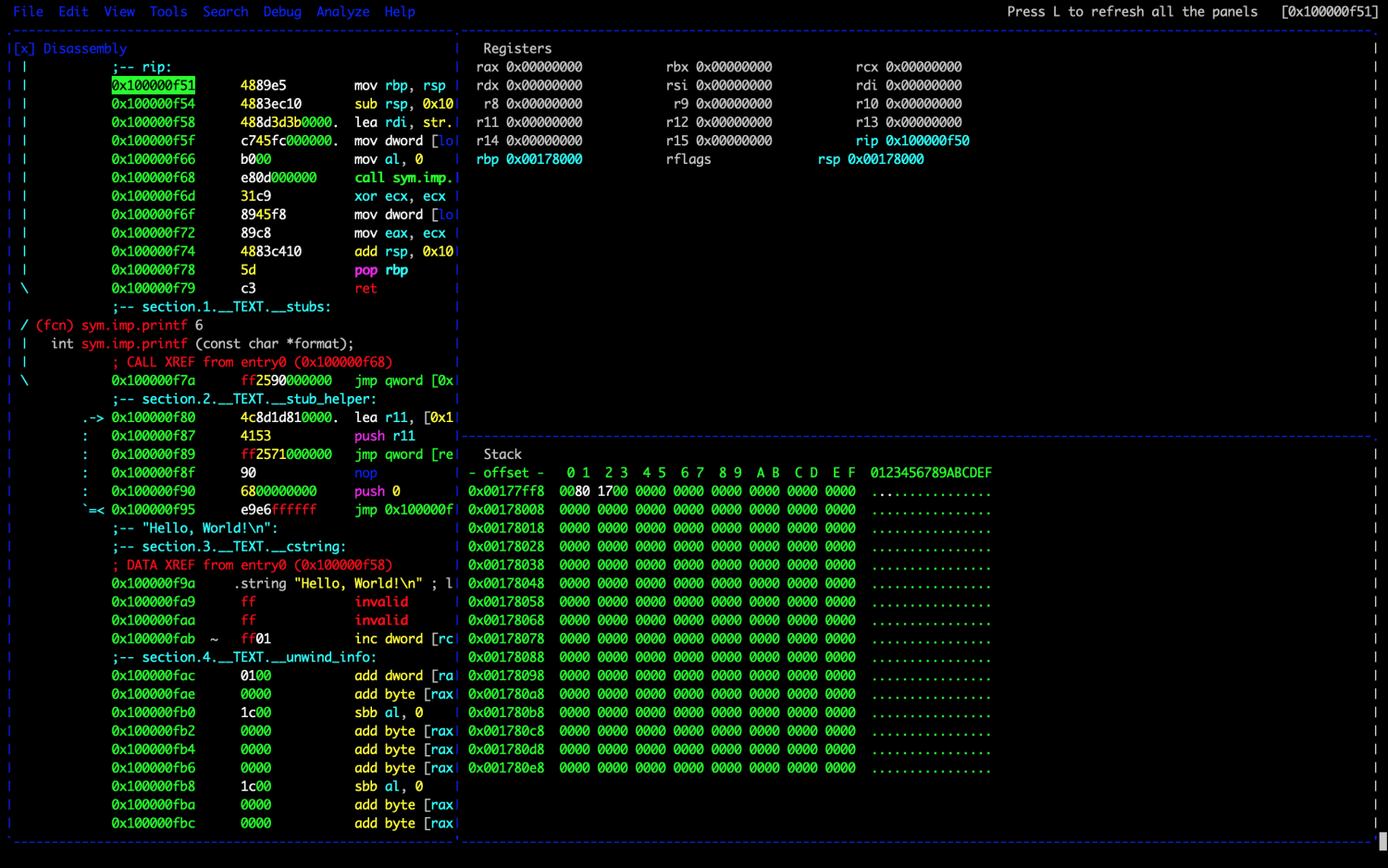

Radare2

A Radare2 egy nyílt forráskódú reverse engineering keretrendszer, amelyet bináris fájlok szétszedésére, elemzésére és hibakeresésére használnak. C nyelven íródott, és számos platformon elérhető, beleértve a Windowst, a Linuxot és a macOS-t.

Ezt az eszközt a biztonsági kutatók széles körben használják különféle célokra, beleértve a visszafejtést, a sebezhetőség elemzését és a kriminalisztikai kutatásokat. Parancssori felülettel és erőteljes szkriptmotorral rendelkezik, amely lehetővé teszi a felhasználók számára az összetett feladatok automatizálását és az eszköz képességeinek kiterjesztését.

A Radare2 tartalmaz egy szétszerelőt is, amellyel a bináris kód ember által olvasható összeállítási utasításokká alakítható, így könnyebb megérteni a bináris fájlok belső működését.

Különféle szolgáltatásokat kínál a visszafejtéshez, beleértve a többféle architektúra és fájlformátum támogatását, a statikus és dinamikus elemzések elvégzésének képességét, valamint az integrációt más eszközökkel, például hibakeresőkkel és szétszerelőkkel.

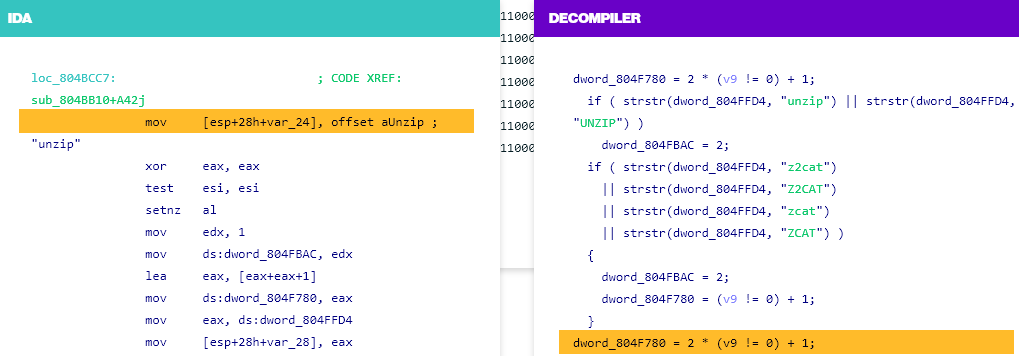

IDA Pro

Az IDA Pro (az Interactive Disassembler Pro rövidítése) egy kereskedelmileg használható szétszerelő és hibakereső, amelyet a biztonsági kutatók gyakran használnak a lefordított kód elemzésére. Használható végrehajtható fájlok és egyéb bináris fájlok visszafejtésére.

Ezenkívül számos szolgáltatást kínál a statikus és dinamikus elemzéshez, beleértve a többféle architektúra és fájlformátum támogatását, a szétszerelések létrehozásának és módosításának lehetőségét, valamint az integrációt más eszközökkel, például hibakeresőkkel és visszafordítókkal.

Az IDA Pro támogatja a platformok közötti kompatibilitást, valamint grafikus felhasználói felületet, valamint szkriptnyelvet kínál az összetett feladatok automatizálásához. Az egyik legerősebb és leggazdagabb szolgáltatásban kapható szétszerelőnek tartják, de meredek tanulási görbéjéről és magas áráról is ismert.

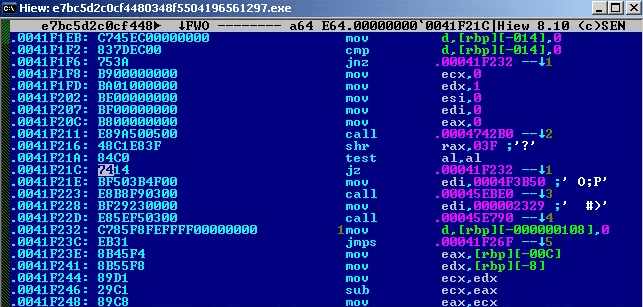

Szia

A Hiew egy bináris fájlnézegető és szerkesztő Microsoft Windows rendszerhez. A szoftverfejlesztők és a biztonságkutatók körében népszerű eszköz. A Hiew lehetővé teszi a felhasználók számára egy bináris fájlok nyers adatainak megtekintését és szerkesztését, valamint a gépi kód assembly nyelvre való szétszedését.

Használható minták vagy karakterláncok keresésére is egy bináris fájlon belül, és két fájl összehasonlítására a különbségek szempontjából. A Hiew nem nyílt forráskódú, és nem elérhető ingyenesen, de megvásárolható a fejlesztő webhelyéről.

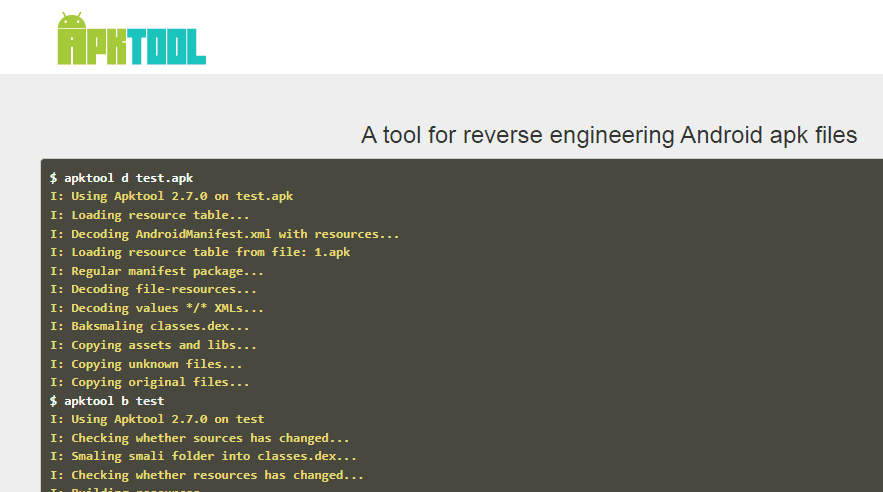

Az Apktool egy ingyenes és nyílt forráskódú eszköz az Android apk-fájlok visszafejtéséhez. Java nyelven íródott, és bármilyen Java-t támogató platformon futtatható. Az Apktool lehetővé teszi a felhasználók számára, hogy dekódolják az erőforrásokat egy apk-fájlban, és bizonyos módosításokkal újraépítsék az alkalmazást.

Az Android-fejlesztők és -modderek gyakran használják az alkalmazások testreszabására, valamint a biztonsági kutatók az Android-alkalmazások statikus elemzésére.

Képes dekódolni az erőforrásokat egy apk fájlban, és létrehozni egy ember által olvasható reprezentációt az alkalmazás kódjáról és tartalmáról.

Az Apktool Android-alkalmazások biztonsági elemzésére is használható, mivel lehetővé teszi a felhasználók számára az alkalmazás kódjának és erőforrásainak ellenőrzését. Ez lehetővé teszi a felhasználók számára, hogy módosítsák az alkalmazás megjelenését és viselkedését.

Fontos azonban, hogy a felhasználók tiszteletben tartsák az alkalmazásfejlesztők szellemi tulajdonjogait, és csak jogi és etikai célokra használják az Apktool-t.

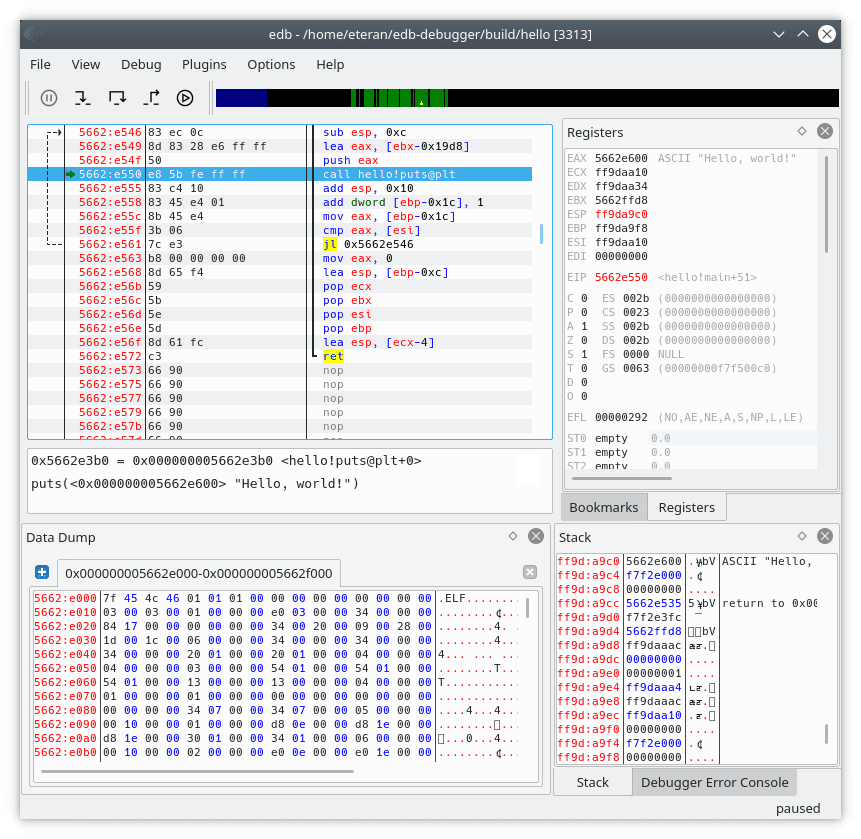

edb-debugger

Az EDB egy ingyenes és nyílt forráskódú hibakereső Linux, Windows és macOS rendszerekhez. Ez egy hatékony eszköz, amely számos végrehajtható fájl elemzésére és hibakeresésére használható, beleértve az ELF, PE, Mach-O és Java osztályfájlokat.

Az EDB számos olyan szolgáltatást tartalmaz, amelyek értékes eszközzé teszik a szoftverfejlesztésben és a visszafejtésben.

Az EDB egyik legfontosabb jellemzője a felhasználóbarát felület, amely még azok számára is egyszerűvé teszi a használatát, akik még nem ismerik a hibakeresést. Különféle nézeteket tartalmaz, például szétszerelési nézetet, memóriatérképet és regiszternézetet, amelyek részletes információkat nyújtanak a hibakeresés alatt álló program állapotáról.

Az EDB azt is lehetővé teszi a felhasználók számára, hogy töréspontokat állítsanak be, egylépéses kódot, és ellenőrizzék a változók értékét, megkönnyítve ezzel a programok elemzését és hibakeresését.

Ezenkívül az EDB számos processzorarchitektúrát és operációs rendszert támogat, így sokoldalú eszközzé válik, amely számos platformon használható.

Java Snoop

A JavaSnoop egy olyan eszköz, amely lehetővé teszi a felhasználók számára, hogy futás közben módosítsák a Java alkalmazások viselkedését. Biztonsági tesztelésre és elemzésre készült, valamint a Java alkalmazások sebezhetőségeinek azonosítására és kihasználására használható.

A JavaSnoop úgy működik, hogy csatlakozik egy futó Java folyamathoz, és kódot fecskendez bele, lehetővé téve a felhasználó számára, hogy menet közben módosítsa az alkalmazás viselkedését. Ez hasznos lehet a Java alkalmazások azonosításához és biztonságának teszteléséhez.

A JavaSnoop önálló eszközként és beépülő modulként érhető el a népszerű Burp Suite webalkalmazás-biztonsági tesztelési platformhoz. Java nyelven íródott, és bármilyen Java-t támogató platformon futtatható, beleértve a Windowst, a Linuxot és a macOS-t is.

A JavaSnoop néhány kulcsfontosságú funkciója magában foglalja a metódushívások elfogását és módosítását, a változók értékeinek megtekintését és módosítását, valamint a feladatok automatizálására szolgáló egyéni hookok meghatározását.

Következtetés

A visszafejtés értékes készség a biztonsági szakemberek számára, mert lehetővé teszi számukra, hogy megértsék egy termék vagy rendszer tervezését, belső működését és funkcionalitását, hogy azonosítsák és csökkentsék a lehetséges sebezhetőségeket vagy hibákat.

Ez különösen hasznos lehet a nulladik napi sebezhetőségek azonosítására és enyhítésére, amelyek a gyártó vagy a fejlesztő számára ismeretlenek, és még nem lettek javítva.

A visszafejtés kihívásokkal teli és összetett készség lehet, amelyet el kell sajátítani. Ennek ellenére értékes eszköz lehet a biztonsági szakemberek számára, akik a szoftveralkalmazások és -rendszerek lehetséges sebezhetőségeinek azonosítására és enyhítésére törekszenek.

Érdekelheti a hálózata legjobb NetFlow elemzőinek és gyűjtőeszközeinek megismerése is.