„Azok, akik feladhatják alapvető szabadságukat, hogy egy kis ideiglenes biztonságot szerezzenek, nem érdemelnek sem szabadságot, sem biztonságot.” – Benjamin Franklin

A Social Engineering egy ideje a biztonsági kérdések élén áll. Iparági szakértők széles körben megvitatták. Ennek ellenére nem sokan ismerik fel teljesen a lehetséges veszélyt, és azt, hogy mennyire veszélyes is lehet.

A hackerek számára a Social Engineering valószínűleg a legegyszerűbb és leghatékonyabb módja a biztonsági protokollok feltörésének. Az internet térnyerése nagyon erős képességeket adott számunkra az eszközök összekapcsolásával a távolság akadálya nélkül. Előrelépést biztosítva számunkra a kommunikáció és az összekapcsolás terén, ez azonban kiskapukat vezetett be, ami a személyes adatok és a magánélet megsértéséhez vezetett.

A legkorábbi, technológia előtti idők óta az emberek kódolják és biztosítják az információkat. Az ókorból ismert módszer az Caeser Cipher ahol az üzenetek kódolása a helyek eltolásával történik az ábécék listájában. pl. a „hello world”, ha 1 hellyel eltoljuk, „ifmmp xpsmf”-ként írható, az „ifmmp xpsmf” üzenetet olvasó dekódernek egy hellyel hátrébb kell tolnia a betűket az ábécék listájában, hogy megértse az üzenetet.

Bármilyen egyszerű is volt ez a kódolási technika, közel 2000 évig állt!

Ma fejlettebb és robusztusabb biztonsági rendszereket fejlesztettünk ki, de a biztonság kihívást jelent.

Fontos megjegyezni, hogy a hackerek számos technikát alkalmaznak létfontosságú információk megszerzésére. Röviden áttekintünk néhány ilyen technikát, hogy megértsük, miért olyan nagy dolog a social engineering.

Tartalomjegyzék

Brute Force & Dictionary támadások

A brute force feltörés során a hacker fejlett eszközkészlettel rendelkezik, hogy behatoljon a biztonsági rendszerbe egy kiszámított jelszó segítségével, és megszerezze az összes lehetséges karakterkombinációt. A szótári támadás során a támadó egy szólistát futtat (a szótárból), remélve, hogy talál egyezést a felhasználó jelszavával.

A brute force támadás manapság, bár nagyon erős, a jelenlegi biztonsági algoritmusok természete miatt kevésbé valószínű. A dolgok jobb kilátásba helyezéséhez, ha a fiókom jelszava „[email protected]!!!’, a karakterek teljes összege 22; ezért 22 faktoriálisra lesz szükség ahhoz, hogy a számítógép kiszámítsa az összes lehetséges kombinációt. Az sok.

Sőt, vannak olyan kivonatoló algoritmusok, amelyek veszik ezt a jelszót és konvertálják hash-vé, hogy még nehezebbé tegyék a nyers erőltető rendszer kitalálását. Pl. a korábban írt jelszót kivonatolja a d734516b1518646398c1e2eefa2dfe99. Ez még komolyabb biztonsági réteget ad a jelszóhoz. A biztonsági technikákkal a későbbiekben részletesebben foglalkozunk.

Ha Ön WordPress webhelytulajdonos, és nyers erő elleni védelmet keres, akkor tekintse meg ezt az útmutatót.

DDoS támadások

Forrás: comodo.com

Forrás: comodo.com

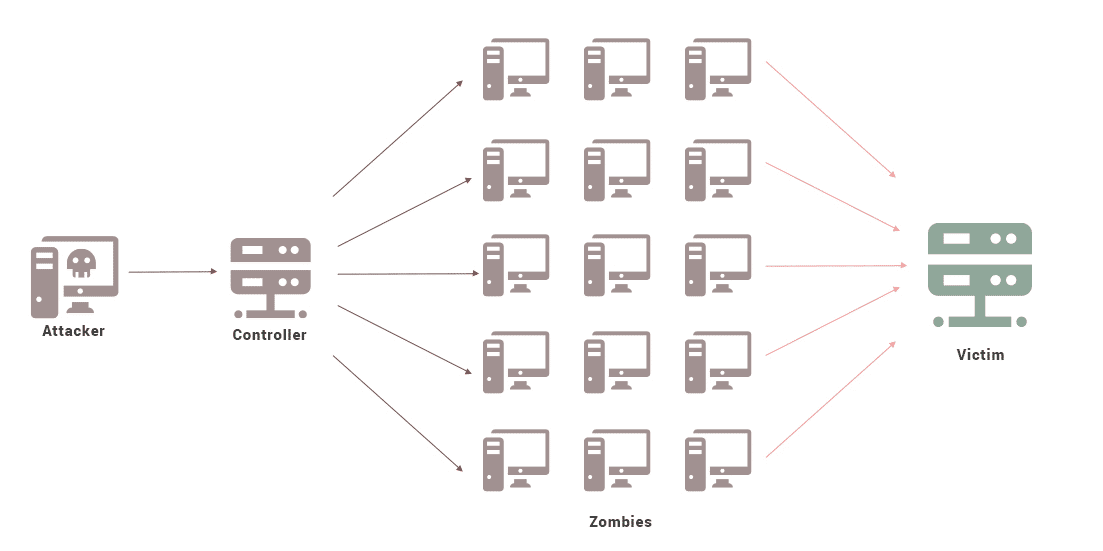

Az elosztott szolgáltatásmegtagadási támadások akkor fordulnak elő, ha a felhasználót letiltják a legitim internetes erőforrásokhoz való hozzáférésben. Ez lehet a felhasználói oldalon vagy azon a szolgáltatáson, amelyet a felhasználó megpróbál elérni.

A DDoS rendszerint bevétel- vagy felhasználói báziskiesést eredményez. Ahhoz, hogy egy ilyen támadás lehetséges legyen, a hacker átveheti az irányítást több számítógép felett az interneten, amelyek a „BotNet” egy részét használhatják a hálózat destabilizálására, vagy bizonyos esetekben eláraszthatják a hálózati forgalmat nem hasznos csomagokkal. túlzott felhasználást, és ezáltal a hálózati erőforrások és csomópontok lebomlását eredményezi.

Adathalászat

Ez a hackelés egyik formája, amikor a támadó megpróbálja ellopni a felhasználói hitelesítő adatokat a bejelentkezési oldalak hamis helyettesítésével. Általában a támadó rosszindulatú e-mailt küld egy megbízható forrásként működő felhasználónak, például banknak vagy közösségi média webhelynek, egy hivatkozással, amelyen keresztül a felhasználó megadhatja hitelesítő adatait. A linkek általában legitim webhelyeknek tűnnek, de közelebbről megvizsgálva kiderül, hogy tévesek.

Például egy adathalász link használta a paypai.com-ot, hogy átverje a Paypal-felhasználókat, hogy adják meg bejelentkezési adataikat.

Tipikus adathalász e-mail formátum.

„Kedves felhasználó,

Gyanús tevékenységet észleltünk fiókjában. Kattintson ide a jelszó megváltoztatásához, hogy elkerülje fiókja blokkolását.”

50% az esélye annak, hogy azonnal adathalászat érte. Nem? Előfordult már, hogy bejelentkezett egy webhelyre, majd a Bejelentkezés / Bejelentkezés gombra kattintás után továbbra is visszaviszi a bejelentkezési oldalra, igen? Sikeres adathalászat történt.

Hogyan történik a Social Engineering?

Annak ellenére, hogy a titkosítási algoritmusokat még nehezebb feltörni, és egyre nagyobb biztonságot nyújtanak, a social engineering hackek még mindig ugyanolyan hatékonyak, mint valaha.

A szociális mérnök általában információkat gyűjt Önről, hogy hozzáférhessen online fiókjaihoz és más védett erőforrásaihoz. Általában a támadó ráveszi az áldozatot, hogy pszichológiai manipulációval készségesen adjon ki személyes adatokat. Ennek az a félelmetes része, hogy ennek az információnak nem feltétlenül tőled kell származnia, csak valakitől, aki tudja.

Általában nem az a célpont, aki szociális tervezést kap.

Például egy népszerű kanadai távközlési vállalat az év elején hírt kapott arról, hogy egy social engineering feltörést hajtottak végre az ügyfele ellen, és az ügyfélszolgálati személyzetet úgy alakították ki, hogy felfedjék a célpont adatait egy hatalmas sim-csere-hack során, amely 30 000 dollár pénzveszteség.

A társadalommérnökök az emberek bizonytalanságára, hanyagságára és tudatlanságára játszanak, hogy rávegyék őket arra, hogy létfontosságú információkat áruljanak el. Egy olyan korban, amikor széles körben alkalmazzák a távoli támogatást, a szervezetek az emberi tévedések elkerülhetetlensége miatt sokkal több ilyen feltöréssel találták magukat szembe.

Bárki áldozata lehet a social engineeringnek, ami még ijesztőbb, hogy anélkül is feltörhetnek, hogy tudna róla!

Hogyan védheti meg magát a szociális tervezéstől?

- Kerülje az olyan személyes adatok használatát, mint a születési dátum, a kisállat neve, a gyermek neve stb. bejelentkezési jelszóként

- Ne használjon gyenge jelszót. Ha nem emlékszik az összetettre, használjon jelszókezelőt.

- Keresd a nyilvánvaló hazugságokat. Egy szociális mérnök nem igazán tud eleget ahhoz, hogy azonnal feltörjön; rossz információt adnak meg abban a reményben, hogy Ön a megfelelőt adja meg, majd tovább kérnek további információkat. Ne dőlj be neki!

- Az e-mail üzenetekkel kapcsolatos műveletek megkezdése előtt ellenőrizze a feladó és a tartomány hitelességét.

- Azonnal forduljon bankjához, ha gyanús tevékenységet észlel számláján.

- Ha hirtelen megszakad a jel vétele mobiltelefonján, azonnal jelentkezzen be hálózati szolgáltatójánál. Sim-swap hack lehet.

- A 2 Factor Authentication (2-FA) bekapcsolása azt támogató szolgáltatások.

Következtetés

Ezek a lépések nem jelentenek közvetlen orvosságot a social engineering feltörésekre, de segítenek megnehezíteni a hackerek megszerzését.