Tízből kilencszer a kripto-malware-ektől megszabadulni csak olyan nehéz, mint észrevenni őket.

Gyanús lenne a számítógépe teljesítményének hirtelen csökkenése?

Sokan nem! Hasonlóképpen, csak kevesen törődnek kellőképpen az alkalmi lemaradásokkal, és általában ezt az operációs rendszerük „standard” problémájaként jelölik meg.

Ha azonban mélyebbre kutatnak, az is felbukkanhat, mint egy szélhámos alkalmazás, ami felemészti a sávszélességet és húzza a rendszer teljesítményét.

Tartalomjegyzék

Mi az a Crypto-Malware?

Feltételezheti, hogy a kripto-malware egy külső kedvezményezett által beinjektált digitális pióca, amely az Ön tudta nélkül lemeríti számítási erőforrásait.

A folyamatot azonban ismertebb nevén crypto-jack.

Amint már említettük, a működésmódja nehezíti az észlelést. Nem tudja megkülönböztetni, hacsak nincs tisztában számítógépe ventilátorának normál működési hangjával, sebességével stb., valamint a rendszer általános teljesítményével.

Ez a kriptobányászati alkalmazásokat futtatja a háttérben a gép élettartama alatt, hacsak nem nyomja meg az eltávolítás gombot.

Dióhéjban a kriptobányászok olyan alkalmazások, amelyek tranzakcióik ellenőrzésével és új érmék bányászatával járulnak hozzá a kriptográfiai világhoz. Ez passzív jövedelmet generál üzemeltetőik számára.

De ezeket kripto-malware-nek nevezik, ha a rendszergazda megfelelő engedélye nélkül telepítik őket egy rendszerre, ami kiberbűnözésnek minősül.

Egy egyszerűbb analógia kedvéért vegyük fontolóra, hogy valaki a pázsitját gyümölcsfa ültetésére használja, az Ön beleegyezése nélkül vizet és a szükséges erőforrásokat vesz el otthonából, és megtagadja a gyümölcsöt vagy a pénzt.

Ez hasonló lesz e halandó világ kripto-jackeléséhez.

Hogyan működik a Crypto-Malware?

Mint a legtöbb rosszindulatú program!

Ön nem keres vírussal fertőzött letöltéseket, és nem telepíti azokat, hogy szórakozzon.

De a leghétköznapibb módon történnek veled:

- Kattintson egy linkre az e-mailben

- HTTP webhelyek látogatása

- Letöltés nem biztonságos forrásokból

- Kattintson egy gyanús hirdetésre, meg miegymás

Ezenkívül a rossz szereplők szociális manipulációt alkalmazhatnak, hogy rákényszerítsék a felhasználókat az ilyen rosszindulatú programok letöltésére.

A telepítés után a kripto-malware visszatartja a rendszer erőforrásait, amíg meg nem észleli és eltávolítja őket.

A kripto-malware fertőzés jelei a megnövekedett ventilátorsebesség (zaj), a nagyobb fűtés és a lassú teljesítmény.

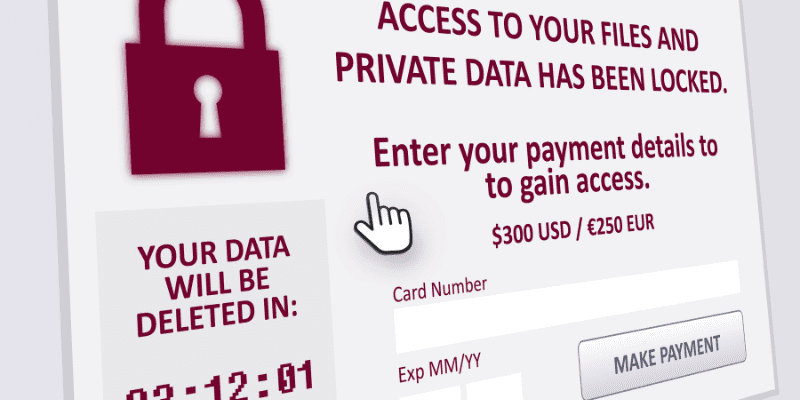

Crypto-Malware vs. Crypto-Ransomware

A Crypto-ransomware nem olyan finom. A telepítés után csak azért zárhatja ki a rendszerből, hogy a váltságdíj kifizetése után engedélyezze a hozzáférést.

Általában egy számot vagy e-mail-címet jelenít meg, amellyel kapcsolatba léphet, vagy fiókadatokat, hogy együttműködjön a váltságdíj fenyegetésével.

A téttől függően az emberek néha eleget tesznek a csalónak, hogy visszaszerezzék. Vannak azonban olyan esetek, amikor az ilyen „kérések” elfogadása nem hozott enyhülést, vagy a jövőben is célponttá tette azokat.

Ezzel szemben a kripto-malware nem jelent látható fenyegetést. Csendesen működik a háttérben, felemészti az erőforrásait, hogy a kiberbűnözők örök passzív bevételi forrásává váljon.

Népszerű kripto-rosszindulatú támadások

Ezek azok a dokumentált események, amelyek kifinomultságukkal megrázták a digitális világot.

#1. Graboid

A Graboidot a Palo Alto hálózat kutatói észlelték, és egy 2019-es jelentésben publikálták. A támadó közel 2000 bizonytalan Docker-hosztot vitt el egy ingyenes utazásra, amelyhez nem kellett engedély.

Távoli parancsokat küldött a fertőzött docker-képfájlok letöltéséhez és telepítéséhez a feltört gazdagépekhez. A „letöltés” egy olyan eszközt is tartalmazott, amellyel kommunikálhat más sebezhető gépekkel, és veszélyeztetheti azokat.

Ezután a „módosított” tárolók négy szkriptet töltöttek le, és sorrendben végrehajtották azokat.

Ezek a szkriptek véletlenszerűen működtették a Monero bányászokat ismételt 250 másodperces munkamenetekig, és elterjesztették a rosszindulatú programot a hálózaton keresztül.

#2. PowerGhost

A Kaspersky Labs által 2018-ban nyilvánosságra hozott PowerGhost egy fájl nélküli titkosító kártevő, amely elsősorban a vállalati hálózatokat célozza meg.

Fájl nélküli, ami azt jelenti, hogy nemkívánatos figyelem vagy észlelés nélkül csatlakozik a gépekhez. Ezt követően a Windows Management Instrumentation (WMI) vagy a hírhedt WannaCry ransomware támadás során használt EthernalBlue exploit segítségével jelentkezik be az eszközökbe.

Miután bejelentkezett, megpróbált letiltani a többi bányászt (ha voltak ilyenek), hogy maximális hozamot arathassanak a felelős rossz szereplők számára.

Az egyik PowerGhost-változat amellett, hogy erőforrás-disznó volt, más szervereket célzó DDoS-támadásokat is tartalmazott.

#3. BadShell

A BadShellt a Comodo Cybersecurity részlege fedezte fel 2018-ban. Ez egy másik fájl nélküli kriptoféreg, amely nem hagy nyomot a rendszer tárolójában; ehelyett a CPU-n és a RAM-on keresztül működik.

Ez csatlakozott a Windows PowerShellhez, hogy rosszindulatú parancsokat hajtson végre. Bináris kódot tárolt a Windows rendszerleíró adatbázisában, és titkosítási bányászati szkripteket futtatott a Windows Task Scheduler segítségével.

#4. Prometei Botnet

Először 2020-ban észlelték, a Prometei Botnet a Microsoft Exchange közzétett sebezhetőségeit célozta meg, hogy kripto-malware-t telepítsen a Monero bányászatához.

Ez a kibertámadás számos eszközt, például EternalBlue-t, BlueKeep-et, SMB-t és RDP-exploitokat használt, hogy a hálózaton keresztül terjedjen a nem biztonságos rendszerek céljára.

Sok verziója volt (mint a legtöbb rosszindulatú programnak), és a Cybereason kutatói 2016-ig nyúlnak vissza. Emellett platformok közötti jelenléte is megfertőzi a Windows és Linux ökoszisztémákat.

Hogyan lehet felismerni és megakadályozni a kripto-malware-t?

A kripto-malware ellenőrzésének legjobb módja a rendszer figyelése. A megnövekedett rajongói hang vagy a teljesítmény hirtelen csökkenése kiadhatja ezeket a digitális férgeket.

Az operációs rendszerek azonban összetett entitások, és ezek a dolgok folyamatosan történnek a háttérben, és általában nem veszünk észre ilyen finom változásokat.

Ebben az esetben itt van néhány tipp, amelyek segíthetnek a biztonságban:

- Tartsa naprakészen rendszereit. Az elavult szoftverek gyakran tartalmaznak olyan sebezhetőségeket, amelyeket a kiberbűnözők kihasználnak.

- Használjon prémium víruskeresőt. Nem tudom elégszer hangsúlyozni, hogy minden eszköznek szüksége van egy jó víruskeresőre. Emellett az ilyen támadások az operációs rendszertől (a Macet is megtámadják!) és az eszköz típusától (okostelefonok, táblagépek) függetlenül történnek.

- Ne kattintson mindenre. A kíváncsiság az emberi természet, amelyet gyakran tisztességtelenül kihasználnak. Ha ez elkerülhetetlen, másolja be a gyanús linket bármelyik keresőmotorba, és nézze meg, nem igényel-e további figyelmet.

- Tartsa tiszteletben a böngészőn belüli figyelmeztetéseket. A webböngészők sokkal fejlettebbek, mint egy évtizeddel ezelőtt. Megfelelő gondosság nélkül próbáljon meg semmiféle figyelmeztetést ne felülbírálni. Ezenkívül maradjon távol a HTTP-webhelyektől.

- Legyen tájékozott. Ezek az eszközök rendszeres frissítéseket kapnak a rosszfiúktól. Emellett az áldozattá válás módszerei is fejlődnek. Következésképpen olvasson tovább a közelmúltbeli feltörésekről, és ossza meg őket társaival.

A kripto-rosszindulatú programok növekszik!

Ennek oka az egyre növekvő kriptográfiai alkalmazás és azok nehéz észlelése.

És miután telepítették, továbbra is ingyen pénzt kavarnak a kripto-bűnözőknek, anélkül, hogy erőfeszítést igényelnének.

A fent felsorolt internetes bevált módszerek azonban segítenek a biztonság megőrzésében.

És ahogy már szó volt róla, az lenne a legjobb, ha minden eszközére telepítene kiberbiztonsági szoftvert.

Ezután tekintse meg a kezdőknek szóló kiberbiztonsági alapismeretek bevezetését.