Ha biztonsági auditot hajt végre Linux számítógépén a Lynis segítségével, az garantálni fogja, hogy a gépe a lehető legvédettebb legyen. Az internetre csatlakoztatott eszközök esetében a biztonság a legfontosabb, így a következőképpen győződjön meg arról, hogy az Ön készüléke biztonságosan le van zárva.

Tartalomjegyzék

Mennyire biztonságos a Linux számítógépe?

Lynis egy sor automatizált tesztet hajt végre amelyek alaposan megvizsgálják a Linux operációs rendszer számos rendszerelemét és beállítását. Eredményeit színkóddal mutatja be ASCII jelentést a fokozatos figyelmeztetések, javaslatok és végrehajtandó intézkedések listájaként.

A kiberbiztonság kiegyensúlyozó tevékenység. A nyílt paranoia senkinek sem hasznos, tehát mennyire kell aggódnia? Ha csak jó hírű webhelyeket keres fel, nem nyit meg mellékleteket és nem követi a kéretlen e-mailekben található hivatkozásokat, és különböző, robusztus jelszavakat használ az összes rendszerhez, amelybe bejelentkezik, milyen veszély fenyeget? Főleg ha Linuxot használsz?

Fordítva foglalkozzunk velük. A Linux nem mentes a rosszindulatú programoktól. Valójában a legelső számítógépes féreg 1988-ban Unix számítógépekre tervezték. Rootkitek a Unix szuperfelhasználóról (root) és azon szoftverek gyűjteményéről (készletekről) nevezték el, amelyekkel az észlelés elkerülése érdekében telepítik magukat. Ez hozzáférést biztosít a szuperfelhasználónak a fenyegetés szereplőjéhez (azaz a rosszfiúhoz).

Miért a gyökérről nevezték el őket? Mert az első rootkitet 1990-ben adták ki, és azt célozták meg Sun Microsystems fut a SunOS Unix.

Tehát a rosszindulatú programok elindultak a Unixon. Amikor a Windows felszállt, átugrott a kerítésen, és a rivaldafénybe került. De most, hogy a Linux irányítja a világot, visszatért. A Linux és a Unix-szerű operációs rendszerek, mint például a macOS, a fenyegetés szereplőinek teljes figyelmét felkeltik.

Milyen veszély fenyeget, ha óvatos, ésszerű és figyelmes a számítógép használata során? A válasz hosszú és részletes. Hogy valamennyire tömörítsük, a kibertámadások sokfélék és változatosak. Képesek olyan dolgokat megtenni, amelyeket nem sokkal ezelőtt még lehetetlennek tartottak.

Rootkitek, pl Ryuk, megfertőzheti a számítógépeket, ha ki vannak kapcsolva, mert veszélyezteti a Wake On LAN felügyeleti funkciók. Koncepciót igazoló kód is kidolgozásra került. Sikeres „támadást” mutattak be a kutatók a Negevi Ben-Gurion Egyetem amely lehetővé tenné a fenyegetés szereplői számára, hogy adatokat szűrjenek ki egy légrés számítógép.

Lehetetlen megjósolni, hogy a kiberfenyegetések mire lesznek képesek a jövőben. Mindazonáltal tisztában vagyunk azzal, hogy a számítógép védelmének mely pontjai sérülékenyek. Függetlenül a jelenlegi vagy jövőbeli támadások természetétől, ezeket a hiányosságokat csak előre betömni van értelme.

A kibertámadások teljes számának csak kis százalékát célozzák tudatosan meghatározott szervezetek vagy személyek. A legtöbb fenyegetés válogatás nélkül történik, mert a rosszindulatú programokat nem érdekli, hogy Ön kicsoda. Az automatizált port-ellenőrzés és más technikák csak megkeresik a sebezhető rendszereket, és megtámadják őket. Azzal, hogy kiszolgáltatott vagy, áldozatnak nevezed magad.

És itt jön be Lynis.

Lynis telepítése

A Lynis Ubuntu rendszerre történő telepítéséhez futtassa a következő parancsot:

sudo apt-get install lynis

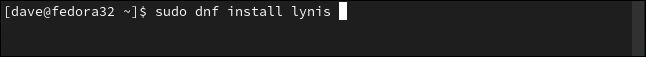

Fedorán írja be:

sudo dnf install lynis

A Manjaron a pacmant használja:

sudo pacman -Sy lynis

Audit lefolytatása

A Lynis terminálalapú, így nincs grafikus felhasználói felület. Az audit elindításához nyisson meg egy terminálablakot. Kattintson rá, és húzza a monitor széléhez, hogy teljes magasságba pattanjon, vagy olyan magasra nyújtsa, amennyire csak tudja. A Lynis sok kimenetet tartalmaz, így minél magasabb a terminálablak, annál könnyebben áttekinthető.

Az is kényelmesebb, ha egy kifejezetten Lynis számára készült terminálablakot nyit meg. Sokat fog görgetni fel és le, így ha nem kell foglalkoznia a korábbi parancsok rendetlenségével, könnyebbé válik a Lynis kimeneten való navigálás.

Az audit elindításához írja be ezt az üdítően egyszerű parancsot:

sudo lynis audit system

A kategóriák nevei, a tesztcímek és az eredmények gördülnek a terminál ablakában, amint az egyes tesztkategóriák befejeződnek. Egy audit legfeljebb néhány percet vesz igénybe. Ha kész, visszakerül a parancssorba. Az eredmények áttekintéséhez görgessen a terminál ablakában.

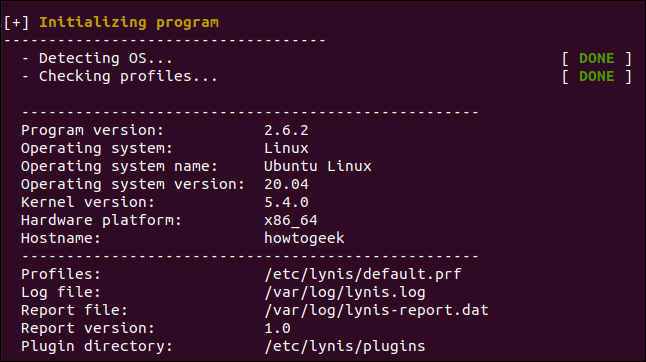

Az ellenőrzés első része a Linux verzióját, a kernel kiadását és egyéb rendszerrészleteket észlel.

Azok a területek, amelyeket meg kell vizsgálni, borostyánsárgával (javaslatok) és pirossal (figyelmeztetések, amelyekkel foglalkozni kell) kiemelve.

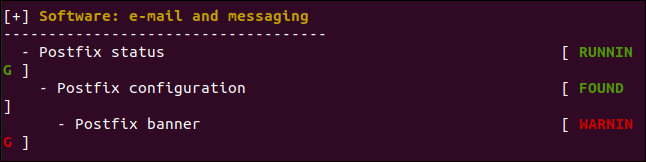

Az alábbiakban egy példa a figyelmeztetésre. Lynis elemezte a postfix levelezőszerver konfigurációját, és megjelölt valami köze a szalaghirdetéshez. A későbbiekben további részleteket kaphatunk arról, hogy pontosan mit talált, és miért lehet ez probléma.

Az alábbiakban Lynis figyelmeztet bennünket, hogy a tűzfal nincs konfigurálva az általunk használt Ubuntu virtuális gépen.

Görgessen végig az eredmények között, hogy megtudja, mit jelölt meg Lynis. Az ellenőrzési jelentés alján egy összefoglaló képernyő jelenik meg.

A „Keményedési Index” a vizsgapontszám. 100-ból 56-ot kaptunk, ami nem túl jó. 222 tesztet hajtottak végre, és egy Lynis beépülő modul engedélyezett. Ha a Lynis Community Edition bővítményre lép letöltési oldal és iratkozz fel a hírlevélre, akkor további bővítményekre mutató hivatkozásokat kapsz.

Számos plugin létezik, köztük néhány a szabványok szerinti auditáláshoz, mint pl GDPR, ISO27001, és PCI-DSS.

A zöld V egy pipa jele. Borostyánsárga kérdőjeleket és piros X-eket is láthat.

Zöld pipák vannak, mert van tűzfalunk és rosszindulatú programkeresőnk. Teszt céljára telepítettük is rkhunter, egy rootkit detektor, hogy lássa, Lynis felfedezi-e. Amint fentebb láthatod, sikerült; zöld pipa látható a „Malware Scanner” mellett.

A megfelelőségi állapot ismeretlen, mert az audit nem használt megfelelőségi beépülő modult. Ebben a tesztben a biztonsági és sebezhetőségi modulokat használták.

Két fájl jön létre: egy napló- és egy adatfájl. A „/var/log/lynis-report.dat” címen található adatfájl az, amelyre kíváncsiak vagyunk. Ez tartalmazza majd az eredmények másolatát (színkiemelés nélkül), amelyet a terminálablakban láthatunk. . Ezek jól jönnek, ha látni szeretné, hogyan javul a keményedési indexe az idő múlásával.

Ha visszafelé görget a terminál ablakában, megjelenik a javaslatok listája és egy másik figyelmeztetés. A figyelmeztetések a „nagy jegyek” tételei, ezért ezeket nézzük meg.

Ez az öt figyelmeztetés:

„A Lynis verziója nagyon régi, és frissíteni kell”: Ez valójában a Lynis legújabb verziója az Ubuntu tárolókban. Bár még csak 4 hónapos, Lynis nagyon réginek tartja. A Manjaro és a Fedora csomagban lévő verziók újabbak voltak. A csomagkezelők frissítései valószínűleg mindig valamivel elmaradnak. Ha valóban a legújabb verzióra vágyik, megteheti klónozzuk a projektet a GitHubból és tartsa szinkronban.

„Nincs jelszó beállítva egyetlen módhoz”: Az Egyetlen egy helyreállítási és karbantartási mód, amelyben csak a root felhasználó működik. Ehhez a módhoz alapértelmezés szerint nincs jelszó beállítva.

„Nem található 2 reagáló névszerver”: Lynis megpróbált kommunikálni két DNS-kiszolgálóval, de nem járt sikerrel. Ez arra figyelmeztet, hogy ha az aktuális DNS-kiszolgáló meghibásodik, akkor nem történik automatikus átállítás a másikra.

„Információk közzétételét találtam az SMTP szalaghirdetésen”: Az információ közzétételére akkor kerül sor, amikor az alkalmazások vagy hálózati berendezések szabványos válaszokban közlik a gyártmány- és típusszámukat (vagy egyéb információkat). Ez betekintést nyújthat a fenyegetés szereplőinek vagy az automatizált rosszindulatú programoknak az ellenőrizendő sérülékenységek típusaiba. Miután azonosították a szoftvert vagy eszközt, amelyhez csatlakoztak, egy egyszerű kereséssel megtalálják azokat a sebezhetőségeket, amelyeket megpróbálhatnak kihasználni.

„iptables module(s) betöltött, de nincs szabály aktív”: A Linux tűzfal működik és fut, de nincsenek beállítva szabályok.

Figyelmeztetések törlése

Minden figyelmeztetés tartalmaz egy hivatkozást egy weboldalra, amely leírja a problémát, és azt, hogy mit tehet a megoldása érdekében. Csak vigye az egérmutatót az egyik hivatkozásra, majd nyomja meg a Ctrl billentyűt, és kattintson rá. Az alapértelmezett böngésző megnyílik a weboldalon az adott üzenethez vagy figyelmeztetéshez.

Az alábbi oldal akkor nyílt meg számunkra, amikor Ctrl+kattintottunk az előző részben tárgyalt negyedik figyelmeztetés linkjére.

Mindegyiket áttekintheti, és eldöntheti, hogy mely figyelmeztetéseket kezelje.

A fenti weboldal elmagyarázza, hogy az alapértelmezett információrészlet (a „szalaghirdetés”), amelyet egy távoli rendszernek küldenek, amikor az csatlakozik az Ubuntu számítógépünkön konfigurált postfix levelezőszerverhez, túl bőbeszédű. Semmi haszna nincs annak, ha túl sok információt adsz fel – sőt, ezt gyakran ellened használják fel.

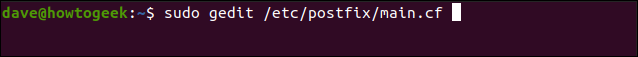

A weboldal arról is tájékoztat, hogy a szalaghirdetés az „/etc/postfix/main.cf” fájlban található. Azt tanácsolja, hogy vágjuk vissza, hogy csak a „$myhostname ESMTP” jelenjen meg.

A következőt írjuk be a fájl szerkesztéséhez, ahogy Lynis javasolja:

sudo gedit /etc/postfix/main.cf

Megkeressük a fájlban azt a sort, amely meghatározza a szalaghirdetést.

Úgy szerkesztjük, hogy csak a Lynis által ajánlott szöveg jelenjen meg.

Mentjük a változtatásokat, és bezárjuk a gedit-et. Most újra kell indítanunk a postfix levelezőszervert, hogy a változtatások érvénybe lépjenek:

sudo systemctl restart postfix

Most futtassuk még egyszer a Lynis-t, és nézzük meg, hogy a változtatásaink hatással voltak-e.

A „Figyelmeztetések” részben már csak négy látható. A postfixre hivatkozó eltűnt.

Egy lefelé, és már csak négy figyelmeztetés és 50 javaslat van hátra!

Milyen messzire kell menned?

Ha még soha nem végzett rendszerkeményítést a számítógépén, akkor valószínűleg nagyjából ugyanannyi figyelmeztetést és javaslatot fog kapni. Tekintse át mindegyiket, és a Lynis weboldala alapján döntse el, hogy foglalkoznia kell-e vele.

A tankönyvi módszer természetesen az lenne, ha megpróbáljuk mindegyiket törölni. Bár ezt talán könnyebb mondani, mint megtenni. Ráadásul egyes javaslatok túlzások lehetnek egy átlagos otthoni számítógép számára.

Felveszi a feketelistára az USB-kernel-illesztőprogramokat, hogy letiltja az USB-hozzáférést, ha nem használja? Egy kritikus fontosságú számítógép esetében, amely érzékeny üzleti szolgáltatást nyújt, ez szükséges lehet. De egy Ubuntu otthoni PC-hez? Valószínűleg nem.