Ez a cikk megtanítja az EC2 metaadatokat és azt, hogy miért fontosak. Azt is megtanulja, hogyan tilthatja le a metaadatokat, hogy megvédje magát az olyan támadásoktól, mint az SSRF.

Az Amazon Web Services (AWS) rendelkezik egy Amazon Elastic Compute Cloud (Amazon EC2) szolgáltatással, amely méretezhető feldolgozási képességet biztosít. Az Amazon EC2 használatával gyorsabban fejleszthet és telepíthet alkalmazásokat előzetes hardverbefektetés nélkül.

Igényeitől függően indítson el annyi vagy kevés virtuális szervert. Állítsa be a hálózati és biztonsági beállításokat, és szabályozza a tárolást az Amazon EC2 segítségével.

A példányra vonatkozó, futó példányban testreszabható vagy kezelhető információk példány metaadataiként ismertek. A példány metaadat-kategóriái közé tartozik a gazdagépnév, az események és a biztonsági csoportok. Ezenkívül a példány metaadatai segítségével hozzáférhet a példány indításakor megadott felhasználói adatokhoz.

A példány konfigurálásakor megadhat egy rövid szkriptet, vagy megadhat paramétereket. A felhasználói adatok felhasználásával általános AMI-ket hozhat létre, és módosíthatja az indítási idő konfigurációs fájljait.

Új vagy meglévő példányokat állíthat be a következő feladatok végrehajtására a példány metaadat-beállításaival:

- A példány metaadat-kérelmeinek IMDSv2-n keresztüli elküldése megkövetelése

- Állítsa be a PUT válaszugrás határértékét.

- A példány metaadat-hozzáférésének zárolása

Egy aktív EC2-példány metaadataihoz a következő technikák egyikével lehet hozzáférni: IMDSv1sIMDSv2

A Példány metaadat-szolgáltatás IMDS néven ismert. Ahogy feltételezheti, a módszertan kissé eltér; Az IMDSv1 kérés/válasz módszert alkalmaz, míg az IMDSv2 munkamenet-orientált.

Az AWS az IMDSv2 használatát javasolja, amely az előnyben részesített módszer. Alapértelmezés szerint az AWS SDK IMDSv2-hívásokat használ, és megkövetelheti a felhasználóktól, hogy konfiguráljanak egy új EC2-t az IMDSv2-vel az IAM-szabályzat IAM-feltételkulcsainak használatával.

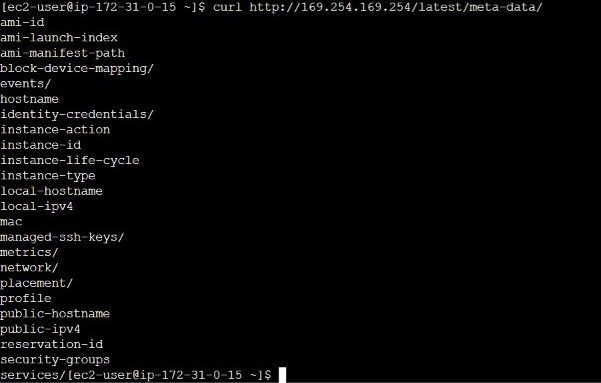

A következő IPv4 vagy IPv6 URI-k segítségével megtekintheti a futó példány összes típusú metaadatát.

IPv4

curl http://169.254.169.254/latest/meta-data/

IPv6

göndör http://[fd00:ec2::254]/legújabb/meta-data/

Az IP-címek link-local címek, és csak a példányból érvényesek.

A példány metaadatainak megtekintéséhez csak a 169.254.169.254 link-local címet használhatja. A metaadatok URI-n keresztüli lekérése ingyenes, így az AWS-től nem számítanak fel további költségeket.

Tartalomjegyzék

Szükséges a metaadatok letiltása

Az AWS-beállításokban az SSRF-támadás gyakori és mindenki számára jól ismert. A Mandiant (A kiberbiztonsági cég) talált olyan támadókat, amelyek automatizálják a sebezhetőségek vizsgálatát és IAM hitelesítő adatokat gyűjtenek a nyilvánosan elérhető online alkalmazásokból.

Az IMDSv2 bevezetése az összes EC2 példányra, amely további biztonsági előnyökkel jár, csökkentené ezeket a kockázatokat a vállalat számára. Az IMDSv2 használatával jelentősen csökkenne annak a lehetősége, hogy az ellenség SSRF-en keresztül ellopja az IAM hitelesítő adatait.

A Server Side Request Forgery (SSRF) használata az EC2 metaadat-szolgáltatáshoz való hozzáféréshez az egyik leggyakrabban tanított AWS-kihasználási technika.

A metaadat-szolgáltatás az EC2-példányok többsége számára elérhető a 169.254.169.254 számon. Ez hasznos információkat tartalmaz a példányról, például az IP-címét, a biztonsági csoport nevét stb.

Ha egy IAM-szerepkör egy EC2-példányhoz van csatolva, a metaadat-szolgáltatás IAM-hitelesítési adatokat is tartalmaz majd a szerepkörként való hitelesítéshez. Az IMDS használt verziójától és az SSRF képességeitől függően ellophatjuk ezeket a hitelesítő adatokat.

Azt is érdemes megfontolni, hogy az EC2 példányhoz shell hozzáféréssel rendelkező ellenfél megszerezheti ezeket a hitelesítő adatokat.

Ebben a példában egy webszerver az EC2 példány 80-as portján fut. Ez a webszerver egy egyszerű SSRF sebezhetőséggel rendelkezik, amely lehetővé teszi számunkra, hogy GET kéréseket küldjünk bármilyen címre. Ezzel kérést küldhet a http://169.254.169.254 címre.

A metaadatok letiltásához

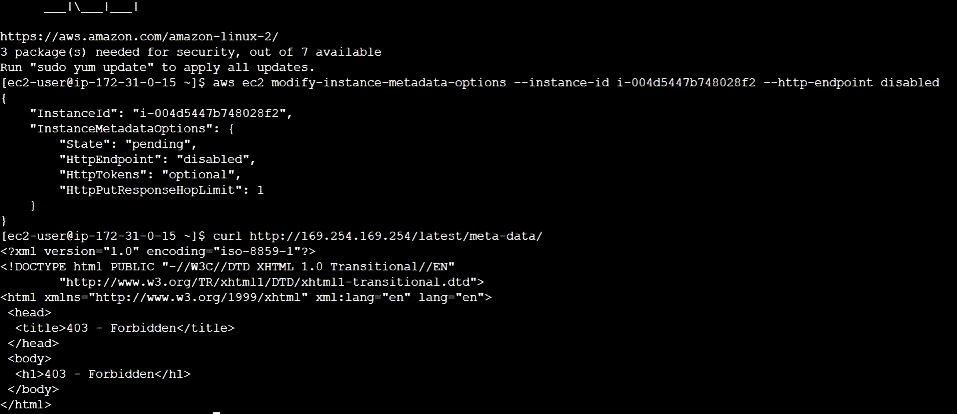

A példány metaadatszolgáltatás HTTP-végpontjának blokkolásával megakadályozhatja a példány metaadataihoz való hozzáférést, függetlenül attól, hogy a példány metaadatszolgáltatás melyik verzióját használja.

Ezt a módosítást bármikor visszavonhatja a HTTP-végpont engedélyezésével. A példány metaadatainak letiltásához használja a modify-instance-metadata-options CLI parancsot, és állítsa a http-endpoint paramétert letiltásra.

A metaadatok letiltásához futtassa ezt a parancsot:

aws ec2 modify-példány-metadata-opciók –példányazonosító i-0558ea153450674 – http-végpont letiltva

metaadatok letiltása

metaadatok letiltása

Láthatja, hogy miután letiltom a metaadataimat, ha megpróbálok hozzáférni, TILOS üzenetet kapok.

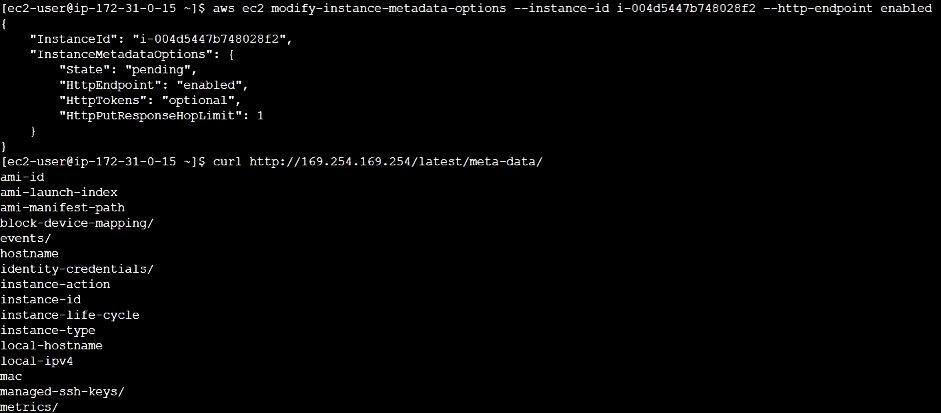

Ha ismét engedélyezni szeretné a metaadatokat, futtassa ezt a parancsot:

aws ec2 modify-példány-metadata-opciók –példányazonosító i-0558ea153450674 – http-végpont engedélyezve

a metaadatok ismételt engedélyezése

a metaadatok ismételt engedélyezése

Következtetés

A metaadatok hasznosak lehetnek információk kinyerésére nagy adattárakból. Ugyanakkor az is előfordulhat, hogy valakinek a tartózkodási helyéről vagy személyazonosságáról az illető tudta vagy beleegyezése nélkül tájékozódhat. Mivel minden változtatást rögzít, beleértve a törléseket és megjegyzéseket is, tisztában kell lennie azzal, hogy olyan információkat tartalmazhat, amelyeket nem szeretné, hogy mások lássanak. Ennek eredményeként a metaadatok eltávolítása kritikus fontosságú az online adatvédelem és névtelenség megőrzéséhez.

Felfedezhet néhány AWS kulcsterminológiát is, amelyek elősegítik az AWS-tanulást.