A kiberbiztonsági problémák a technológia fejlődésével egyre nőnek és bonyolultabbá válnak.

Bár nem akadályozhatja meg a kiberbűnözők okosabbá válását, használhat olyan biztonsági rendszereket, mint az IDS és az IPS, hogy csökkentse a támadási felületet, vagy akár blokkolja is őket. Ezzel elérkeztünk a csatához – IDS vs. IPS, hogy kiválasszuk, mi a jobb egy hálózat számára.

És ha erre választ szeretne kapni, meg kell értenie, mik ezek a technológiák lényegükben, hogyan működnek, és milyen típusúak. Segít kiválasztani a hálózatának megfelelőbb lehetőséget.

Mindazonáltal mind az IDS, mind az IPS biztonságos és hatékony, mindegyiknek megvannak a maga előnyei és hátrányai, de nem szabad kockáztatni, ha a biztonságról van szó.

Ezért hoztam létre ezt az összehasonlítást – IDS vs. IPS, hogy segítsen megérteni a képességeiket, és megtalálja a jobb megoldást hálózata védelmére.

Kezdődjön a csata!

Tartalomjegyzék

IDS vs. IPS: Mik ezek?

Mielőtt elkezdenénk összehasonlítani az IDS-t az IPS-sel, nézzük meg, mik azok, kezdve az IDS-sel.

Mi az az IDS?

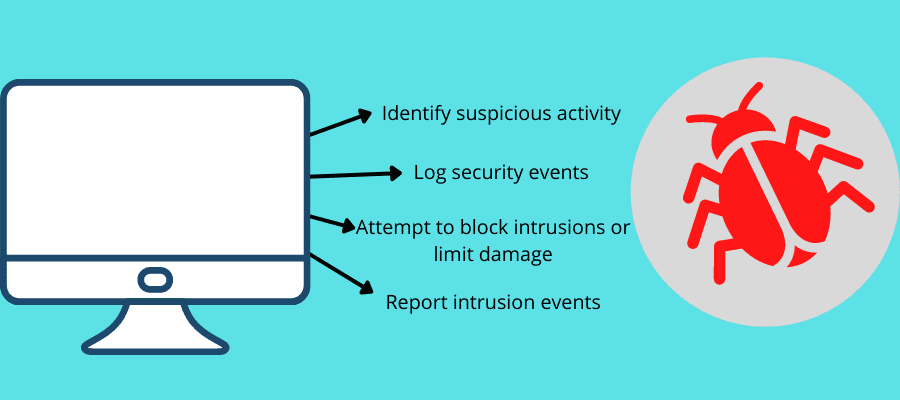

A behatolásészlelő rendszer (IDS) egy olyan szoftvermegoldás, amely figyeli a rendszert vagy hálózatot behatolások, irányelvsértések vagy rosszindulatú tevékenységek szempontjából. Ha pedig behatolást vagy szabálysértést észlel, a szoftver jelenti azt a rendszergazdának vagy a biztonsági személyzetnek. Segít nekik kivizsgálni a bejelentett incidenst, és megtenni a megfelelő orvoslást.

Ez a passzív megfigyelési megoldás figyelmezteti Önt a fenyegetés észlelésére, de nem tud közvetlen intézkedéseket tenni ellene. Olyan ez, mint egy épületbe telepített biztonsági rendszer, amely képes értesíteni a biztonsági őrt a bejövő fenyegetésről.

Az IDS-rendszer célja, hogy észlelje a fenyegetést, mielőtt az behatolna a hálózatba. Lehetővé teszi, hogy áttekintse a hálózatát anélkül, hogy akadályozná a hálózati forgalom áramlását. Az irányelvsértések észlelése mellett védelmet nyújt az olyan fenyegetésekkel szemben, mint az információszivárgás, az illetéktelen hozzáférés, a konfigurációs hibák, a trójai falók és a vírusok.

Akkor működik a legjobban, ha nem akadályozni vagy lelassítani szeretné a forgalom áramlását még akkor sem, ha probléma merül fel, hanem a hálózati eszközeinek védelme érdekében.

Mi az IPS?

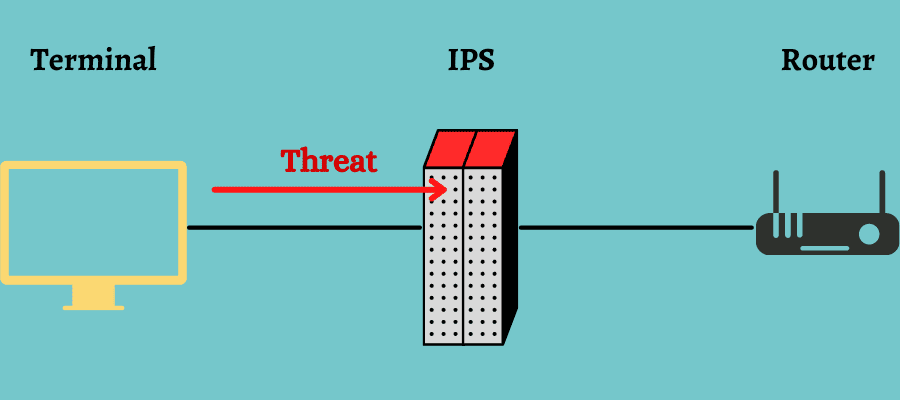

A behatolás-megelőzési rendszert (IPS) behatolásészlelő és megelőzési rendszernek (IDPS) is nevezik. Ez egy olyan szoftvermegoldás, amely figyeli a rendszer vagy a hálózati tevékenységeket a rosszindulatú incidensek keresésére, naplózza ezeket a tevékenységeket, jelenti azokat a rendszergazdának vagy a biztonsági személyzetnek, és megpróbálja leállítani vagy blokkolni őket.

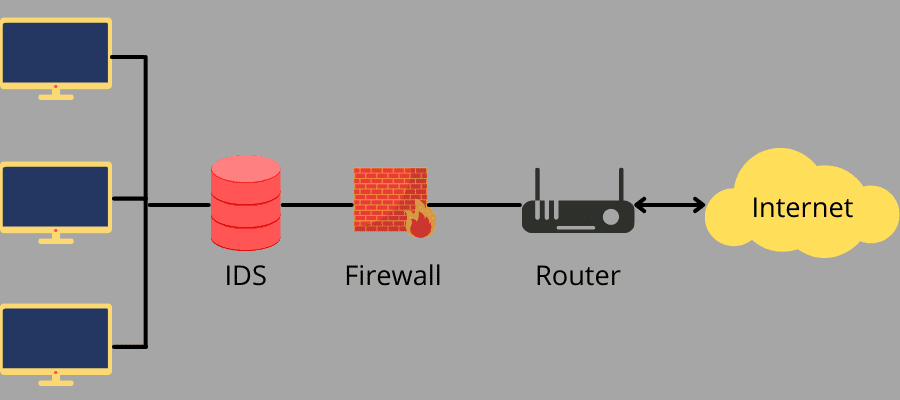

Ez egy aktív megfigyelő és megelőző rendszer. Tekintheti az IDS kiterjesztésének, mivel mindkét módszer figyeli a rosszindulatú tevékenységeket. Az IDS-től eltérően azonban az IPS-szoftver a hálózati tűzfal mögé kerül, és a bejövő forgalommal összhangban kommunikál, és blokkolja vagy megakadályozza az észlelt behatolásokat. Gondoljon rá a hálózat (kiber)biztonsági őrére.

Fenyegetés észlelésekor az IPS különféle műveleteket hajthat végre, például riasztásokat küldhet, azonosított rosszindulatú csomagokat dobhat el, blokkolhatja a rosszindulatú IP-címet a hálózathoz való hozzáférésben, és visszaállíthatja a kapcsolatokat. Ezenkívül kijavíthatja a ciklikus redundancia-ellenőrzéssel (CRC), a töredezettségmentesített csomagfolyamokkal kapcsolatos hibákat, megtisztíthatja az extra hálózati rétegeket és a szállítási lehetőségeket, valamint enyhítheti a TCP-szekvenciálással kapcsolatos hibákat.

Az IPS a legjobb megoldás az Ön számára, ha azonnal blokkolni szeretné a támadásokat, amint a rendszer észleli azokat, még akkor is, ha a biztonság érdekében le kell zárnia az összes forgalmat, beleértve a legálisakat is. Célja a hálózaton belüli külső és belső fenyegetések okozta károk mérséklése.

IDS vs. IPS: típusok

Az IDS típusai

Az IDS aszerint van felosztva, hogy hol történik a fenyegetésészlelés, vagy milyen észlelési módszert alkalmaznak. Az észlelési hely, azaz hálózat vagy gazdagép alapján az IDS típusok a következők:

#1. Hálózati behatolásérzékelő rendszerek (NIDS)

A NIDS a hálózati infrastruktúra része, figyeli a rajta áthaladó csomagokat. Együtt létezik a csappal, fesztávolsággal vagy tükrözési képességgel rendelkező eszközökkel, például kapcsolókkal. A NIDS a hálózaton belül egy stratégiai ponton van elhelyezve, hogy figyelje az összes csatlakoztatott eszközről érkező és kimenő forgalmat.

A teljes alhálózaton áthaladó forgalmat elemzi, és az alhálózatokon áthaladó forgalmat az ismert támadási könyvtárhoz illeszti. Amint a NIDS azonosítja a támadásokat és rendellenes viselkedést érzékel, figyelmezteti a hálózati rendszergazdát.

Telepíthet egy NIDS-t az alhálózat tűzfalai mögé, és figyelheti, hogy valaki megpróbál-e behatolni a tűzfalba. A NIDS összehasonlíthatja a hasonló csomagok aláírásait a megfelelő rekordokkal, hogy összekapcsolja a rosszindulatú észlelt csomagokat és leállítsa azokat.

Kétféle NIDS létezik:

- Az on-line NIDS vagy az in-line NIDS valós időben foglalkozik a hálózattal. Elemezi az Ethernet-csomagokat, és speciális szabályokat alkalmaz annak meghatározására, hogy támadásról van-e szó.

- Az off-line NIDS vagy koppintási mód az összegyűjtött adatokkal foglalkozik. Ez átadja az adatokat bizonyos folyamatokon, és eldönti az eredményt.

Ezenkívül a NIDS-t más biztonsági technológiákkal kombinálhatja az előrejelzési és észlelési arány növelése érdekében. Például a mesterséges neurális hálózaton (ANN) alapuló NIDS nagy mennyiségű adatot tud intelligensen elemezni, mivel önszerveződő struktúrája lehetővé teszi az INS IDS számára, hogy hatékonyabban ismerje fel a támadási mintákat. Előre tudja jelezni a támadásokat a korábbi hibák alapján, amelyek a behatoláshoz vezettek, és segít egy korai szakaszban működő kereseti rendszer kialakításában.

#2. Gazda alapú behatolásérzékelő rendszerek

A gazdagép alapú behatolásészlelő rendszerek (HIDS) olyan megoldások, amelyek különálló eszközökön vagy egy hálózaton lévő gazdagépeken futnak. Csak a csatlakoztatott eszközökről bejövő és kimenő adatcsomagokat képes figyelni, és gyanús tevékenység észlelésekor figyelmezteti az adminisztrátort vagy a felhasználókat. Figyeli a rendszerhívásokat, a fájlváltozásokat, az alkalmazásnaplókat stb.

A HIDS pillanatfelvételeket készít a rendszerben lévő aktuális fájlokról, és összeilleszti azokat az előzőekkel. Ha azt észleli, hogy egy kritikus fájlt töröltek vagy módosítottak, a HIDS figyelmeztetést küld a rendszergazdának a probléma kivizsgálására.

Például a HIDS elemzi a jelszavas bejelentkezéseket, és összehasonlítja azokat a brute force támadások végrehajtására és a jogsértések azonosítására használt ismert mintákkal.

Ezeket az IDS-megoldásokat széles körben használják a kritikus fontosságú gépeken, amelyek konfigurációja várhatóan nem változik. Mivel közvetlenül a gazdagépeken vagy eszközökön figyeli az eseményeket, a HIDS-megoldás képes észlelni azokat a fenyegetéseket, amelyeket egy NIDS-megoldás esetleg figyelmen kívül hagy.

Hatékony az integritássérülések, például a trójai falók azonosításában és megelőzésében, valamint a titkosított hálózati forgalomban való munkavégzésben. Ily módon a HIDS megvédi az olyan érzékeny adatokat, mint a jogi dokumentumok, a szellemi tulajdon és a személyes adatok.

Ezeken kívül az IDS más típusú is lehet, beleértve:

- Perimeter Intrusion Detection System (PIDS): Az első védelmi vonalként működik, képes észlelni és megkeresni a behatolási kísérleteket a központi szerveren. Ez a beállítás általában egy száloptikás vagy elektronikus eszközből áll, amely a szerver virtuális kerítésén helyezkedik el. Amikor rosszindulatú tevékenységet észlel, például valaki más módszerrel próbál hozzáférést elérni, figyelmezteti az adminisztrátort.

- VM-alapú behatolásészlelő rendszer (VMIDS): Ezek a megoldások kombinálhatják a fent említett IDS-eket vagy azok egyikét. A különbség az, hogy távolról, egy virtuális gép segítségével telepíthető. Viszonylag új, és főleg menedzselt IT-szolgáltatók használják.

Az IPS típusai

Általában a behatolásgátló rendszerek (IPS) négy típusból állnak:

#1. Hálózati alapú behatolás-megelőzési rendszer (NIPS)

A NIPS képes azonosítani és megakadályozni a gyanús vagy rosszindulatú tevékenységeket az adatcsomagok elemzésével vagy a protokolltevékenység ellenőrzésével a hálózaton. Adatokat gyűjthet a hálózatról és a gazdagépről, hogy felismerje az engedélyezett gazdagépeket, operációs rendszereket és alkalmazásokat a hálózaton. Ezenkívül a NIPS naplózza a normál forgalom adatait, hogy az alapoktól kezdve megtalálja a változásokat.

Ez az IPS-megoldás a sávszélesség-kihasználás korlátozásával, TCP-kapcsolatok küldésével vagy a csomagok elutasításával mérsékli a támadásokat. A NIPS azonban nem hatékony a titkosított forgalom elemzésében és a közvetlen támadások vagy a nagy forgalmi terhelések kezelésében.

#2. Vezeték nélküli behatolásgátló rendszer (WIPS)

A WIPS felügyelheti a vezeték nélküli hálózatot, hogy észlelje a gyanús forgalmat vagy tevékenységeket azáltal, hogy elemzi a vezeték nélküli hálózati protokollokat, és intézkedéseket tesz azok megakadályozására vagy eltávolítására. A WIPS rendszerint a jelenlegi vezeték nélküli LAN hálózati infrastruktúrát fedi le. Azonban önállóan is üzembe helyezheti őket, és kényszerítheti a vezeték nélküli hálózatra vonatkozó szabályzatot a szervezetben.

Ez az IPS-megoldás képes megelőzni az olyan fenyegetéseket, mint a rosszul konfigurált hozzáférési pont, a szolgáltatásmegtagadási (DOS) támadások, a honeypot, a MAC-hamisítás, a köztes támadások stb.

#3. Hálózati viselkedéselemzés (NBA)

Az NBA anomáliákon alapuló észlelésen dolgozik, és a normál viselkedéstől a gyanús viselkedésig terjedő rendellenességeket vagy eltéréseket keresi a hálózatban vagy a rendszerben. Ezért ahhoz, hogy működjön, az NBA-nek át kell mennie egy edzési időszakon, hogy megtanulja egy hálózat vagy rendszer normális viselkedését.

Amint egy NBA-rendszer megtanulja a normális viselkedést, képes észlelni az eltéréseket, és gyanúsként megjelölni azokat. Hatékony, de nem működik még az edzési fázisban. Ha azonban végzett, bízhat benne.

#4. Gazda alapú behatolásgátló rendszerek (HIPS)

A HIPS-megoldások felügyelhetik a kritikus rendszereket a rosszindulatú tevékenységek szempontjából, és a kód viselkedésének elemzésével megakadályozhatják azokat. A legjobb bennük az, hogy a titkosított támadásokat is képesek észlelni, azon kívül, hogy megvédik a személyes identitáshoz és egészséghez kapcsolódó érzékeny adatokat a gazdarendszerektől. Egyetlen eszközön működik, és gyakran használják hálózatalapú IDS-sel vagy IPS-sel.

IDS vs. IPS: hogyan működnek?

Az IDS és az IPS behatolásainak megfigyelésére és megelőzésére különböző módszereket alkalmaznak.

Hogyan működik az IDS?

Az IDS három észlelési módszert használ a rosszindulatú tevékenységek nyomon követésére:

#1. Aláírás-alapú vagy tudásalapú észlelés

Az aláírás-alapú észlelés bizonyos mintákat figyel, például a rosszindulatú programok által használt kibertámadás-szignatúrákat vagy bájtszekvenciákat a hálózati forgalomban. Ugyanúgy működik, mint a víruskereső szoftver, ami az aláírása alapján azonosítja a fenyegetést.

Az aláírás alapú észlelés során az IDS könnyen azonosítani tudja az ismert fenyegetéseket. Előfordulhat azonban, hogy nem hatékony új támadásoknál, amelyekben nincsenek elérhető minták, mivel ez a módszer kizárólag a korábbi támadási minták vagy aláírások alapján működik.

#2. Anomália-alapú vagy viselkedés-alapú észlelés

Az anomáliákon alapuló észlelés során az IDS a rendszernaplók figyelésével figyeli a hálózaton vagy rendszeren belüli jogsértéseket és behatolásokat, és megállapítja, hogy bármely tevékenység anomáliának tűnik-e, vagy eltér-e az eszközre vagy hálózatra meghatározott normál viselkedéstől.

Ezzel a módszerrel az ismeretlen kibertámadásokat is észlelni lehet. Az IDS gépi tanulási technológiákat is használhat egy megbízható tevékenységi modell felépítésére, és egy normál viselkedési modell alapjául szolgálhat az új tevékenységek összehasonlításához és az eredmény deklarálásához.

Ezeket a modelleket sajátos hardverkonfigurációi, alkalmazásai és rendszerigényei alapján betaníthatja. Ennek eredményeként a viselkedésérzékeléssel rendelkező IDS jobb biztonsági tulajdonságokkal rendelkezik, mint az aláírás alapú IDS. Bár néha téves pozitív eredményeket mutat, más szempontból hatékonyan működik.

#3. Hírnév alapú észlelés

Az IDS a hírnév alapú észlelési módszerekkel ismeri fel a fenyegetéseket a hírnévszintjük alapján. Ez úgy történik, hogy azonosítja a kommunikációt a hálózaton belüli barátságos gazdagép és a hálózathoz hozzáférést megkísérlő között a jogsértések vagy rosszindulatú tevékenységek hírneve alapján.

Különféle fájlattribútumokat gyűjt és követ nyomon a fájlt használó felhasználóktól, például forrás, aláírás, életkor és használati statisztikák. Ezt követően statisztikai elemzésekkel és algoritmusokkal rendelkező hírnévmotort használhat az adatok elemzésére, és annak meghatározására, hogy fenyegetőek-e vagy sem.

A hírnév alapú IDS-t főként kártevő- és vírusirtó szoftverekben használják, és kötegfájlokon, végrehajtható fájlokon és más olyan fájlokon valósítják meg, amelyek nem biztonságos kódot tartalmazhatnak.

Hogyan működik az IPS?

Az IDS-hez hasonlóan az IPS olyan módszerekkel is működik, mint az aláírás-alapú és anomália-alapú észlelés, más módszerek mellett.

#1. Aláírás alapú észlelés

Az aláírás-alapú észlelést használó IPS-megoldások figyelik a hálózaton bejövő és kimenő adatcsomagokat, és összehasonlítják azokat a korábbi támadási mintákkal vagy aláírásokkal. Ismert minták könyvtárán működik, rosszindulatú kódot hordozó fenyegetésekkel. Amikor felfedez egy kizsákmányolást, rögzíti és eltárolja az aláírását, és további észlelésre használja fel.

Az aláírás-alapú IPS-nek két típusa van:

- Kizsákmányolás előtt álló szignatúrák: Az IPS úgy azonosítja a behatolásokat, hogy az aláírásokat a hálózat fenyegetésszignatúrájával egyezteti. Ha egyezést talál, megpróbálja blokkolni.

- Sebezhetőséget kiváltó aláírások: A hackerek a hálózat vagy a rendszer meglévő sérülékenységeit veszik célba, és az IPS megpróbálja megvédeni a hálózatot ezektől a fenyegetésektől, amelyek esetleg észrevétlenek maradnak.

#2. Statisztikai anomália alapú vagy viselkedés alapú észlelés

A statisztikai anomália-alapú észlelést használó IDS figyelheti a hálózati forgalmat, hogy inkonzisztenciákat vagy rendellenességeket találjon. Alapértéket állít be a hálózat vagy rendszer normál viselkedésének meghatározásához. Ez alapján az IPS összehasonlítja a hálózati forgalmat, és jelzi a gyanús tevékenységeket, amelyek eltérnek a normál viselkedéstől.

Az alapvonal lehet például egy meghatározott sávszélesség vagy a hálózathoz használt protokoll. Ha az IPS azt észleli, hogy a forgalom hirtelen megnöveli a sávszélességet, vagy más protokollt észlel, riasztást indít, és blokkolja a forgalmat.

Azonban ügyelnie kell az alapvonalak intelligens konfigurálására, hogy elkerülje a hamis pozitív eredményeket.

#3. Állapotalapú protokoll elemzés

Az állapotalapú protokollelemzést használó IPS észleli a protokoll állapotának eltéréseit, például az anomália alapú észlelést. Előre definiált univerzális profilokat használ az iparág vezetői és szállítói által meghatározott elfogadott gyakorlatok szerint.

Például az IPS figyelheti a kéréseket a megfelelő válaszokkal, és minden kérésnek előre látható válaszokból kell állnia. Megjelöli a várt eredményeken kívül eső válaszokat, és tovább elemzi azokat.

Amikor egy IPS-megoldás figyeli a rendszereket és a hálózatot, és gyanús tevékenységet talál, figyelmeztet, és végrehajt bizonyos műveleteket, hogy megakadályozza a hálózat elérését. Íme, hogyan:

- A tűzfalak megerősítése: Az IPS biztonsági rést észlelhet a tűzfalakban, amely megnyitotta az utat a fenyegetés hálózatába való behatolása előtt. A biztonság érdekében az IPS módosíthatja a programozást és megerősítheti azt a probléma megoldása közben.

- Rendszertisztítás végrehajtása: A rosszindulatú tartalom vagy a sérült fájlok megrongálhatják a rendszert. Ez az oka annak, hogy rendszerellenőrzést végez, hogy megtisztítsa és eltávolítsa a mögöttes problémát.

- Szekciók lezárása: Az IPS a belépési pont megtalálásával és blokkolásával képes észlelni az anomália előfordulását. Ehhez blokkolhatja az IP-címeket, megszakíthatja a TCP-munkamenetet stb.

IDS vs. IPS: hasonlóságok és különbségek

Hasonlóságok az IDS és az IPS között

Az IDS és az IPS korai folyamatai hasonlóak. Mindkettő észleli és figyeli a rendszert vagy a hálózatot rosszindulatú tevékenységekre. Lássuk a közös alapjaikat:

- Monitor: A telepítést követően az IDS és IPS megoldások a megadott paraméterek alapján figyelik a hálózatot vagy rendszert. Beállíthatja ezeket a paramétereket a biztonsági igényei és a hálózati infrastruktúra alapján, és lehetővé teszi számukra, hogy megvizsgálják a hálózatból érkező és kimenő összes forgalmat.

- Fenyegetésészlelés: Mindkettő beolvassa a hálózaton áramló összes adatcsomagot, és összehasonlítja ezeket a csomagokat egy ismert fenyegetéseket tartalmazó könyvtárral. Amikor találnak egyezést, rosszindulatúként jelölik meg az adatcsomagot.

- Tanuljon meg: Mindkét technológia modern technológiákat használ, például a gépi tanulást, hogy egy ideig képezze magát, és megértse a felmerülő fenyegetéseket és támadási mintákat. Így jobban tudnak reagálni a modern fenyegetésekre.

- Napló: Ha gyanús tevékenységet észlelnek, azt a válasszal együtt rögzítik. Segít megérteni a védelmi mechanizmust, megtalálni a rendszer sebezhetőségeit, és ennek megfelelően betanítani a biztonsági rendszereket.

- Figyelmeztetés: Amint fenyegetést észlelnek, az IDS és az IPS is riasztást küld a biztonsági személyzetnek. Segít nekik, hogy minden körülményre felkészüljenek és gyorsan cselekedjenek.

Addig az IDS és az IPS hasonlóan működik, de ami utána történik, az megkülönbözteti őket.

Különbség az IDS és az IPS között

A fő különbség az IDS és az IPS között az, hogy az IDS megfigyelő és észlelő rendszerként működik, míg az IPS megelőző rendszerként működik a megfigyelés és az észlelés mellett. Néhány különbség a következő:

- Válasz: Az IDS-megoldások passzív biztonsági rendszerek, amelyek csak a rosszindulatú tevékenységeket figyelik és észlelik a hálózatokon. Tudnak figyelmeztetni, de önmagukban nem tesznek semmit a támadás megelőzése érdekében. A hálózati rendszergazdának vagy a kijelölt biztonsági személyzetnek azonnal intézkednie kell a támadás mérséklése érdekében. Másrészt az IPS-megoldások olyan aktív biztonsági rendszerek, amelyek figyelik és észlelik a hálózatot a rosszindulatú tevékenységekre, riasztanak, és automatikusan megakadályozzák a támadást.

- Helymeghatározás: Az IDS a hálózat szélére kerül, hogy összegyűjtse az összes eseményt, és naplózza és észlelje a jogsértéseket. Az ilyen pozicionálás biztosítja az IDS maximális láthatóságát az adatcsomagok számára. Az IPS szoftver a hálózati tűzfal mögé kerül, amely összhangban kommunikál a bejövő forgalommal, hogy jobban megakadályozza a behatolásokat.

- Észlelési mechanizmus: Az IDS aláírás-alapú észlelést, rendellenesség-alapú észlelést és hírnév-alapú észlelést használ a rosszindulatú tevékenységekhez. Aláírás-alapú észlelése csak a kizsákmányolásra irányuló aláírásokat tartalmazza. Másrészt az IPS szignatúra alapú észlelést használ a kizsákmányolásra és a sebezhetőségre néző aláírásokkal egyaránt. Ezenkívül az IPS statisztikai anomália alapú észlelést és állapotalapú protokollelemzés észlelést használ.

- Védelem: Ha veszélyben van, az IDS kevésbé lehet hasznos, mivel a biztonsági személyzetnek ki kell találnia a hálózat biztonságát, és azonnal meg kell tisztítania a rendszert vagy a hálózatot. Az IPS képes önállóan végrehajtani az automatikus megelőzést.

- Hamis pozitív: Ha az IDS hamis pozitív eredményt ad, akkor némi kényelmet találhat. De ha az IPS ezt teszi, akkor az egész hálózat szenvedne, mivel blokkolnia kell az összes forgalmat – a hálózat bejövő és kimenő adatait.

- Hálózati teljesítmény: Mivel az IDS nincs beépítve, nem csökkenti a hálózati teljesítményt. A hálózati teljesítmény azonban csökkenhet az IPS feldolgozás miatt, ami összhangban van a forgalommal.

IDS kontra IPS: Miért kulcsfontosságúak a kiberbiztonság szempontjából?

Szinte minden online jelenléttel rendelkező iparágban hallhat különféle adatszivárgást és feltörést. Ennek érdekében az IDS és az IPS fontos szerepet játszik a hálózat és a rendszerek védelmében. Itt van, hogyan:

Növelje a biztonságot

Az IDS és IPS rendszerek automatizálást használnak a rosszindulatú fenyegetések figyelésére, észlelésére és megelőzésére. Olyan feltörekvő technológiákat is használhatnak, mint a gépi tanulás és a mesterséges intelligencia, hogy megtanulják a mintákat és hatékonyan orvosolják azokat. Ennek eredményeként a rendszer biztonságban van az olyan fenyegetésekkel szemben, mint a vírusok, DOS-támadások, rosszindulatú programok stb., anélkül, hogy extra erőforrásokra lenne szüksége.

Irányelvek végrehajtása

Beállíthatja az IDS-t és az IPS-t a szervezeti szükségletei alapján, és betartathatja a hálózat biztonsági szabályzatait, amelyeket minden hálózatba belépő vagy onnan kilépő csomagnak meg kell felelnie. Segít megvédeni rendszereit és hálózatát, és gyorsan észlelni az eltéréseket, ha valaki megpróbálja blokkolni a házirendeket és betörni a hálózatba.

Előírásoknak való megfelelés

Az adatvédelem komoly kérdés a modern biztonsági környezetben. Ez az oka annak, hogy a szabályozó megfelelőségi testületek, mint például a HIPAA, a GDPR stb., szabályozzák a vállalatokat, és gondoskodnak arról, hogy olyan technológiákba fektessenek be, amelyek segíthetik az ügyfelek adatainak védelmét. Az IDS és IPS megoldás bevezetésével Ön megfelel ezeknek az előírásoknak, és nincs jogi probléma.

Megmenti a hírnevet

Az olyan biztonsági technológiák, mint az IDS és az IPS, azt mutatják, hogy törődik ügyfelei adatainak védelmével. Jó benyomást kelt márkájáról ügyfeleiben, és javítja hírnevét az iparágon belül és kívül. Ezenkívül megkímélheti magát azoktól a fenyegetésektől, amelyek kiszivárogtathatják bizalmas üzleti adatait, vagy kárt okozhatnak a hírnevében.

Az IDS és az IPS együttműködhet?

Egyszóval igen!

Az IDS-t és az IPS-t együtt telepítheti a hálózaton. Telepítsen egy IDS-megoldást a forgalom figyelésére és észlelésére, miközben lehetővé teszi a hálózaton belüli forgalom átfogó megértését. Ezenkívül az IPS-t a rendszerben aktív intézkedésként használhatja a hálózat biztonsági problémáinak megelőzésére.

Így elkerülheti az IDS és az IPS közötti többletköltséget.

Ezenkívül mindkét technológia megvalósítása teljes körű védelmet biztosít hálózata számára. Megértheti a korábbi támadási mintákat, hogy jobb paramétereket állítson be, és felkészítse biztonsági rendszereit a hatékonyabb harcra.

Néhány IDS és IPS szolgáltató az Okta, Varonis, UpGuard stb.

IDS vs. IPS: mit válassz? 👈

Az IDS és az IPS közötti választásnak kizárólag a szervezet biztonsági igényein kell alapulnia. Fontolja meg, mekkora a hálózata, mekkora a költségvetése, és mekkora védelemre van szüksége a megfelelő kiválasztásához.

Ha azt kérdezed, hogy általában mi a jobb, akkor az IPS-nek kell lennie, mivel megelőzést, megfigyelést és észlelést kínál. Segítene azonban, ha jobb IPS-t választana egy megbízható szolgáltatótól, mivel az téves pozitív eredményeket mutathat.

Mivel mindkettőnek vannak előnyei és hátrányai, nincs egyértelmű győztes. De amint azt az előző szakaszban kifejtettük, mindkét megoldást választhatja egy megbízható szolgáltatótól. Kiváló védelmet kínál hálózatának mindkét szempontból – behatolásészlelés és megelőzés.