A felhőalapú számítástechnika ellen az ellenzők által felhozott fő érv a biztonság. A BYOE biztosítja az összes felhőszolgáltatás biztonságát. Lássuk hogyan.

A felhőalapú számítástechnikában az adatok tulajdonosának nincs közvetlen befolyása az adatok felett, és kénytelen a felhőszolgáltatóra hagyatkozni, hogy megvédje azokat az illetéktelen hozzáféréstől. A felhőkben található információk védelmére a legáltalánosabban elfogadott megoldás a titkosítás.

Az adattitkosítással az a probléma, hogy nem csak megakadályozza, hogy illetéktelen felhasználók hozzáférjenek az adatokhoz, hanem megnehezíti az adatok jogos felhatalmazással rendelkező felhasználók számára történő felhasználását is.

Tegyük fel, hogy egy vállalat titkosított formában tárolja adatait egy felhőszolgáltató (CSP) infrastruktúráján. Ebben az esetben szükség van valamilyen hatékony visszafejtési formára, amely nem nehezíti meg a felhasználók számára az adatok és alkalmazások használatát, és nem befolyásolja negatívan a felhasználói élményt.

Számos felhőszolgáltató kínál ügyfelei számára azt a lehetőséget, hogy adataikat titkosítva tartsák, így a visszafejtés átláthatóvá és a jogosult felhasználók számára észrevétlenné válik.

Azonban minden robusztus titkosítási séma titkosítási kulcsokat igényel. És ha az adattitkosítást ugyanaz a CSP végzi, amely az adatokat tárolja, a titkosítási kulcsokat is ez a CSP tartja.

Így a CSP ügyfeleként Ön nem tudja teljes mértékben ellenőrizni adatait, mivel nem bízhat abban, hogy a CSP teljes mértékben biztonságban tartja a titkosítási kulcsokat. Ezeknek a kulcsoknak a szivárgása teljes mértékben kitéve teheti adatait illetéktelen hozzáférésnek.

Tartalomjegyzék

Miért van szüksége a BYOE-ra?

A BYOE-t (bring your own encryption) BYOK-nak (bring your own encryption) is nevezhetjük, bár mivel ezek meglehetősen új fogalmak, a különböző cégek minden betűszónak más jelentést adhatnak.

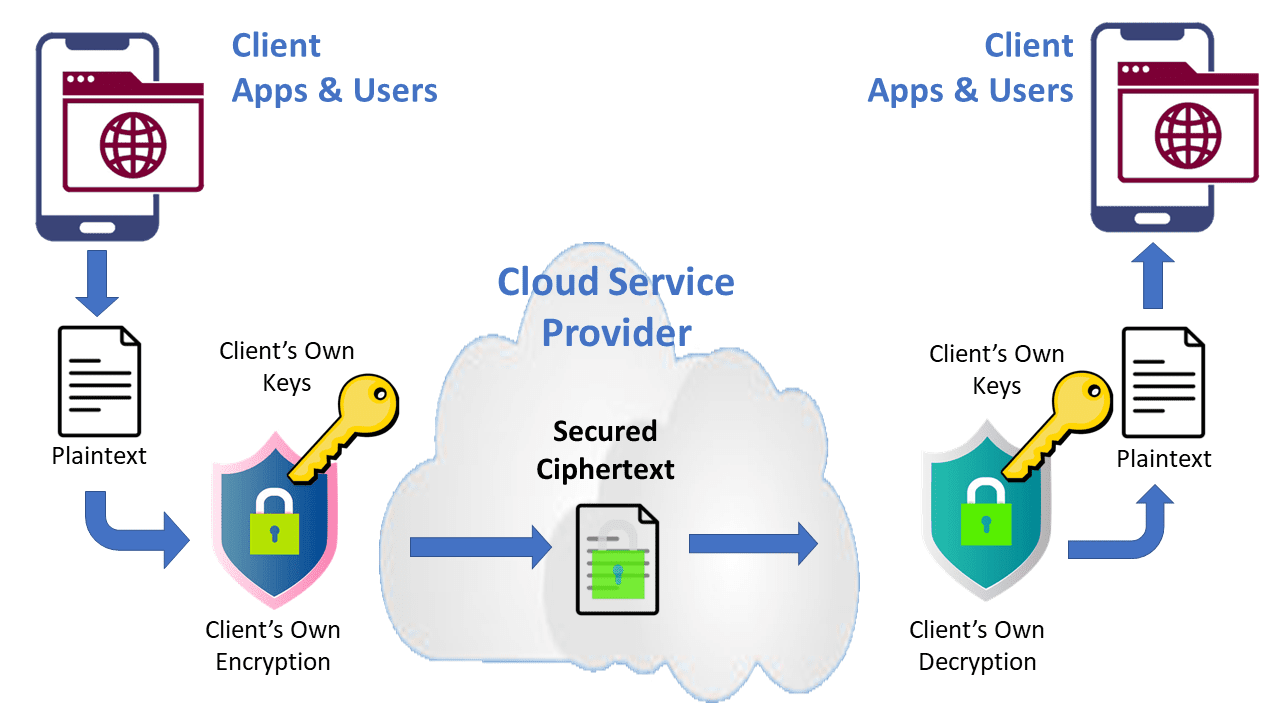

A BYOE egy kifejezetten a számítási felhőhöz szabott biztonsági modell, amely lehetővé teszi a felhőszolgáltatás ügyfelei számára, hogy saját titkosítási eszközeiket használják, és saját titkosítási kulcsaikat kezeljék.

A BYOE modellben a CSP ügyfelei saját titkosítószoftverük virtualizált példányát telepítik a felhőben tárolt alkalmazással együtt.

Az alkalmazás úgy van konfigurálva, hogy minden információját titkosító szoftver dolgozza fel. Ez a szoftver titkosítja az adatokat, és titkosított szöveg formájában tárolja a felhőszolgáltató fizikai adattárában.

A BYOE fontos előnye, hogy lehetővé teszi a vállalatok számára, hogy felhőszolgáltatásokat használhassanak adataik és alkalmazásaik tárolására, miközben megfelelnek bizonyos iparágakban a szabályozók által előírt adatvédelmi kritériumoknak. Még több bérlős, harmadik féltől származó környezetekben is.

Ez a megközelítés lehetővé teszi a vállalatok számára, hogy az igényeiknek leginkább megfelelő titkosítási technológiát használják, függetlenül a felhőszolgáltató informatikai infrastruktúrájától.

A BYOE előnyei

A BYOE használatának fő előnyei a következők:

- A harmadik felek infrastruktúráin tárolt adatok fokozott biztonsága.

- Az adatok titkosításának teljes ellenőrzése, beleértve az algoritmust és a kulcsokat.

- Felügyelet és beléptetés, mint hozzáadott érték.

- Átlátszó titkosítás és visszafejtés, hogy ne befolyásolja az adathasználati élményt.

- Lehetőség a biztonság megerősítésére hardveres biztonsági modulokkal.

Általánosan elterjedt az a vélemény, hogy a kockázatok elkerülése érdekében elegendő az információt titkosítani, de ez nem így van. A titkosított adatok biztonsági szintje csak akkora, mint a visszafejtéshez használt kulcsok biztonsága. Ha a kulcsok nyilvánosságra kerülnek, az adatok nyilvánosságra kerülnek, még akkor is, ha titkosítva vannak.

A BYOE egy módja annak, hogy megakadályozzuk, hogy a titkosítási kulcsok biztonságát a véletlenre bízzák, és a biztonságot egy harmadik fél, azaz az Ön CSP-je hajtsa végre.

A BYOE egy olyan adatvédelmi rendszer utolsó zárja, amely egyébként veszélyes megsértéssel járna. A BYOE használatával még ha a CSP titkosítási kulcsai is veszélybe kerültek, adatai nem lesznek.

Hogyan működik a BYOE

A BYOE biztonsági séma megköveteli, hogy a CSP felkínálja ügyfelei számára saját titkosítási algoritmusaik és titkosítási kulcsaik használatát.

Ha ezt a mechanizmust a felhasználói élmény befolyásolása nélkül szeretné használni, telepítenie kell a titkosítószoftver egy virtualizált példányát a CSP-n tárolt alkalmazások mellett.

A BYOE séma vállalati alkalmazásait úgy kell konfigurálni, hogy az általuk kezelt összes adat áthaladjon a titkosító alkalmazáson.

Ez az alkalmazás proxyként működik az üzleti alkalmazások eleje és hátulja között, így az adatok soha nem kerülnek áthelyezésre vagy tárolásra titkosítatlanul.

Gondoskodnia kell arról, hogy az üzleti alkalmazások hátsó része az adatok titkosított változatát tárolja a CSP fizikai adattárában.

BYOE versus natív titkosítás

A BYOE-t megvalósító architektúrák nagyobb biztonságot nyújtanak az adatok védelmében, mint a CSP-k által biztosított natív titkosítási megoldások. Ezt egy olyan architektúra teszi lehetővé, amely védi a strukturált adatbázisokat, valamint a strukturálatlan fájlokat és a big data környezeteket.

A bővítmények használatával a BYOE legjobb megoldásai lehetővé teszik az adatok használatát még a titkosítási és újrakulcsolási műveletek során is. Másrészt, ha a BYOE megoldást használja az adatok hozzáférésének figyelésére és naplózására, ez egy módja annak, hogy előre jelezze a fenyegetésészlelést és az elfogást.

Léteznek olyan BYOE-megoldások is, amelyek hozzáadott értékként nagy teljesítményű AES-titkosítást kínálnak, amelyet hardveres gyorsítás és részletes hozzáférés-vezérlési házirendek is megerősítenek.

Ily módon meghatározhatják, hogy ki, mikor és milyen folyamatokon keresztül férhet hozzá az adatokhoz, anélkül, hogy speciális monitoring eszközökhöz kellene folyamodni.

Kulcskezelés

A saját titkosítási modul használatán kívül titkosítási kulcsok kezeléséhez titkosítási kulcskezelő (EKM) szoftverre lesz szüksége.

Ez a szoftver lehetővé teszi az informatikai és biztonsági rendszergazdák számára a titkosítási kulcsokhoz való hozzáférés kezelését, így a vállalatok könnyebben tárolhatják saját kulcsaikat, és távol tarthatják azokat harmadik felek kezétől.

A titkosítandó adatok típusától függően különböző típusú titkosítási kulcsok léteznek. Ahhoz, hogy valóban hatékony legyen, a választott EKM szoftvernek képesnek kell lennie bármilyen típusú kulcs kezelésére.

A rugalmas és hatékony titkosítási kulcskezelés elengedhetetlen, amikor a vállalatok felhőrendszereket a helyszíni és virtuális rendszerekkel kombinálnak.

BYOE edzés HSM-mel

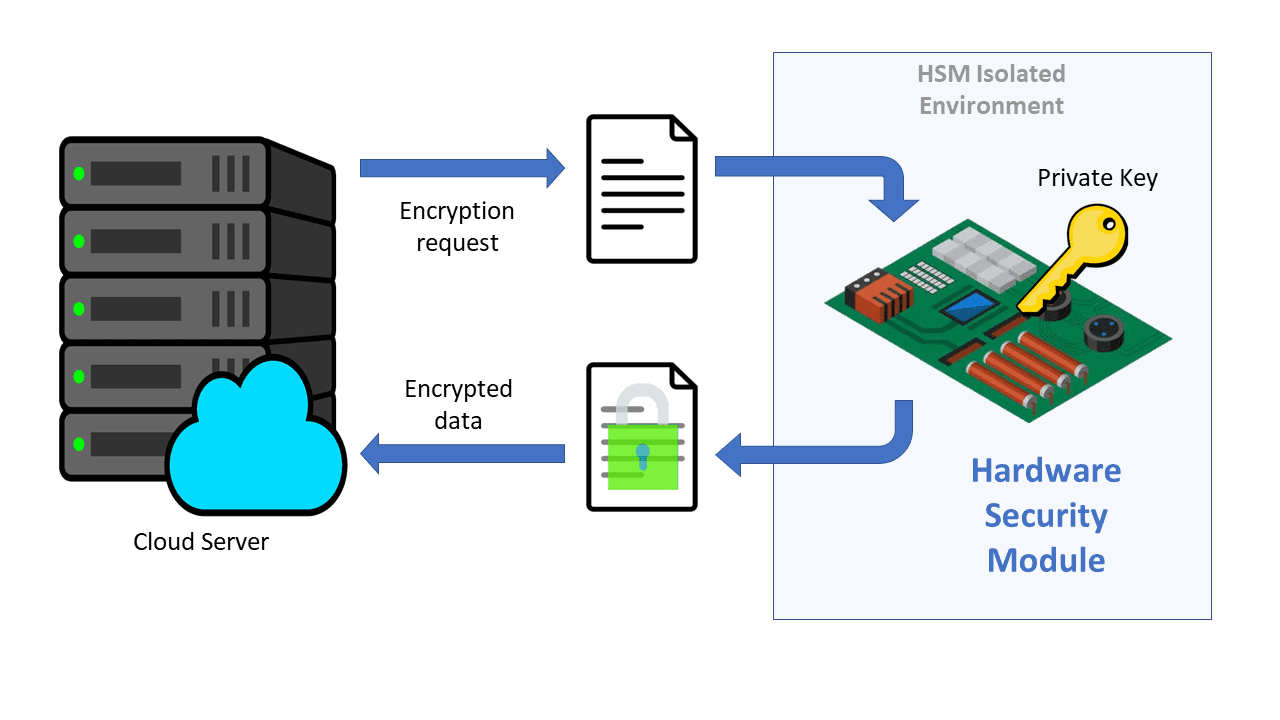

A hardveres biztonsági modul vagy a HSM egy olyan fizikai biztonsági eszköz, amely a kriptográfiai műveletek gyors és maximális biztonságú végrehajtására szolgál. Ilyen kriptográfiai műveletek közé tartozik a titkosítás, a kulcskezelés, a visszafejtés és a hitelesítés.

A HSM-eket a maximális bizalomra és robusztusságra tervezték, és ideálisak a minősített adatok védelmére. Telepíthetők PCI Express kártyaként, Ethernet hálózati interfésszel rendelkező önálló eszközökként vagy egyszerűen külső USB-eszközökként.

Saját operációs rendszerük van, amelyet kifejezetten a biztonság maximalizálására terveztek, és a hálózathoz való hozzáférésüket tűzfal védi.

Ha HSM-et használ a BYOE-vel együtt, a HSM átveszi a proxy szerepét az üzleti alkalmazások és a CSP tárolórendszerei között, és gondoskodik az összes szükséges kriptográfiai feldolgozásról.

A HSM titkosítási feladatokhoz való használatával biztosítja, hogy ezek a feladatok ne okozzanak bosszantó késéseket az alkalmazások normál működésében. Ezenkívül a HSM segítségével minimálisra csökkenti annak az esélyét, hogy jogosulatlan felhasználók beavatkozzanak a kulcsok vagy a titkosítási algoritmusok kezelésébe.

Szabványok nyomában

A BYOE biztonsági séma elfogadásakor meg kell vizsgálnia, hogy a CSP mire képes. Amint azt ebben a cikkben láttuk, ahhoz, hogy adatai valóban biztonságban legyenek a CSP infrastruktúrájában, a CSP-nek biztosítania kell, hogy telepítse saját titkosító szoftverét vagy HSM-jét az alkalmazásaival együtt, hogy az adatok titkosítva legyenek a CSP tárolóiban, és hogy Ön és senki más nem fog hozzáférni a titkosítási kulcsokhoz.

Felfedezheti a legjobb felhőalapú hozzáférési biztonsági közvetítői megoldásokat is a szervezet helyszíni biztonsági rendszereinek kiterjesztése érdekében.