A behatolásészlelő rendszer (IDS) és a behatolásmegelőző rendszer (IPS) kiváló technológiák a hálózatokon, rendszereken és alkalmazásokban előforduló rosszindulatú tevékenységek észlelésére és megelőzésére.

Használatuknak van értelme, mert a kiberbiztonság komoly probléma, amellyel minden formájú és méretű vállalkozás szembesül.

A fenyegetések folyamatosan fejlődnek, és a vállalkozások új, ismeretlen fenyegetésekkel néznek szembe, amelyeket nehéz észlelni és megelőzni.

Itt jönnek a képbe az IDS és IPS megoldások.

Bár sokan gödörbe dobják ezeket a technológiákat, hogy versenyezzenek egymással, a legjobb módja annak, hogy kiegészítsék egymást azáltal, hogy mindkettőt felhasználják a hálózatban.

Ebben a cikkben megvizsgáljuk, hogy mi az IDS és az IPS, hogyan segíthetnek Önnek, valamint megvizsgáljuk a piacon elérhető legjobb IDS és IPS megoldásokat.

Tartalomjegyzék

Mi az a behatolásérzékelő rendszer (IDS)?

A behatolásészlelő rendszer (IDS) olyan szoftveralkalmazásra vagy eszközre utal, amely a szervezet számítógépes hálózatát, alkalmazásait vagy rendszereit figyeli meg irányelvsértések és rosszindulatú tevékenységek szempontjából.

Az IDS használatával összehasonlíthatja jelenlegi hálózati tevékenységeit egy fenyegetés-adatbázissal, és észlelheti az anomáliákat, fenyegetéseket vagy jogsértéseket. Ha az IDS rendszer fenyegetést észlel, azonnal jelenti azt az adminisztrátornak, hogy segítsen orvosolni.

Az IDS rendszerek alapvetően két típusból állnak:

- Hálózati behatolásészlelő rendszer (NIDS): A NIDS figyeli az eszközök be- és kimenő forgalmát, összehasonlítja az ismert támadásokkal, és jelzi a gyanút.

- Host-Based Intrusion Detection System (HIDS): Figyeli és külön eszközökön (gazdagépeken) futtatja a fontos fájlokat a bejövő és kimenő adatcsomagok tekintetében, és összehasonlítja az aktuális pillanatfelvételeket a korábban készítettekkel, hogy ellenőrizze a törlést vagy módosításokat.

Ezenkívül az IDS lehet protokoll alapú, alkalmazásprotokoll alapú, vagy hibrid IDS, amely az Ön igényei szerint kombinálja a különböző megközelítéseket.

Hogyan működik az IDS?

Az IDS különféle mechanizmusokat tartalmaz a behatolások észlelésére.

- Aláírás-alapú behatolásészlelés: az IDS-rendszer egy adott viselkedés vagy minta, például rosszindulatú aláírások, bájtszekvenciák stb. ellenőrzésével képes azonosítani a támadást. Kiválóan működik ismert kiberfenyegetések esetén, de előfordulhat, hogy nem működik jól új támadások esetén, ahol a rendszer nem tud követni egy mintát.

- Hírnév alapú észlelés: Ez az, amikor az IDS a hírnévpontjaik alapján képes észlelni a kibertámadásokat. Ha jó a pontszám, a forgalom átengedést kap, de ha nem, akkor a rendszer azonnal értesíti, hogy tegyen lépéseket.

- Anomália alapú észlelés: A gyanú osztályozása érdekében a hálózati tevékenységek figyelésével képes észlelni a számítógépes és hálózati behatolásokat és jogsértéseket. Mind az ismert, mind az ismeretlen támadásokat képes észlelni, és kihasználja a gépi tanulást, hogy megbízható tevékenységi modellt építsen fel, és összehasonlítja azt új viselkedésekkel.

Mi az a behatolás-megelőzési rendszer (IPS)?

A behatolás-megelőzési rendszer (IPS) olyan hálózati biztonsági szoftveralkalmazásra vagy eszközre utal, amely azonosítja és megakadályozza a rosszindulatú tevékenységeket és fenyegetéseket. Mivel felderítésre és megelőzésre egyaránt működik, Identity Detection and Prevention System (IDPS) rendszernek is nevezik.

Az IPS vagy az IDPS képes figyelni a hálózati vagy rendszertevékenységeket, naplózni az adatokat, jelenteni a fenyegetéseket és meghiúsítani a problémákat. Ezek a rendszerek általában a szervezet tűzfala mögött helyezkedhetnek el. Felismerhetik a hálózati biztonsági stratégiákkal kapcsolatos problémákat, dokumentálhatják a jelenlegi fenyegetéseket, és biztosíthatják, hogy senki ne sértse meg a szervezet biztonsági szabályzatát.

A megelőzés érdekében az IPS módosíthatja a biztonsági környezeteket, például módosíthatja a fenyegetés tartalmát, újrakonfigurálhatja a tűzfalat stb. Az IPS rendszerek négy típusból állnak:

- Hálózati alapú behatolás-megelőzési rendszer (NIPS): elemzi a hálózatban lévő adatcsomagokat, hogy megtalálja a sebezhetőséget, és megelőzze azokat azáltal, hogy adatokat gyűjt az alkalmazásokról, engedélyezett gazdagépekről, operációs rendszerekről, normál forgalomról stb.

- Host-Based Intrusion Prevention System (HIPS): Segít megvédeni az érzékeny számítógépes rendszereket a gazdagéptevékenységek elemzésével a rosszindulatú tevékenységek észlelése és megelőzése érdekében.

- Hálózati viselkedéselemzés (NBA): Az anomáliákon alapuló behatolásészleléstől és a normál/szokásos viselkedéstől való eltérések ellenőrzésétől függ.

- Vezeték nélküli behatolás-megelőzési rendszer (WIPS): Figyeli a rádióspektrumot, hogy ellenőrizze a jogosulatlan hozzáférést, és intézkedéseket hoz az ellen. Képes észlelni és megelőzni az olyan fenyegetéseket, mint a feltört hozzáférési pontok, a MAC-hamisítás, a szolgáltatásmegtagadási támadások, a hozzáférési pontok hibás beállításai, a honeypot stb.

Hogyan működik az IPS?

Az IPS-eszközök egy vagy több észlelési módszerrel alaposan átvizsgálják a hálózati forgalmat, például:

- Aláírás alapú észlelés: Az IPS figyeli a hálózati forgalmat a támadások szempontjából, és összehasonlítja azt előre meghatározott támadási mintákkal (aláírás).

- Állapottartó protokollelemzés észlelése: Az IPS az aktuális események és az előre meghatározott elfogadott tevékenységek összehasonlításával azonosítja az anomáliákat a protokoll állapotában.

- Anomália alapú észlelés: egy anomália alapú IPS figyeli az adatcsomagokat úgy, hogy összehasonlítja azokat a normál viselkedéssel. Azonosíthat új fenyegetéseket, de hamis pozitív eredményeket mutathat.

Az anomália észlelése után az IPS eszköz valós időben ellenőrzi a hálózaton utazó összes csomagot. Ha gyanúsnak talál egy csomagot, az IPS blokkolhatja a gyanús felhasználót vagy IP-címet a hálózathoz vagy alkalmazáshoz való hozzáférésben, megszakíthatja a TCP-munkamenetét, újrakonfigurálhatja vagy újraprogramozza a tűzfalat, illetve lecserélheti vagy eltávolíthatja a rosszindulatú tartalmat, ha az a támadás után is megmarad.

Hogyan segíthet az IDS és az IPS?

A hálózati behatolás jelentésének megértése lehetővé teszi, hogy jobban megértse, hogyan segíthetnek ezek a technológiák.

Szóval, mi az a hálózati behatolás?

A hálózati behatolás jogosulatlan tevékenységet vagy eseményt jelent a hálózaton. Például valaki megpróbál hozzáférni egy szervezet számítógépes hálózatához, hogy megsértse a biztonságot, információkat lopjon el vagy rosszindulatú kódot futtatjon.

A végpontok és a hálózatok minden lehetséges oldalról érzékenyek a különféle fenyegetésekre.

Ezenkívül a javítatlan vagy elavult hardverek és szoftverek, valamint az adattároló eszközök is tartalmazhatnak sebezhetőséget.

A hálózati behatolás következményei pusztítóak lehetnek a szervezetek számára az érzékeny adatok kitettsége, a biztonság és a megfelelőség, az ügyfelek bizalma, a hírnév és több millió dollár tekintetében.

Ezért elengedhetetlen a hálózati behatolások észlelése és a balesetek megelőzése, amikor még ideje van. Ehhez azonban meg kell érteni a különböző biztonsági fenyegetéseket, azok hatásait és a hálózati tevékenységet. Az IDA és az IPS itt segíthet a sérülékenységek felderítésében és kijavításában a támadások megelőzése érdekében.

Ismerjük meg az IDA és IPS rendszerek használatának előnyeit.

Továbbfejlesztett biztonság

Az IPS- és IDS-rendszerek segítenek a szervezet biztonsági helyzetének javításában azáltal, hogy segítik a biztonsági rések és támadások korai szakaszában történő észlelését, és megakadályozzák, hogy behatoljanak a rendszerekbe, eszközökbe és hálózatba.

Ennek eredményeként kevesebb incidenssel fog találkozni, megvédi fontos adatait, és megóvja erőforrásait a kompromittálódástól. Ez segít visszatartani ügyfelei bizalmát és üzleti hírnevét.

Automatizálás

Az IDS és IPS megoldások segítségével automatizálhatók a biztonsági feladatok. Többé nem kell mindent kézzel beállítani és felügyelni; a rendszerek segítenek automatizálni ezeket a feladatokat, hogy időt szabadítson fel vállalkozása fejlesztésére. Ez nemcsak az erőfeszítést csökkenti, hanem a költségeket is.

Megfelelés

Az IDS és az IPS segít megvédeni ügyfelei és üzleti adatait, és segítséget nyújt az auditok során. Lehetővé teszi a megfelelőségi szabályok betartását és a szankciók megelőzését.

A politika érvényesítése

Az IDS- és IPS-rendszerek használata kiváló módja annak, hogy a szervezet egészében érvényesítse biztonsági szabályzatát, még hálózati szinten is. Segít megelőzni a jogsértéseket, és ellenőrizni minden tevékenységet a szervezeten belül és kívül.

Megnövelt termelékenység

A feladatok automatizálásával és időmegtakarítással az alkalmazottak produktívabbak és hatékonyabbak lesznek a munkájuk során. Megakadályozza a csapaton belüli súrlódásokat, valamint a nem kívánt hanyagságot és az emberi hibákat is.

Tehát, ha fel szeretné fedezni az IDS és az IPS teljes potenciálját, használhatja mindkét technológiát párhuzamosan. Az IDS használatával tudni fogja, hogyan mozog a forgalom a hálózaton, és észlelheti a problémákat, miközben IPS-t használ a kockázatok megelőzésére. Segít megvédeni a szervereket, a hálózatot és az eszközöket, és 360 fokos biztonságot nyújt a szervezetben.

Ha jó IDS- és IPS-megoldásokat keres, íme néhány legjobb javaslatunk.

Zeek

Szerezzen be egy hatékony keretrendszert a jobb hálózati betekintéshez és a biztonsági felügyelethez a következő egyedülálló képességeivel Zeek. Mélyreható elemzési protokollokat kínál, amelyek magasabb szintű szemantikai elemzést tesznek lehetővé az alkalmazási rétegen. A Zeek rugalmas és adaptálható keretrendszer, mivel tartományspecifikus nyelve lehetővé teszi a házirendek megfigyelését a webhelynek megfelelően.

A Zeek-et minden webhelyen használhatja, a kicsitől a nagyig, bármilyen szkriptnyelven. Nagy teljesítményű hálózatokat céloz meg, és hatékonyan működik a különböző webhelyeken. Ezen túlmenően felső szintű hálózati tevékenység archívumot biztosít, és rendkívül állapotfüggő.

A Zeek működése meglehetősen egyszerű. Szoftveren, hardveren, felhőn vagy virtuális platformon található, amely észrevétlenül figyeli a hálózati forgalmat. Ezenkívül értelmezi a nézeteit, és rendkívül biztonságos és kompakt tranzakciós naplókat hoz létre, teljesen testreszabott kimenetet, fájltartalmat, amelyek tökéletesek a kézi ellenőrzéshez egy olyan felhasználóbarát eszközben, mint a SIEM (Biztonsági és információs eseménykezelő) rendszer.

A Zeek világszerte nagy cégek, tudományos intézmények és oktatási intézmények által működik a kiberinfrastruktúra biztonsága érdekében. Korlátozás nélkül ingyenesen használhatja a Zeek-et, és bárhol kérhet funkciókat, ahol szükségesnek érzi.

Horkant

Védje hálózatát a hatékony nyílt forráskódú észlelő szoftverrel – Snort. A legutolsó Snort 3.0 itt van fejlesztésekkel és új funkciókkal. Ez az IPS egy szabálykészletet használ a rosszindulatú tevékenységek meghatározására a hálózaton, és csomagokat keres, amelyek riasztásokat generálnak a felhasználók számára.

A Snort inline telepítésével leállíthatja a csomagokat, ha letölti az IPS-t személyes vagy üzleti eszközére. A Snort szabályait a „Közösségi szabálykészletben” terjeszti a Cisco Talos által jóváhagyott „Snort Subscriber Ruleset”-ben.

Egy másik szabálykészletet a Snort közösség fejlesztett ki, és minden felhasználó számára INGYENESEN elérhető. Kövesse a lépéseket az operációs rendszeréhez megfelelő csomag megtalálásától a hálózat védelmét szolgáló további részletekért a telepítési útmutatókig.

ManageEngine EventLog Analyzer

ManageEngine EventLog Analyzer megkönnyíti az auditálást, az IT megfelelőség-kezelést és a naplókezelést. Több mint 750 erőforrást kap a naplóadatok kezeléséhez, gyűjtéséhez, korrelálásához, elemzéséhez és kereséséhez a lob importálás, az ügynök alapú naplógyűjtés és az ügynök nélküli naplógyűjtés segítségével.

Automatikusan elemezze az ember által olvasható naplóformátumot, és kivonja a mezőket, hogy megjelölje a különböző területeket a harmadik féltől származó és a nem támogatott alkalmazásfájlformátumok elemzéséhez. Beépített Syslog-kiszolgálója automatikusan módosítja és összegyűjti a Syslog-okat a hálózati eszközökről, hogy teljes betekintést nyújtson a biztonsági eseményekbe. Ezen kívül auditálhatja a peremeszközökről, például tűzfalról, IDS-ről, IPS-ről, kapcsolókról és útválasztókról származó naplóadatokat, és biztonságossá teheti a hálózat peremét.

Teljes képet kaphat a szabályok változásairól, a tűzfal biztonsági szabályzatáról, az adminisztrátori felhasználói bejelentkezésekről, a kritikus eszközökön történő kijelentkezésekről, a felhasználói fiókok változásairól és még sok másról. A rosszindulatú forrásokból származó forgalmat is észlelheti, és előre meghatározott munkafolyamatokkal azonnal blokkolhatja. Ezen túlmenően, az alkalmazásnapló-ellenőrzés segítségével észlelheti az adatlopást, figyelheti a kritikus változásokat, nyomon követheti az állásidőt, és azonosíthatja a támadásokat üzleti alkalmazásaiban, például webszerver-adatbázisaiban.

Ezenkívül védje meg szervezete érzékeny adatait az illetéktelen hozzáféréstől, biztonsági fenyegetésektől, jogsértésektől és módosításoktól. Az EventLog Analyzer fájlintegritás-figyelő eszközével könnyedén nyomon követheti az érzékeny adatokat tartalmazó mappákban vagy fájlokban bekövetkezett változásokat. Ezenkívül gyorsan észlelheti a kritikus incidenseket, hogy biztosítsa az adatok integritását, és mélyrehatóan elemezze a fájlhozzáféréseket, az adatérték-változásokat és a Linux- és Windows-fájlkiszolgálók engedélyeinek változásait.

Figyelmeztetéseket kap a biztonsági fenyegetésekről, mint például az adatlopás, a brute force támadások, a gyanús szoftvertelepítések és az SQL-befecskendezési támadások, ha az adatokat különböző naplóforrásokkal korrelálja. Az EventLog Analyzer nagy sebességű naplófeldolgozást, átfogó naplókezelést, valós idejű biztonsági auditálást, azonnali fenyegetéscsökkentést és megfelelőség-kezelést kínál.

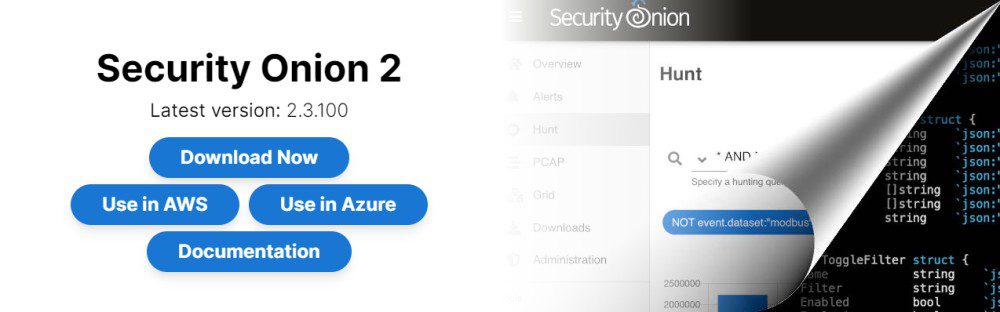

Biztonsági hagyma

Nyílt és hozzáférhető Linux disztribúciót szerezhet, Biztonsági hagyma, vállalati biztonsági megfigyeléshez, naplókezeléshez és fenyegetésvadászathoz. Egy egyszerű beállítási varázslót biztosít az elosztott érzékelők erejének létrehozásához percek alatt. Tartalmazza a Kibana, az Elasticsearch, a Zeek, a Wazuh, a CyberChef, a Stenographer, a Logstash, a Suricata, a NetworkMiner és más eszközöket.

Legyen szó egyetlen hálózati eszközről vagy több ezer csomópontról, a Security Onion minden igényt kielégít. Ezt a platformot és annak nyílt forráskódú és ingyenes eszközeit a kiberbiztonsági közösség írta. Hozzáférhet a Security Onion felületéhez a riasztások kezeléséhez és áttekintéséhez. Vadászfelülettel is rendelkezik az események egyszerű és gyors kivizsgálásához.

A Security Onion rögzíti a hálózati események hívási csomagjait, és elemzi azokat kedvenc külső eszközével. Ezenkívül ügykezelési felületet biztosít a gyorsabb reagáláshoz, és gondoskodik a beállításról és a hardverről, így Ön a vadászatra koncentrálhat.

Suricata

A Suricata egy független nyílt forráskódú biztonsági fenyegetésészlelő motor. Egyesíti a behatolásészlelést, a behatolásmegelőzést, a hálózati biztonsági figyelést és a PCAP-feldolgozást a legkifinomultabb támadások gyors azonosítása és leállítása érdekében.

A Suricata előnyben részesíti a használhatóságot, a hatékonyságot és a biztonságot, hogy megvédje szervezetét és hálózatát a felmerülő fenyegetésektől. Ez egy nagy teljesítményű motor a hálózati biztonság érdekében, és támogatja a teljes PCAP rögzítést az egyszerű elemzés érdekében. Az ellenőrzés során könnyen észleli az anomáliákat a forgalomban, és használja a VRT szabálykészletet és az Emerging Threats Suricata szabálykészletet. A Suricata zökkenőmentesen beágyazható hálózatába vagy más megoldásokba.

A Suricata egyetlen példányban képes kezelni a több gigabites forgalmat, és egy modern, többszálú, jól skálázható és tiszta kódbázisra épül. Számos gyártótól kap támogatást a hardveres gyorsításhoz az AF_PACKET és a PF_RING segítségével.

Ezenkívül automatikusan észleli az olyan protokollokat, mint a HTTP bármely porton, és megfelelő naplózási és észlelési logikát alkalmaz. Ezért könnyű megtalálni a CnC-csatornákat és a rosszindulatú programokat. Ezenkívül Lua Scriptinget is kínál a fejlett funkciókhoz és elemzésekhez, hogy észlelje azokat a fenyegetéseket, amelyeket a szabálykészlet szintaxisa nem tud.

Töltse le a Suricata legújabb verzióját, amely támogatja a Mac, UNIX, Windows Linux és FreeBSD rendszereket.

FireEye

FireEye kiváló fenyegetésészlelést kínál, és konkrét hírnevet szerzett biztonsági megoldások szolgáltatójaként. Beépített dinamikus fenyegetés-felderítő és behatolás-megelőzési rendszert (IPS) kínál. Egyetlen megoldásban egyesíti a kódelemzést, a gépi tanulást, az emulációt és a heurisztikát, és javítja az észlelési hatékonyságot az élvonalbeli intelligenciával együtt.

Értékes figyelmeztetéseket kap valós időben, hogy erőforrásokat és időt takarítson meg. Válasszon a különféle telepítési forgatókönyvek közül, például helyszíni, inline és sávon kívüli, privát, nyilvános, hibrid felhő és virtuális ajánlatok közül. A FireEye képes észlelni azokat a fenyegetéseket, például a nulladik napokat, amelyeket mások figyelmen kívül hagynak.

A FireEye XDR leegyszerűsíti a kivizsgálást, az incidensre adott válaszokat és a fenyegetésészlelést azáltal, hogy látja, mi a magasabb szintű és kritikus. Segít megvédeni hálózati infrastruktúráját a Detection on Demand, a SmartVision és a File Protect segítségével. Tartalom- és fájlelemzési képességeket is biztosít a nem kívánt viselkedés azonosításához, ahol csak szükséges.

A megoldás azonnal reagálhat az incidensekre a Network Forensics és a Malware Analysis segítségével. Olyan funkciókat kínál, mint a szignatúra nélküli fenyegetésészlelés, az aláírás alapú IPS-észlelés, a valós idejű, a visszamenőleges, a kockázati szoftver, a többvektoros korreláció és a valós idejű soron belüli blokkolási lehetőségek.

Zscaler

Védje meg hálózatát a fenyegetésektől, és állítsa vissza láthatóságát a következővel Zscaler Cloud IPS. A Cloud IPS segítségével az IPS fenyegetés elleni védelmet oda helyezheti el, ahol a szabványos IPS nem tud elérni. Felügyeli az összes felhasználót, függetlenül a helytől és a kapcsolat típusától.

Szerezzen láthatóságot és mindig működő fenyegetések elleni védelmet, amire szervezete számára szüksége van. A technológia teljes készletével működik, mint például a sandbox, a DLP, a CASB és a tűzfal, hogy megállítson mindenféle támadást. Teljes védelmet kap a nem kívánt fenyegetésekkel, botnetekkel és nulla napokkal szemben.

Az ellenőrzési igények méretezhetők az Ön igényei szerint, hogy megvizsgálja az összes SSL-forgalmat, és fedezze fel a fenyegetéseket a rejtekhelyükről. A Zscaler számos előnnyel rendelkezik, például:

- Korlátlan kapacitás

- Okosabb fenyegetési hírszerzés

- Egyszerűbb és költséghatékonyabb megoldás

- Teljes integráció a környezettudatosság érdekében

- Átlátszó frissítések

Az összes riasztási és fenyegetési adatot egy helyen fogadja. Könyvtára lehetővé teszi az SOC személyzetének és rendszergazdáinak, hogy mélyebbre ássák az IPS-riasztásokat, hogy megismerjék a telepítés mögött meghúzódó fenyegetéseket.

Google Cloud IDS

Google Cloud IDS hálózati fenyegetések észlelését biztosítja a hálózati biztonság mellett. Felismeri a hálózati alapú fenyegetéseket, beleértve a kémprogramokat, a parancs- és vezérlési támadásokat és a rosszindulatú programokat. 360 fokos forgalmi láthatóságot kap a VPC-n belüli kommunikáció figyeléséhez.

Szerezzen felügyelt és felhőalapú biztonsági megoldásokat egyszerű telepítéssel és nagy teljesítménnyel. Ezenkívül létrehozhat fenyegetés-korrelációs és vizsgálati adatokat, észlelheti az elkerülő technikákat, és kihasználhatja mind az alkalmazási, mind a hálózati rétegeken végrehajtott kísérleteket, például távoli kódvégrehajtást, homályosítást, töredezettséget és puffertúlcsordulást.

A legújabb fenyegetések azonosításához kihasználhatja a folyamatos frissítéseket, a beépített támadáskatalógust és az elemzőmotor kiterjedt támadási aláírásait. A Google Cloud IDS automatikusan skálázódik az Ön üzleti igényei szerint, és útmutatást nyújt a Cloud IDS telepítéséhez és konfigurálásához.

Felhőalapú, felügyelt megoldást kap, iparágvezető biztonsági szélességet, megfelelőséget, észlelést az alkalmazások maszkolásánál, és nagy teljesítményt biztosít. Ez nagyszerű, ha már GCP-felhasználó.

Következtetés

Az IDS- és IPS-rendszerek használata a biztonsági feladatok automatizálásával javítja a szervezet biztonságát, megfelelőségét és az alkalmazottak termelékenységét. Tehát válassza ki a legjobb IDS és IPS megoldást a fenti listából üzleti igényei alapján.

Most megnézheti az IDS és az IPS összehasonlítását.