A web tele van rosszindulatú oldalakkal. Sajnos ezek az Ön ügyfelei/szállítói webhelyein is előfordulhatnak.

Manapság egyetlen üzlet sem létezik olyan integráció nélkül, amely az ügyfél vagy a szállító webhelyéből táplálkozik, vagy inputokat biztosít azokhoz. Természetesen az Ön vállalkozása nem létezik e szolgáltatások nélkül, de néha fenyegetést jelent ezek miatt a szolgáltatások miatt. Azok a külső webhelyek, amelyekkel kapcsolatba lép, rosszindulatú tartalmat tartalmazhatnak (akár szándékosan telepítették, akár harmadik fél tette őket feltörve), és ha ez a tartalom az előre meghatározott helyre kerül, annak katasztrofális következményei lehetnek.

Nem tudjuk manuálisan ellenőrizni a webhelyeket rosszindulatú oldalak keresésére?

Úgy tűnhet, hogy egy hozzáértő fejlesztőnek képesnek kell lennie az oldalak biztonsági réseinek átvizsgálására. Sajnos ez sok okból meg sem közelíti a valóságot:

- A fejlesztők nem az észlelésre/biztonságra specializálódtak. Szakértelmük a komplex szoftverek felépítésében áll, sok kisebb alrendszer összeállításával; más szóval, egyszerűen nem rendelkeznek a szükséges készségekkel.

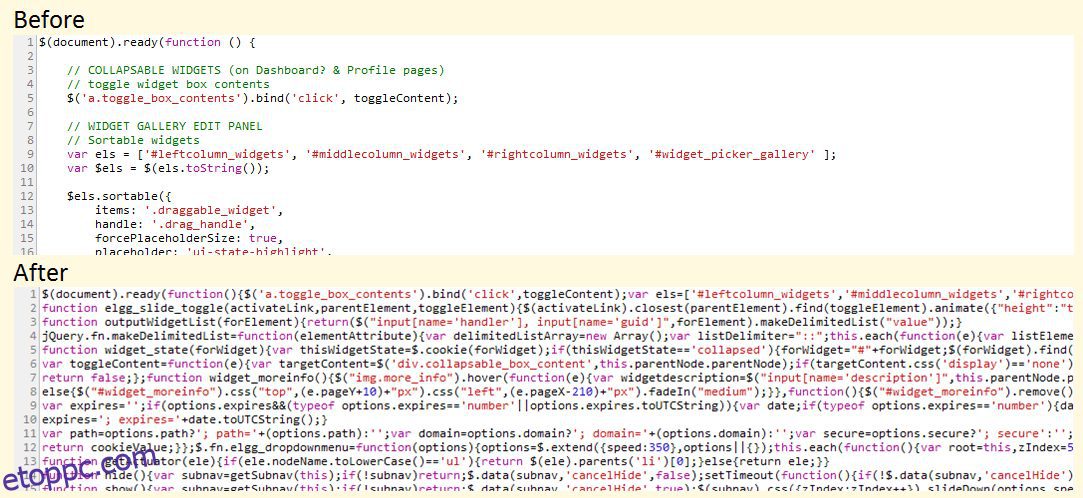

- Még ha egy elég tehetséges fejlesztővel találkozna is, a feladat egyszerűen túl sok lenne. Egy tipikus, funkciókban gazdag weboldal több ezer sornyi kódot tartalmaz – ezek összefűzése a nagyobb kép és az apró kiskapuk kidolgozása érdekében nem más, mint egy rémálom. Azt is megparancsolhatod valakinek, hogy egyen egy egész elefántot ebédre!

- Az oldalbetöltési idő csökkentése érdekében a webhelyek gyakran tömörítik és minimalizálják CSS- és JavaScript-fájljaikat. Ez olyan zaklatott kódzavart eredményez, hogy teljesen lehetetlen elolvasni.

Szerinted mit csinál ez a kód? :kappa: (Forrás elgg.org)

Szerinted mit csinál ez a kód? :kappa: (Forrás elgg.org)

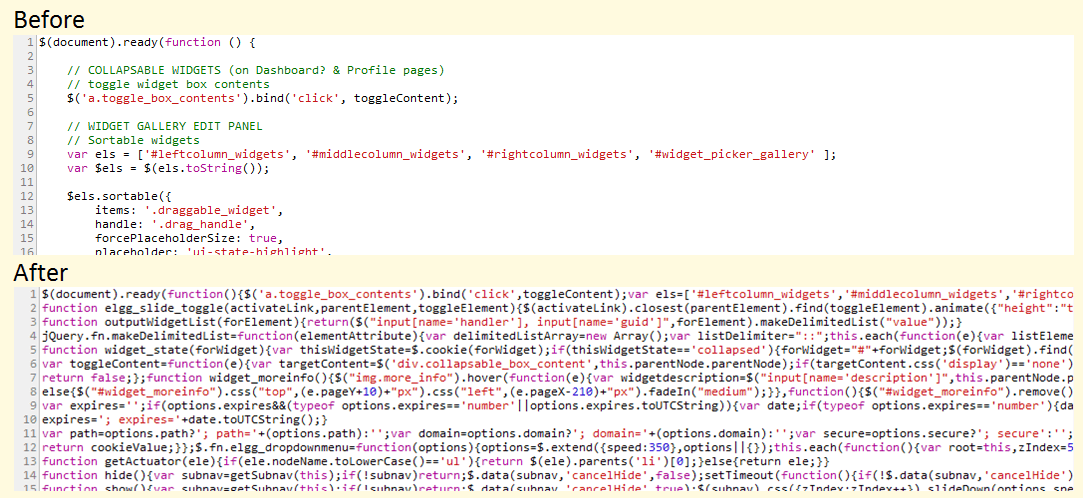

Ha ez még olvashatónak tűnik, az azért van, mert az ottani jó lelkek úgy döntöttek, hogy a változóneveket nagy kontextusban megőrzik. Próbálja ki a jQuery forráskódját, amelyet valaki tárolhat a webhelyén, és módosíthatja (két sorral lejjebb ez a káosz):

Arról nem is beszélve, hogy a forrás közel 5000 sornyi kód. 😎

Ez csak egy forgatókönyv, amiről beszélünk. Egy weboldalhoz általában 5-15 szkript kapcsolódik, és valószínűleg összesen 10-20 weboldallal dolgozik. Képzeld el, hogy ezt minden nap meg kell tenned. . . Vagy ami még rosszabb, naponta néhányszor!

Szerencsére az URL-ek gyorsan és egyszerűen beolvashatók az API-kon keresztül. Nemcsak weboldalakat, hanem letöltésre biztosított fájlokat is beolvashat. Nézzünk meg néhány API-eszközt, amelyek segítenek ebben. És ó, mivel ezek API-k, a fejlesztő erőfeszítéseit sokkal jobban kiszolgálják, ha megkérik őket, hogy készítsenek egy webhely-ellenőrző eszközt ezen API-k használatával. 😀

Tartalomjegyzék

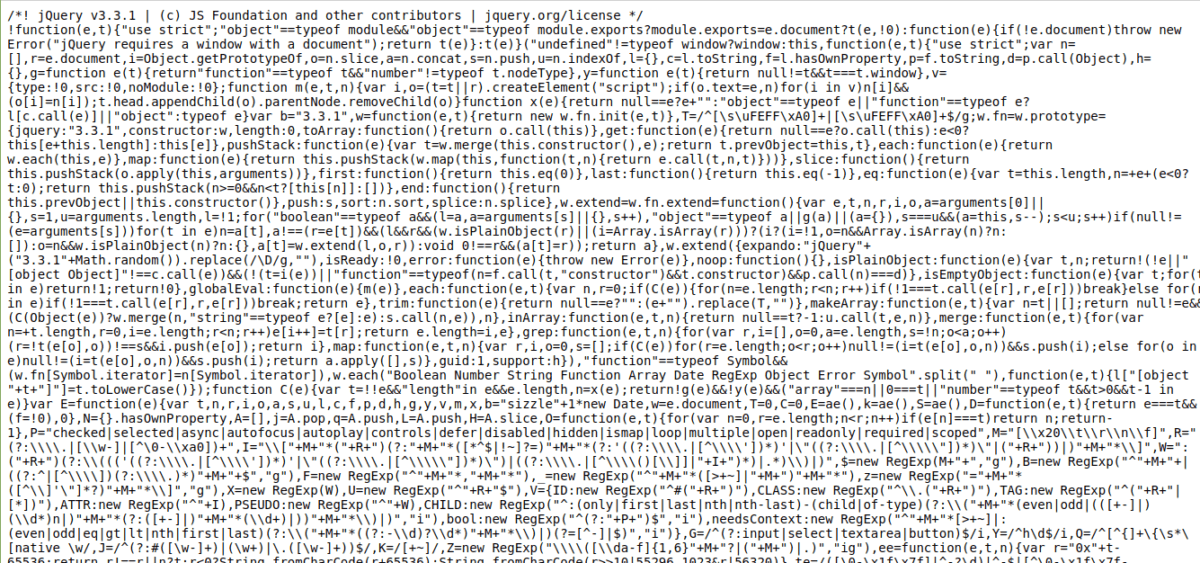

Google Web Risk

Nem meglepő, hogy egy weblap-ellenőrző attól a cégtől származik, amelyik gyakorlatilag birtokolja az internetet (mármint az összes weboldalát). De van egy bökkenő: Google Web Risk még béta állapotban van, és a következő napon elérhető kérés csak. A bétaverzió több törést jelent.

Ennek ellenére, tekintettel arra, hogy az API meglehetősen egyszerű, a fejlesztő bármilyen változást kezelhet egy API-figyelő eszköz és néhány perc fejlesztési idő segítségével. 🙂

Az API használata is rendkívül egyszerű. Egyetlen oldal ellenőrzéséhez a parancssor használatával egyszerűen küldjön egy kérést az alábbiak szerint:

curl -H "Content-Type: application/json" "https://webrisk.googleapis.com/v1beta1/uris:search?key=YOUR_API_KEY&threatTypes=MALWARE&uri=http%3A%2F%2Ftestsafebrowsing.appspot.com%2Fs%2Fmalware.html"

Ha a kérés sikeres volt, az API az oldalon található biztonsági rés típusával válaszol:

{

"threat": {

"threatTypes": [

"MALWARE"

],

"expireTime": "2019-07-17T15:01:23.045123456Z"

}

}

Amint láthatja, az API megerősíti, hogy az oldalról ismert, hogy rosszindulatú programokat tartalmaz.

Vegye figyelembe, hogy a Google Web Risk API nem végez igény szerinti diagnosztikát az Ön által választott URL-en vagy fájlon. A keresési eredmények és jelentések alapján a Google által vezetett feketelistát tekinti meg, és jelenti, hogy az URL szerepel-e a tiltólistán vagy sem. Más szóval, ha ez az API azt mondja, hogy egy URL biztonságos, akkor nyugodtan feltételezhetjük, hogy meglehetősen biztonságos, de erre nincs garancia.

VirusTotal

VirusTotal egy másik nagyszerű szolgáltatás, amellyel nemcsak URL-eket, hanem egyes fájlokat is ellenőrizhet (ebben az értelemben a hasznosság szempontjából a Google Web Risk fölé helyezem). Ha szeretné kipróbálni a szolgáltatást, csak lépjen a webhelyre, és közvetlenül a kezdőlapon van lehetőség az indulásra.

Bár a VirusTotal ingyenes platformként érhető el, amelyet egy élénk közösség épített és gondoz, az API kereskedelmi verzióját kínálja. Ezért érdemes fizetni a prémium szolgáltatásért:

- Rugalmas kérési arány és napi kvóta (szemben a nyilvános API percenkénti négy kérésével)

- A beküldött erőforrást a VirusTotal ellenőrzi a víruskeresőjük, és további diagnosztikai információkat küld vissza.

- Viselkedés alapú információk az Ön által elküldött fájlokról (a fájlok különböző sandbox környezetekben lesznek elhelyezve a gyanús tevékenységek megfigyelése érdekében)

- Különféle paraméterek lekérdezése a VirusTotal fájl adatbázisból (összetett lekérdezések támogatottak)

- Szigorú SLA és válaszidő (a VirusTotalnak a nyilvános API-n keresztül beküldött fájlok sorba kerülnek, és az elemzésük jelentős időt vesz igénybe)

Ha a privát VirusTotal API-t választja, ez lehet az egyik legjobb befektetés, amelyet valaha egy SaaS-termékbe fektetett vállalkozása számára.

Scanii

Egy másik ajánlás a biztonsági szkenner API-khoz Scanii. Ez egy egyszerű REST API, amely képes megvizsgálni a benyújtott dokumentumokat/fájlokat fenyegetések jelenlétére. Tekintsd úgy, mint egy igény szerinti víruskeresőt, amely könnyedén futtatható és méretezhető!

Íme a Scanii által kínált finomságok:

- Képes észlelni a rosszindulatú programokat, adathalász szkripteket, spam tartalmat, NSFW (Not Safe For Work) tartalmat stb.

- Az Amazon S3-ra épül az egyszerű méretezés és a kockázatmentes fájltárolás érdekében.

- Sértő, nem biztonságos vagy potenciálisan veszélyes szövegek észlelése több mint 23 nyelven.

- Egyszerű, nem sallangmentes, fókuszált megközelítés az API-alapú fájlellenőrzéshez (más szóval, nincsenek szükségtelenül „hasznos” szolgáltatások)

Az igazán jó, hogy a Scanii egy metamotor; vagyis nem önállóan végez vizsgálatokat, hanem egy sor mögöttes motort használ a lábmunkához. Ez egy nagyszerű eszköz, mivel nem kell egy adott biztonsági motorhoz kötődnie, ami azt jelenti, hogy nem kell aggódnia a meghibásodott API-módosítások és egyebek miatt.

A Scanii-t hatalmas áldásnak tartom a felhasználók által generált tartalomtól függő platformok számára. Egy másik felhasználási eset egy olyan szállítói szolgáltatás által generált fájlok vizsgálata, amelyekben nem lehet 100%-ig megbízni.

Metadefender

Egyes szervezetek számára nem elegendő a fájlok és weboldalak egyetlen végponton történő vizsgálata. Összetett információáramlással rendelkeznek, és egyik végpontot sem lehet veszélyeztetni. Azokra a felhasználási esetekre, Metadefender az ideális megoldás.

Gondoljon a Metadefenderre, mint egy paranoiás kapuőrre, amely az alapvető adatvagyon és minden más, köztük a hálózat között ül. Azért mondom, hogy „paranoiás”, mert ez a Metadefender tervezési filozófiája. Ezt nem tudom jobban leírni náluk, szóval íme:

A legtöbb kiberbiztonsági megoldás alapvető védelmi funkciója az észlelés. A MetaDefender adatfertőtlenítése nem függ az észleléstől. Feltételezi, hogy az összes fájl fertőzött lehet, és biztonságos és hatékony eljárással újjáépíti azok tartalmát. Több mint 30 fájltípust támogat, és biztonságos és használható fájlokat ad ki. Az adatok fertőtlenítése rendkívül hatékony a célzott támadások, zsarolóprogramok és más ismert és ismeretlen kártevő-fenyegetések megelőzésében.

A Metadefender néhány szép funkciót kínál:

- Adatvesztés megelőzése: Leegyszerűsítve ez a képesség a fájl tartalmában észlelt érzékeny információk felülbírálására és védelmére. Például a hitelkártyaszámot tartalmazó PDF nyugtát a Metadefender elhomályosítja.

- Helyben vagy a felhőben telepítse (attól függően, hogy mennyire paranoiás!).

- Tekintse át a több mint 30 típusú archiválási formátumot (zip, tar, rar stb.) és 4500 fájltípus-hamisítási trükköt.

- Többcsatornás üzembe helyezés – csak fájlok biztonsága, vagy e-mail-, hálózat- és bejelentkezésvezérléssel.

- Egyéni munkafolyamatok különböző típusú vizsgálati folyamatok alkalmazásához egyéni szabályok alapján.

A Metadefender több mint 30 motort tartalmaz, de szépen elvonatkoztatja őket, így soha nem kell rájuk gondolni. Ha Ön egy közepes vagy nagy méretű vállalkozás, amely egyszerűen nem engedheti meg magának a biztonsági rémálmokat, a Metadefender nagyszerű választás.

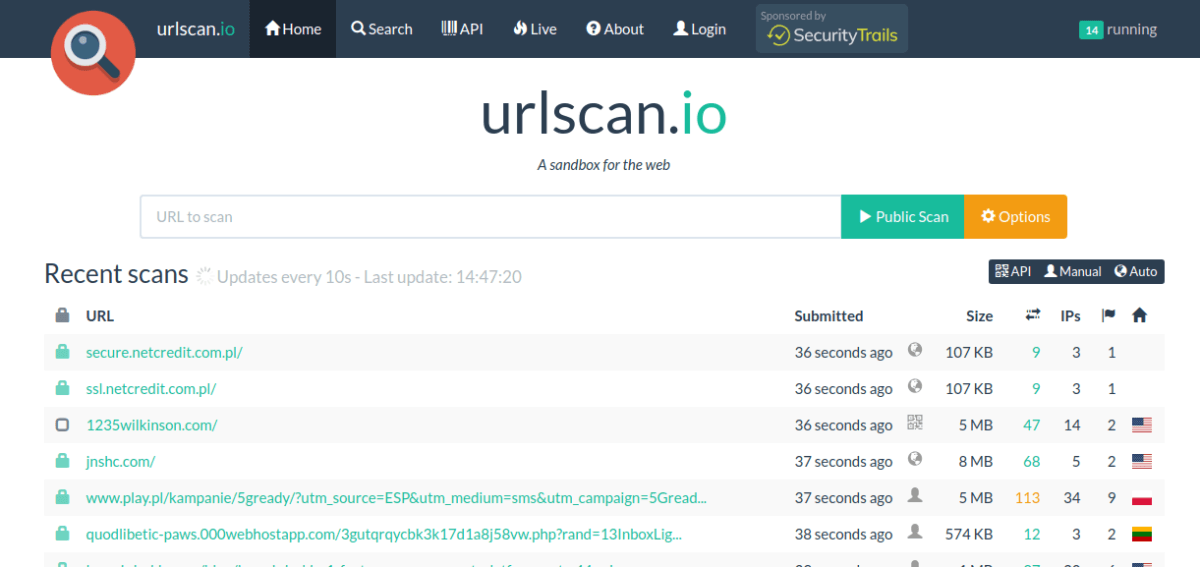

Urlscan.io

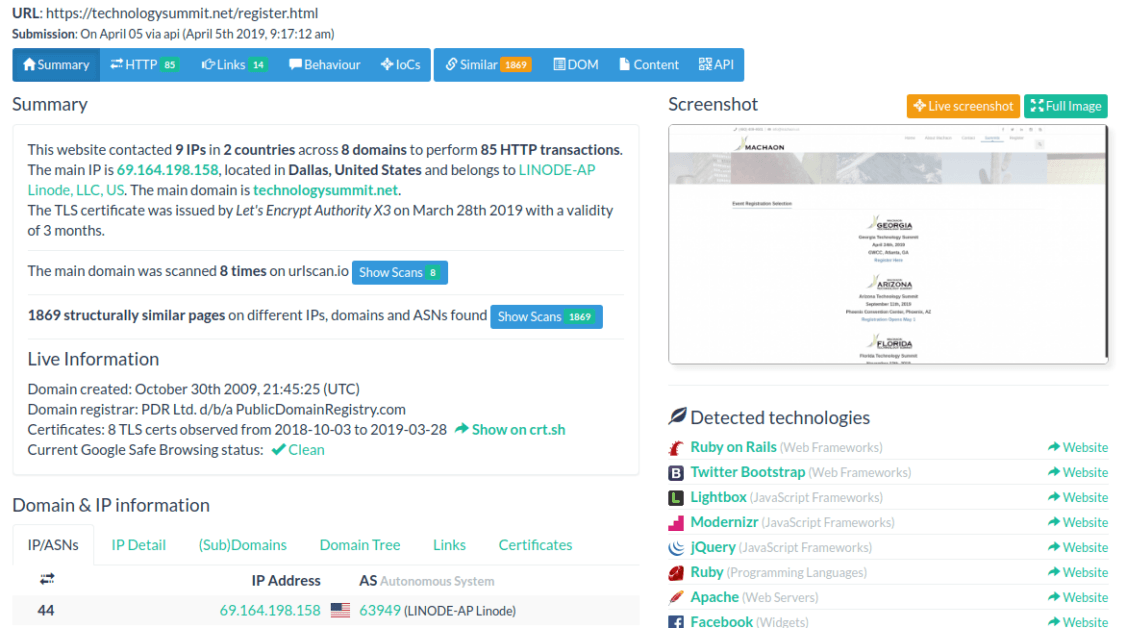

Ha főként weboldalakkal foglalkozik, és mindig is szerette volna alaposabban betekintést nyerni abba, amit a színfalak mögött csinálnak, Urlscan.io kiváló fegyver az arzenáljában.

Az Urlscan.io által kiírt információ mennyisége nem más, mint lenyűgöző. Többek között a következőket láthatja:

- Az oldal által megkeresett IP-címek teljes száma.

- Azon földrajzi területek és tartományok listája, amelyekre az oldal információkat küldött.

- A webhely elő- és hátoldalán használt technológiák (nincs állítás a pontosságra vonatkozóan, de riasztóan pontos!).

- Domain- és SSL-tanúsítvány-információk

- Részletes HTTP interakciók a kérés hasznos terhelésével, a szervernevekkel, a válaszidőkkel és még sok mással együtt.

- Rejtett átirányítások és sikertelen kérések

- Kimenő linkek

- JavaScript elemzés (a szkriptekben használt globális változók stb.)

- DOM-fa elemzése, űrlapok tartalma stb.

Így néz ki az egész:

Az API egyszerű és egyértelmű, lehetővé teszi egy URL beküldését ellenőrzésre, valamint az adott URL vizsgálati előzményeinek ellenőrzését (azaz mások által végzett vizsgálatokat). Összességében, Urlscan.io rengeteg információt nyújt minden érintett vállalkozás vagy magánszemély számára.

SUCURI

A SUCURI egy jól ismert platform a webhelyek fenyegetések és rosszindulatú programok online vizsgálatában. Amit nem tudhat, hogy van a REST API valamint, lehetővé téve ugyanazt az erőt programszerűen kihasználni.

Itt nem nagyon lehet beszélni, kivéve, hogy az API egyszerű és jól működik. Természetesen a Sucuri nem korlátozódik egy szkennelő API-ra, így ha már itt van, azt javaslom, hogy nézzen meg néhány hatékony funkciót, mint pl. szerveroldali szkennelés (alapvetően megadja az FTP hitelesítő adatokat, és bejelentkezik, és megvizsgálja az összes fájlt fenyegetések szempontjából!).

Quttera

Az utolsó bejegyzésünk ebben a listában a Quttera, amely valamivel mást kínál. Ahelyett, hogy igény szerint szkennelné a tartományt és a beküldött oldalakat, a Quttera folyamatos megfigyelést is végezhet, így elkerülheti a nulladik napi sebezhetőséget.

A REST API egyszerű és hatékony, és több formátumot is visszaadhat, mint a JSON (például XML és YAML). A teljes többszálú és párhuzamos vizsgálat támogatott, ami lehetővé teszi több kimerítő vizsgálat párhuzamos futtatását. Mivel a szolgáltatás valós időben fut, felbecsülhetetlen értékű azon vállalatok számára, amelyek kritikus fontosságú ajánlatokkal foglalkoznak, ahol az állásidő a megszűnést jelenti.

Következtetés

Az ebben a cikkben tárgyalt biztonsági eszközök egyszerűen extra védelmi vonalat jelentenek (vagy óvatosságra, ha úgy tetszik). Csakúgy, mint egy víruskereső program, ezek is sok mindenre képesek, de semmiképpen nem nyújtanak hibabiztos vizsgálati módszert. Ez egyszerűen azért van, mert a rosszindulatú szándékkal írt program ugyanaz a számítógép számára, mint a pozitív hatás érdekében írt program – mindkettő rendszererőforrást kér, és hálózati kéréseket is küld; az ördög a kontextusban rejlik, ami nem a számítógépek számára való ahhoz, hogy sikeresen működjenek.

Ennek ellenére ezek az API-k robusztus biztonsági fedezetet nyújtanak, amely a legtöbb esetben kívánatos – mind a külső, mind a saját webhelyek esetében! 🙂