A bizalmas számítástechnika egy feltörekvő technológia. Az érzékeny adatok biztonságos és megbízható feldolgozásának növekvő igényére válaszul fejlesztették ki.

Mivel a szervezetek egyre inkább a felhőszolgáltatásokra hagyatkoznak az adatok tárolására és feldolgozására, aggodalmak merültek fel ezen adatok biztonságával és magánéletével kapcsolatban, különösen ami a bizalmas információkat illeti.

A hagyományos felhőalapú számítástechnika különféle biztonsági mechanizmusokra, például titkosításra és hozzáférés-szabályozásra támaszkodik az adatok védelme érdekében.

Előfordulhat azonban, hogy ezek a mechanizmusok nem nyújtanak kellő védelmet a felhőben feldolgozott érzékeny adatok számára, mivel a felhőszolgáltatóba és az alapul szolgáló hardverbe vetett bizalomra támaszkodnak.

A bizalmas számítástechnikát e bizalmi rés megszüntetésére fejlesztették ki azáltal, hogy módot biztosít az érzékeny adatok biztonságos és megbízható környezetben történő feldolgozására, még potenciálisan veszélyeztetett felhőszolgáltatók vagy hardverek jelenlétében is.

Lássuk, miről is szól ez a bizalmas számítástechnika, és hogyan működik.

Tartalomjegyzék

Mi az a bizalmas számítástechnika?

A Confidential Computing egy olyan adatbiztonsági megközelítés, amely lehetővé teszi érzékeny információk feldolgozását és tárolását biztonságos és megbízható környezetben. Megvédi a nyugalmi, használatban lévő és átvitel közben lévő adatokat azáltal, hogy titkosítja és bizalmasan kezeli az adatokat még abból az infrastruktúrából is, ahol azokat feldolgozzák.

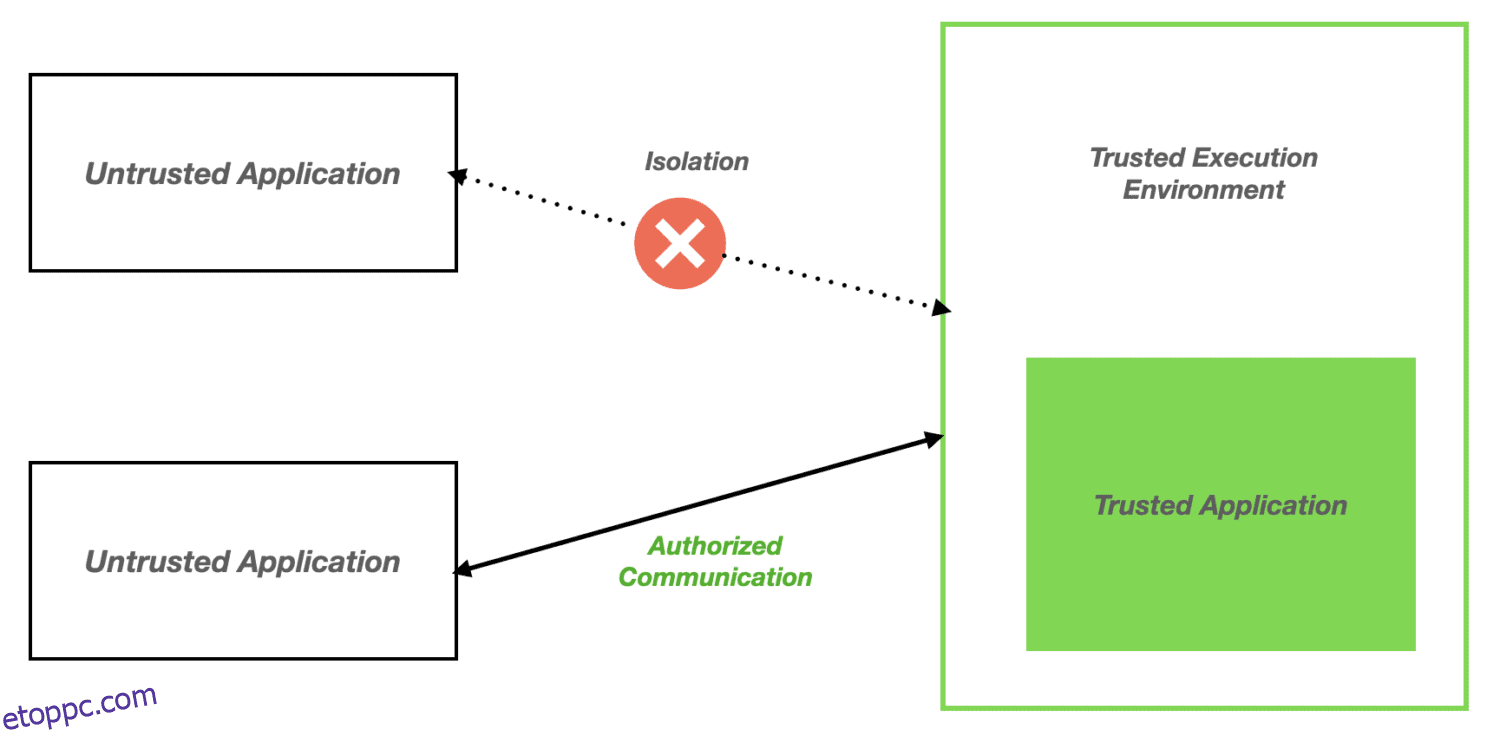

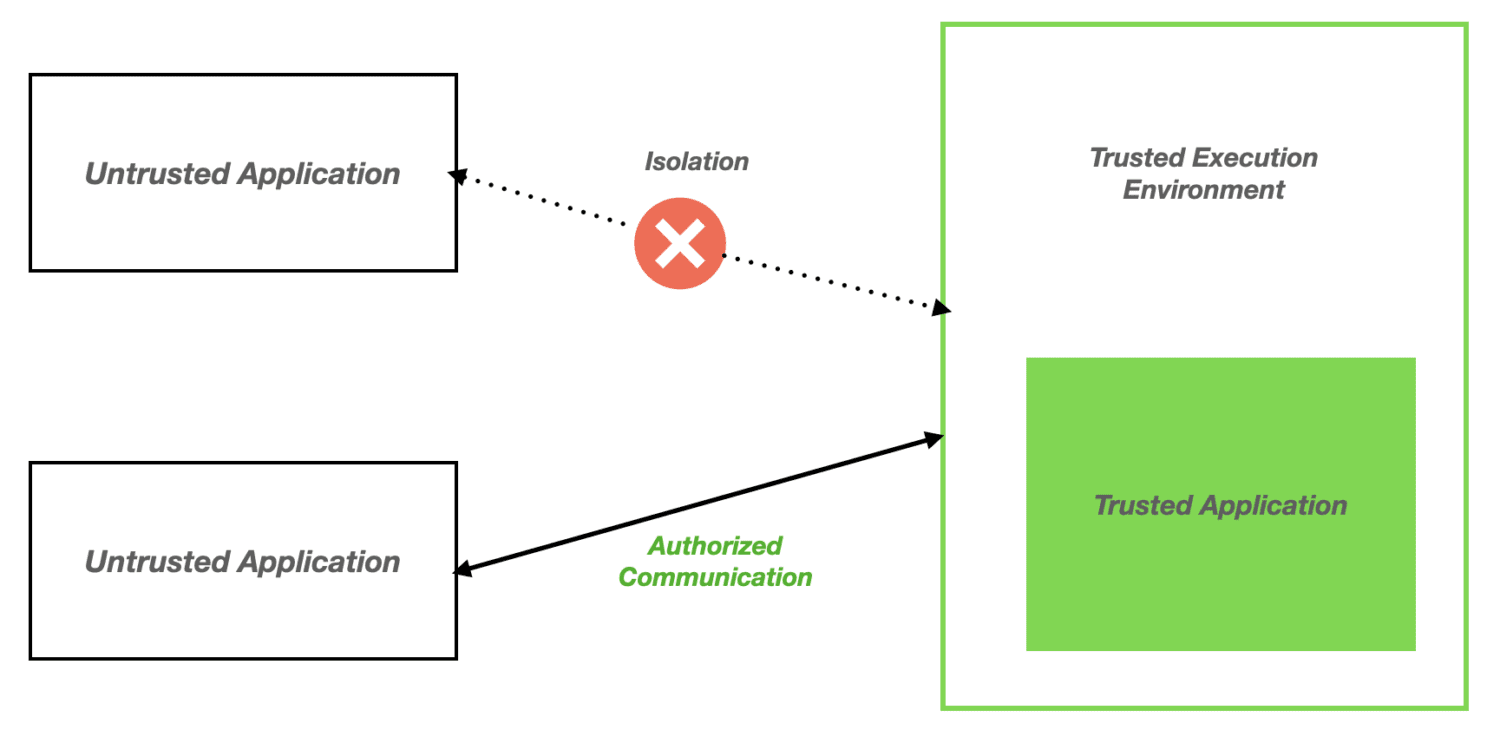

A bizalmas számítástechnika elsődleges célja egy megbízható végrehajtási környezet (TEE) biztosítása, amely biztosítja az adatok védelmét és biztonságát a feldolgozás teljes életciklusa során.

A TEE-k hardver alapú biztonsági mechanizmusokat, például megbízható platformmodulokat (TPM) és biztonságos enklávékat használnak, hogy megvédjék az adatokat a jogosulatlan hozzáféréstől, sőt a privilegizált felhasználóktól is.

A biztonságos enklávék nem más, mint elszigetelt hardverkomponensek, amelyek biztonságos végrehajtási környezetet hoznak létre a processzoron belül. A kódot és a folyamatokat a rendszer többi részétől elkülönítve hajthatják végre, ami biztosítja a feldolgozott adatok titkosságát és integritását.

Az Intel SGX és az ARM TrustZone két példa a bizalmas számítástechnikai technológiákra, amelyek biztonságos enklávékat használnak.

Hogyan működik a bizalmas számítástechnika?

A bizalmas számítástechnika olyan technológiák és technikák összessége, amelyek célja az adatok és alkalmazások védelme a feldolgozás során, amikor is az érzékeny információk ki vannak téve az illetéktelen hozzáférésnek vagy manipulációnak.

Az adatok általában a feldolgozás előtt titkosítatlanok a memóriában. Biztonsági kompromisszumokhoz vezet.

A Confidential Computing ezt a problémát a megbízható végrehajtási környezet (TEE) kihasználásával oldja meg, amely egy biztonságos enklávé a CPU-n belül, amelyet beágyazott titkosítási kulcsok és hitelesítési mechanizmusok védenek.

Amikor az adatokat TEE-ben dolgozzák fel, azok mindaddig titkosítva maradnak a memóriában, amíg az alkalmazás nem utasítja a TEE-t, hogy fejtse vissza a titkosítást a feldolgozáshoz.

A TEE elszigetelt környezetet biztosít az adatfeldolgozáshoz, és megakadályozza az adatokhoz vagy a titkosítási kulcsokhoz való jogosulatlan hozzáférést. Még akkor is, ha az alapul szolgáló gazdagép környezet veszélybe kerül, a TEE megakadályozhatja az adatokhoz való hozzáférést, biztosítva azok bizalmasságát és integritását.

A TEE-ben lévő adatok feldolgozása során az adatok láthatatlanok az operációs rendszer, a hipervizor és más számítási verem-erőforrások számára.

Ez azt jelenti, hogy a felhőszolgáltatók és alkalmazottaik nem férhetnek hozzá az adatokhoz, ami további biztonsági réteget jelent.

A TEE-k és más bizalmas számítástechnikai technológiák használatával a szervezetek megvédhetik érzékeny adataikat és alkalmazásaikat számos biztonsági fenyegetés ellen, beleértve a rosszindulatú programokat, a root felhasználói kihasználásokat és más típusú támadásokat.

A bizalmas számítástechnika alkalmazásának okai

Íme néhány ok, amiért a szervezeteknek érdemes bizalmas számítástechnikát használniuk.

#1. Az érzékeny adatok védelme

A Confidential Computing segít megvédeni az érzékeny adatokat, például az egészségügyi nyilvántartásokat és a személyes adatokat. Biztosítja, hogy ezeket az adatokat titkosítással és egyéb biztonsági intézkedésekkel történő feldolgozás során is bizalmasan kezeljük.

#2. Megfelelőségi követelmények teljesítése

Sok iparágban szigorú megfelelési előírások vannak, például a GDPR és a HIPAA. A Confidential Computing segíthet a szervezeteknek megfelelni ezeknek a szabályoknak azáltal, hogy biztosítja az érzékeny adatok biztonságát a feldolgozás teljes életciklusa során.

#3. Engedélyezze a biztonságos együttműködést

Egyes szervezeteknek együtt kell működniük beszállítókkal és más harmadik felekkel, de az érzékeny adatok megosztása kockázatos lehet. A bizalmas számítástechnika elősegítheti a biztonságos együttműködést azáltal, hogy lehetővé teszi a szervezetek számára, hogy biztonságos környezetben osszák meg az adatokat, miközben megőrzik azokat bizalmasan és védik a külső támadásoktól.

#4. Megnövekedett bizalom

Az érzékeny adatok biztonságos és átlátható kezelésének biztosításával a bizalmas számítástechnika növelheti a résztvevők bizalmát. Ez különösen fontos lehet több felet érintő forgatókönyvekben, például az ellátási lánc kezelésében vagy a pénzügyi tranzakciókban.

#5. Költségmegtakarítás

A bizalmas számítástechnika csökkentheti az adatok megsértésével és a megfelelőség megsértésével kapcsolatos költségeket is. Ezen incidensek megelőzésével a vállalkozások pénzt takaríthatnak meg az ügyvédi költségeken, bírságokon és egyéb költségeken.

Mi az a Confidential Computing Consortium?

A Confidential Computing Consortium (CCC) technológiai vállalatok és szervezetek együttműködési csoportja, amely a megbízható végrehajtási környezetek elfogadásán és fejlesztésén dolgozik.

Célja olyan nyílt szabványok és keretrendszerek kidolgozása, amelyek lehetővé teszik a fejlesztők számára, hogy biztonságos alkalmazásokat és szolgáltatásokat építsenek és telepítsenek különböző számítástechnikai környezetekben, például nyilvános és privát felhőkben, szélső eszközökben és helyszíni adatközpontokban.

A CCC célja céljainak elérése a nyitott kormányzás és a tagjai közötti együttműködés révén, amelyek között olyan vezető technológiai vállalatok és szervezetek is szerepelnek, mint a Google, IBM/Red Hat, Intel, AMD, Microsoft, Alibaba, Oracle, VMware és még sok más.

A konzorcium fő tevékenységei közé tartozik az egész iparágra kiterjedő szabványok meghatározása, a nyílt forráskódú eszközök és legjobb gyakorlatok fejlesztésének előmozdítása, valamint a bizalmas számítástechnikával kapcsolatos kutatás és oktatás támogatása.

Erről a konzorciumról további információkat talál a CCC honlapján. Nyugodtan látogassa meg, ha meg szeretné tekinteni a bizalmas számítástechnikai webináriumokat.

Használati esetek

Íme néhány felhasználási eset a bizalmas számítástechnikához:

Egészségügy és kutatás

A bizalmas számítástechnikai technológia arra is használható, hogy lehetővé tegye a mesterséges intelligencia algoritmusok biztonságos, több résztvevős képzését betegségek kimutatására és egyéb célokra. Ez segítheti a kórházakat és kutatóintézeteket az együttműködésben és az adatok megosztásában, miközben megőrzi a betegadatok magánéletét és bizalmas kezelését.

Ellátási lánc

A biztonságos adatmegosztás az ellátási lánc különböző résztvevői között, köztük beszállítók, gyártók és kiskereskedők között, bizalmas számítástechnika használatával tehető lehetővé. Ez támogathatja az együttműködést és növelheti a logisztikai teljesítményt.

A szállítási útvonalakkal, a szállítási menetrendekkel és a járműfigyeléssel kapcsolatos információk mind felhasználhatók a logisztikai és szállítási adatok biztonságának biztosítására.

Pénzügyi szolgáltatások

A bizalmas számítástechnika egyre fontosabbá válik a pénzügyi ágazatban a pénzügyi adatok, köztük a személyes adatok és a tranzakciós adatok érzékeny természete miatt.

A pénzügyi tranzakciók biztonságos lebonyolítására szolgál, biztosítva az adatok titkosítását és az illetéktelen hozzáférés elleni védelmet. Ez segít megelőzni a csalásokat és adatszivárgást, és javítja a pénzügyi rendszerek általános biztonságát.

A dolgok internete

IoT-eszközökben is használható személyes adatok, például biometrikus adatok, helyadatok és személyes adatok biztonságos feldolgozására. Ez növelheti az IoT-rendszerek általános biztonságát, és megakadályozhatja az illetéktelen hozzáférést.

Ahogy egyre több szervezet költözik a felhőre, és üzleti tevékenysége során a digitális infrastruktúrára támaszkodik, a biztonságos számítástechnikai megoldások iránti igény csak tovább nő.

A Confidential Computing sokoldalú és fontos megoldást kínál erre a kihívásra, amely segít a szervezeteknek adataik biztonságában, az ügyfelekkel szembeni bizalom kialakításában és a szabályozási követelményeknek való megfelelés fenntartásában.

A szerző megjegyzése

A bizalmas számítástechnika célja annak biztosítása, hogy az érzékeny adatok mindig titkosítva legyenek, és biztonságos környezetben dolgozzák fel őket. Még ha a támadó hozzáfér a mögöttes hardverhez vagy felhőszolgáltatóhoz, akkor sem férhet hozzá az érzékeny adatokhoz.

Ez speciális hardverek és szoftverek használatával érhető el, mint például a Trusted Execution Environment, valamint a titkosított memória és tárhely.

Érdekelheti az érzékeny adatok védelmének gyakorlati módjainak megismerése is.