Manapság a vállalkozásokra óriási nyomás nehezedik, hogy továbbra is működjenek. Ha vállalkozása zökkenőmentesen működik, a biztonsági csapatnak meg kell védenie vállalkozását minden olyan fenyegetéstől, amely megzavarhatja a működését.

A helyzet az, hogy ami ma biztonságos, holnap a bizonytalanság körébe kerülhet. Ezt a jelenséget az okozza, hogy az algoritmusok fejlődésével új sebezhetőségek jelennek meg, és a kibertámadók új módszereket dolgoznak ki a kriptográfia feltörésére, amelyre a legtöbb vállalkozás támaszkodik.

A kódkövetés néven ismert kriptoanalízis a kód, a rejtjelek vagy a titkosított szöveg visszafejtésére és lekérdezésére használt technikák mélyreható ismerete. A kriptoanalízis numerikus szabályokat használ az algoritmusok érzékenységének megkeresésére, és továbbágazik a kriptográfiához az információbiztonsági rendszerekben.

Ez az útmutató mindent megtanít, amit a kriptoanalízisről tudnia kell. Részletesen megérti a témát, és megtanulja, hogyan teheti szervezetét immunissá a kriptoanalízis ellen.

Tartalomjegyzék

Mi az a kriptoanalízis?

A kriptográfiai folyamat célja a kriptográfiai rendszerek tanulmányozása a gyengeségek és információszivárgások azonosítása érdekében. Felfoghatja a kriptográfiai rendszerek mögöttes matematikai architektúrájának hibáinak feltárását, beleértve a megvalósítási sebezhetőségeket, például az oldalsó csatornás támadásokat és a gyenge entrópia bemeneteket.

A kriptográfiai rendszerek olyan számítógépes rendszerre utalnak, amely kriptográfiát alkalmaz, egy olyan módszert, amellyel kódon keresztül védik az információkat és a kommunikációt, hogy csak azok dolgozhassák fel azokat.

Kriptanalízis vs. Kriptográfia

Már a definíciótól kezdve a kriptográfiában az a gond, hogy egy üzenetet rejtett szöveggé alakítson át, mielőtt nem biztonságos csatornákon továbbítaná. Másrészt a kriptográfiai elemzés magában foglalja a rejtett üzenetek egyszerű szövegének beszerzését egy nem biztonságos csatornán.

A kriptográfia hasznosnak bizonyult az információ továbbítása során. A felhasználási esetek bemutatására kiváló példa a banki tranzakciók és az e-mail üzenetek, ahol szükség van az információk biztonságára. A kriptográfiai sémák titkos kulcsokat, nyilvános kulcsokat és hash függvényeket tartalmaznak.

A kriptoanalízis egy olyan művészet, amely a titkosított szöveg egyszerűvé történő visszafejtéséhez kötődik. Ebben az esetben egy felhatalmazott személy megpróbálja visszafejteni az üzenetét a csatorna lehallgatásával.

Ki alkalmazza a kriptoanalízist?

Számos szervezet használ kriptoanalízist, beleértve a más nemzetek magánkommunikációját visszafejteni kívánó kormányokat, biztonsági termékeik biztonsági funkcióit tesztelő vállalkozásokat, hackereket, feltörőket, független kutatókat és gyakorló tudományos szakembereket, akik a kriptográfiai protokollok és algoritmusok sebezhetőségét kívánják azonosítani.

A kriptológia előrehaladását az adatokat megvédeni kívánó kriptográfusok és a kriptorendszerek feltörésén dolgozó kriptoelemzők közötti szüntelen harc terjeszti.

A támadók céljai a kriptográfiai elemzés végrehajtásával kapcsolatos konkrét igényeihez kötődnek. A sikeres kriptoanalízis általában nem haladja meg a rejtett szövegből való információ levezetését. Ez azonban elegendő a támadók igényei alapján, akiknek a céljai támadónként változnak, de nem korlátozódnak a következőkre:

- Teljes szünet – titkos kulcsok keresése.

- Globális levezetés – Egyenértékű funkcionális algoritmusok keresése a titkosításhoz és a visszafejtéshez a titkos kulcsok ismerete nélkül.

- Információlevonás – Információszerzés a titkosított szövegekről és egyszerű szövegekről.

- Megkülönböztető algoritmus – A titkosítási kimenet megkülönböztetése a véletlenszerű bitek permutációjától.

Nézzünk egy gyakorlati példát, amely könnyen érthető. Tudnia kell azonban, hogy ez a példa nem vonatkozik a modern kriptográfiai rejtjelekre, de jó megoldás a megértés fejlesztésére.

A frekvenciaelemző technika alapvető titkosítási algoritmusokon használható. Az alaposztályú titkosítási algoritmusok monoalfabetikus helyettesítéseket hajtanak végre, minden betűt lecserélve egy előre meghatározott leképezett betűre ugyanabból az ábécéből.

Ez a modell továbbfejlesztése az alapvetőbb technikákhoz képest, amelyek a betűket állandó számú pozícióval eltoltatták, és a régi betűket újakra cserélték az eredményül kapott alfabetikus pozícióból.

Míg az egyalfabetikus helyettesítő titkosítások ellenállnak a vak kereséseknek, nem védettek, és könnyen felbonthatók tollal és papírral. Szóval, hogyan? A frekvenciaelemzés azt a jellemzőt használja fel, hogy a természetes nyelv nem véletlenszerű, és a monoalfabetikus helyettesítés nem rejti el a nyelv statisztikai tulajdonságait.

Nézzük meg közelebbről, és szűkítsük le egy adott ábécére, például az „E”-re, bizonyos gyakorisággal, mondjuk 12,7%-kal. Ha az E-t helyettesíti, hogy titkosított szöveget kapjon, az eredményül kapott szöveg megőrzi eredeti gyakoriságát. Ha ezt a gyakoriságot ismeri a kriptoanalitikus, gyorsan meg tudják határozni a helyettesítéseket a rejtjelezett szöveg megfejtéséhez.

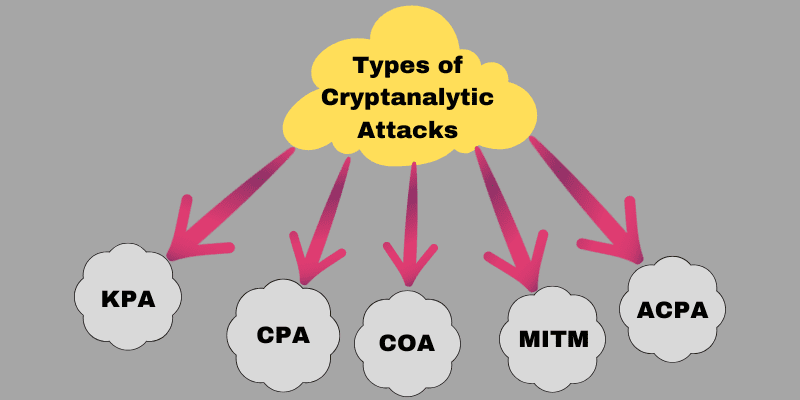

A kriptanalitikus támadások típusai

A kriptanalitikus támadások kihasználják a rendszer hibáit, megfejtve annak kriptográfiáját. A kriptográfiai támadás indításához ismernie kell a módszerek természetét és a nyílt szöveg általános tulajdonságait. A sima bármilyen nyelvű lehet, beleértve az angol vagy a Java kódot is.

Itt található a támadások típusainak listája. Az első öt a leggyakoribb; a többi ritka és időnként kimarad; jó ismerni őket.

Hogyan működik a kriptoanalízis?

A kriptográfiai elemzés alapvető célja a hibák feltárása vagy a kriptográfiai algoritmusok megkerülése. A kriptográfusok a kriptoanalitikusok kutatásait használják fel a meglévő algoritmusok fejlesztésére vagy az alárendelt módszerek frissítésére.

A titkosítási rejtjeleket és más technikákat létrehozó és javító kriptográfiával a kriptoanalízis ezzel szemben a titkosított adatok megfejtésére összpontosít. A két művelet összefügg egymással, és a kriptológia, a kódok, rejtjelek és kapcsolódó algoritmusok matematikai tanulmányozása körébe korlátozódik.

A kutatók azon fáradoznak, hogy olyan támadási stratégiákat dolgozzanak ki, amelyek felülmúlják a titkosítási sémákat, és titkosítási kulcsok nélkül kezdeményezik a titkosított szöveggel titkosított algoritmusok visszafejtését. Gyakran használ kriptoanalízist, hogy feltárja a koncepció és a végrehajtási módszerek hibáit.

Hogyan védekezzünk a kriptanalitikus támadások ellen

Sajnos a titkos titkosítási séma, a teljes digitális infrastruktúra rejtjelezése és a szoftver frissítése mellett nem sok mindent tehet a kriptoanalízis elleni immunitás megteremtése érdekében. Íme azonban néhány tipp, amelyek segítségével fokozhatja a biztonságot.

- Használjon frissített titkosítási és kivonatolási algoritmusokat. Jó forgatókönyv lenne, ha elkerülnénk az olyan eszközöket, mint az SHA1 és MD5, amelyek már nem tekinthetők biztonságosnak.

- Használjon hosszú titkosítási kulcsokat. Például az RSA-kulcsoknak legalább 2048 bitesnek kell lenniük a VPN-kézfogásokhoz.

- Idézd fel a felülírt kulcsok megsemmisítését.

- Használjon erős jelszavakat, és alkalmazzon tesztelt véletlenszám-generátort a kulcsok gondozásához.

- Sózd meg a hasheket. Itt véletlenszerű zajt ad hozzá a kivonatokhoz. Tartsa hosszan és véletlenszerűen a sót, akárcsak a jelszavakkal való munka során.

- Alkalmazza a tökéletes továbbítási titkosságot (PFS), hogy megakadályozza a múltbeli és jövőbeli munkamenetek visszafejtését, ha a kulcsok sérülnek. Ezt gyakran használják virtuális magánhálózatokban (VPN).

- A titkosított forgalom elhomályosítása – Ön biztosítja, hogy a forgalom szabályosnak tűnik, és nem fedi fel a titkosítás tényét. Az olyan szoftverek, mint az Obfsproxy, egy jó példaeszköz, amely jól működik a Tor hálózattal.

- Integráljon behatolásérzékelő rendszert (IDS) az infrastruktúrájába – Ez a rendszer értesíti Önt a jogsértésről vagy támadásról. Ez azonban nem akadályozza meg a jogsértést. Ez azonban lerövidíti a válaszidőt, és megóvja a rendszert a súlyos károktól. Az lenne a legjobb, ha egy jó IDS integrálva lenne a rendszerébe.

A kriptoanalízis alkalmazásai

A kriptoanalízisnek számos valós alkalmazása van. Néha kombinálható kriptográfiával a benne rejlő lehetőségek teljes kihasználása érdekében. Íme néhány alkalmazás:

#1. Integritás a tárolásban

A kriptográfiai elemzés segítségével megőrizheti a tárhely integritását. Ebben az esetben zárakat és kulcsokat használ a beléptető rendszerben, hogy megvédje az adatokat a nem kívánt hozzáféréstől. Létrehozhat kriptográfiai ellenőrző összegeket is a dinamikus környezetben tárolt adatok hitelességének meghatározására, ahol a vírusok hajlamosak a módosított adatmegközelítésekre.

Az ellenőrző összeget az adatátvitel során kidolgozzák és összehasonlítják egy várt értékkel. A kriptoanalízis segít biztonságossá tenni azokat az adathordozókat, amelyek nagy mennyiségű adatot vagy hosszú ideig kitett adatot követően támadásnak vannak kitéve.

#2. Identitás hitelesítés

A személyazonosság-hitelesítés során a fő hangsúly a felhasználó adatokhoz való hozzáférési jogosultságának megerősítésén van. A kriptoanalízis megkönnyíti ezt a folyamatot a jelszócsere során. A modern rendszerek a kriptográfiai átalakításokat a személy tulajdonságaival kombinálják a felhasználók megbízható és hatékony azonosítása érdekében.

A jelszavakat titkosított formátumban tárolják, ahol a hozzáféréssel rendelkező alkalmazások használhatják őket. Mivel a jelszavak egyszerű szövegben vannak tárolva, a rendszer biztonsága nincs veszélyben.

#3. Rendszer hitelesítő adatok

A rendszer hitelesítő adatainak létrehozásához kriptoanalízist és kriptográfiát használhat. Amikor a felhasználók bejelentkeznek a rendszerbe, mindig igazolniuk kell személyes hitelesítési adataikat, mielőtt beengedik őket.

Az elektronikus hitelesítés megkönnyítése érdekében most elektronikus hitelesítő adatokat hoznak létre. Ezt a technikát gyakran alkalmazzák intelligens kártyákban kriptográfiai műveletek elvégzésére, beleértve az adatok tárolását.

#4. Digitális aláírások

A digitális aláírásokat gyakran használják a kommunikációban annak igazolására, hogy az üzenetek ismert feladótól származnak. Ez hasonló a tollal és papíron történő dokumentumok aláírásához. Természetesen, ha a digitális aláírások felváltják az analóg aláírásokat, akkor ezeket kriptoanalízis technológiával állítják elő.

Ez hasznosnak tűnt azokban az esetekben, amikor a szervezeteknek sok helyen vannak elosztva csapatai, és még nem kell személyesen találkozniuk, hogy néhány közös papírmunkát elvégezzenek. A digitális aláírási formátumokkal bárki, aki rendelkezik nyilvános kulccsal, ellenőrizheti a dokumentumot, ahogyan azt a kriptovaluta tartományban széles körben alkalmazzák.

#5. Elektronikus pénzátutalások (ETF-ek)

A közelmúltban azt tapasztalta, hogy az elektronikus pénz váltja fel a készpénzes tranzakciókat. Az elektronikus pénzátutalások, a virtuális valuták, a digitális aranypénz, a kriptovaluták és a közvetlen befizetések mind kriptográfiai alapú eszközök. Fontolja meg, hogy az ATM-kivonás, a betéti kártyás fizetés és az elektronikus átutalás az elektronikus pénzzel végzett műveletek példái.

Hogyan legyünk kriptanalitikusok

A kriptográfiai alkalmazások széles skálájának megismerése után fontolóra veheti, hogy kriptoelemzővé váljon. Ha igen, akkor valószínűleg algoritmusok, rejtjelek és biztonsági rendszerek fejlesztésén fog dolgozni az adatok titkosítására. A titkosítási módszerekben és a távközlési protokollokban szereplő információk elemzésére és visszafejtésére is számítani kell.

Olyan feladatok elvégzésére is várhat, mint a biztonsági rendszerek tervezése, a kritikus információk elfogás elleni védelme, a számítási modellek megbízhatóságának tesztelése, a pénzügyi adatok titkosítása, az adatok elemzésére szolgáló statisztikai és matematikai modellek fejlesztése vagy a biztonsági problémák megoldása. Ha ez elég izgalmas, olvassa el, és nézze meg, hogyan válhat azzá.

Alapfokú diplomát szerezhet számítástechnikából, mérnökből, matematikából vagy egy kapcsolódó területen, mint például az elektromos és elektronikai mérnökök. Néhány szervezet azonban továbbra is felveheti Önt intenzív képzés és gyakorlati tapasztalat alapján műszaki végzettség nélkül. Néhány kiberbiztonsági tanúsítvány megszerzése további előnyt jelent.

Végső szavak

A kriptoanalízis inkább eszköz a kibertámadásokhoz, mint maga a támadás. És mivel a legtöbb titkosítási rendszer ellenáll a kriptográfiai kísérleteknek, a sebezhetőek megértéséhez kifinomult matematikai képességekre van szükség, amelyeket nem vicc megszerezni.

Ha a kriptoanalízis elsajátítását fontolgatja, ez egy izgalmas terület a termékek széles skáláján, például a pénzügyi, tárolási és identitási szektorban.

Láttad, milyen erős a kriptoanalízis, és mennyire segíthet valós alkalmazások létrehozásában. Rendben lenne kriptoanalízist folytatni, és még jobb lenne a képességeit használni, például biztonságosabb segédprogramokat építeni.

Ezután megtekintheti az adatok titkosítását: kritikus terminológia.