Sok fogyasztói SSD azt állítja, hogy támogatja a titkosítást, és a BitLocker hitt nekik. De amint azt tavaly megtudtuk, ezek a meghajtók gyakran nem titkosították biztonságosan a fájlokat. A Microsoft most megváltoztatta a Windows 10-et, hogy ne bízzon ezekben a vázlatos SSD-kben, és alapértelmezés szerint a szoftveres titkosítást használja.

Összefoglalva, a szilárdtestalapú meghajtók és más merevlemezek „öntitkosító”-nak vallhatják magukat. Ha igen, a BitLocker nem hajt végre semmilyen titkosítást, még akkor sem, ha manuálisan engedélyezte a BitLockert. Elméletileg ez jó volt: a meghajtó maga is végrehajthatta a titkosítást firmware szinten, felgyorsítva a folyamatot, csökkentve a CPU-használatot, és esetleg energiát is megtakaríthat. Valójában rossz volt: sok meghajtónak üres volt a fő jelszava, és egyéb szörnyű biztonsági hibák voltak. Megtudtuk, hogy a fogyasztói SSD-kben nem lehet megbízni a titkosítás megvalósításában.

Most a Microsoft megváltoztatta a dolgokat. Alapértelmezés szerint a BitLocker figyelmen kívül hagyja azokat a meghajtókat, amelyek öntitkosítónak vallják magukat, és szoftveresen végzi el a titkosítási munkát. Még ha olyan meghajtója is van, amely állítólag támogatja a titkosítást, a BitLocker nem hiszi el.

Ez a változás a Windows 10-be érkezett KB4516071 2019. szeptember 24-én megjelent frissítés. A SwiftOnSecurity észrevette a Twitteren:

A Microsoft lemond az SSD-gyártókról: a Windows többé nem fog megbízni azokban a meghajtókban, amelyek azt mondják, hogy tudják magukat titkosítani, a BitLocker helyett a CPU-gyorsításos AES-titkosítást választja. Ez a firmware-alapú titkosítás széles körű problémáinak ismertetése után történt.https://t.co/6B357jzv46 pic.twitter.com/fP7F9BGzdD

— SwiftOnSecurity (@SwiftOnSecurity) 2019. szeptember 27

A BitLockerrel rendelkező meglévő rendszerek nem kerülnek automatikusan áttelepítésre, és továbbra is hardveres titkosítást fognak használni, ha eredetileg így lettek beállítva. Ha már engedélyezte a BitLocker titkosítást a rendszerén, akkor vissza kell fejteni a meghajtó titkosítását, majd újra titkosítania kell, hogy megbizonyosodjon arról, hogy a BitLocker szoftveres titkosítást használ a hardveres titkosítás helyett. Ez a Microsoft biztonsági közlemény tartalmaz egy parancsot, amellyel ellenőrizheti, hogy a rendszer hardver- vagy szoftveralapú titkosítást használ-e.

Amint a SwiftOnSecurity megjegyzi, a modern CPU-k képesek kezelni ezeket a műveleteket szoftverben, és nem kell észrevehető lassulást tapasztalnia, amikor a BitLocker szoftveralapú titkosításra vált.

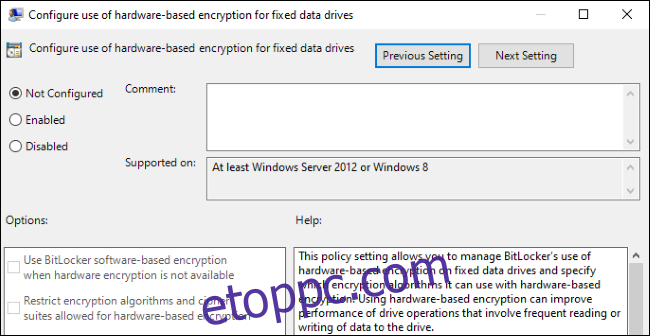

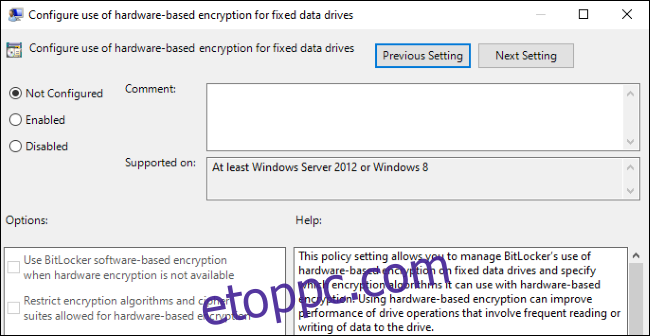

A BitLocker továbbra is megbízhat a hardveres titkosításban, ha úgy tetszik. Ez az opció alapértelmezés szerint le van tiltva. Azoknak a vállalatoknak, amelyek megbízható firmware-rel rendelkező meghajtókkal rendelkeznek, a „Hardveralapú titkosítás konfigurálása rögzített adatmeghajtókhoz” lehetőség a Számítógép-konfiguráció Felügyeleti sablonok Windows ComponentsBitLocker meghajtótitkosítás Fixed Data Drives részében a csoportházirendben lehetővé teszi számukra, hogy újraaktiválják a hardveralapú titkosítás használatát. Mindenki másnak békén kell hagynia.

Kár, hogy a Microsoft és a többiek nem bízhatunk a lemezgyártókban. De logikus: Persze, laptopját a Dell, a HP vagy akár maga a Microsoft is gyárthatja. De tudod, hogy milyen meghajtó van abban a laptopban, és ki gyártotta? Bízik abban, hogy a meghajtó gyártója biztonságosan kezeli a titkosítást, és probléma esetén frissítéseket ad ki? Mint megtudtuk, valószínűleg nem kellene. Most a Windows sem fog.