A számítógépes hálózat támadási felülete azon pontok (vagy támadási vektorok) összessége, amelyen egy illetéktelen felhasználó áthatolhat adatok kinyerése vagy problémák okozása érdekében.

Ahhoz, hogy egy hálózat jól védett legyen, fontos, hogy a támadási felület a lehető legkisebb legyen az optimális védelem érdekében. Még akkor is, ha a hálózat támadási felületét a lehető legkisebbre tartja, azt folyamatosan figyelni kell, hogy az esetleges fenyegetéseket a lehető legrövidebb időn belül azonosítani és blokkolni lehessen.

A támadási felület azonosítása és teljes feltérképezése után létfontosságú a sebezhetőségeinek tesztelése a jelenlegi és a jövőbeli kockázatok azonosítása érdekében. Ezek a feladatok a támadási felület figyelésének (ASM) részét képezik.

Vannak olyan eszközök, amelyeket kifejezetten a támadási felület megfigyelésére terveztek. Általában ezek az eszközök úgy működnek, hogy átvizsgálják a hálózati és informatikai eszközöket (végpontok, webalkalmazások, webszolgáltatások stb.), keresve az elérhető erőforrásokat.

A vizsgálat után tájékoztatják Önt az észlelt kockázatokról, és elkezdik folyamatosan figyelni a hálózatot, hogy észleljék a támadási felület változásait vagy új kockázatok megjelenését.

Ezen eszközök közül a legjobbak fenyegetés-adatbázisokat használnak, amelyeket minden új fenyegetéssel naprakészen tartanak a problémák előrejelzése érdekében. Az alábbiakban áttekintjük a legjobb ASM-eszközöket.

Tartalomjegyzék

UpGuard

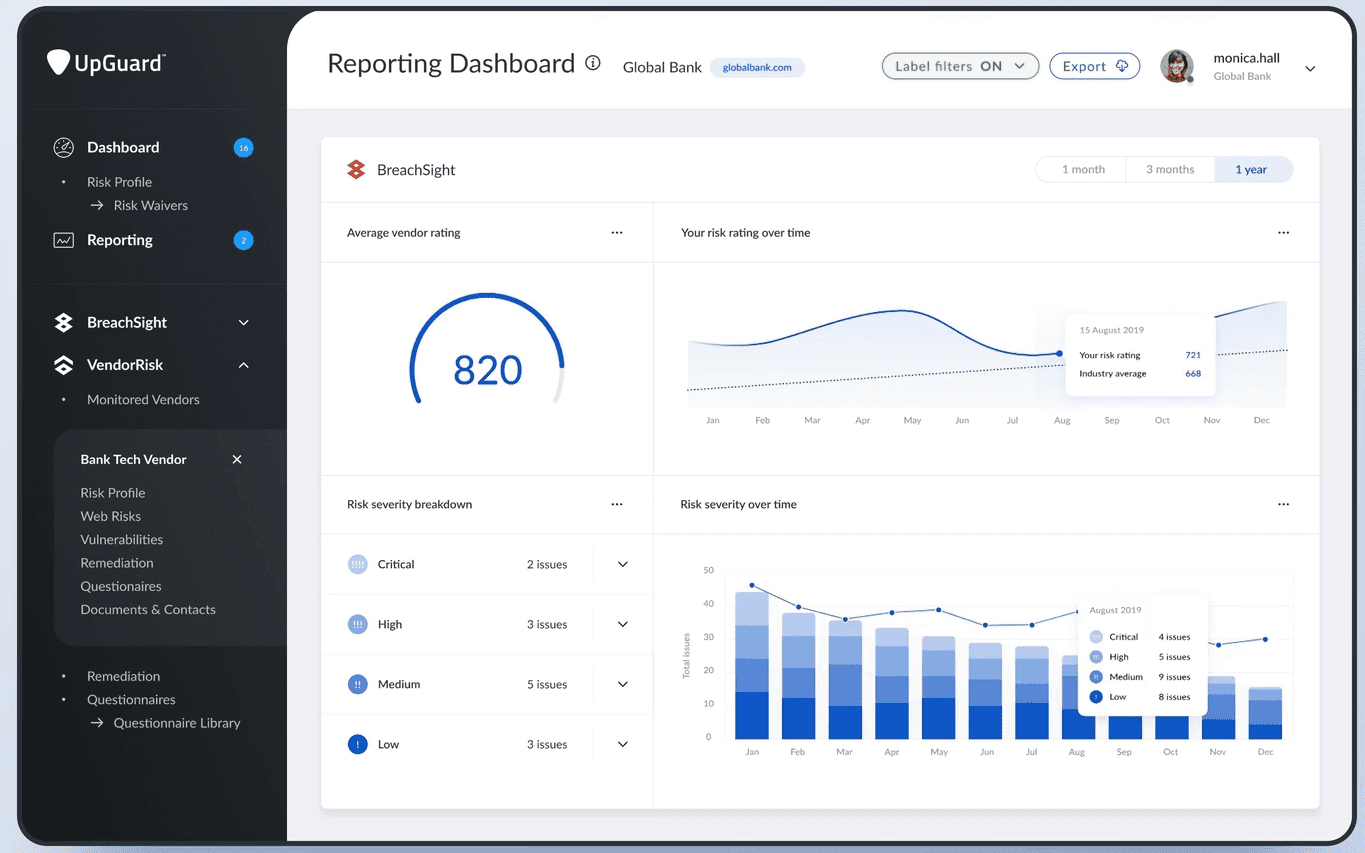

Az UpGuard által kínált platform egy all-in-one szoftver kockázatkezeléshez és harmadik fél támadási felületéhez. Három részből áll:

- UpGuard Vendor Risk: Harmadik fél kockázatkezelése a technológiai szállítók folyamatos figyelésére, a biztonsági kérdőívek automatizálására, valamint a harmadik és negyedik fél kockázatainak csökkentésére.

- UpGuard BreachSight: Támadó felületkezelés, amely megakadályozza az adatszivárgást, feltárja a kiszivárgott hitelesítő adatokat, és védi az ügyfelek adatait.

- UpGuard CyberResearch: Felügyelt biztonsági szolgáltatások a harmadik felek kockázatai elleni védelem kiterjesztésére. Az UpGuard elemzői egyesítik erőiket, hogy felügyeljék szervezetét és beszállítóit, és észleljék a lehetséges adatszivárgásokat.

Az UpGuard ingyenes kiberbiztonsági jelentést kínál az eszköz képességeinek bemutatására. Ezzel az ingyenes jelentéssel felfedezheti webhelyén, levelezőrendszerén vagy hálózatán a legfontosabb kockázatokat. A jelentés azonnali betekintést nyújt, amely lehetővé teszi, hogy azonnali lépéseket tegyen több száz kockázati tényező ellen, beleértve az SSL-t, a nyitott portokat, a DNS állapotát és a gyakori sebezhetőségeket.

Miután az ingyenes riporttal igazolta a szolgáltatás hasznosságát, vállalkozása vagy hálózata méretéhez igazodva, különböző árazási lehetőségekkel vásárolhatja meg a szolgáltatást.

Az alapvető kisvállalkozási lehetőség lehetővé teszi, hogy megtegye az első lépéseket a támadási felület kezelésében, majd bővítheti a képességeket, ha szüksége van rájuk.

Reflectiz

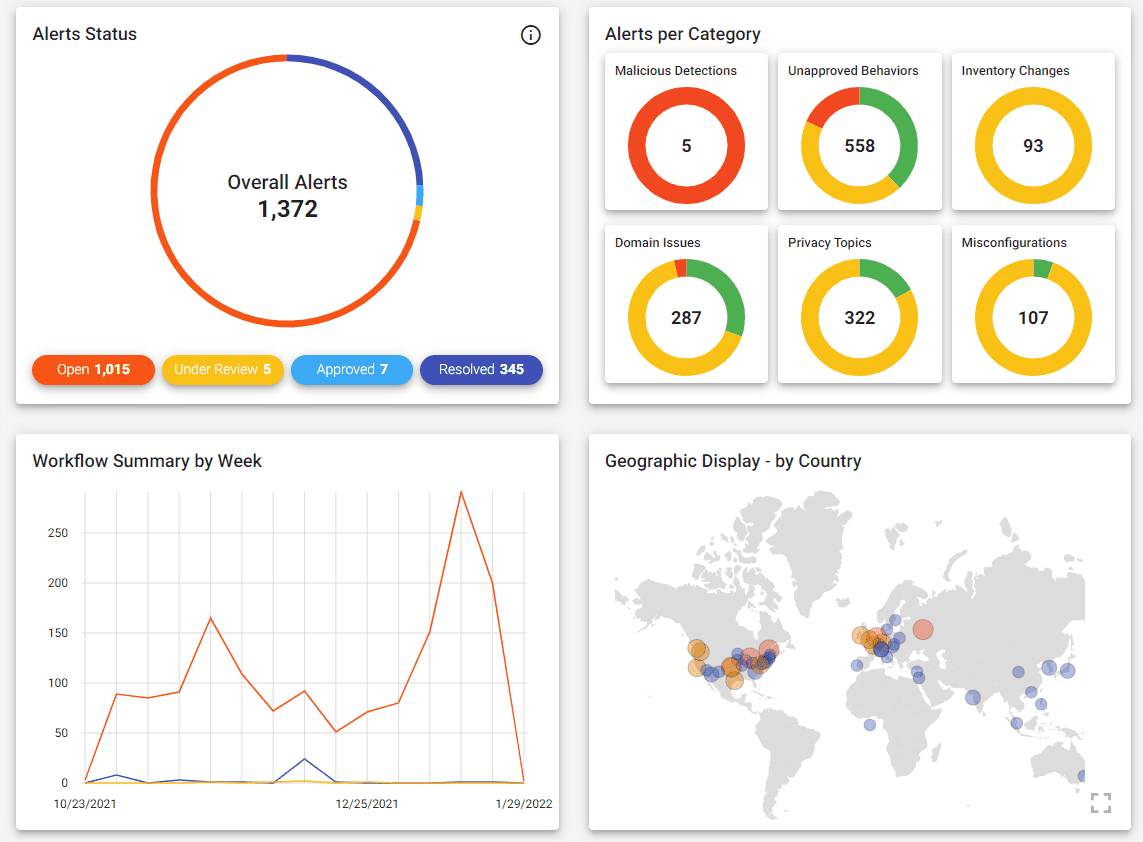

A Reflectiz teljes képet ad a vállalkozásoknak kockázati felületeikről, segítve őket a nyílt forráskódú eszközök és harmadik féltől származó alkalmazások növekvő használatából adódó kockázatok mérséklésében.

A Reflectiz alkalmazás nulla hatású, ami azt jelenti, hogy nem igényel telepítést, és távolról fut, így elkerülhető az IT-erőforrások veszélyeztetése és az érzékeny vállalati információkhoz való hozzáférés.

A Reflectiz stratégiája egy innovatív homokozón alapszik, ahol az első, harmadik és negyedik féltől származó alkalmazások átvizsgálják az összes sebezhetőséget saját fejlesztésű viselkedéselemzés segítségével.

Ezután egyetlen irányítópulton keresztül láthatóvá teszi az elemzés eredményeit. Végül rangsorolja a kockázatokat, majd orvosolja azokat, és kezeli a megfelelőségi problémákat.

A Reflectiz által a vállalat online ökoszisztémájára vonatkozó elemzésének hatékonysága folyamatosan nő, köszönhetően a rendszeres internetes szkennelésnek, amely a fenyegetések nagy adatbázisát naprakészen tartja.

Ily módon a megoldás a cég méretétől függetlenül az első naptól kezdve magas értéket biztosít ügyfelei számára, hiszen támogatja a kis csapatokat, a közepes méretű szervezeteket, sőt a világméretű nagyvállalatokat is.

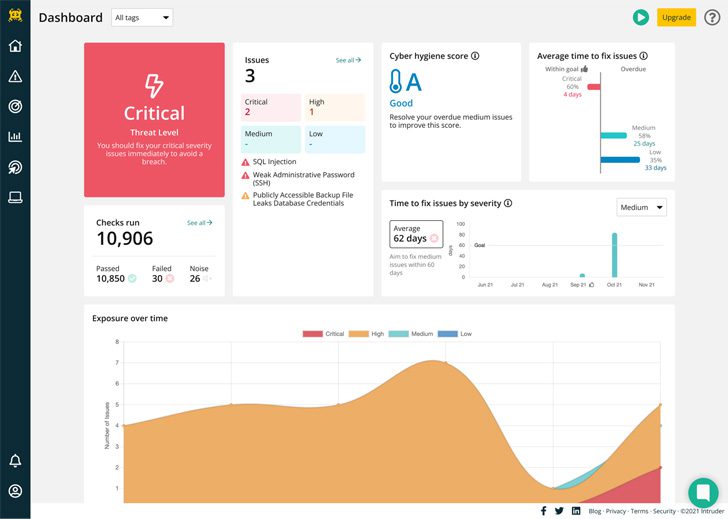

Betolakodó

Az Intruder segítségével felfedezheti informatikai infrastruktúrájának minden olyan területét, amely ki van téve az internetnek, így jobban átláthatja vállalata támadási felületét, és nagyobb irányítást biztosít azáltal, hogy korlátozza azt, amit nem szabad kitenni.

Az Intruder egy egyszerű keresőeszközt kínál a nyitott portokhoz és szolgáltatásokhoz, adaptív szűrőkkel, amelyek azonosítják azokat a technológiákat, amelyekhez a támadó hozzáférhet.

Mivel a hálózat támadási felülete nem marad statikus az idő múlásával, az Intruder folyamatos megfigyelési lehetőségeket is kínál az informatikai környezet változásainak felügyeletére.

Például jelentést kaphat minden nemrégiben megnyitott portról vagy szolgáltatásról. Az eszköz riasztásokkal is tájékoztatja Önt azokról a telepítésekről, amelyekről esetleg nem is tudott.

A nagyon nagy hálózattal rendelkező vállalatok számára az Intruder az egyedülálló Smart Recon funkciót kínálja, amely automatikusan meghatározza, hogy a hálózat mely eszközei aktívak. Ez az ellenőrzési műveleteket csak az aktív célokra korlátozza, csökkentve a díjat, így nem kell fizetnie az inaktív rendszerekért.

A támadási felületkezelési feladatokhoz az Intruder SSL- és TLS-tanúsítvány-lejárati vezérlést ad. Ennek a funkciónak köszönhetően Ön értesítést kap, ha tanúsítványai hamarosan lejárnak, így fenntartja a biztonságot, és elkerüli a szolgáltatások vagy webhelyek leállását.

InsightVM

A Rapid7 InsightVM platformjának célja, hogy egyértelművé tegye a kockázatok észlelését és helyreállítását. Az InsightVM segítségével felfedezheti a kockázatokat a hálózat, a felhő-infrastruktúra és a virtualizált infrastruktúra összes végpontján.

A kockázatok megfelelő priorizálása, az IT és a DevOps osztályok számára készült, lépésről lépésre szóló utasításokkal együtt hatékonyabb és eredményesebb kárelhárítási eljárást biztosít.

Az InsightVM segítségével valós időben, egy pillantással láthatja az IT-infrastruktúrájában rejlő kockázatokat az eszköz irányítópultján. Ez az irányítópult azt is lehetővé teszi, hogy mérje és jelentse az előrehaladást a kockázatcsökkentési cselekvési terv céljaihoz képest.

Az InsightVM több mint 40 vezető technológiával integrálható, a SIEM-ektől és a tűzfalaktól a jegykövető rendszerekig, hogy hozzáadott értéket teremtsen a sebezhetőségi információk megosztásával velük egy RESTful API-n keresztül.

Az InsightVM-megoldás egy könnyű, univerzális ügynök segítségével gyűjti össze az információkat a végpontokról – ugyanazt, amelyet más Rapid7-megoldások, például az InsightIDR és az InsightOps esetében is használnak. Egyetlen telepítés elegendő a hálózati kockázatokról és a végpont felhasználókról való valós idejű információk megszerzéséhez.

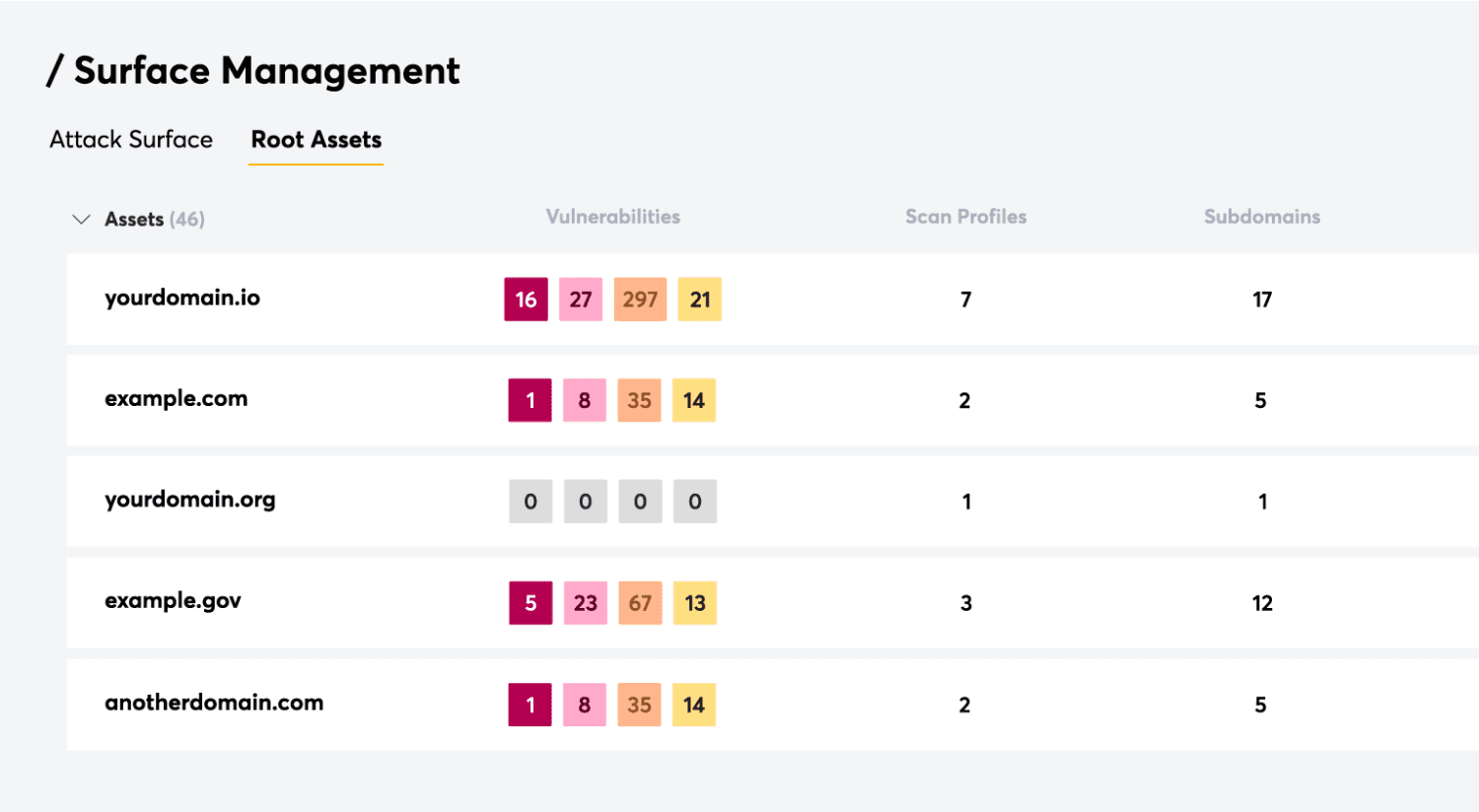

Felületfigyelés észlelése

A Detectify Surface Monitoring megoldása figyeli mindazt, amit az internetre tesz közzé az IT-infrastruktúrájában, érvényre juttatja az alkalmazási aldomainek biztonságát, és észleli a fedetlen fájlokat, konfigurációs hibákat és biztonsági réseket.

A Detectify Surface Monitoring egyik erőssége a könnyű kezdés, mivel egyszerűen hozzáadja a domaint, és az eszköz azonnal elkezdi figyelni az összes aldomaint és alkalmazást.

A Detectify naponta beépíti megoldásába a Crowdsource etikus hackerkutatási eredményeit, így Ön mindig védve van a legutóbb felfedezett sebezhetőségekkel szemben. Még a nem dokumentáltakat is, kizárólag a Detectify számára.

A Crowdsource egy több mint 350 etikus hackerből álló közösség, akik folyamatosan azon dolgoznak, hogy kutatási eredményeiket beépítsék a Detectifyba, ami mindössze 15 percet vesz igénybe.

Az internetnek kitett összes hálózati eszköz és technológia nyomon követése mellett a Detectfiy elemzi a DNS-infrastruktúra helyzetét, és megakadályozza az aldomain átvételét, miközben észleli a nem szándékos információszivárgást és nyilvánosságra hozatalt. Például az API-kulcsok, tokenek, jelszavak és egyéb adatok hardkódolva vannak az alkalmazásokban vagy egyszerű szövegben megfelelő konfiguráció nélkül.

Bugcrowd

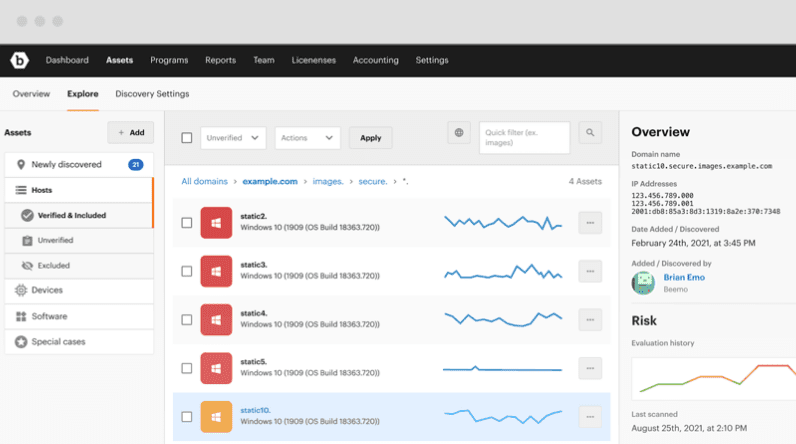

A Bugcrowd egy támadási felületkezelő eszköz, amely lehetővé teszi a kitett eszközök, elfelejtett vagy árnyékalkalmazások és egyéb rejtett IT-eszközök megtalálását, leltárát és kockázati szint hozzárendelését. A Bugcrowd úgy teszi a dolgát, hogy a technológiát és az adatokat a népszerű találékonysággal kombinálja, hogy a legátfogóbb kockázatértékelést nyújtsa a támadási felülettel kapcsolatban.

A Bugcrowd segítségével elemezheti a vizsgálati eredményeket, és csomagolhatja azokat a felhasználók és az érdekelt felek általi áttekintésre. Az eredmények mellé ajánlásokat és kármentesítési terveket is beilleszthet, amelyek nagyon értékesek lehetnek például egy egyesülés vagy felvásárlás során. A sebezhetőségi felfedezések viszont átvihetők a Bug Bounty vagy a Penetration Testing megoldásokba javítás céljából.

A Bugcrowd platformja az AssetGraph nevű technológiát tartalmazza, amely a biztonsági ismeretek kiterjedt tárháza alapján rangsorolja a veszélyeztetett eszközöket.

A Bugcrowd legerősebb aspektusa éppen a „tömeg” szó: a szakértő biztonsági kutatók globális hálózatának köszönhetően az eszköz drasztikusan csökkentheti a hálózat támadási felületét, megelőzve a hackereket, hogy felfedezzenek olyan sebezhetőségeket, amelyeket még nem észleltek.

Mandiant Advantage

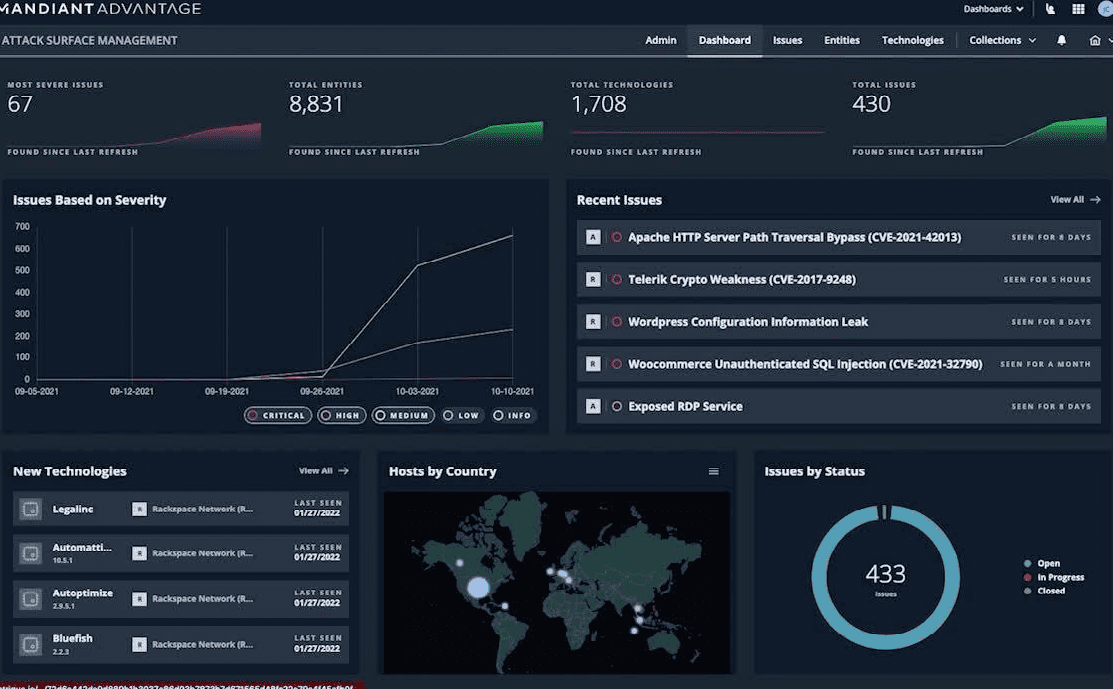

A Mandiant megközelítése az, hogy a biztonsági programot reaktívból proaktívvá alakítsa grafikus leképezés végrehajtásával, amely megvilágítja az eszközöket, és riasztásokat indít el a kockázatos kitettségek esetén.

A Mandiant lehetővé teszi, hogy szakértelmét és intelligenciáját automatikusan alkalmazza a támadási felületen, és megmondja, mi a sebezhető, mi a fedetlen és mi a rosszul konfigurált.

Ily módon a biztonsági csapatok intelligens fenyegetésészlelési rendszert állíthatnak be, amely azonnal reagál a megoldásra és a mérséklésre.

A Mandiant proaktivitását a valós idejű monitorozás bizonyítja, amelyet olyan riasztások támogatnak, amelyek tájékoztatják Önt, ha az eszközök helyzete megváltozik, így az eszközök kitettségének változása nem marad észrevétlen, és Ön több lépéssel a fenyegetések előtt marad.

A Mandiant segítségével teljes mértékben magáévá teheti a felhőtechnológiát, és kockázat nélkül előmozdíthatja vállalata digitális átalakulását.

A Mandiant IT-eszköz-leképezése teljes áttekintést biztosít az IT-infrastruktúrájáról, lehetővé téve a felhőben elérhető erőforrások felfedezését több mint 250 integráción keresztül. Lehetővé teszi a partnerekkel és harmadik felekkel fennálló kapcsolatok azonosítását, valamint a kitett technológiák, eszközök és konfigurációk összetételének vizsgálatát.

A várakozás értéke

Az ASM eszközök költségeinek elemzése során fontos, hogy ne csak azok abszolút árait vegyük figyelembe, hanem azt is, hogy mekkora megtakarítást jelentenek a fenyegetésészlelés és -csökkentés feladatának egyszerűsítése révén. Ezekkel az eszközökkel a legfontosabb, hogy lefedik a teljes informatikai környezetet, beleértve a helyi, távoli, felhőalapú, konténeres és virtuális gépi erőforrásokat, így egyetlen eszköz sem esik le a radarról.

Ne gondolja azonban, hogy az ASM-eszköz egy ezüstgolyó, amely önmagában megszünteti a kockázatokat. Ezen eszközök valódi értéke abban rejlik, hogy lehetővé teszik a sebezhetőségek proaktív kezelését, valamint olyan mutatók követését és beszerzését, amelyek optimalizálják a helyreállítók feladatát.