A technológia közelmúltbeli fejlődése óriási innovációkat hozott a modern vállalkozások és felhasználók igényeinek kielégítésére.

A technológia, az eszközök, valamint az internetvezérelt termékek és szolgáltatások megváltoztatták a korábbi munka- és életvitelünket. Leegyszerűsítették életünket, és minden szempontból kényelmesebbé tettek, legyen az üzleti vagy magánélet.

A technológia azonban számos aggályt és kiberbiztonsági kockázatot is felvetett, amelyek életünk mindkét szféráját pusztíthatják.

A vállalkozások milliós veszteségeket szenvedtek el az ügyfelek bizalmával és az iparág hírnevével együtt. Hasonlóképpen, az egyének terrorizmus alatt állnak bűncselekmények és fenyegetések miatt a nyilvánosságra hozott személyes adatok miatt.

A hackerek és hackelési módszereik fejlődnek, mivel ők is képzett szakemberek. Vannak, akik képességeiket bűncselekmények elkövetésére használják, míg másokat szervezetek bérelnek fel a rossz hackerek leküzdésére.

Ha pedig meg akarja óvni magát és vállalkozását a hackekkel és hackerekkel szemben, akkor érdemes tudni, hogy mi történik a kiberbiztonsági ágazatban, valamint a hackek és hackerek típusairól.

Ez a cikk megismeri a hackek és hackerek különböző típusait, hogy megkülönböztesse őket, és megfelelő biztonsági intézkedéseket hajtson végre a biztonságosabb oldalon.

Tartalomjegyzék

Mi az a Hack?

A feltörés egy egyén(ek) vagy hackerek által végrehajtott cselekmény, amellyel adatokhoz, hálózatokhoz, rendszerekhez és alkalmazásokhoz való hozzáféréssel, valamint támadásokkal veszélyezteti a szervezet biztonságát. Az eszközökkel és rendszerekkel való visszaélés tönkreteszi a vállalkozást a pénzügyek és a hírnév tekintetében.

A hack egy olyan rendszerből származik, amelyet kódolási ismeretekkel, valamint fejlett számítógépes szoftverrel és hardverrel rendelkező hacker használ.

A modern hackek során a hackerek olyan lopakodó módszereket alkalmaznak, amelyek célja, hogy figyelmen kívül hagyják az IT-csapatok és a kiberbiztonsági szoftverekkel foglalkozó csapatok figyelmét a támadások végrehajtására. Becsaphatják a felhasználókat rosszindulatú hivatkozások és mellékletek megnyitására, ami további bizalmas információk felfedését eredményezi.

A feltörésekre példák lehetnek vírusok és rosszindulatú kódok telepítése, köztes támadások, DDoS, DoS, adathalászat, ransomware stb.

Különböző típusú hackek

Íme a különböző típusú hackek:

Adathalászat

Az adathalászat a kiberbűnözők arra irányuló kísérlete, hogy e-maileken keresztül ellopják személyazonosságát és pénzét. A hackerek arra késztetik, hogy feladja személyes adatait, beleértve a banki hitelesítő adatokat, jelszavakat, kártyaadatokat stb.

A támadó trükkös szavakat használ, amelyek nagyon is valóságosnak tűnnek, és e-mailt küldenek egy személynek. Úgy viselkednek, mint egy személy, akiben megbízhat, mint egy kérdező, bankvezető, szolgáltató munkatárs és így tovább. Más támadásokkal, például kódbefecskendezéssel, hálózati támadásokkal és rosszindulatú programokkal kombinálva teszi lehetővé a feltörést.

Különféle típusú adathalász támadások léteznek, például e-mailes adathalászat, lándzsás adathalászat, bálnavadászat, smishing, vishing és horgász adathalászat.

DoS és DDoS

A szolgáltatásmegtagadási (DoS) támadás egy hálózatra vagy gépre összpontosít, hogy leállítsa és elérhetetlen legyen a végfelhasználók számára.

Itt a kibertámadások megszakítják egy eszköz működését azáltal, hogy korlátlan számú kéréssel árasztják el a hálózatot vagy a gépet, így a normál forgalom nem tudja elérni azt.

A DoS két típusból áll:

Puffertúlcsordulási támadások: Ez a támadás a CPU-időt, a merevlemez-területet és a memóriát célozza meg, és mindezt felhasználja a rendszer összeomlásához és a kiszolgáló viselkedésének befolyásolásához.

Árvízi támadások: Ez a támadás a kiszolgálókat célozza meg elárasztó mennyiségű adatcsomaggal. A támadó túltelíti a szerver kapacitását, ami DoS-t eredményez. Ahhoz, hogy a DoS árvíztámadások sikeresek legyenek, a támadónak nagyobb sávszélességgel kell rendelkeznie, mint a megcélzott gépé.

A DDoS támadás során a forgalom elárasztása különböző forrásokból származik. Ez a támadás kritikusabb, mint a DoS, mivel nem lehet egyszerre több forrást bezárni.

Csali és Switch

A Bait and Switch egy olyan technika, amelyet a csalók személyes adatok és bejelentkezési adatok ellopására használnak megbízható hirdetéseken és utakon keresztül. Becsapják a felhasználókat, hogy látogassanak meg rosszindulatú webhelyeket, és minden részletet a felhasználók orra alá vesznek.

Ezek a támadások főként a weboldalak által értékesített hirdetési felületekről származnak. Miután a támadók megvásárolták a hirdetési felületet, azonnal lecserélik a hirdetést egy rosszindulatú hivatkozásra, ami a böngésző zárolásához és a rendszerek kompromittálásához vezet.

Az internetes tartalommarketing a támadások fő csatornája, ahol a felhasználókat ráveszik a hivatkozások megnyitására, amelyekről később kiderül, hogy rosszindulatúak.

Cookie Theft

A cookie-lopás egy eltérítési taktika, amelynek során a támadó hozzáfér a felhasználói adatokhoz. Itt egy harmadik fél lemásolja a nem biztonságos munkamenet adatait, és ezt használja a felhasználó megszemélyesítésére. Általában akkor fordul elő, amikor a felhasználó nyilvános Wi-Fi-n vagy nem védett hálózaton keresztül keres fel megbízható webhelyeket.

Ha ez megtörténik, a támadó felhasználhatja az információkat vagy a fiókot hamis üzenetek közzétételére, pénz átutalására vagy egyéb rosszindulatú tevékenységekre.

Megakadályozható, ha a felhasználó SSL-kapcsolatokat használ a bejelentkezéshez, és elkerüli a nem védett hálózatok használatát a webhelyek eléréséhez.

Vírus, trójai, rosszindulatú programok

A vírus olyan számítógépes program, amely egy másik számítógéphez vagy szoftverhez csatlakozva károsítja a rendszert. A hackerek kódot helyeznek be a programba, és megvárják, amíg valaki elindítja a programot. Ily módon megfertőznek más programokat a számítógépen.

A trójai olyan programot hajt végre, amely azt mondja, hogy ártalmatlan és hasznos. Valójában olyan rosszindulatú dolgokat hajt végre, mint ahogy a görögök a trójai falvakat használták az ellenségek éjszakai megtámadására.

Ahelyett, hogy egy szoftverrendszert célozna meg, a trójai más rosszindulatú programok telepítését célozza meg a rendszerben, ami a felhasználók megtévesztését eredményezi.

A féreg a vírushoz hasonló rosszindulatú program. Rosszindulatú rakományt hajt végre, és önreplikációt hajt végre számítógépes rendszereken. Az egyetlen különbség a szórási technikájukban van. Egy vírus gazdaprogramot akar, de egy féreg a saját független programjában él. Néha maguktól terjednek, emberi beavatkozás nélkül.

Ezenkívül számos egyéb rosszindulatú fenyegetés is létezik, például zsarolóprogramok, reklámprogramok, kémprogramok, rootkitek, robotok és még sok más.

ClickJacking Attacks

A ClickJacking, amely UI jogorvoslati támadásként ismert, több átlátszatlan vagy átlátszó rétegen keresztül célozza meg a felhasználókat, hogy átverje őket. Ha egy felhasználó rákattint a gombra vagy linkre anélkül, hogy tudná, hogy rosszra kattint, akkor elveszti az információit a rossz kezekbe.

Tegyük fel, hogy meglátogat egy webhelyet, és görgetve ellenőrizze az oldalt. Hirtelen, amikor rákattint egy linkre, más hirdetéseket láthat, amelyek lehetővé teszik, hogy rákattintson az adott linkre. Így a támadók egy másik oldalra irányítják. Így működnek a ClickJacking támadók.

Például, amikor felkeresi a www.wyz.com webhelyet, és stíluslapokat vagy szövegdobozokat lát az oldalon, ingyenes ajánlatokat és egyéb megfelelő ajánlatokat kap, amelyek vonzzák a hivatkozás megnyitására. Így elveszíti bejelentkezési adatait és személyes adatait.

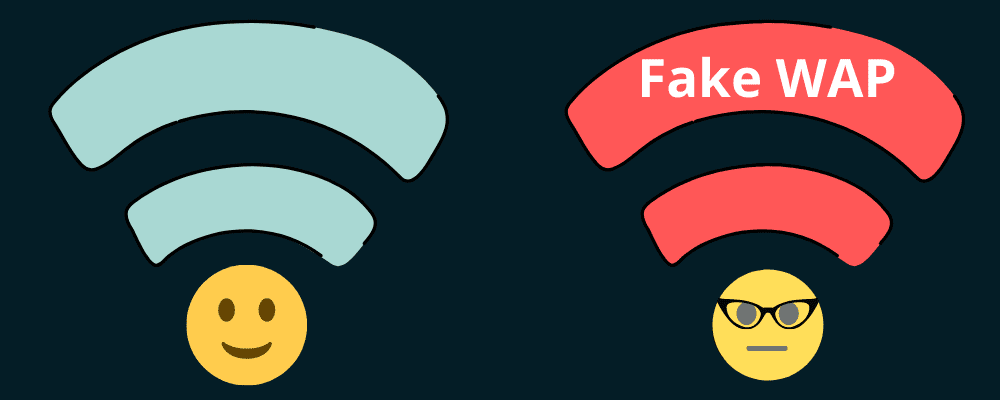

Hamis WAP

A vezeték nélküli hozzáférési pont (WAP) egy olyan technika, amellyel egyszerre több felhasználót is összeköthetünk nyilvános csatornán keresztül. A hamis WAP azt jelenti, hogy ugyanezt a technikát meghamisítva csinálod.

Itt a hacker általában olyan nyilvános helyet választ, ahol ingyenes Wi-Fi van, például repülőteret, bevásárlóközpontokat és helyi kávézókat.

Néha beállítják a Wi-Fi-t a felhasználók számára, amelyek lehetővé teszik a szabad hozzáférést és a játékot, mint egy nindzsa. Ebben az esetben Ön szabadon megadja az összes adatot a bejelentkezés során a Wi-Fi-fiókba és más népszerű webhelyeken. Ily módon feltörik Facebook-, Instagram-, Twitter- és más fiókjait is.

Billentyűzetfigyelő

A Keylogger, más néven billentyűzetrögzítés vagy billentyűleütés-naplózó egy olyan technika, amelyet minden billentyűleütés rögzítésére használnak egy eszközön vagy számítógépen. Van hozzá szoftver is, amelyet okostelefonon is használhat.

A hackerek gyakran használnak keyloggert a bejelentkezési adatok, érzékeny vállalati adatok és egyebek ellopására. Valójában ez egy szoftver, amely minden tevékenységet rögzít, beleértve az egérkattintásokat is. Hardveres billentyűnaplózók is találhatók, ahol a CPU és a billentyűzet közé olyan eszköz van behelyezve, amely számos funkciót biztosít a rekordok rögzítéséhez.

A hackerek ezzel a technikával hozzáférhetnek az Ön fiókszámaihoz, PIN-kódjaihoz, e-mail-azonosítóihoz, jelszavaihoz és egyéb bizalmas adataihoz.

Hallgatózás

A lehallgatás egy régi biztonsági fenyegetés, amelynek során a támadók figyelmesen figyelik a hálózat kommunikációját, hogy személyes információkat szerezzenek, például útválasztási frissítéseket, alkalmazásadatokat, csomópontazonosító számokat és még sok mást.

A hacker az adatokat arra használja, hogy kompromittálja a csomópontokat az útválasztás megzavarása, az alkalmazások teljesítményének csökkenése és a hálózatépítés során. A vektorok közé tartozik az e-mail, a mobilhálózatok és a telefonvonalak.

Waterhole támadások

A vízlyuk olyan számítógépes támadás, ahol egy hacker megfigyeli vagy kitalálja a szervezet vagy magánszemély által gyakran használt webhelyeket. A támadók azután rosszindulatú programokon keresztül megfertőzik ezeket a webhelyeket, így egyes tagok is megfertőződnek ettől a támadástól.

Ezt a technikát nehezebb észlelni, mivel a hackerek egy adott IP-címet keresnek, hogy megtámadják, és konkrét információkat kapjanak. A cél a felhasználó rendszerének megcélzása, és a célhelyen lévő webhelyekhez való hozzáférés.

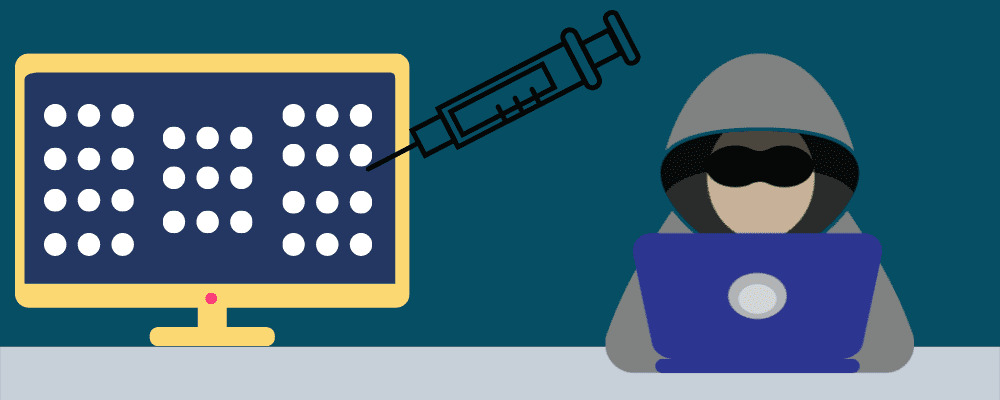

SQL Injekció

Az SQL-injektálás (SQLi) olyan támadás, amelyben a támadó rosszindulatú kódot használ az adatbázis manipulálására. Így hozzáférnek a szervezet adatbázisában biztonságosan tárolt információkhoz. Zavarják az alkalmazások lekérdezéseit, hogy megtekintsék az adatokat, beleértve a felhasználók adatait, az üzleti adatokat és egyebeket.

A hozzáférést követően törölhetik vagy módosíthatják az adatokat, ami megváltoztatja az alkalmazások viselkedését. Egyes esetekben a hacker adminisztrátori jogokat szerez, ami rendkívül káros a szervezet számára.

Az SQLi olyan webalkalmazásokat vagy webhelyeket céloz meg, amelyek olyan SQL-adatbázisokat használnak, mint az Oracle, SQL Server, MySQL stb. Ez a legrégebbi és legveszélyesebb támadás, amely ha egyszer sikeres lesz, lehetővé teszi a hackerek számára, hogy hozzáférjenek egy vállalat üzleti titkaihoz, személyes adataihoz és szellemi tulajdonához.

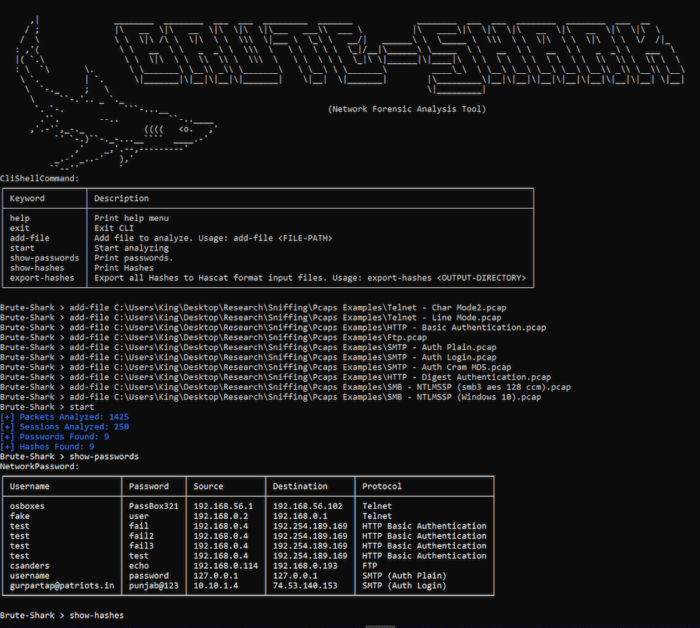

Brute Force Attacks

A brute force támadás egy egyszerű módja a hackelésnek, amely a jelszavak, titkosítási kulcsok, bejelentkezési adatok és egyebek feltörésére szolgáló próba és hiba módszereire összpontosít. A támadók az összes lehetséges esetet végigdolgozzák, hogy megtalálják a megfelelőt.

Itt a nyers erő azt jelenti, hogy a hackerek erőszakos kísérleteket tesznek arra, hogy privát fiókokba kényszerítsék útjukat. Ez egy régi támadási módszer, de még mindig népszerű és hatékony a hackerek körében. A hackerek hasznot húznak a hirdetésekből, személyes adatokat lopnak, rosszindulatú programokat terjesztenek, rosszindulatú tevékenységek miatt eltérítik a rendszert, tönkreteszik a webhely hírnevét és így tovább.

Különféle nyers erőt alkalmaznak a támadók a hozzáféréshez. Néhány egyszerű brute force támadás, szótári támadás, hibrid brute force támadás, fordított nyers erő támadás és hitelesítő adatok kitöltése.

DNS-hamisítás (DNS-gyorsítótár-mérgezés)

Ebben a támadó alternatív DNS-rekordokat használ a forgalom rosszindulatú webhelyre való átirányítására.

Például Ön új az egyetemen, és az idősebbek megváltoztatják az osztálytermek számát. Tehát rossz osztályterembe kerülsz. Ez addig történik, amíg meg nem kapja a megfelelő egyetemi könyvtárat.

A DNS-hamisítás ugyanúgy működik. A hacker hamis adatokat ír be a gyorsítótárba, így a DNS-lekérdezések helytelen választ adnak, ami rossz webhelyekre lép be. Ez a támadás megtévesztő kiberfenyegetés alá esik.

Jelszavak feltörése

A hackerek a jelszavak feltörését használják a bejelentkezési adatok megszerzésére. A brute force támadás is jelszófeltörési technika.

Ebben az összes jelszót a Key Derivation Function (KDF) segítségével kell tárolni. Ha egyszerű szövegként van tárolva, az adatbázist feltörő támadó megkapja az összes fiókinformációt. Különféle technikákat alkalmaznak a jelszavak feltörésére, például adathalászatot, rosszindulatú programokat, szivárványos támadást, találgatást, szótárkeresést stb.

Ki az a hacker?

A hacker olyan személy, aki hálózati, programozási, számítógépes és egyéb készségekkel rendelkezik a problémák megoldásához vagy problémák okozásához.

Betörnek a számítógépes rendszerbe, hogy rosszindulatú programokat telepítsenek, adatokat semmisítsenek meg, információkat lopjanak, megzavarják az eszközöket és még sok minden mást.

Ez nem jelenti azt, hogy minden hacker rossz színész. Lehetnek jók és rosszak is.

Egyes esetekben törvényes személyek a hackelést jogi eljárásként használják rendszerük, adataik vagy országuk védelme érdekében.

A hackerek azonban technikai tudásukat arra használják, hogy kárt okozzanak szervezeteknek és személyeknek információik ellopásával vagy nyilvánosságra hozatalával, váltságdíj kérésével, az iparágban elfoglalt képük rombolásával stb.

A hackerek áttörik egy szervezet biztonsági falát, hogy illetéktelenül hozzáférjenek telefonokhoz, IoT-eszközökhöz, teljes számítástechnikai rendszerekhez, hálózatokhoz, táblagépekhez és számítógépekhez. Kihasználják a hálózat vagy a rendszer gyengeségét a támadások bejutásához és indításához. Ezeknek a gyengeségeknek két típusa van: technikai és társadalmi.

Különböző típusú hackerek

Tudja, mi a hackelés és annak típusai.

De ki áll e hackelés mögött, és hogyan tudod azonosítani és megkülönböztetni őket?

Mivel a hackerek nem bűnözők, ismerjük meg a hackerek különböző típusait, és tegyünk különbséget közöttük.

White Hat Hackerek

A White Hat hackerek olyan felhatalmazott hackerek, akik rendelkeznek a hálózatok és rendszerek sebezhetőségeinek megtalálásához szükséges technikai ismeretekkel. Joguk van feltörni a rendszereket, hogy ellenőrizzék a biztonsági réseket, hogy megvédjék magukat a bűnöző hackerekkel szemben.

Kijavítják a biztonsági rendszer kiskapukat és gyengeségeit, és megvédik a szervezetet az adatszivárgástól és a különböző típusú külső és belső támadásoktól.

Black Hat Hackerek

A fekete kalapos hackerek ugyanazokkal a képességekkel rendelkeznek, mint a fehér kalapos hackerek, de nem megfelelő célokra használják őket. Kiberbûnözõknek nevezik õket, akik bûnös vagy rosszindulatú szándékkal törnek be a rendszerekbe.

A feketekalapos hackerek fejlett készségekkel rendelkeznek a lehetséges támadások végrehajtásához. Keresik a biztonsági réseket és kiskapukat, hogy végrehajthassák a támadásokat, amelyek komoly károkat okoznak egy szervezetnek pénzben és hírnévben.

Szürkekalapos hackerek

A szürkekalapos hacker ismét biztonsági szakértő, aki egyszerű módszert talál a rendszerek és hálózatok feltörésére. A fekete kalapos hackerek és a fehér kalapos hackerek közé tartoznak.

Hogyan?

Ezekben a tevékenységekben vagy azért vesznek részt, hogy segítsenek a webhely tulajdonosának megismerni a sebezhetőséget, vagy információkat lopjanak el. Tevékenységük szerint kategorizálják őket. Néhány szürkekalapos hacker hackelést végez saját élvezetéért. Nincs jogosítványuk, de ők döntik el, hogyan használják képességeiket.

Script Kiddies

A script gyerekeket amatőr hackerként is ismerik, mivel nem rendelkeznek fejlett készségekkel a hackelés terén. Tapasztalt hackerek forgatókönyveit követik a rendszerek és hálózatok feltöréséhez.

Általában a script gyerekek csak azért végzik ezeket a tevékenységeket, hogy felkeltsék a tapasztalt hackerek figyelmét. Nem rendelkeznek a folyamat teljes ismeretével, de eléggé ahhoz, hogy túlzott forgalommal árasszanak el egy IP-címet.

Például a forgatókönyv-gyerekek feltörhetnek a Black Friday vásárlási ajánlatok során.

Hacktivista

A hacktivisták azon emberek csoportja, akik terroristák, pedofilok, kábítószer-kereskedők, vallási szervezetek és egyebek ellen hacktivizmust folytatnak.

A hacktivisták bizonyos tevékenységeket politikai ügyek támogatására végeznek. Megcélozzák az egész szervezetet, vagy egy adott iparágat, amelyről úgy érzik, hogy nincs összhangban az ő gyakorlatukkal és nézeteikkel.

Rosszindulatú bennfentes/Whistle-blower hacker

A rosszindulatú bennfentes olyan magánszemély, például vállalkozó, volt alkalmazott, partner stb., aki hozzáfér egy szervezet hálózatához, adataihoz vagy rendszeréhez. Szándékosan visszaél és törvénytelenül lépi túl adathozzáférési korlátaikat.

Nehezebb észlelni őket, mivel jogosultak hozzáférni az adatokhoz, és nagyon világosan ismerik az összes útvonalat a feltörés tervezett végrehajtásához. A felhő biztonsága is veszélybe kerül a rosszindulatú bennfentesek miatt.

Green Hat Hackerek

A zöldkalapos hackerek az újoncok, vagy mondhatni tapasztalatlanok a hackelés területén. Nem ismerik a web biztonsági mechanizmusait és belső működését.

A zöldkalapos hackereknek nincs tapasztalatuk, de nagyon vágynak arra, hogy megtanulják a technikákat, hogy feljebb kerülhessenek a ranglistán. Nem feltétlenül fenyegető szereplők, de kárt okozhatnak tervezésük gyakorlása során.

Néha veszélyesek, mivel nem ismerik az eredményeket. Ezek a legrosszabb esetet idézhetik elő, amelyet nehéz megoldani.

Blue Hat Hackerek

A kékkalapos hackerek különböznek a többi hackertől, mivel nem célozzák meg a szervezet hálózatát és rendszerét, hogy ellopjanak valamit. Bosszúvágyók, akik számítógépes rendszereket törnek fel, hogy személyes bosszút álljanak egy szervezeten.

Technikákat használnak a különféle fiókokhoz vagy e-mailekhez való hozzáférésre. Amint birtokában vannak az információknak, elkezdik kihasználni a profilokat nem megfelelő üzenetek küldésével stb. Néha a volt alkalmazottak feltörik a cégek szervereit, hogy információkat, például bizalmas adatokat lopjanak el, és minden információt a nyilvánosság elé tárjanak, ezzel rontva a hírnevüket.

A vörös kalapos hackerek némileg megegyeznek a fehér kalapos hackerekkel, de nem jogosultak feltörési műveletek végrehajtására. A vörös kalapos hackerek mindent megtesznek, és minden lépést megtesznek a feketekalapos hackerek vagy más hackerek megállítása érdekében.

Köztudott, hogy háborút indítanak az illegális hackerek ellen, és lerombolják szervereiket és erőforrásaikat.

Néha illegális módszert választanak a hackelés megtervezésére. Röviden: a red hat hackerek helyesen cselekszenek, ha rossz utat követnek. Általában megfertőzik a szörnyű fickók rendszereit, DDoS-támadásokat indítanak, és eszközökkel hozzáférnek a rossz hacker rendszeréhez, hogy lerombolják azt.

Elit Hackerek

Az elit hackerek a legképzettebb hackerek a hackelés területén. Fehér kalapos hackerként vagy fekete kalapos hackerként választják útjukat. A rendszerekbe való betörés, információgyűjtés nagy feladat számukra, hiszen rendkívül ügyesek.

Az elit hackerek saját támadásaikat írják le a rendszerekkel kapcsolatos készségeik és ismereteik alapján. Gyakran saját maguk által készített Linux disztribúciót használnak az igényeiknek megfelelően, ahol minden eszközük megvan a hackeléshez.

Legyen szó Windows operációs rendszerről, Unixról, Macről vagy Linux operációs rendszerről, az elit hackerek minden területen szakértők.

Kiberterroristák

A kiberterroristák a lakosságot célozzák meg az összes fontosabb infrastruktúra, például a kormányzati műveletek, a közlekedés, az energia stb. leállításával. Minden olyan kibertámadást, amely közvetett módon károsítja a lakosságot, kiberterrorizmusnak nevezik.

Ideológiai vagy politikai előnyöket akarnak elérni megfélemlítéssel vagy fenyegetéssel. A tapasztalt kiberterroristák képességeiket kihasználva hatalmas pusztítást okozhatnak a kormányzati rendszerekben. Lehet, hogy terrorüzenetet hagynak a további támadásokhoz.

Következtetés

A különböző hackek és hackerek ismerete folyamatosan tájékoztatja Önt az aktuális kiberbiztonsági kockázatokról. Ez is segít megkülönböztetni a hackereket, mivel nem rossz színészek. Így megfelelő időben megteheti a megfelelő biztonsági intézkedéseket a támadások megelőzésére és a kockázatok minimalizálására.