Mérje fel adatközpontja biztonsági hibáit, mielőtt a rosszfiúk megtennék!

A jelenlegi digitális korszak számos híre közül az egyik a kibertámadás. Zavarja az üzletet, rontja a hírnevet, és pánikba ejti a végfelhasználókat.

Hogyan biztosíthatja, hogy hálózati infrastruktúrája képes legyen mérsékelni a kibertámadásokat?

Azok az idők elmúltak, amikor az éves vagy negyedéves penetrációs tesztek eredményeire hagyatkozik. A jelenlegi korszakban szükség van egy automatizált breach attack szimulációra (BAS), a folyamatos eszközellenőrzésre és természetesen védelemre.

Köszönhetően a következő eszközöknek, amelyek segítségével szimulálhatja az adatközpont elleni valódi támadást, így áttekintheti az eredményeket és megteheti a lépéseket. A legjobb azokban az eszközökben rejlik, amelyek lehetővé teszik a műveletek automatizálását.

Készen állsz a rosszabbra készülni?

Tartalomjegyzék

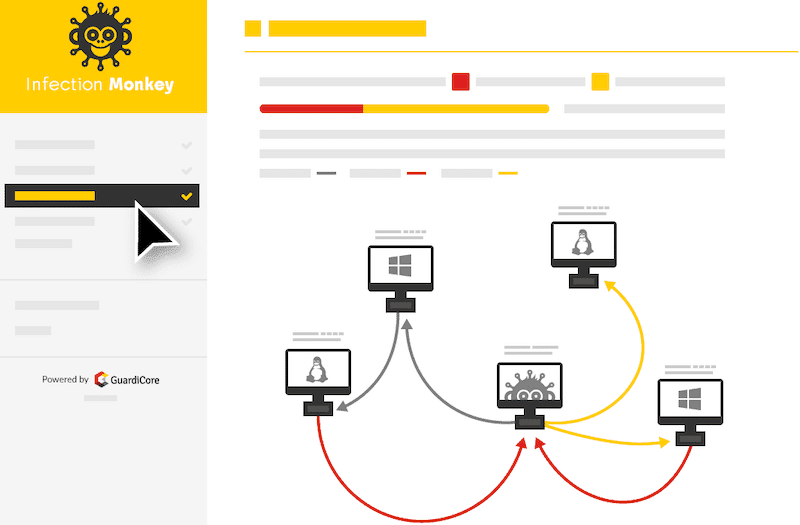

Fertőzés majom

Felhőben futtatja az alkalmazást? Használat Fertőzés majom a Google Cloudon, az AWS-en, az Azure-ban vagy a helyiségekben futó infrastruktúra teszteléséhez.

Az Infection Monkey egy nyílt forráskódú eszköz, amely Windowsra, Debianra és Dockerre telepíthető.

Futtathat automatikus támadásszimulációt a hitelesítő adatok ellopásához, hibás konfigurációhoz, feltört eszközökhöz stb. Néhány említésre méltó funkció.

- Nem tolakodó támadás-szimuláció, így nincs hatással a hálózati műveletekre.

- Átfogó ellenőrzési jelentés, gyakorlati javaslattal a webszerverek vagy más infrastruktúra megerősítésére

- Alacsony CPU és memória helyigény

- Képzelje el a hálózat és a támadótérképet

Ha Ön a CISO vagy a biztonsági csapattól, akkor tetszeni fog a jelentés. INGYENES, ezért próbálja ki még ma.

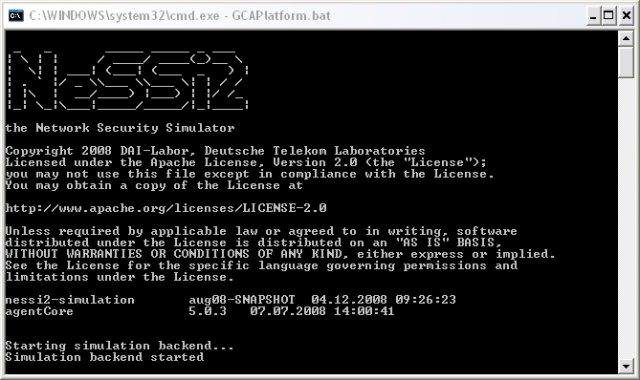

NeSSi2

NeSSi2 egy nyílt forráskódú, amelyet a JIAC keretrendszer működtet. A NeSSi a Network Security Simulator rövidítése, így kitalálhatja, mit csinál. Főleg a behatolásészlelő algoritmusok, a hálózatelemzés, a profilalapú automatizált támadások stb. tesztelésére összpontosít.

Beállításához és futtatásához Java SE 7 és MySQL szükséges.

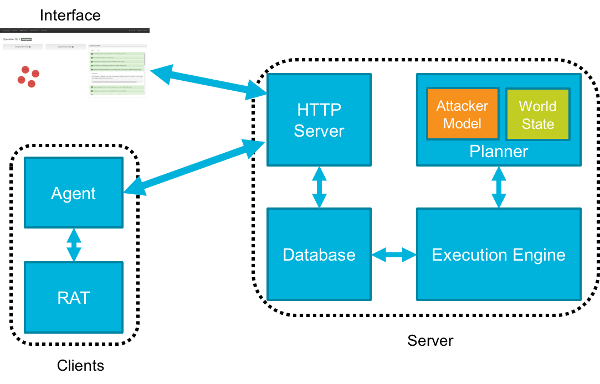

KALDERA

Ellenfél emulációs eszköz. KALDERA csak a Windows Domain hálózatot támogatja.

Az ATT&CK modellt használja fel a viselkedés tesztelésére és megismétlésére.

Alternatív megoldásként meg is próbálhatja Metta az Uber által.

Foreseeti

securiCAD by foreseeti virtuálisan megtámadhatja infrastruktúráját a kockázati kitettség felmérése és kezelése érdekében. Három egyszerű fogalomban működik.

- Hozzon létre egy modellt – adja hozzá, hogy mit szeretne tesztelni (szerver, útválasztó, tűzfal, szolgáltatások stb.).

- Támadás szimulációja – hogy megtudja, hogy rendszere megszakad-e, és mikor

- Kockázati jelentés – a szimulációs adatok alapján létrejön a végrehajtható jelentés, amelyet megvalósíthat az általános kockázat csökkentése érdekében

A securiCAD egy vállalati használatra kész megoldás, és korlátozott funkciókkal rendelkező közösségi kiadást kapott. Érdemes kipróbálni, hogyan működik.

AttackIQ

AttackIQ az egyik népszerű, méretezhető biztonsági érvényesítési platform az adatközpontok biztonságának erősítésére. Ez egy támadó-defenzív rendszer, amely segíti a biztonsági üzemeltetési mérnököket a vörös csapat képességeinek gyakorlásában.

A platform integrálva van egy létfontosságú keretrendszerrel – MITER ATT&CK. Néhány egyéb funkció is.

- Az AttackIQ kutatócsoportja és az iparág biztonsági vezetője

- Testreszabhatja a támadási forgatókönyvet, hogy utánozza a valós fenyegetéseket

- Automatizálja a támadásokat, és folyamatos biztonsági állapotjelentést kap

- Könnyű szerek

- Elsődleges operációs rendszeren működik, és jól integrálható a meglévő infrastruktúrával

Kéthetes INGYENES próbaverziót kínálnak platformjuk kipróbálásához. Tegyen egy próbát, és nézze meg, milyen jól áll az infrastruktúrája.

KASZA

Tudja meg, hogy szervezete hol áll a biztonsági kockázatok kitettségében. Kasza platform hatékony és könnyen használható munkafolyamatot kapott a valós kiberfenyegetettségi kampány létrehozásához és elindításához. Az adatok segítségével valós időben elemezheti biztonsági végpontjait.

A Scythe SaaS-modellként vagy helyszíni formában is elérhető. Legyen szó piros, kék vagy lila csapatról – ez mindenre megfelel.

Ha érdekel a vörös csapat tevékenységének elsajátítása, akkor nézd meg ezt online tanfolyam.

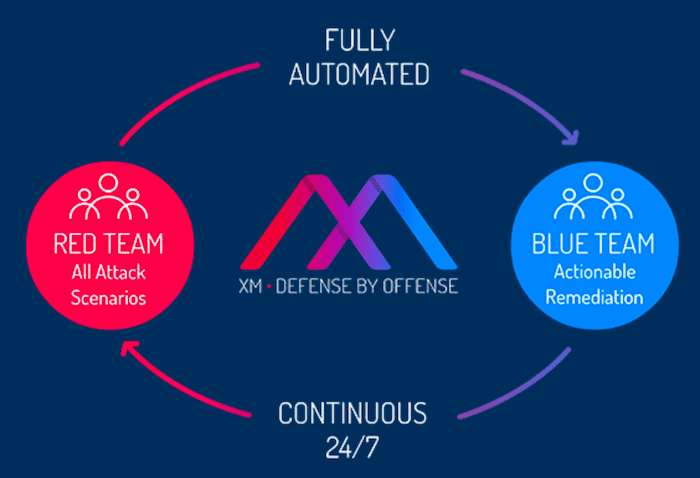

XM Cyber

XM Cyber automatizált fejlett állandó fenyegetés (APT) szimulációs megoldást kínál. Maradj a támadó előtt.

Kiválaszthatja a futtatandó célpontot, és beállíthatja a folyamatban lévő támadásokat, és prioritási elhárítási jelentést kaphat – néhány kiemelést az eszközről.

- Testreszabhatja a támadási forgatókönyvet az igények alapján

- Képzeld el a támadási útvonalat

- Naprakész támadási módszerek

- A legjobb gyakorlatok és irányelvek ajánlása

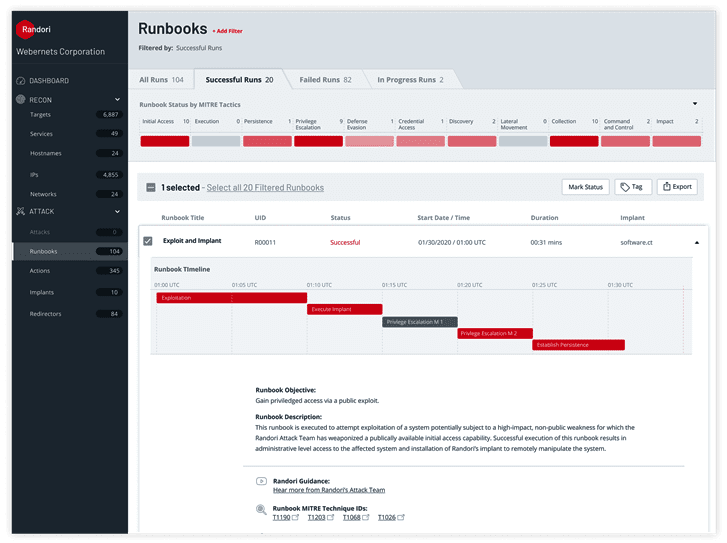

Randori

Randori egy megbízható, automatizált vörös csapat kibertámadási platformja a biztonsági rendszerek támadásmegelőzési hatékonyságának tesztelésére. Képes a valódi kizsákmányolások és támadások generálására és elindítására, ugyanúgy, ahogy egy támadó tenné, de biztonságos módon.

A platformnak olyan előnyei vannak, mint például;

- A teljes biztonsági megoldás felmérése és a gyengeségek azonosítása.

- Betekintést nyújthat abba, hogy egy támadás hogyan látná a szervezet eszközeit.

- Lehetővé teszi a csapatok számára, hogy valódi támadásokat szimuláljanak biztonságos módon a szervezet informatikai rendszerei ellen.

- Valós idejű támadási célelemzést biztosít

- Lehetővé teszi a védekezés tesztelését, a gyengeségek azonosítását, és nem feltételezi, hogy biztonságban van.

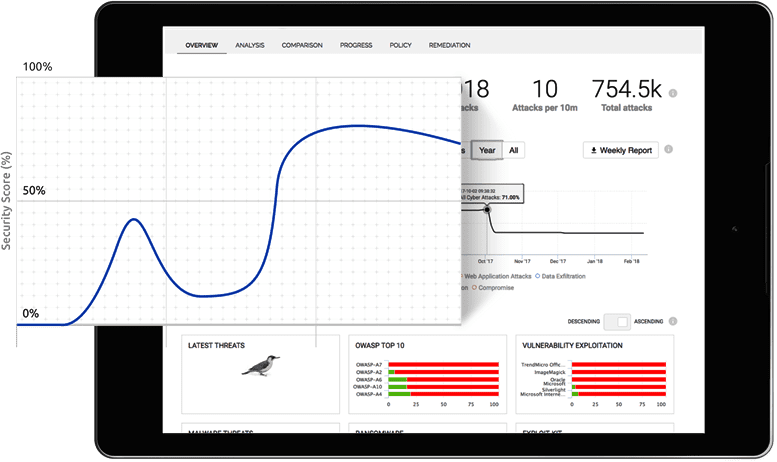

Picus

A Picus egy biztonsági és kockázatkezelési megoldás, amely lehetővé teszi a sebezhetőségek folyamatos felmérését, mérését és mérséklését, ezáltal lehetővé teszi szervezete számára, hogy a kiberbűnözők előtt maradjon. A könnyen konfigurálható és használható irányítópulttal a Picus A biztonság megsértését és a támadást szimuláló platform valódi támadásokat kínál a védekezés tesztelésére és annak megállapítására, hogy megfelelő védelmet kínálnak-e.

Olyan előnyei vannak, mint pl.

- Kiterjedt fenyegetési adatbázis és a megfelelő védelmi intézkedések

- A gyenge és erős biztonsági rétegek valós idejű azonosítása – lehetővé téve a csapatok számára a biztonsági hiányosságok gyors azonosítását és megszüntetését.

- Finomhangolja és maximalizálja az összetett biztonsági technológiákat

- Lehetővé teszi a sebezhetőségek gyors azonosítását, valamint javaslatot tesz a kockázatok csökkentésére szolgáló optimális mérséklő intézkedésekre.

- Valós idejű rálátást biztosít a szervezet biztonsági támadásokra való felkészültségére és a gyengeségek kezelésére.

Következtetés

Egy szervezet informatikai biztonsági kockázatának kezelése kihívást jelent, és remélem, hogy a fenti eszközök segítenek világszínvonalú irányítás megvalósításában a kockázati kitettség csökkentése érdekében. A felsorolt eszközök többsége ingyenes próbaverziót kínál, ezért a legjobb, ha kipróbálja, hogyan működnek, és válassza ki azt, amelyik tetszik.