Előnyben részesíti az IT-eszközök biztonságát, mint bármi mást a szervezetében? Ezután az itt vázolt legjobb identitás-hozzáférés-kezelő eszközökre van szüksége.

A mai digitális környezetben a biztonság minden vállalkozás számára a legfontosabb szempont. A hackerek új technikákat és eszközöket fejlesztenek ki a vállalkozások adatainak ellopására és a sötét weben történő értékesítésére.

A kemény hackerek egyszerűen dollármilliók váltságdíj fizetésére kényszerítenék a teljes informatikai infrastruktúrát, beleértve a kritikus adatbázisokat is, amelyek több ezer felhasználót károsíthatnak.

Így a vállalkozások a szigorú adatbiztonsági és jelszószabályok mellett robusztus IAM-eszközöket is használnak az üzleti adatbiztonság redundáns erőforrásaként.

Tartalomjegyzék

Mi az Identity Access Management (IAM)?

Az Identity Access Management (IAM) olyan alkalmazások, házirendek és eszközök összessége, amelyek felügyelik, karbantartják és meghatározzák, hogy mely alkalmazottak vagy érdekelt felek milyen digitális eszközökhöz férhetnek hozzá.

A vállalkozások számára a digitális eszközök főként alkalmazásszerverek, ügyféladatbázisok, ERP-eszközök, számlázási alkalmazások, fizetési alkalmazások, alkalmazottak bérszámfejtési adatai és egyebek.

A DevSecOps-ban a digitális eszközökhöz való hozzáférés a kódtárak ellenőrzését, a CI/CD-folyamatok, külső és belső tudásbázisok, platformok szolgáltatásként, intranetek, szoftvernaplók és üzleti kommunikációs csatornák elérését jelenti.

Dióhéjban: Önnek vagy a kiberbiztonsági adminisztrátornak ellenőriznie kell a hozzáférést minden olyan digitális erőforráshoz, amelytől vállalkozása függ a hibátlan működés érdekében.

Need for Identity Access Management (IAM)

Először is IAM-re van szüksége ahhoz, hogy hozzáférést biztosítson az üzleti alkalmazásokhoz és erőforrásokhoz a meglévő és új alkalmazottak számára. Néhány kattintással visszavonhatja valakinek a hozzáférését az ERP-től, vagy hozzáférést biztosíthat, ha szükséges.

Az IAM-ek lehetővé teszik, hogy proaktívabbá váljon az üzleti biztonság terén, mint a reaktív. Nem jó ötlet szigorúan alkalmazni a biztonsági politikákat egy szervezetben, miután az adatokkal való visszaélések és a bevételkiesések ütéseket szenvedtek el.

Ehelyett az első naptól kezdve érvényesítenie kell az adatbiztonsági és hozzáférés-szabályozási irányelveket, hogy elkerülje a hírnév- és pénzvesztést.

További figyelemre méltó okok az IAM-megoldás megszerzésére:

- Tegye méretezhetővé vállalkozása biztonságát egy felhőalkalmazással, amely 10–10 ezer alkalmazottat képes folyamatosan nyomon követni, akik kiszolgálókhoz, kódbázisokhoz, konténercsomagokhoz, ügyféladatokhoz, fizetési módokhoz stb. hozzáférnek.

- Állítsa meg az adatszivárgást azon a ponton, ahol elkezdődik, és így korlátozza a helyzetet, mielőtt a média, a nyilvánosság és a befektetők beleavatkoznának.

- A licencek és az erőforrások elosztásának nulla pazarlása az ilyen üzleti eszközök folyamatos ellenőrzésével. Ezután dinamikusan osztja ki a szükséges erőforrásokat, hogy pénzt takarítson meg, és ne kerüljön az üzleti adatok rossz kezekbe.

Hogyan működik az Identity Access Management?

Az üzleti adatok védelme érdekében az IAM-megoldás a következő biztonsági funkciók és eszközök biztosításával működik:

#1. Egyszeri bejelentkezési hozzáférés

Az IAM megoldás zökkenőmentes hozzáférést biztosít az összes üzleti alkalmazáshoz és fiókhoz vállalati e-mailen keresztül. Az alkalmazottaknak nem kell rengeteg felhasználói fiókra és jelszóra emlékezniük.

#2. Naplózás, auditálás és jelentés

Rögzítsen minden műveletet az IT-infrastruktúráján, és jelentse Önnek a közelmúltbeli biztonsági incidensek adatait, a jelszó-visszaállítási eseményeket, a külső hálózatokból érkező bejelentkezési kérelmeket stb.

#3. Felhasználó engedélyezése

Megakadályozza a felhasználókat abban, hogy nem engedélyezett változtatásokat hajtsanak végre az Ön rendszerein, alkalmazásaiban és webhelyein azáltal, hogy rendszeresen engedélyezi tevékenységeiket a felhasználói fiókok adatbázisában a közelmúltban bekövetkezett változások után kutatva.

#4. Felhasználói hitelesítés

Az IAM biztonsági hitelesítést ír elő minden alkalommal, amikor egy alkalmazott bejelentkezik az üzleti rendszerbe. Jelszavakat, mobiltelefonos szövegeket, fizikai biztonsági kulcson alapuló hozzáférést, CAPTCHA-kat és még sok mást kínálhat. Arra is ösztönzi a felhasználót, hogy rendszeresen módosítsa a jelszavakat és más hitelesítő adatokat.

#5. Felhasználói engedélyek kiépítése és visszavonása

Miután létrehoz egy felhasználói fiókot az IAM-eszközben, hozzáférést biztosít bizonyos üzleti rendszerekhez a szerepkörtől vagy a kijelöléstől függően. Az IAM-eszközök ezeket a kiépítési kérelmeket több kezelőn keresztül is továbbíthatják a többpontos jóváhagyások biztosítása érdekében.

Ezenkívül egy felhasználó törlése az IAM-ből azonnal eltávolítja a korábbi alkalmazás- és adatbázis-hozzáférést. Ez valós időben történik, és az eszköz kizárja az alkalmazottat még akkor is, ha aktívan dolgozik egy alkalmazáson.

#6. Rendszerfelhasználók kezelése

Az IAM-eszközök minden üzleti adatbázishoz, alkalmazáshoz, szerverhez, virtuális asztali számítógéphez és felhőalapú tárhelyhez integrálhatók. Csak egy felhasználói profilt kell létrehoznia az IAM eszközben, és az érintett személy megkapja az Ön által biztosított alkalmazás- és adathozzáférést.

Hogyan segít Önnek az Identity Access Management Tool?

Egy hatékony IAM-eszköz a következő módokon segíti vállalkozását:

- Adja meg az igazság egyetlen forrását a digitális adatokkal és az eszközök biztonságával kapcsolatos mindenhez

- Hagyja, hogy egy új alkalmazott már az első napon elkezdjen dolgozni úgy, hogy néhány kattintással biztonsági tanúsítványt biztosít

- Védje meg az üzleti adatokat azáltal, hogy azonnal visszavonja a vállalatból kilépő alkalmazottak hozzáférését

- Figyelmeztetés a biztonsági eseményekről, hogy intézkedhessen, mielőtt súlyos károkat szenvedne

- A visszaélést bejelentő személyek és bennfentes fenyegetések által okozott kellemetlenségek megelőzése

- A mesterséges intelligencia (AI) és a gépi tanulás (ML) használatával a gyanús viselkedések észlelésével blokkolhatja az alkalmazottak vagy külső szállítók rendellenes tevékenységeit.

Ezután megvitatjuk az IAM eszközben keresendő funkciókat.

IAM eszköz jellemzői

IAM-eszköz vásárlásakor győződjön meg arról, hogy az a következő kötelező funkciókkal rendelkezik:

- A tulajdonlási költségek nem lehetnek magasabbak.

- Az eszköznek felhasználói fiók alapú számlázást kell kínálnia. Kevesebbet kell fizetnie, ha létrehoz néhány fiókot. Többet kell fizetnie, ha több fiókot hoz létre. A tömeges számlakezeléshez pedig tömeges kedvezményt kell biztosítani.

- Az IAM-megoldásnak a hat szabványos szolgáltatást kell kínálnia. Ezek az egyszeri bejelentkezés, a jelentéskészítés, a hitelesítés, az engedélyezés, az engedélyek kiépítése és a felügyeleti irányítópult.

- Az eszköznek zéró bizalmi engedélyezési szabályzatot kell követnie.

- Véletlenszerűvé kell tennie a hitelesítési rendszert, hogy tájékoztassa a felhasználókat adatbiztonsági kötelezettségeikről.

Most, hogy megismerte az identitás hozzáférés-kezelési koncepció alapjait, az alábbiakban találhat néhány ideális eszközt bármely digitális vállalkozás számára:

AWS Identity and Access Management

Ha felhőalkalmazásokat, adatbázisokat és elemzési projekteket tárol az Amazon Web Services szolgáltatásban, akkor az AWS IAM ideális megoldás az üzleti adatok védelmére. Számos funkciót kínál, de a következők rendkívül fontosak:

- IAM hozzáférés-elemző

- IAM identitásközpont

- IAM-fiók vagy felhasználói szerepkörök kezelése

- Az IAM-engedélyek kezelése, például a kiépítés és a visszavonás

- Többtényezős hitelesítés a szigorú adatbiztonság és elszámoltathatóság érdekében

Használja az AWS IAM-ot, ha úgy érzi, hogy a következőkre van szüksége vállalkozásában:

- Rendeljen hozzá részletes engedélyeket, és használjon attribútumokat, például szerep, csapat, hely stb. a fiókok kiépítéséhez

- A fiókokat egyenként vagy tömegesen kezelheti

- Néhány kattintással megvalósíthatja az adatbiztonsági gyakorlatokat a szervezetben

- Fenntartja a legkevesebb jogosultsági irányelvet az üzleti alkalmazásokhoz és adatokhoz

Az AWS kiterjedt forrásokat kínál az AWS IAM megvalósításához és működéséhez. Így gyorsan tanulhat, és pillanatok alatt elkezdheti.

Okta IAM

Ha egyablakos megoldást keres az identitáskezeléshez és az identitásalapú szolgáltatásnyújtáshoz, próbálja ki az Oktát. 7000+ üzleti alkalmazás-integrációval rendelkezik. Az Okta integrációs menedzsment csapata aktívan dolgozik olyan alkalmazásfejlesztési projektekkel is, amelyek a jövőben alkalmazásokat fognak kiadni.

Kulcsfontosságú IAM-funkciói számos funkciót tartalmaznak, beleértve a következőket:

- Univerzális bejelentkezés

- Egyszeri bejelentkezés

- Jelszó nélküli

- Adaptív MFA

- Életciklus menedzsment

- Munkafolyamatok

- Identity Governance

Az Okta két különböző szolgáltatással rendelkezik az identitáshozzáférés-kezelési környezetben. Az első megoldás az ügyfélközpontú szolgáltatás. Ha SaaS-szolgáltatásokat kínál végfelhasználóknak, OTT-videóplatformokat, előfizetéses webhelyeket vagy webes tartalmat kínál fizetőfal mögött, használhatja a Customer Identity by Okta szolgáltatást.

Ezenkívül a Workforce Identity Cloud segítségével lehetővé teszi az alkalmazottak, szállítók, ügyfelek, együttműködők és szabadúszók számára, hogy hozzáférjenek üzleti eszközeihez a felhőben vagy azon kívül.

ManageEngine

A Zoho ManageEngine AD360 egy integrált IAM-eszköz, amely lehetővé teszi az IT-biztonsági rendszergazdák számára a felhasználói identitások módosítását, biztosítását és visszavonását. Lehetővé teszi a felhasználók hozzáférését a nyilvános, privát, hibrid vagy helyszíni kiszolgálókon lévő hálózati erőforrásokhoz.

A fentiek mindegyikét megteheti az Exchange-kiszolgálókon, a helyszíni Active Directory-ban és a felhőalkalmazásokban központi szoftverről vagy webes irányítópultról.

Dióhéjban a ManageEngine AD360 néhány perc alatt gyors hozzáférést biztosít a bérszámfejtésre és a béren kívüli alkalmazottakra az alkalmazásokhoz, ERP-ekhez, ügyféladatokhoz, üzleti wikiekhez stb. Ezután visszavonhatja a hozzáférést, amikor elhagyják a vállalkozást, vagy úgy gondolja, hogy az adott alkalmazottnak már nincs szüksége a hozzáférésre.

SailPoint IAM

A SailPoint IAM megoldása egy alapvető IAM-rendszeren alapul, amelyet integráció, automatizálás és intelligencia irányít. Az alapvető identitás-hozzáférés-kezelő rendszer körül alfunkciók találhatók.

Ezek az almodulok biztosítják, hogy üzleti IAM-megoldása a hét minden napján, a hét minden napján, meghibásodás nélkül működjön. Néhány figyelemre méltó alfunkció az alábbiak szerint:

- SaaS-eszközök kezelése

- Felhasználói fiókok automatikus kiépítése és visszavonása

- AI-alapú hozzáférési ajánlások

- IAM munkafolyamatok

- Adatelemzés és hozzáférési betekintés

- Digitális tanúsítványok az alkalmazások eléréséhez, fájlok olvasásához és így tovább

- Jelszókezelés, visszaállítás és feketelistára helyezés

- Fájlokhoz és dokumentumokhoz való hozzáférés kezelése

- A hozzáférési kérések kielégítése

A SailPoint IAM-megoldásokat kínál különféle iparágak számára, mint például az egészségügy, a gyártás, a bankszektor, a kormányzat, az oktatás stb.

Az IAM-eszközök olyan kényelmes szolgáltatásokat kínálnak, mint a nulla bizalom megvalósítása, az IT-infrastruktúra hatékonnyá tétele, az előírásoknak való megfelelés, valamint az erőforrások biztosítása bárhol és bármikor.

Fortinet IAM megoldások

A Fortinet IAM Solutions biztosítja a szükséges biztonsági funkciókat az alkalmazottak, ügyfelek, szállítók és eszközök személyazonosságának megerősítéséhez, amikor belépnek az intranetbe vagy internetes hálózatba.

Létfontosságú tulajdonságai és előnyei az alábbiak:

- Gondoskodik arról, hogy a megfelelően hitelesített, jogosult és érvényesített felhasználók hozzáférhessenek az üzleti erőforrásokhoz a felhőben vagy azon kívül

- Többtényezős hitelesítése biztosítja, hogy az eredeti felhasználó hozzáférjen az engedélyezett erőforrásokhoz. Bármilyen adatvédelmi incidens esetén Ön tudja, kihez kell fordulnia.

- A Fortinet SSO zökkenőmentes hozzáférést biztosít az informatikai infrastruktúrához anélkül, hogy bármilyen jelszót megjegyezne. SAML, OIDC, 0Auth és API támogatást használ.

- A Fortinet IAM támogatja a „hozd saját eszközöd” (BYOD) házirendeket, a vendégfiókokat, az ad-hoc hozzáférést és még sok mást.

JumpCloud IAM

A JumpCloud az egyesített eszközön és IAM-megoldáson keresztül segít több számjeggyel csökkenteni az IAM-megoldás tulajdonjogának költségeit. Szolgáltatásával minimálisra csökkenti az általános költségeket és az IAM-rendszer bonyolultságát, és azt is biztosítja, hogy kevesebb informatikai szállítóval foglalkozzon.

Miután beállította a megoldásait, lehetővé teszi az alkalmazottak, gyakornokok, ügyfelek, érdekelt felek, szállítók és látogatók számára az IT-infrastruktúra elérését a következő üzleti logika szerint:

- Adjon hozzáférést bármely vagy válasszon erőforráshoz

- Adjon hozzáférést bármely vagy kiválasztott helyről

- Hozzáférés biztosítása fizikai vagy digitális személyazonossággal

- A felhőből való hozzáférés jóváhagyása

- Adjon hozzáférést megbízható hardverekhez vagy szoftverekhez

Az IAM-eszköz lehetővé teszi a folyamatok, munkafolyamatok, eszközök és személyek kezelését egyetlen webalkalmazásból, amelyet a JumpCloud által karbantartott nyílt könyvtárban tárolnak.

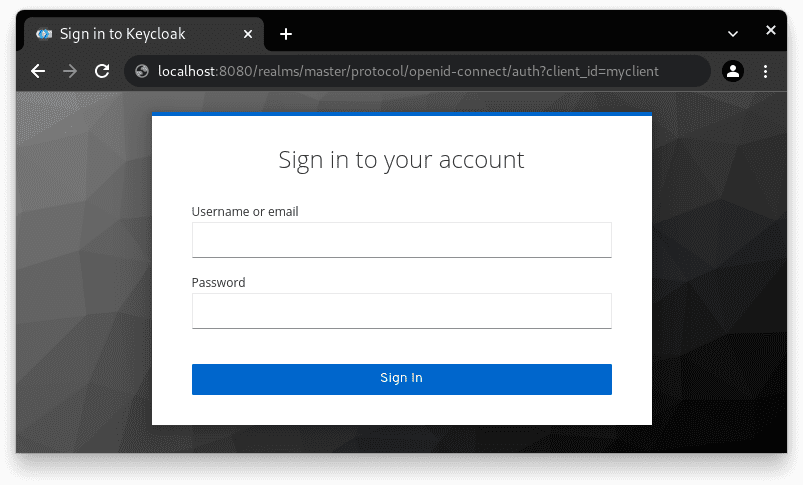

Keycloak Nyílt forráskódú IAM

A Keycloak egy nyílt forráskódú IAM-termék, amely a Red Hat támogatásaival és szponzorációival folyamatos fejlesztésen esik át. Ha vállalkozásának olyan egyedi fejlesztésű IAM-megoldásokra van szüksége, amelyeket más cégek nem kínálnak, akkor kipróbálhatja a Keycloak-ot.

Figyelemre méltó jellemzői a következők:

- Keycloak SSO számos alkalmazás be- és kijelentkezéséhez egy szervezeten vagy platformon

- Hozzon létre közösségi bejelentkezési oldalakat, hogy a felhasználók használhassák felhőszolgáltatásait a Google, a GitHub és a Facebook-fiók használatával

- Létrehozhatja saját IAM-megoldását a Keycloak kódbázisával és a relációs adatbázisával

- Ezt az IAM-megoldást integrálhatja az Active Directory-kiszolgálókkal és a Lightweight Directory Access Protocol-lal (LDAP)

A szervere ingyenesen letölthető a Keycloak kódbázissal, a konténer képével és az operátorral.

Ping identitás

A Ping Identity saját fejlesztésű PingOne felhőjét használja az identitás-hozzáférés kezeléséhez a felhőplatformon keresztül, majd a felhasználót egy másik felhőre vagy helyszíni szerverre irányítja. A PingOne felhő alkalmas az Ön ügyfélközpontú munkaterhelésére és a belső munkaerőre.

Létrehoz egy fiókot egy jóváhagyott felhasználó számára a PingOne felhőben, és létrehoz egy hitelesítési munkafolyamatot. A Ping Identity előre beállított munkafolyamattal irányítja az ügyfelek vagy alkalmazottak útját egy üzleti alkalmazáshoz.

Ez a következő lépéseket tartalmazza:

- Felhasználói adatok és eszköz észlelése

- A felhasználó ellenőrzése

- A felhasználói tevékenység profilozása az IT-eszközökön

- Hitelesítés másodlagos biztonsági protokollok használatával

- Az üzleti érdekelt felek engedélyezik az új felhasználót

- A felhasználó zökkenőmentes hozzáférést kap a kiválasztott alkalmazásokhoz és adatbázisokhoz

Végső szavak

A megfelelő identitás-hozzáférés-kezelő eszköz beszerzése nem séta a parkban. Az IT-adminisztrátorok és a kiberbiztonsági menedzserek hetekig tartó munkaórákat töltenek fel, hogy eldöntsék, melyik eszköz segít beállítani a kívánt biztonsági szintet.

Pénzt és időt takaríthat meg, és észnél maradhat, ha kipróbálja a cikkben fent említett legjobb IAM-eszközöket.

Következő lépés a legjobb kibertámadás elleni védekezési technikák.