Ein gängiges Credo in der Welt der Cybersicherheit besagt, dass jedes System, wenn man ihm genügend Zeit gibt, kompromittiert werden kann. So erschreckend diese Vorstellung auch ist, sie unterstreicht doch die wahre Beschaffenheit der Cybersicherheit.

Selbst die ausgeklügeltsten Sicherheitsvorkehrungen sind nicht unfehlbar. Bedrohungen entwickeln sich ständig weiter, und es tauchen immer wieder neue Angriffsmethoden auf. Es ist daher realistisch anzunehmen, dass ein Angriff auf ein System irgendwann unvermeidlich ist.

Aus diesem Grund muss jedes Unternehmen, das seine Systeme effektiv schützen möchte, in die Erkennung von Bedrohungen investieren, noch bevor ein eigentlicher Angriff erfolgt. Durch eine frühzeitige Bedrohungserkennung können Firmen schnell Schadenbegrenzungsmaßnahmen einleiten, um die potenziellen Risiken und Auswirkungen eines Angriffs zu minimieren und Angreifer sogar davon abzuhalten, umfassende Attacken durchzuführen.

Neben der Abwehr von Angriffen ermöglicht die Bedrohungserkennung auch die Identifizierung von Akteuren mit böswilligen Absichten, die möglicherweise Daten stehlen, Informationen für zukünftige Angriffe sammeln oder sogar versteckte Zugänge hinterlassen, die später missbraucht werden könnten.

Eine bewährte Methode, um Bedrohungen und Sicherheitslücken aufzuspüren, bevor sie von Kriminellen ausgenutzt werden, ist das sogenannte Threat Hunting.

Bedrohungsjagd

Ein Cyberangriff, wie zum Beispiel eine Datenpanne, eine Malware-Attacke oder ein Denial-of-Service-Angriff, ist oft das Resultat der Tatsache, dass Cyberkriminelle sich über einen gewissen Zeitraum unbemerkt in ein System eingeschlichen haben. Dies kann von wenigen Tagen bis hin zu Wochen oder sogar Monaten dauern.

Je länger Angreifer unentdeckt in einem Netzwerk agieren können, desto größer ist der Schaden, den sie anrichten können. Daher ist es von entscheidender Bedeutung, solche Angreifer, die sich möglicherweise unbemerkt in ein Netzwerk geschlichen haben, aufzuspüren und zu neutralisieren, bevor sie einen tatsächlichen Angriff starten. Hier kommt das Threat Hunting ins Spiel.

Threat Hunting ist eine proaktive Sicherheitsstrategie, bei der Sicherheitsexperten ein Netzwerk systematisch durchsuchen, um potenzielle Bedrohungen oder Schwachstellen aufzuspüren und zu beheben, die möglicherweise von bestehenden Sicherheitsmaßnahmen übersehen wurden.

Im Gegensatz zu passiven Sicherheitsmaßnahmen, wie der automatischen Erkennung von Bedrohungen, ist Threat Hunting ein aktiver Prozess, der eine detaillierte Analyse von Netzwerkendpunkten und gespeicherten Daten umfasst. Ziel ist es, verdächtige oder bösartige Aktivitäten aufzudecken, die auf eine im Netzwerk lauernde Bedrohung hindeuten könnten.

Beim Threat Hunting geht es nicht nur darum, Bekanntes zu identifizieren, sondern auch darum, neue und bisher unbekannte Bedrohungen in einem Netzwerk aufzuspüren oder solche, die möglicherweise den Abwehrmechanismen des Netzwerks entgangen sind und noch nicht behoben wurden.

Durch die Implementierung einer effektiven Threat-Hunting-Strategie können Organisationen bösartige Akteure frühzeitig finden und stoppen, bevor diese ihre Angriffe durchführen können. Dies reduziert den entstandenen Schaden und erhöht die Sicherheit der Systeme.

So funktioniert Threat Hunting

Der Erfolg von Threat Hunting hängt in hohem Maße von der Intuition, dem strategischen, ethischen, kritischen Denkvermögen und den Problemlösungsfähigkeiten der Cybersicherheitsexperten ab. Diese einzigartigen menschlichen Fähigkeiten ergänzen die Möglichkeiten automatisierter Sicherheitssysteme auf ideale Weise.

Um mit dem Threat Hunting zu beginnen, definieren Sicherheitsexperten zunächst den Umfang der Netzwerke und Systeme, in denen die Suche stattfinden soll. Anschließend werden alle relevanten Daten, wie beispielsweise Protokolldateien und Verkehrsdaten, gesammelt und analysiert.

Interne Sicherheitsexperten sind bei diesen ersten Schritten von entscheidender Bedeutung, da sie in der Regel ein klares Verständnis der vorhandenen Netzwerke und Systeme haben.

Die gesammelten Sicherheitsdaten werden dann mit verschiedenen Analysetechniken untersucht, um Anomalien, versteckte Malware, verdächtige oder riskante Aktivitäten und Bedrohungen zu identifizieren, die möglicherweise von den Sicherheitssystemen als behoben markiert wurden, es aber nicht wirklich sind.

Wird eine Bedrohung entdeckt, wird diese untersucht und behoben, um eine Ausnutzung durch bösartige Akteure zu verhindern. Werden bösartige Akteure gefunden, werden diese aus dem System entfernt und Maßnahmen ergriffen, um die Systeme weiter zu sichern und zukünftige Kompromittierungen zu vermeiden.

Threat Hunting bietet Unternehmen die Möglichkeit, ihre Sicherheitsmaßnahmen besser zu verstehen und ihre Systeme so zu optimieren, dass sie in Zukunft besser geschützt sind und Angriffe präventiv verhindert werden können.

Bedeutung der Bedrohungsjagd

Zu den Vorteilen der Bedrohungsjagd gehören:

Reduzierung des Schadens eines umfassenden Cyberangriffs

Threat Hunting ermöglicht es, Cyberkriminelle, die in ein System eingedrungen sind, aufzuspüren und zu stoppen, bevor diese ausreichend sensible Daten sammeln können, um einen weitreichenderen Angriff auszuführen.

Durch die direkte Abwehr von Angreifern wird der durch eine mögliche Datenpanne verursachte Schaden reduziert. Die proaktive Natur des Threat Hunting ermöglicht es Unternehmen, deutlich schneller auf Angriffe zu reagieren und somit das Risiko und die Auswirkungen von Cyberangriffen zu verringern.

Reduzierung von Fehlalarmen

Bei der Verwendung automatisierter Cybersicherheitstools, die so konfiguriert sind, dass sie Bedrohungen auf der Grundlage festgelegter Regeln erkennen und identifizieren, kann es zu Fehlalarmen kommen. Das bedeutet, dass Warnungen ausgelöst werden, obwohl keine tatsächlichen Bedrohungen vorliegen. Dies kann dazu führen, dass Gegenmaßnahmen gegen nicht vorhandene Bedrohungen eingeleitet werden.

Das menschliche Element beim Threat Hunting eliminiert Fehlalarme, da Sicherheitsexperten detaillierte Analysen durchführen und aufgrund ihrer Expertise eine fundierte Einschätzung der wahren Beschaffenheit einer wahrgenommenen Bedrohung abgeben können. Dadurch werden unnötige Fehlalarme vermieden.

Hilft Sicherheitsexperten, die Systeme eines Unternehmens besser zu verstehen

Eine häufige Herausforderung nach der Implementierung von Sicherheitssystemen ist die Überprüfung ihrer Wirksamkeit. Threat Hunting kann diese Frage beantworten, da Sicherheitsexperten detaillierte Untersuchungen und Analysen durchführen, um Bedrohungen zu identifizieren und zu beseitigen, die möglicherweise von den installierten Sicherheitsmaßnahmen übersehen wurden.

Dies hat auch den Vorteil, dass interne Sicherheitsexperten ein umfassenderes Verständnis der vorhandenen Systeme, ihrer Funktionsweise und ihrer besseren Absicherung erhalten.

Hält Sicherheitsteams auf dem neuesten Stand

Die Durchführung von Threat Hunting beinhaltet den Einsatz modernster Technologien zur Identifizierung und Minimierung von Bedrohungen und Schwachstellen, bevor diese ausgenutzt werden können.

Dies führt dazu, dass das Sicherheitsteam eines Unternehmens stets auf dem neuesten Stand der Bedrohungslandschaft ist und aktiv an der Entdeckung unbekannter Schwachstellen beteiligt wird, die potenziell ausgenutzt werden können.

Diese proaktive Herangehensweise führt zu besser vorbereiteten Sicherheitsteams, die über neue und aufkommende Bedrohungen informiert sind und so verhindern, dass sie von Angreifern überrascht werden.

Verkürzt die Untersuchungszeit

Die regelmäßige Durchführung von Threat Hunting schafft eine Wissensdatenbank, die im Falle eines Angriffs genutzt werden kann, um den Untersuchungsprozess zu beschleunigen.

Threat Hunting umfasst eine gründliche Untersuchung und Analyse von Systemen und identifizierten Schwachstellen. Dies führt wiederum zum Aufbau von Wissen über ein System und seine Sicherheit.

Im Falle eines Angriffs kann daher auf die im Rahmen des Threat Hunting gesammelten Daten zurückgegriffen werden, um den Untersuchungsprozess erheblich zu beschleunigen. So kann eine Organisation schneller und effektiver auf einen Angriff reagieren.

Unternehmen können von der regelmäßigen Durchführung von Threat Hunting erheblich profitieren.

Threat Hunting vs. Threat Intelligence

Obwohl sie miteinander verbunden sind und oft gemeinsam eingesetzt werden, um die Cybersicherheit einer Organisation zu stärken, handelt es sich bei Threat Intelligence und Threat Hunting um unterschiedliche Konzepte.

Threat Intelligence umfasst das Sammeln und Analysieren von Informationen über neue und bestehende Cyberbedrohungen, um die Taktiken, Techniken, Verfahren, Motive, Ziele und Verhaltensweisen der Bedrohungsakteure hinter diesen Cyberbedrohungen und -angriffen zu verstehen.

Diese Informationen werden dann an Organisationen weitergegeben, um sie bei der Erkennung, Prävention und Eindämmung von Cyberangriffen zu unterstützen.

Threat Hunting hingegen ist ein proaktiver Prozess der Suche nach potenziellen Bedrohungen und Schwachstellen in einem System, mit dem Ziel, diese zu beheben, bevor sie von Angreifern ausgenutzt werden können. Dieser Prozess wird von Sicherheitsexperten durchgeführt. Die Informationen aus der Threat Intelligence werden von Sicherheitsexperten genutzt, die Threat Hunting betreiben.

Arten der Bedrohungsjagd

Es gibt drei Haupttypen von Threat Hunting. Dazu gehören:

#1. Strukturierte Jagd

Diese Art des Threat Hunting basiert auf einem Indikator für einen Angriff (IoA). Ein IoA ist ein Beweis dafür, dass sich ein unbefugter Akteur gerade Zugang zu einem System verschafft. Ein IoA tritt auf, bevor es zu einer Datenverletzung kommt.

Die strukturierte Jagd konzentriert sich daher auf die Taktiken, Techniken und Verfahren (TTPs), die von einem Angreifer eingesetzt werden, um den Angreifer zu identifizieren, sein Ziel zu verstehen und entsprechend zu reagieren, bevor Schaden entstehen kann.

#2. Unstrukturierte Jagd

Diese Art des Threat Hunting wird auf der Grundlage eines Indikators für eine Kompromittierung (IoC) durchgeführt. Ein IoC ist der Nachweis dafür, dass eine Sicherheitsverletzung stattgefunden hat und dass ein unbefugter Akteur in der Vergangenheit Zugang zu einem System hatte. Bei dieser Art des Threat Hunting suchen Sicherheitsexperten im gesamten Netzwerk nach Mustern, sowohl vor als auch nachdem ein IoC identifiziert wurde.

#3. Situations- oder unternehmensgesteuert

Dies sind Threat-Hunting-Aktivitäten, die auf der internen Risikobewertung einer Organisation ihrer Systeme und den dabei gefundenen Schwachstellen basieren. Sicherheitsexperten nutzen extern verfügbare und aktuelle Angriffsdaten, um in ihrem System nach ähnlichen Mustern und Verhaltensweisen von Angriffen zu suchen.

Schlüsselelemente der Bedrohungsjagd

Eine effektive Bedrohungsjagd umfasst eine detaillierte Datenerfassung und -analyse, um verdächtige Verhaltensweisen und Muster zu identifizieren, die auf potenzielle Bedrohungen in einem System hindeuten können.

Sobald solche Aktivitäten in einem System erkannt werden, müssen diese eingehend untersucht und unter Verwendung fortgeschrittener Sicherheitsuntersuchungstools analysiert werden.

Die Untersuchung sollte dann umsetzbare Strategien hervorbringen, die implementiert werden können, um die gefundenen Schwachstellen zu beheben und die Bedrohungen abzuwehren, bevor sie von Angreifern ausgenutzt werden können.

Ein abschließender wichtiger Bestandteil des Prozesses ist die Berichterstattung über die Ergebnisse des Threat Hunting und die Bereitstellung von Empfehlungen, die implementiert werden können, um die Systeme einer Organisation besser zu sichern.

Schritte bei der Bedrohungssuche

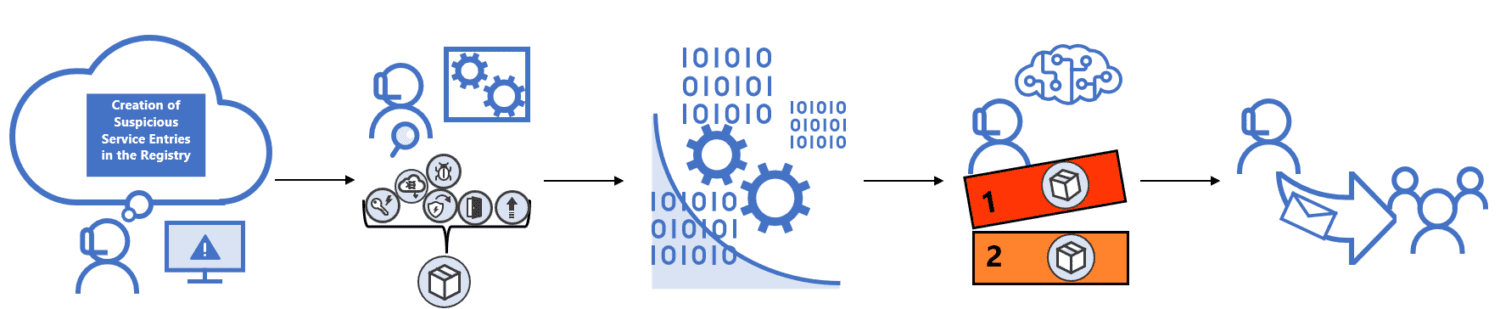

Bildquelle: Microsoft

Bildquelle: Microsoft

Eine effektive Bedrohungsjagd umfasst die folgenden Schritte:

#1. Formulierung einer Hypothese

Threat Hunting zielt darauf ab, unbekannte Bedrohungen oder Schwachstellen aufzudecken, die für Angriffe anfällig sein könnten. Da das Ziel des Threat Hunting darin besteht, das Unbekannte zu finden, besteht der erste Schritt darin, eine Hypothese zu formulieren, die auf dem Sicherheitsstatus und dem Wissen über Schwachstellen im System einer Organisation basiert.

Diese Hypothese gibt dem Threat Hunting eine Richtung und eine Grundlage, auf der Strategien für die gesamte Übung entwickelt werden können.

#2. Datenerfassung und Analyse

Sobald eine Hypothese formuliert wurde, besteht der nächste Schritt darin, Daten und Bedrohungsinformationen aus Netzwerkprotokollen, Threat Intelligence und historischen Angriffsdaten zu sammeln, um die Hypothese zu beweisen oder zu widerlegen. Für die Datenerfassung und -analyse können spezialisierte Tools verwendet werden.

#3. Identifizierung von Auslösern

Auslöser sind Verdachtsfälle, die eine eingehende und detaillierte Untersuchung rechtfertigen. Aus der Datenerhebung und -analyse gewonnene Informationen können die anfängliche Hypothese bestätigen, beispielsweise die Existenz unbefugter Akteure in einem Netzwerk.

Bei der Analyse der gesammelten Daten können verdächtige Verhaltensweisen in einem System aufgedeckt werden. Diese verdächtigen Aktivitäten sind Auslöser, die weiter untersucht werden müssen.

#4. Untersuchung

Sobald Auslöser in einem System aufgedeckt wurden, werden diese untersucht, um das vollständige Ausmaß des jeweiligen Risikos zu verstehen, wie der Vorfall möglicherweise zustande kam, die Motive der Angreifer und die potenziellen Auswirkungen des Angriffs. Die Ergebnisse dieser Untersuchungsphase bilden die Grundlage für die Maßnahmen, die zur Behebung der aufgedeckten Risiken ergriffen werden.

#5. Behebung

Sobald eine Bedrohung vollständig untersucht und verstanden wurde, werden Strategien implementiert, um das Risiko zu beseitigen, zukünftige Angriffe zu verhindern und die Sicherheit der bestehenden Systeme zu verbessern. So können neu aufgedeckte Schwachstellen oder Techniken adressiert werden, die von Angreifern ausgenutzt werden könnten.

Sobald alle Schritte abgeschlossen sind, wird die Übung wiederholt, um nach weiteren Schwachstellen zu suchen und die Systeme besser abzusichern.

Herausforderungen bei der Bedrohungssuche

Einige der größten Herausforderungen, die sich beim Threat Hunting stellen, sind:

Mangel an qualifiziertem Personal

Threat Hunting ist eine von Menschen gesteuerte Sicherheitsaktivität, und daher hängt ihre Effektivität in hohem Maße von den Fähigkeiten und der Erfahrung der Threat Hunter ab, die die Aktivität ausführen.

Mit mehr Erfahrung und Fähigkeiten können Threat Hunter Schwachstellen oder Bedrohungen identifizieren, die herkömmliche Sicherheitssysteme oder anderes Sicherheitspersonal möglicherweise übersehen. Die Gewinnung und Bindung erfahrener Threat Hunter ist sowohl kostspielig als auch eine Herausforderung für Unternehmen.

Schwierigkeiten bei der Identifizierung unbekannter Bedrohungen

Threat Hunting ist eine anspruchsvolle Aufgabe, da es die Identifizierung von Bedrohungen erfordert, die traditionelle Sicherheitssysteme umgangen haben. Diese Bedrohungen weisen daher keine bekannten Signaturen oder Muster auf, die eine einfache Identifizierung ermöglichen, was die gesamte Aufgabe sehr schwierig macht.

Umfassende Datenerhebung

Threat Hunting ist in hohem Maße auf die Sammlung großer Datenmengen über Systeme und Bedrohungen angewiesen, um Hypothesentests und die Untersuchung von Auslösern zu steuern.

Diese Datenerfassung kann sich als schwierig erweisen, da möglicherweise fortschrittliche Tools von Drittanbietern erforderlich sind und die Gefahr besteht, dass die Übung nicht mit den Datenschutzbestimmungen konform ist. Darüber hinaus müssen Experten mit großen Datenmengen umgehen, was eine weitere Herausforderung darstellt.

Mit Threat Intelligence auf dem Laufenden bleiben

Damit Threat Hunting erfolgreich und effektiv ist, müssen die Experten, die diese Aktivität durchführen, über aktuelle Informationen zu Bedrohungen und Kenntnisse der Taktiken, Techniken und Verfahren verfügen, die von Angreifern angewendet werden.

Ohne Zugriff auf Informationen über die neuesten Taktiken, Techniken und Verfahren, die bei Angriffen verwendet werden, kann der gesamte Threat-Hunting-Prozess behindert und unwirksam werden.

Abschluss

Threat Hunting ist ein proaktiver Prozess, den Unternehmen implementieren sollten, um ihre Systeme besser zu schützen.

Da Angreifer ständig daran arbeiten, Schwachstellen in Systemen auszunutzen, ist es für Unternehmen von Vorteil, proaktiv nach Schwachstellen und neuen Bedrohungen zu suchen, bevor Angreifer diese finden und sie zum Schaden der Unternehmen ausnutzen können.

Sie können auch einige kostenlose forensische Untersuchungstools für IT-Sicherheitsexperten erkunden.