Vegye komolyan a kiberbiztonságot, és használja az SSH-kulcsokat a távoli bejelentkezésekhez. A jelszavaknál biztonságosabb mód a csatlakozásra. Megmutatjuk, hogyan lehet SSH-kulcsokat generálni, telepíteni és használni Linux alatt.

Tartalomjegyzék

Mi a baj a jelszavakkal?

A Secure Shell (SSH) a távoli Linux- vagy Unix-szerű számítógépeken lévő felhasználói fiókokba való bejelentkezéshez használt titkosított protokoll. Az ilyen felhasználói fiókokat általában jelszavakkal védik. Amikor bejelentkezik egy távoli számítógépre, meg kell adnia annak a fióknak a felhasználónevét és jelszavát, amelybe bejelentkezik.

A jelszavak a számítógépes erőforrásokhoz való hozzáférés biztosításának leggyakoribb módjai. Ennek ellenére a jelszó alapú biztonságnak vannak hibái. Az emberek gyenge jelszavakat választanak, megosztják a jelszavakat, ugyanazt a jelszót használják több rendszeren stb.

Az SSH-kulcsok sokkal biztonságosabbak, és miután beállították őket, ugyanolyan egyszerűen használhatók, mint a jelszavak.

Mitől biztonságosak az SSH-kulcsok?

Az SSH kulcsok párban jönnek létre és használatosak. A két kulcs összekapcsolt és kriptográfiailag biztonságos. Az egyik a nyilvános kulcsa, a másik a privát kulcsa. A felhasználói fiókodhoz vannak kötve. Ha egy számítógépen több felhasználó használ SSH-kulcsokat, mindegyikük saját kulcspárt kap.

A privát kulcs telepítve van az otthoni mappájába (általában), a nyilvános kulcs pedig a távoli számítógépen – vagy számítógépeken –, amelyekhez hozzá kell férnie.

A privát kulcsot biztonságban kell tartani. Ha mások számára elérhető, akkor ugyanabban a helyzetben van, mintha felfedezték volna jelszavát. Egy ésszerű – és erősen ajánlott – óvintézkedés az, hogy a privát kulcsot robusztus titkosítással titkosítsák a számítógépen. jelmondat.

A nyilvános kulcs szabadon megosztható anélkül, hogy az Ön biztonságát veszélyeztetné. A nyilvános kulcs vizsgálatából nem lehet megállapítani, hogy mi a privát kulcs. A privát kulcs titkosíthatja azokat az üzeneteket, amelyeket csak a magánkulcs tud visszafejteni.

Amikor csatlakozási kérelmet küld, a távoli számítógép a nyilvános kulcsának másolatát használja titkosított üzenet létrehozásához. Az üzenet munkamenet-azonosítót és egyéb metaadatokat tartalmaz. Csak a privát kulccsal rendelkező számítógép – az Ön számítógépe – tudja visszafejteni ezt az üzenetet.

A számítógép hozzáfér az Ön privát kulcsához, és visszafejti az üzenetet. Ezután visszaküldi a saját titkosított üzenetét a távoli számítógépnek. Ez a titkosított üzenet többek között tartalmazza a távoli számítógéptől kapott munkamenet-azonosítót.

A távoli számítógép most már tudja, hogy annak kell lennie, akinek mondod magad, mert csak a privát kulcsod tudja kivonni a munkamenet-azonosítót a számítógépnek küldött üzenetből.

Győződjön meg arról, hogy hozzáfér a távoli számítógéphez

Győződjön meg arról, hogy tud távolról csatlakozni a távoli számítógéphez, és be tud jelentkezni. Ez bizonyítja, hogy a felhasználónév és a jelszó érvényes fiókkal rendelkezik a távoli számítógépen, és hogy a hitelesítési adatok helyesek.

Ne próbálkozzon semmit az SSH-kulcsokkal mindaddig, amíg meg nem győződött arról, hogy az SSH-t jelszavakkal tudja használni a célszámítógéphez való csatlakozáshoz.

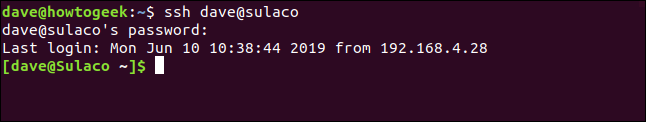

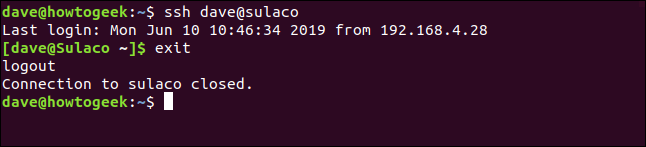

Ebben a példában egy dave nevű felhasználói fiókkal rendelkező személy bejelentkezik a wdzwdz nevű számítógépre. Csatlakozni fognak egy másik, Sulaco nevű számítógéphez.

Beírják a következő parancsot:

ssh [email protected]

Elkérik a jelszavukat, beírják, és csatlakoznak a Sulacohoz. Ennek megerősítésére módosul a parancssoruk.

Ennyi megerősítésre van szükségünk. Tehát a dave felhasználó megszakíthatja a kapcsolatot a Sulaco-val az exit paranccsal:

exit

Megkapják a leválasztási üzenetet, és a parancssori prompt visszatér ide [email protected]

SSH-kulcspár létrehozása

Ezeket az utasításokat a Linux Ubuntu, Fedora és Manjaro disztribúcióin tesztelték. A folyamat minden esetben azonos volt, és nem kellett új szoftvert telepíteni egyik tesztgépre sem.

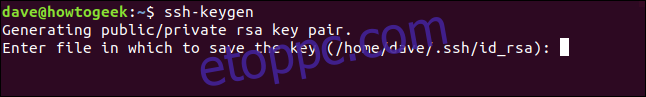

Az SSH-kulcsok generálásához írja be a következő parancsot:

ssh-keygen

Elindul a generálási folyamat. A rendszer megkérdezi, hogy hol kívánja tárolni az SSH-kulcsokat. Nyomja meg az Enter billentyűt az alapértelmezett hely elfogadásához. A mappa engedélyei csak az Ön használatra biztosítják.

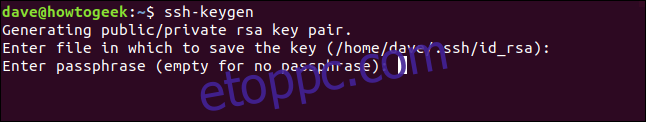

Most meg kell adnia egy jelszót. Nyomatékosan javasoljuk, hogy itt írjon be egy jelszót. És ne feledd, mi az! Az Enter billentyűt lenyomhatja, hogy ne legyen jelmondata, de ez nem jó ötlet. A három vagy négy egymással nem összefüggő szóból álló összetett jelszó nagyon robusztus jelmondat lesz.

A rendszer arra kéri, hogy adja meg még egyszer ugyanazt a jelszót, hogy megbizonyosodjon arról, hogy azt írta be, amit gondolt.

Az SSH-kulcsokat a rendszer az Ön számára generálja és tárolja.

A megjelenő „randomart” figyelmen kívül hagyhatja. Egyes távoli számítógépek minden csatlakozáskor megjeleníthetik a véletlenszerű grafikájukat. Az ötlet az, hogy felismerje, ha a véletlenszerű rajz megváltozik, és gyanakodni fog a kapcsolatra, mert ez azt jelenti, hogy az adott szerver SSH-kulcsai megváltoztak.

A nyilvános kulcs telepítése

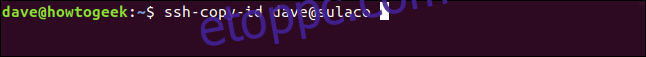

Telepítenünk kell nyilvános kulcsát a Sulaco-ra, a távoli számítógépre, hogy tudja, hogy a nyilvános kulcs az Öné.

Ezt az ssh-copy-id paranccsal tesszük. Ez a parancs a szokásos ssh-parancshoz hasonlóan kapcsolatot létesít a távoli számítógéppel, de ahelyett, hogy engedélyezné a bejelentkezést, átadja a nyilvános SSH-kulcsot.

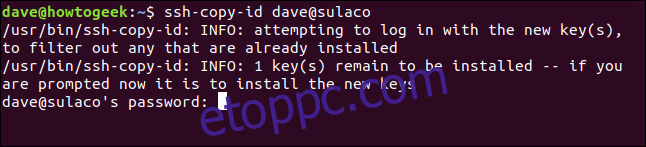

ssh-copy-id [email protected]

Bár nem jelentkezik be a távoli számítógépre, jelszóval hitelesítenie kell magát. A távoli számítógépnek azonosítania kell, hogy az új SSH-kulcs melyik felhasználói fiókhoz tartozik.

Vegye figyelembe, hogy az itt megadandó jelszó annak a felhasználói fióknak a jelszava, amelybe bejelentkezik. Ez nem az imént létrehozott összetett jelszó.

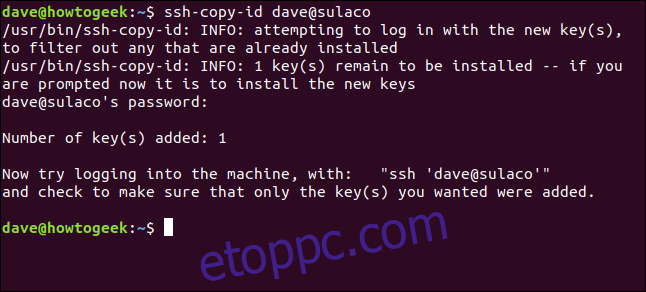

A jelszó ellenőrzése után az ssh-copy-id átadja nyilvános kulcsát a távoli számítógépre.

Visszakerül a számítógép parancssorába. Nem marad csatlakozva a távoli számítógéphez.

Csatlakozás SSH kulcsokkal

Kövesse a javaslatot, és próbáljon meg csatlakozni a távoli számítógéphez.

ssh [email protected]

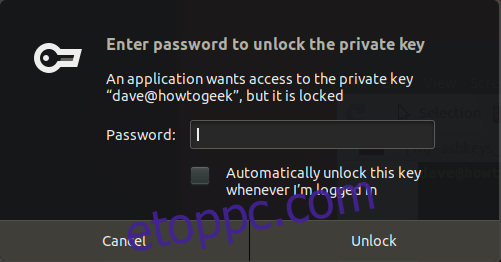

Mivel a kapcsolódási folyamathoz hozzá kell férni a privát kulcsához, és mivel az SSH-kulcsokat jelmondat mögött védte, meg kell adnia a jelszót a kapcsolat folytatásához.

Írja be jelszavát, és kattintson a Feloldás gombra.

Miután beírta jelszavát egy terminálmunka során, addig nem kell újra megadnia, amíg a terminálablak nyitva van. Tetszőleges számú távoli munkamenethez csatlakozhat és bonthat le kapcsolatot anélkül, hogy újra be kellene írnia jelszavát.

Kipipálhatja a „Kulcs zárolásának automatikus feloldása, amikor bejelentkezem” jelölőnégyzetet, de ez csökkenti a biztonságot. Ha felügyelet nélkül hagyja számítógépét, bárki csatlakozhat a távoli számítógépekhez, amelyek rendelkeznek nyilvános kulcsával.

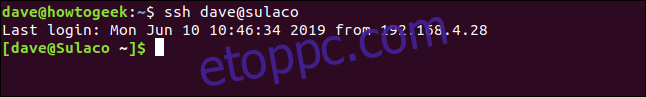

Miután megadta jelszavát, csatlakozik a távoli számítógéphez.

A folyamat ismételt ellenőrzéséhez az exit paranccsal válassza le a kapcsolatot, és csatlakozzon újra a távoli számítógéphez ugyanabból a terminálablakból.

ssh [email protected]

Jelszó vagy jelmondat nélkül csatlakozik a távoli számítógéphez.

Nincsenek jelszavak, de fokozott biztonság

A kiberbiztonsági szakértők a biztonsági súrlódásnak nevezett dologról beszélnek. Ez az a kisebb fájdalom, amelyet el kell viselnie, hogy további biztonsághoz jusson. Általában egy-két további lépésre van szükség egy biztonságosabb munkamódszer elfogadásához. És a legtöbb embernek nem tetszik. Valójában az alacsonyabb biztonságot és a súrlódások hiányát részesítik előnyben. Ilyen az emberi természet.

Az SSH-kulcsokkal nagyobb biztonságot és nagyobb kényelmet biztosít. Ez egy határozott win-win.