Eine Sicherheitsüberprüfung mit Lynis auf Ihrem Linux-Rechner ist eine ausgezeichnete Methode, um sicherzustellen, dass Ihr System optimal geschützt ist. In der heutigen Zeit, in der vernetzte Geräte allgegenwärtig sind, ist Sicherheit von entscheidender Bedeutung. Es gilt, die Geräte bestmöglich abzusichern.

Wie sicher ist Ihr Linux-System wirklich?

Lynis führt eine umfassende Reihe automatisierter Tests durch, die eine Vielzahl von Systemkomponenten und Einstellungen Ihres Linux-Betriebssystems detailliert analysieren. Die Ergebnisse werden in einem farbcodierten ASCII-Bericht zusammengefasst, der als Liste mit gestuften Warnungen, Empfehlungen und notwendigen Maßnahmen präsentiert wird.

Cybersicherheit erfordert ein ausgewogenes Verhältnis. Übermäßige Paranoia ist kontraproduktiv. Doch wie besorgt sollten Sie wirklich sein? Angenommen, Sie besuchen nur vertrauenswürdige Websites, vermeiden das Öffnen von Anhängen oder das Klicken auf Links in verdächtigen E-Mails und verwenden für jedes Ihrer Konten unterschiedliche, sichere Passwörter – welche Risiken verbleiben dann noch? Insbesondere, wenn Sie Linux nutzen?

Betrachten wir es von der anderen Seite: Linux ist nicht immun gegen Schadsoftware. Tatsächlich wurde der allererste Computerwurm im Jahr 1988 speziell für Unix-Systeme entwickelt. Rootkits, benannt nach dem Unix-Superuser (root) und der Zusammenstellung von Software (Kits), ermöglichen es Angreifern, sich unbemerkt zu installieren und Superuser-Zugriff zu erlangen.

Der Name „Rootkit“ rührt daher, dass das erste Rootkit 1990 veröffentlicht wurde und Sun Microsystems-Rechner unter SunOS-Unix ins Visier nahm.

Malware hat ihren Ursprung also in der Unix-Welt. Sie breitete sich aus, als Windows immer populärer wurde. Nun, da Linux weltweit an Bedeutung gewinnt, kehrt sie zurück. Linux- und Unix-ähnliche Systeme, einschließlich macOS, stehen wieder im Fokus von Angreifern.

Welche Risiken bestehen also, wenn Sie vorsichtig und umsichtig mit Ihrem Computer umgehen? Die Antwort ist komplex. Cyberangriffe sind vielseitig und in der Lage, Dinge zu tun, die noch vor kurzer Zeit unvorstellbar waren.

Rootkits, wie beispielsweise Ryuk, können Rechner sogar im ausgeschalteten Zustand infizieren, indem sie die Wake-on-LAN-Funktionalität ausnutzen. Proof-of-Concept-Code wurde ebenfalls entwickelt. Forscher der Ben-Gurion-Universität des Negev haben einen erfolgreichen „Angriff“ demonstriert, der es Angreifern ermöglichen könnte, Daten von einem Computer mit Air-Gap zu extrahieren.

Die zukünftigen Fähigkeiten von Cyberbedrohungen sind nicht vorhersehbar. Wir kennen jedoch die Schwachstellen in der Verteidigung eines Computers. Unabhängig von der Art aktueller oder zukünftiger Angriffe ist es ratsam, diese Schwachstellen proaktiv zu schließen.

Die meisten Cyberangriffe sind nicht gezielt, da Malware sich nicht darum kümmert, wer Sie sind. Automatisierte Port-Scans und ähnliche Techniken suchen einfach nach anfälligen Systemen und greifen diese an. Durch die eigene Verwundbarkeit werden Sie selbst zum Ziel.

Hier kommt Lynis ins Spiel.

Lynis Installation

Führen Sie folgenden Befehl aus, um Lynis unter Ubuntu zu installieren:

sudo apt-get install lynis

Für Fedora nutzen Sie folgenden Befehl:

sudo dnf install lynis

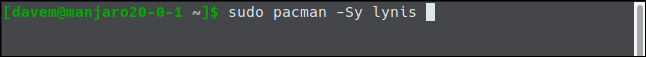

Für Manjaro verwenden Sie Pacman:

sudo pacman -Sy lynis

Durchführung eines Audits

Lynis ist ein terminalbasiertes Tool, eine grafische Oberfläche existiert nicht. Um ein Audit zu starten, öffnen Sie ein Terminalfenster. Es ist empfehlenswert, das Fenster in der Höhe zu maximieren, um die Übersicht über die Ausgaben zu verbessern.

Es ist auch vorteilhaft, ein eigenes Terminalfenster für Lynis zu verwenden, da das Ergebnis viele Zeilen umfasst und Sie durch das Ergebnis scrollen müssen, um alles zu sehen, ohne von vorherigen Befehlen abgelenkt zu werden.

Um das Audit zu starten, geben Sie folgenden einfachen Befehl ein:

sudo lynis audit system

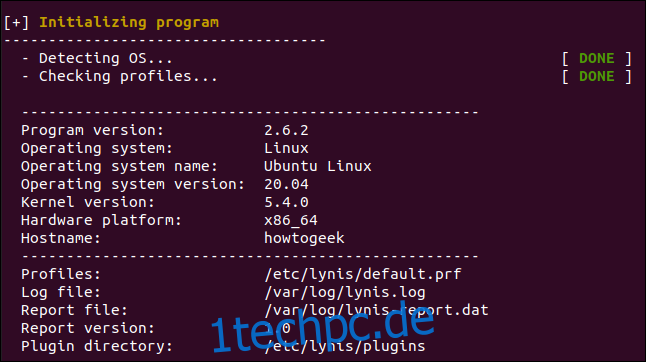

Während des Audits werden Kategorienamen, Testbezeichnungen und Ergebnisse im Terminalfenster angezeigt. Ein Audit dauert in der Regel nur wenige Minuten. Nach Abschluss kehren Sie zur Eingabeaufforderung zurück. Sie können die Ergebnisse durch Scrollen im Terminalfenster überprüfen.

Der erste Abschnitt des Audits identifiziert die verwendete Linux-Distribution, die Kernel-Version und andere Systemdetails.

Bereiche, die Aufmerksamkeit erfordern, sind gelb (Empfehlungen) und rot (Warnungen, die behoben werden sollten) hervorgehoben.

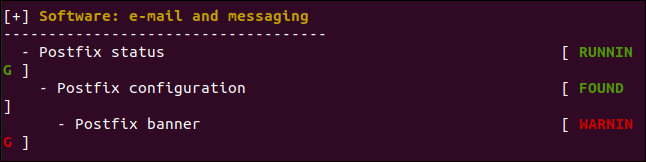

Ein Beispiel für eine Warnung sehen Sie unten. Lynis hat die Konfiguration des Postfix-Mailservers analysiert und eine Auffälligkeit im Zusammenhang mit dem Banner gefunden. Die Details und Gründe hierfür werden später erläutert.

Weiter unten warnt uns Lynis, dass die Firewall auf der von uns verwendeten virtuellen Ubuntu-Maschine nicht konfiguriert ist.

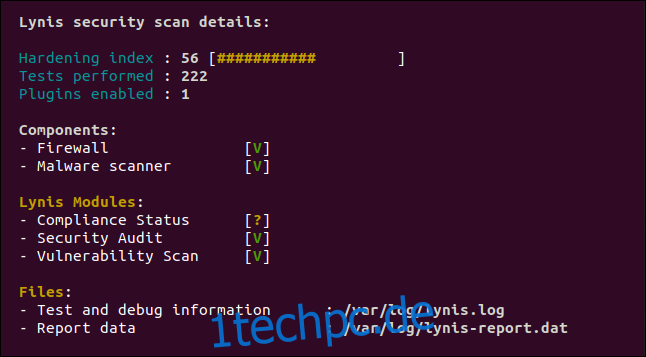

Scrollen Sie durch die Ergebnisse, um zu sehen, was Lynis ermittelt hat. Am Ende des Auditberichts finden Sie eine Zusammenfassung.

Der „Härtungsindex“ ist Ihr Testergebnis. In diesem Beispiel beträgt er 56 von 100, was nicht sehr gut ist. Es wurden 222 Tests durchgeführt und ein Lynis-Plugin ist aktiv. Wenn Sie das Lynis Community Edition-Plugin auf der Downloadseite beziehen und den Newsletter abonnieren, erhalten Sie Zugangslinks zu weiteren Plugins.

Es gibt eine Vielzahl von Plugins, darunter auch solche zur Überprüfung anhand von Standards wie DSGVO, ISO27001 und PCI-DSS.

Ein grünes V symbolisiert einen bestandenen Test. Es können auch gelbe Fragezeichen und rote X vorkommen.

In diesem Beispiel sind grüne Häkchen vorhanden, weil eine Firewall und ein Malware-Scanner aktiv sind. Für Testzwecke wurde außerdem rkhunter, ein Rootkit-Detektor, installiert, um zu überprüfen, ob Lynis diesen erkennen würde. Wie oben zu sehen ist, war dies der Fall. Ein grünes Häkchen ist neben „Malware Scanner“ zu finden.

Der Compliance-Status ist unbekannt, da kein Compliance-Plugin verwendet wurde. In diesem Test wurden die Module Sicherheit und Verwundbarkeit genutzt.

Es werden zwei Dateien erstellt: eine Protokolldatei und eine Datendatei. Die Datendatei unter „/var/log/lynis-report.dat“ enthält eine Kopie der Ergebnisse (ohne Farbmarkierung), die im Terminalfenster sichtbar waren. Diese Dateien sind nützlich, um die Entwicklung des Härtungsindexes im Laufe der Zeit zu verfolgen.

Durch Zurückscrollen im Terminalfenster finden Sie Listen mit Empfehlungen und Warnungen. Die Warnungen sind die kritischeren Punkte, daher werden diese genauer betrachtet.

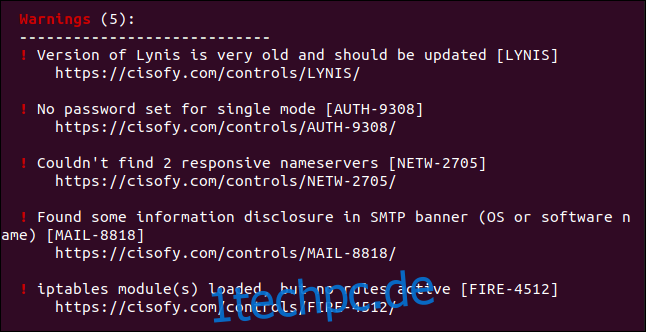

Dies sind die fünf Warnungen:

- „Lynis-Version ist sehr alt und sollte aktualisiert werden“: Dies ist tatsächlich die neueste Version von Lynis in den Ubuntu-Repositories. Obwohl sie nur 4 Monate alt ist, wird sie von Lynis als sehr alt eingestuft. Die Versionen in den Manjaro- und Fedora-Paketen waren aktueller. Updates in Paketmanagern hinken wahrscheinlich immer etwas hinterher. Um immer die neueste Version zu erhalten, können Sie das Projekt von GitHub klonen und auf dem neuesten Stand halten.

- „Kein Passwort für Single-Mode gesetzt“: Single ist ein Wiederherstellungs- und Wartungsmodus, in dem nur der Root-Benutzer arbeitet. Für diesen Modus ist standardmäßig kein Passwort gesetzt.

- „Konnte 2 antwortende Nameserver nicht finden“: Lynis versuchte, mit zwei DNS-Servern zu kommunizieren, aber erfolglos. Dies ist eine Warnung, dass es bei einem Ausfall des aktuellen DNS-Servers keine automatische Umstellung auf einen anderen geben wird.

- „Offenlegung einiger Informationen im SMTP-Banner gefunden“: Offenlegung von Informationen tritt auf, wenn Anwendungen oder Netzwerkgeräte ihre Marken- und Modellnummern (oder andere Informationen) in Standardantworten preisgeben. Dies kann Angreifern oder automatisierter Malware Hinweise auf die Arten von Schwachstellen geben, auf die sie testen können. Wenn sie die verwendete Software oder das Gerät identifiziert haben, finden sie mit einer einfachen Suche die Schwachstellen, die sie ausnutzen können.

- „iptables-Modul(e) geladen, aber keine Regeln aktiv“: Die Linux-Firewall ist zwar aktiv, es sind aber keine Regeln definiert.

Warnungen beseitigen

Jede Warnung enthält einen Link zu einer Webseite, die das Problem und dessen Behebung erläutert. Sie können die Links aufrufen, indem Sie die Strg-Taste gedrückt halten und auf den Link klicken. Ihr Standardbrowser öffnet dann die entsprechende Webseite.

Die folgende Seite wurde für die vierte Warnung geöffnet, als die Strg-Taste gedrückt und auf den Link geklickt wurde.

Sie können jede Warnung untersuchen und entscheiden, welche davon behoben werden sollen.

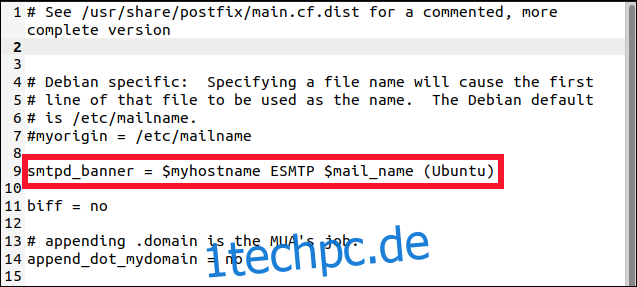

Die obige Webseite erklärt, dass das Standardinformations-Snippet (das „Banner“), das an ein Remote-System gesendet wird, wenn es sich mit dem Postfix-Mailserver auf unserem Ubuntu-Rechner verbindet, zu ausführlich ist. Es ist nicht vorteilhaft, zu viele Informationen preiszugeben – oft werden diese sogar gegen Sie verwendet.

Die Webseite weist darauf hin, dass sich das Banner in „/etc/postfix/main.cf“ befindet. Es wird empfohlen, es so zu kürzen, dass nur „$myhostname ESMTP“ angezeigt wird.

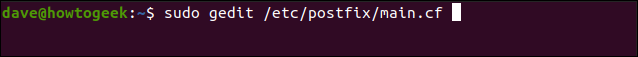

Zur Bearbeitung der Datei gemäß den Empfehlungen von Lynis geben wir Folgendes ein:

sudo gedit /etc/postfix/main.cf

Wir suchen die Zeile in der Datei, die das Banner definiert.

Wir ändern den Text auf die von Lynis empfohlene Form.

Wir speichern die Änderungen und schließen gedit. Danach muss der Postfix-Mailserver neu gestartet werden, damit die Änderungen wirksam werden:

sudo systemctl restart postfix

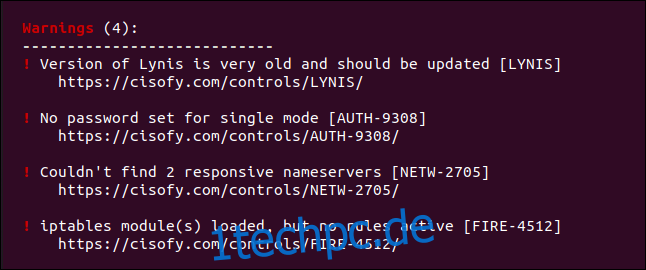

Lassen Sie uns Lynis erneut ausführen, um zu überprüfen, ob unsere Änderungen wirksam waren.

Der Abschnitt „Warnungen“ zeigt nun nur noch vier an. Die Warnung bezüglich Postfix ist verschwunden.

Ein Problem behoben, nun sind es nur noch vier Warnungen und 50 Empfehlungen, die auf Behebung warten!

Wie weit sollte man gehen?

Wenn Sie Ihr System noch nie gehärtet haben, werden Sie wahrscheinlich eine ähnliche Anzahl von Warnungen und Empfehlungen erhalten. Sie sollten alle durchgehen und entscheiden, ob und wie Sie sie anhand der Lynis-Webseiten beheben wollen.

Ideal wäre es natürlich, alle Warnungen und Empfehlungen zu beseitigen. Dies ist jedoch nicht immer einfach. Einige der Vorschläge könnten für einen typischen Heimcomputer auch übertrieben sein.

Sollten Sie beispielsweise die USB-Kernel-Treiber sperren, um den USB-Zugriff zu deaktivieren, wenn er nicht verwendet wird? Für einen unternehmenskritischen Rechner, der sensible Daten verarbeitet, mag dies notwendig sein. Für einen Ubuntu-Heim-PC jedoch wahrscheinlich nicht.