Sicherheitsmaßnahmen für die Software-Lieferkette sind unerlässlich, um potenzielle Gefahren zu minimieren und Ihre Systeme vor schädlichen Attacken zu schützen.

Angesichts der steigenden Anzahl von Cyberattacken hat die Sicherheit in den letzten Jahren für Unternehmen und Einzelpersonen enorm an Bedeutung gewonnen. Solche Angriffe können jede Organisation, Abteilung, jedes System, jede IT-Infrastruktur und jede Software-Lieferkette treffen.

Moderne Software-Lieferketten umfassen eine Vielzahl von Elementen, darunter bestehende Bibliotheken, CI/CD-Systeme, Open-Source-Repositorien, Versionskontrollsysteme, Bereitstellungssysteme sowie Überwachungs- und Testwerkzeuge.

Bei der Entwicklung einer Softwarelösung sind zahlreiche Komponenten involviert, und der Code wird oft in verschiedenen Projekten wiederverwendet. Dies erweitert die Angriffsfläche für Hacker, die ständig nach Schwachstellen in den verwendeten Systemen suchen.

Wenn diese Schwachstellen entdeckt werden, nutzen die Angreifer sie aus, um in Ihre Systeme einzudringen. Dies kann zu Datenverlusten, Malware-Infektionen, Ransomware-Angriffen und anderen schwerwiegenden Konsequenzen führen.

Daher ist es für Organisationen, Entwickler und Softwareanbieter unerlässlich, die Sicherheit ihrer Software-Lieferketten zu optimieren.

Dieser Artikel untersucht, wie ein Angriff auf die Software-Lieferkette konkret aussieht, warum die Sicherung Ihrer Lieferkette so wichtig ist und welche Sicherheitslösungen am besten geeignet sind, um Risiken zu minimieren.

Legen wir los!

Was bedeutet Software-Lieferketten-Sicherheit?

Eine Software-Lieferkette umfasst alle Systeme, Prozesse, Werkzeuge und Ressourcen, die während des gesamten Softwareentwicklungszyklus (SDLC) bei der Entwicklung einer Anwendung zum Einsatz kommen.

Die Sicherheit der Software-Lieferkette beinhaltet den Schutz all dieser Systeme, Komponenten und Praktiken. Dies kann Protokolle, Schnittstellen, proprietären oder Drittanbieter-Code, externe Tools, Infrastruktursysteme, Bereitstellungssysteme und vieles mehr einschließen.

Quelle: Mirantis

Wie andere Systeme in Ihrem Unternehmen ist auch Ihre Lieferkette anfällig für Angriffe. Bei einem Lieferkettenangriff identifiziert und nutzt der Hacker Schwachstellen in einem Ihrer Systeme oder Prozesse innerhalb der Lieferkette und dringt in diese ein. Dies kann zu Datenschutzverletzungen und anderen Sicherheitsrisiken führen.

Einige gängige Angriffsarten auf die Software-Lieferkette sind:

- Kompromittierung einer CI/CD-Pipeline mit Build-Servern, Bereitstellungstools, Test-Frameworks, Code-Repositories usw.

- Einschleusung von Schadcode in ein Open-Source-Tool, z.B. durch das Einbringen bösartiger Commits in das Code-Repository.

- Fehlkonfigurationen in CI/CD-Prozessen während der Bereitstellung oder Testphasen.

Einige bekannte Angriffe auf die Software-Lieferkette umfassen:

- SolarWinds-Hack: Hacker entdeckten eine Sicherheitslücke in der Orion-Plattform und kompromittierten weltweit über 30.000 Organisationen.

- CodeCov-Vorfall: Im April 2021 drangen Angreifer in das CodeCov-Auditing-Tool ein, was weitreichende Folgen für seine Benutzer hatte.

- Mimecast-Angriff: Angreifer erlangten Zugriff auf eines ihrer digitalen Authentifizierungszertifikate.

Warum ist die Sicherheit der Software-Lieferkette so wichtig?

Wie die oben genannten Beispiele zeigen, kann oft schon eine einzelne Schwachstelle im Code zu einem weit verbreiteten Verstoß führen, der sowohl Einzelpersonen als auch Organisationen beeinträchtigt.

Wenn ein Entwicklungsteam Software für den kommerziellen oder internen Gebrauch entwickelt, ist die Sicherheit des Produkts von größter Bedeutung. Dies schließt auch Code ein, der nicht selbst geschrieben wurde, sowie Tools von Drittanbietern. Wenn externen Ressourcen blind vertraut wird, können sie aufgrund von Schwachstellen zu Sicherheitsbedrohungen werden.

Die Software-Lieferkette stellt sicher, dass Ihr gesamter Code, Ihre Tools und Ressourcen in einem optimalen Sicherheitszustand sind. Sie müssen frei von Manipulationen sein, auf dem neuesten Stand gehalten werden und keine Schwachstellen oder schädlichen Code enthalten.

Um dies zu erreichen, muss jede Softwarekomponente während des gesamten SDLC überprüft werden. Dies umfasst internen Code, Open-Source-Ressourcen, Protokolle, Schnittstellen, Entwicklungstools, ausgelagerte Dienste und alle anderen Elemente, die mit dem Software-Build in Verbindung stehen.

Darüber hinaus kann eine umfassende und effiziente Sicherheitslösung für die Software-Lieferkette verwendet werden, um Probleme zu minimieren und jede Softwarekomponente zu schützen. Dies beinhaltet das Scannen der Software auf bekannte Schwachstellen und Abhängigkeiten sowie die Implementierung von Netzwerksicherheitsmechanismen.

Solche Werkzeuge helfen dabei, unbefugte Änderungen und Zugriffe zu verhindern und somit Bedrohungen und Angriffe abzuwehren.

Betrachten wir nun einige der besten Werkzeuge zur Sicherung der Software-Lieferkette, die Ihnen helfen können, Angriffe zu verhindern und Ihre Lieferkette zu schützen.

Slim.ai

Slim.ai ermöglicht es Ihnen, Container sicher und schnell zu erstellen, um Ihre Software-Lieferkette zu schützen, ohne neuen Code schreiben zu müssen.

Das Tool unterstützt Sie dabei, Schwachstellen in containerisierten Anwendungen automatisch zu erkennen und zu beheben, bevor sie in die Produktionsphase gelangen. Dadurch werden auch Ihre Workloads für die Softwareproduktion gesichert.

Slim.ai stärkt und optimiert Ihre Container und verwaltet sie effizient. Sie erhalten auch detaillierte Einblicke in den Inhalt Ihrer Container, indem Sie deren Pakete, Metadaten und Ebenen genau analysieren.

Sie können Slim.ai problemlos in Ihre CI/CD-Pipelines integrieren und Automatisierung nutzen, um Zeit und Aufwand bei der Minderung von Sicherheitsrisiken ohne manuelle Arbeit zu sparen.

Verwenden Sie Slim Starter Kits, vorgefertigte Vorlagen, mit denen Sie Ihre Anwendung in jeder beliebigen Sprache oder jedem Framework erstellen können. Mit der Container Intelligence erhalten Sie Einblicke in die Struktur der Images, Paketdetails und Schwachstellen. Dies hilft Ihnen, Ihre Sicherheitslage zu verstehen und die Effizienz der Images zu optimieren.

Docker Wasm

Wasm ist eine leichtgewichtige, schnelle und innovative Alternative zu Windows- oder Linux-Containern, die Sie in Docker verwenden können. Docker + Wasm ermöglicht die Entwicklung, Ausführung und gemeinsame Nutzung moderner Anwendungen mit verbesserter Sicherheit.

Die Verwendung von Docker zur Absicherung der Software-Lieferkette bietet zahlreiche Vorteile. Es macht die Softwareentwicklung vorhersehbarer und effizienter, indem Aufgaben automatisiert und sich wiederholende Konfigurationsschritte überflüssig werden. Ihr gesamter Softwareentwicklungszyklus wird dadurch schneller, einfacher und portabler.

Docker bietet eine umfassende End-to-End-Plattform mit APIs, CLIs und UIs, die von Grund auf mit Blick auf Sicherheit entwickelt wurden und sofort in Ihren SDLC integriert werden können, um den Prozess effizienter zu gestalten.

- Docker-Images sind ideal, um Ihre Anwendung effizient auf Mac und Windows zu erstellen.

- Nutzen Sie Docker Compose, um Software mit mehreren Containern zu erstellen.

- Verpacken Sie Software als Container-Images, die portabel sind und konsistent in verschiedenen Umgebungen wie AWS ECS, Google GKE, Azure ACI, Kubernetes usw. ausgeführt werden können.

- Integration mit verschiedenen Tools der Softwareentwicklungspipeline, einschließlich CircleCI, GitHub, VS Code usw.

- Personalisieren Sie den Image-Zugriff für Entwickler mit rollenbasierter Zugriffskontrolle (RBAC) und gewinnen Sie mithilfe von Docker Hub-Audit-Protokollen tiefergehende Einblicke in den Aktivitätsverlauf.

- Fördern Sie Innovationen durch verbesserte Zusammenarbeit von Entwicklern und Teammitgliedern und veröffentlichen Sie Ihre Images einfach im Docker Hub.

- Stellen Sie Anwendungen erfolgreich unabhängig in verschiedenen Containern und Sprachen bereit. Dies reduziert potenzielle Konflikte zwischen Bibliotheken, Frameworks und Sprachen.

- Verwenden Sie Docker Compose CLI und seine Benutzerfreundlichkeit, um Anwendungen schneller zu erstellen. Sie können diese schnell in der Cloud mit Azure ACI oder AWS ECS oder lokal starten.

CycloneDX

CycloneDX ist ein fortschrittlicher Full-Stack-BOM-Standard, der umfassende Funktionen zum Schutz von Lieferketten vor Online-Risiken und -Angriffen bietet.

Es unterstützt:

- Hardware Bill of Materials (HBOM): Zur Inventarisierung von Hardwarekomponenten für ICS, IoT und andere verbundene und eingebettete Geräte.

- Software Bill of Materials (SBOM): Zur Inventarisierung von Softwarediensten und -komponenten sowie deren Abhängigkeiten.

- Operations Bill of Materials (OBOM): Full-Stack-Laufzeitinventarkonfigurationen, Umgebungen und zusätzliche Abhängigkeiten.

- Software-as-a-Service (SaaSBOM): Für Inventarisierungsendpunkte, Dienste, Klassifizierungen und Datenflüsse, die Cloud-native Anwendungen unterstützen.

- Vulnerability Exploitability eXchange (VEX): Zur Vermittlung, wie anfällige Komponenten in Produkten ausgenutzt werden können.

- Vulnerability Disclosure Reports (VDR): Hierüber werden unbekannte und bekannte Schwachstellen in Bezug auf Dienste und Komponenten mitgeteilt.

- BOV: Zum Austausch anfälliger Daten zwischen Sicherheitsquellen und -systemen.

Die OWASP Foundation unterstützt CycloneDX, während die CycloneDX Core Working Group die Entwicklung verwaltet. Es wird auch von der Informationssicherheits-Community weltweit unterstützt.

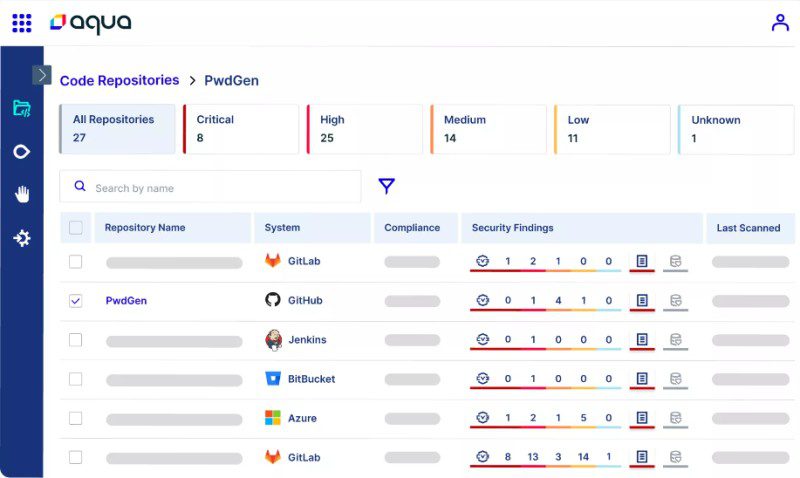

Aqua

Aqua bietet Sicherheit für die gesamte Software-Lieferkette über den gesamten Lebenszyklus hinweg. Es kann alle Verbindungsglieder innerhalb Ihrer Software-Lieferkette schützen, um Angriffsflächen zu reduzieren und die Codeintegrität sicherzustellen.

Mit Aqua können Sie Risiken und Schwachstellen in allen Phasen Ihres Software-Lebenszyklus durch Scannen von Images und Code erkennen. Es ermöglicht auch das Auffinden von exponierten Geheimnissen, IaC-Fehlkonfigurationen und Malware, um zu verhindern, dass Probleme in die Produktionsphase gelangen.

Sie können Ihre Prozesse und Systeme entlang der gesamten Lieferkette schützen, um Ihre Software zu entwickeln und in die Produktion zu überführen. Aqua hilft Ihnen dabei, den Sicherheitsstatus Ihrer DevOps-Tools zu überwachen und sicherzustellen, dass Sicherheitskontrollen vorhanden sind.

Funktionen und Vorteile:

- Universelles Code-Scannen: Aqua kann Ihren gesamten Quellcode in nur wenigen Minuten scannen und Schwachstellen, Sicherheitslücken, Open-Source-Lizenzprobleme und mehr aufdecken. Durch das regelmäßige Scannen von Code werden Sie über neue Risiken mit sich änderndem Code auf dem Laufenden gehalten. Sie erhalten Code-Scans von Aqua Trivy Premium und konsistente Ausgaben über den gesamten SDLC.

- In-Workflow-Benachrichtigungen: Scannen Sie Code und erhalten Sie Benachrichtigungen, unabhängig davon, wo Sie arbeiten. Sie können Benachrichtigungen direkt in Ihrer IDE erhalten, während Sie programmieren, im Source Code Management (SCM)-System als Kommentare zu Pull-Requests, im Cloud-Repository und in der CI-Pipeline noch vor der Softwareveröffentlichung.

- Überwachung von Open-Source-Abhängigkeiten: Aqua bewertet jedes Ihrer Open-Source-Pakete nach Popularität, Risiken, Wartbarkeit und Qualität. Anschließend werden Ihre Entwickler über kritisch gefährliche Pakete informiert, sobald diese eingeführt werden. So können Sie ein unternehmensweites Qualitätsniveau festlegen und durchsetzen, bevor Sie der Codebasis neuen Code hinzufügen.

- Pipeline-Sicherheit: Erhalten Sie vollständige Transparenz über Ihre CI-Pipelines und navigieren Sie durch Tausende von Software-Release-Pfaden zur Produktionsumgebung. Sie können die Static Pipeline Analysis für jede Pipeline (wie GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI usw.) einfach implementieren und jede Anweisung verstehen.

- SBOM der nächsten Generation: Beschränken Sie sich nicht auf die grundlegende SBOM-Erstellung, sondern gehen Sie darüber hinaus und zeichnen Sie jede Aktion auf, vom Check-in des Codes durch den Entwickler bis hin zum vollständigen Build-Prozess bis zur Erzeugung Ihres endgültigen Artefakts. Das Code-Signing hilft Benutzern auch bei der Überprüfung Ihres Code-Verlaufs und stellt sicher, dass der erzeugte Code derselbe ist, der auch in Ihrer Entwicklungstoolchain ankommt.

- Verwaltung des CI/CD-Status: Mit Aqua können Sie kritische Fehlkonfigurationen in Ihrer DevOps-Plattform (wie Jenkins, GitHub usw.) erkennen und beheben und Zero-Trust-Sicherheit implementieren. Es kann die Richtlinie des Least Privilege Access durchsetzen, um Sie bei der Überprüfung von Berechtigungen über den gesamten SDLC hinweg zu unterstützen. Darüber hinaus kann es die Separation of Duties (SoD) implementieren, um Sicherheitsrisiken zu reduzieren und gleichzeitig die Compliance zu gewährleisten.

Sie können außerdem Vertrauen aufbauen und aufrechterhalten, indem Sie digital signierte SBOMs generieren und Integritäts-Gates verwenden, um Artefakte in der gesamten CI/CD-Pipeline zu überprüfen. Dies trägt dazu bei, sicherzustellen, dass nur Ihr Code und keine unbefugten Elemente in die Produktionsphase gelangen.

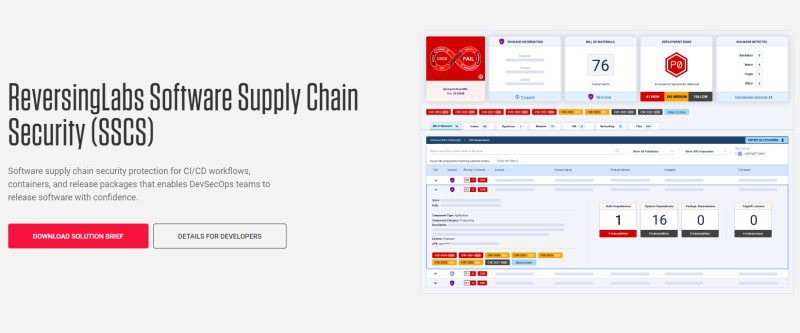

ReversingLabs

ReversingLabs bietet erweiterte Software-Supply-Chain-Security (SSCS) für Ihre CI/CD-Workflows, Release-Pakete und Container, sodass Ihr DevSecOps-Team Anwendungen sicherer bereitstellen kann.

Mit diesem Tool können Sie große Release-Pakete, Open-Source-Bibliotheken, Software von Drittanbietern und Container schnell auf Bedrohungen analysieren. Sie können auch Bedrohungen mit hohem Risiko identifizieren, beheben und priorisieren, die in den Schichten der Softwareabhängigkeiten verborgen sind.

Aqua bietet anpassbare Genehmigungsrichtlinien, mit denen Sie die Sicherheitsqualität Ihrer Software zuverlässig bestätigen können, bevor diese in die Produktion übergeht. Dieses Tool kümmert sich um die Sicherheit in Ihrem gesamten SDLC, vom Quellcode-Management über die Verwaltung von Softwarekomponenten-Abhängigkeiten bis hin zu CI/CD-Prozessen und Release-Images.

So können Sie CI/CD-Workflow-Risiken, Kompromittierungen, bösartige Open-Source-Pakete, geheime Offenlegungen und andere Arten von Bedrohungen in jeder Phase des Softwareentwicklungszyklus Ihres Unternehmens leicht erkennen und beheben.

Darüber hinaus können Sie über herkömmliche Maßnahmen hinausgehen und Ihre Kunden vor unbeabsichtigter Manipulation schützen, die unbefugte Verhaltensänderungen, Hintertüren und Malware in die Software einschleusen könnte.

Sie können problemlos Integrationen in jeder Phase der Bereitstellungspipeline vornehmen. Diese Integrationen helfen Ihnen, Bedrohungen mit hohem Risiko schneller und in einem frühen Stadium zu beheben. ReversingLabs ist nicht nur für Entwicklungsteams, sondern auch für SOC-Teams eine wertvolle Investition.

Snyk

Verbessern Sie die Sicherheit Ihrer Software-Lieferkette mit Snyk, das Ihnen helfen kann, die kritischen Komponenten der Software wie Container-Images, Open-Source-Bibliotheken, Entwicklungstools und Cloud-Infrastruktur zu schützen.

Snyk hilft Ihnen, die Sicherheit Ihrer Lieferkette zu verstehen und zu verwalten, indem es Abhängigkeiten verfolgt, sicheres Design gewährleistet und Schwachstellen behebt. Es sorgt dafür, dass Sie Software von Anfang an mit Blick auf die Sicherheit entwickeln.

Mit Snyk können Sie die Popularität, Wartung und Sicherheit von über 1 Million Open-Source-Paketen in verschiedenen Ökosystemen verfolgen.

Sie können Ihre Software scannen, um eine Stückliste (Bill of Materials) zu erstellen, um die verwendeten Komponenten und deren Wechselwirkungen zu identifizieren. Snyk unterstützt Sie dabei, mehr sicherheitsrelevante Probleme in kürzerer Zeit zu beheben.

- Die Snyk-Schwachstellen-Datenbank und der Snyk Advisor sind zwei Werkzeuge, die nützliche und aktuelle Informationen zu kritischen Problemen und deren Vermeidung bieten. Dies erleichtert die Verwaltung von Sicherheitsbedrohungen, bevor ein Projekt überhaupt beginnt.

- Die Prüfdienste von Snyk, Snyk Container und Snyk Open Source, sind Werkzeuge zum Analysieren von Projekten und zum Erstellen von SBOMs mit einer Liste bekannter Schwachstellen, Open-Source-Paketen und Reparaturanleitungen.

- Snyk ermöglicht die Integration mit einer Vielzahl von Tools, Workflows und Pipelines, um die Sicherheit Ihrer Software-Lieferkette zu gewährleisten. Zu den Integrationen gehören PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack und viele mehr.

Zusätzlich wird Snyk von führenden Security-Intelligence-Systemen der Branche unterstützt und bietet Ihnen Tools zur Absicherung Ihrer Open-Source-Abhängigkeiten, benutzerdefinierten Code, Cloud-Infrastruktur und Container von einer einzigen Plattform aus.

Fazit

Online-Risiken nehmen ständig zu und stellen eine Bedrohung für Unternehmen, Vermögenswerte und Menschen dar. Wenn Sie also Softwareentwickler oder ein Unternehmen sind, das sich mit Softwareentwicklung beschäftigt, müssen Sie die Sicherheit Ihrer Software-Lieferkette durch den Einsatz von Methoden und Werkzeugen wie den oben genannten verbessern. Diese Werkzeuge tragen dazu bei, Ihre gesamte Software-Lieferkette zu schützen, indem sie Bedrohungen effizient abwehren.

Sie können auch DevSecOps-Tools in Betracht ziehen.