A kiberbiztonsági támadások növekvő kockázata robusztus felhőalapú adattárolási és telepítési módszereket igényel.

A felhőalapú számítástechnika egy széles körben elterjedt koncepció, amely távoli szervereket használ, hogy igény szerinti hozzáférést biztosítson a számítási erőforrásokhoz, például alkalmazásokhoz, szerverekhez és adattárolókhoz. Az erőforrásokhoz való távoli helyekről való hozzáférés rugalmassága jelentősen megnövelte a felhőszolgáltatások alkalmazását.

A statisztikák szerint a felhőalapú alkalmazások piaca a 2018-as 100 milliárd dollárról 2025-re 168,6 dollárra nő.

A megnövekedett felhőalapú telepítés azonban megnövelte a felhőalapú biztonsági támadások gyakoriságát is. Az adatvédelmi incidensek 45%-a felhőalapú, így a felhőalapú biztonság jelentős aggodalomra ad okot minden típusú és méretű vállalkozás számára.

Ezért az új és modern biztonsági stratégiák iránti igény megszületett a Cloud Native Security. A felhőalapú adatok, alkalmazások és infrastruktúra védelmét szolgáló biztonsági intézkedésekre utal.

Ez a blog mélyebben elmerül a Cloud Native Security megértésében – annak jelentésében, kulcsfogalmakban, bevált gyakorlatokban, sebezhetőségekben és még sok másban. Tehát olvass tovább, ha többet szeretnél megtudni erről a koncepcióról!

Tartalomjegyzék

Mi az a Cloud Native Security?

A Cloud Native Security egy olyan biztonsági gyakorlat, amely felhőalapú alkalmazások, platformok és infrastruktúra biztonságát szolgálja felhőalapú számítástechnikai szállítási modell segítségével.

Elsődleges célja a felhőalapú számítástechnika olyan egyedi jellemzőinek kihasználása, mint a skálázhatóság, az automatizálás és a gyorsaság.

A biztonságot a fejlesztési folyamat kezdetétől a termelésen keresztül építi, több biztonsági réteget és következetes felügyeletet biztosítva az új sebezhetőségek észleléséhez.

A modern Cloud Native architektúra a legmodernebb infrastruktúrát és szoftvertechnológiát használja annak érdekében, hogy a vállalatok és vállalkozások egyszerre és biztonságosan telepíthessék alkalmazásaikat, hangsúlyozva a felhőalapú infrastruktúrát.

Hogyan működik a Cloud Native Security?

A Cloud Native a vállalatok szoftverfejlesztési tevékenységének újrafeltalálását, innovációját és átalakítását jelenti.

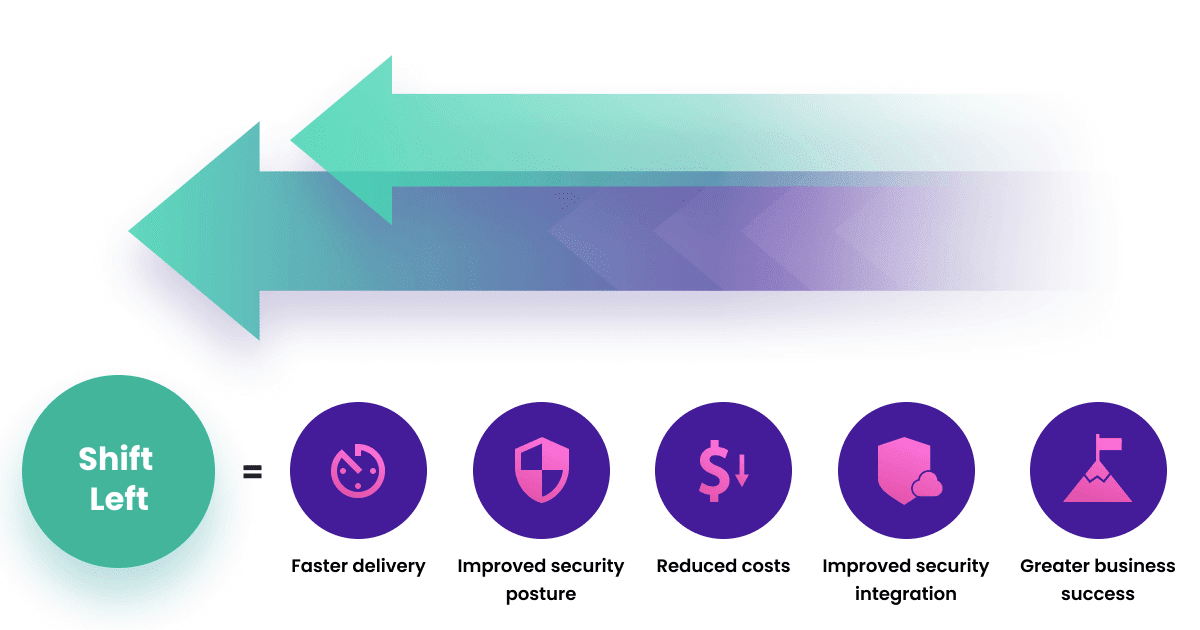

Míg a biztonság a szoftverfejlesztés bal oldalára tolása egyre népszerűbb, a biztonság minden ellenőrzőpontnál való megléte és a biztonság integrálása a szoftverfejlesztési életciklus (SDLC) teljes időtartama alatt sokkal hatékonyabb.

Forrás: snyk.io

Forrás: snyk.io

Ez a balra eltolási módszer a biztonságot helyezi előtérbe az SDLC legkorábbi szakaszában – így könnyebben kijavíthatók a sebezhetőségek és megelőzhetők a szűk keresztmetszetek.

A Cloud Native Security ugyanezt az elvet alkalmazza, és a biztonsági rések helyes kijavításával kezeli a biztonsági problémákat.

Íme néhány hatékony módszer a Cloud Native Security működésére:

- Biztonsági vezérlők automatizált telepítése: A Cloud Native Security automatizálást használ a biztonsági vezérlők, például a titkosítási és behatolásjelző rendszerek üzembe helyezéséhez, hogy biztosítsa a biztonsági vezérlők frissített és helyes konfigurációját.

- Folyamatos integráció/folyamatos telepítés (CI/CD): A CI/CD folyamatok lehetővé teszik a biztonsági javítások és frissítések gyors és automatizált telepítését.

- Tárolás: A Cloud Native Security kihasználja a konténerezést az adatok és alkalmazások biztonságos és elkülönítése érdekében.

- Mikroszolgáltatási architektúra: A Cloud Native Security mikroszolgáltatási architektúrát használ a biztonsági aggályok hatásának csökkentése érdekében. Ha egy mikroszolgáltatásban biztonsági probléma lép fel, az nem mindig érinti a teljes alkalmazást.

- Megfelelőség: A Cloud Native Security megfelel a szabályozási szabványoknak és biztonsági tanúsítványoknak, például az SOC 2-nek és az ISO 27001-nek, így a szervezetek megfelelnek ezeknek a szabványoknak.

A felhőalapú számítástechnika méretezhetősége és agilitása lehetővé teszi a szervezetek számára, hogy gyorsan reagáljanak, és megfeleljenek a változó biztonsági igényeknek és igényeknek – így a Cloud Native Security rugalmas és hatékony megoldás a felhőalapú adatok és alkalmazások biztonságára.

A felhőalapú natív biztonság fontossága és céljai

A Cloud Native Security célja, hogy egy robusztus biztonsági keretrendszert tegyen lehetővé, amely a lehető legnagyobb adat- és alkalmazásbiztonságot garantálja, és minimalizálja a kiberbiztonsági fenyegetések kockázatát.

Íme a Cloud Native Security legfontosabb előnyei:

#1. Továbbfejlesztett megfigyelés és láthatóság

A Cloud Native Security lehetővé teszi a folyamatos tesztelést az összes CI/CD rétegben, lehetővé téve a biztonsági csapatok számára, hogy nyomon kövessék és kezeljék a biztonsági problémákat a rendszer és az összetevők szintjén.

A Cloud Native alkalmazásoknak köszönhetően könnyedén nyomon követheti a felhasználási és használati naplókat. Ha a személyzetnek és a csapat többi tagjának minimális hozzáférést biztosít az erőforrásokhoz, és nyomon követi a használati statisztikákat irányítópultok létrehozásával, sokkal könnyebbé válik a használati minta megértése.

Így elutasítja a jogosulatlan felhasználói hozzáférési kísérleteket, és figyelmeztetéseket küld az ilyen próbálkozások jelzésére.

#2. Könnyű kezelhetőség

Az automatizálás az egyik elsődleges különbség a hagyományos és a Cloud Native Security vagy alkalmazások között.

A Cloud Native Security automatikusan elérhetővé teszi az erőforrásokat az automatikus problémamegoldás, az automatikus skálázhatóság és az automatikus javítási műveletek lehetőségeivel – így a kezelés gyerekjáték.

Jobb kezelést és egyszerű felhasználói élményt garantál a csapattagok számára.

#3. Továbbfejlesztett ügyfélélmény

A Cloud Native technológiában az alkalmazásfrissítéseket a rendszer egy tesztelési folyamat részeként apró kötegekben küldi el és osztja el.

Egyidejűleg automatikusan összegyűjti a felhasználói visszajelzéseket és javaslatokat a szükséges változtatások elvégzéséhez.

Ez a folyamat csökkenti a telepítés utáni és hibakeresési aggodalmakat, lehetővé téve a fejlesztők számára, hogy jobban összpontosítsanak az alkalmazások jellemzőire és az ügyfelek válaszaira.

#4. Automatikus fenyegetésészlelés

A Cloud Native Security technológia leegyszerűsíti a munkafolyamatokat, és automatikusan azonosítja és eltávolítja a fenyegetéseket a Machine Learning (ML) technikák és algoritmusok beépítésével.

Automatizált eszközei múltbeli adatbányászati és dinamikus elemzési eszközöket használnak a kiberbiztonsági fenyegetések azonosítására és a megfelelő csapatok előzetes értesítésére.

Eseményvezérelt gépesítés segítségével valós időben biztosítja és javítja az alkalmazásokat adatszivárgás esetén.

#5. Folyamatos megfelelőségi biztosítás

A Cloud Native alkalmazások lehetővé teszik a kompatibilitást a felhőinfrastruktúra használatára vonatkozó szabályokkal és előírásokkal. Például a lokalizációs jogszabályok és az adatszuverenitási előírások felelősek az adatok védelméért.

Noha ezek a törvények és előírások a különböző tartományokban és országokban eltérőek, a felhőalapú infrastruktúra alapértelmezés szerint biztosítja ezeknek a szabályozásoknak való megfelelést, amely szabványt állít fel a felhőalapú biztonsági intézkedésekre.

#6. Zökkenőmentes telepítés és rugalmasság

A Cloud Native Security és az alkalmazások gyors telepítést igényelnek, így a biztonsági csapatok könnyebben alkalmazhatják a biztonsági javításokat több környezetben.

Ez azért fontos, mert az elavult szoftvereknek és alkalmazásoknak kritikus biztonsági vonatkozásai lehetnek; ezért a felhő-infrastruktúra frissítése a legújabb biztonsági intézkedésekkel elengedhetetlen a fejlődő kiberbiztonsági fenyegetések megelőzéséhez és leküzdéséhez.

#7. Csökkentett fejlesztési költség

Az összes Cloud Native Technology alkalmazás mikroszolgáltatásokat használ, amelyeket könnyedén migrálhat több projekt között.

Ezért minden alkalommal, amikor új alkalmazásokat kell készítenie, alkalmaznia kell a régi projekt mikroszolgáltatásait az újra.

Ez a folyamat jelentősen csökkenti a fejlesztési költségeket, és lehetővé teszi a fejlesztők számára, hogy a keretrendszer helyett több időt fektessenek az alkalmazásokba, mivel a Cloud Native technológia több szolgáltatásra osztja a keretrendszert.

#8. Adatbiztonság

A Cloud Native Security hatékony kulcsalapú adattitkosítási algoritmusokat használ annak megakadályozására, hogy külső felhasználók és rosszindulatú hackerek hozzáférjenek a felhőbe és onnan érkező adatfájlokhoz és adatokhoz, és elfogják azokat.

Ezenkívül az érzékeny adatokhoz való hozzáférést csak az arra jogosult felhasználókra korlátozhatja – emiatt a szervezetek, például a bankok áthelyezik adataikat a felhőbe.

#9. Hálózati biztonság

A Cloud Native telepítések fokozott hálózati biztonságot tesznek lehetővé – olyan biztonsági intézkedéseknek köszönhetően, mint a folyamatos hálózati forgalom figyelése a jelentésekhez és a testreszabható tűzfalszabályok.

Ezenkívül naplózza a felhasználói hozzáférést az alkalmazásokhoz és az onnan, valamint a hálózati forgalmat a felülvizsgálati alkalmazásokban.

Az alkalmazás forgalmának ez a naplózási folyamata mélyreható ismereteket fejleszt ki az alkalmazás használatáról – így a hálózati fenyegetések elemzése, észlelése és előrejelzése gyerekjáték.

Így akár könnyedén kezelni szeretné a sebezhetőségeket, akár automatizálni szeretné a fenyegetésészlelést, akár magas szintű adatbiztonságot kíván elérni megfizethető áron, a Cloud Native Security megbízható megoldást jelent szervezete felhőinfrastruktúrájában.

A Cloud Native Security 4 C-je

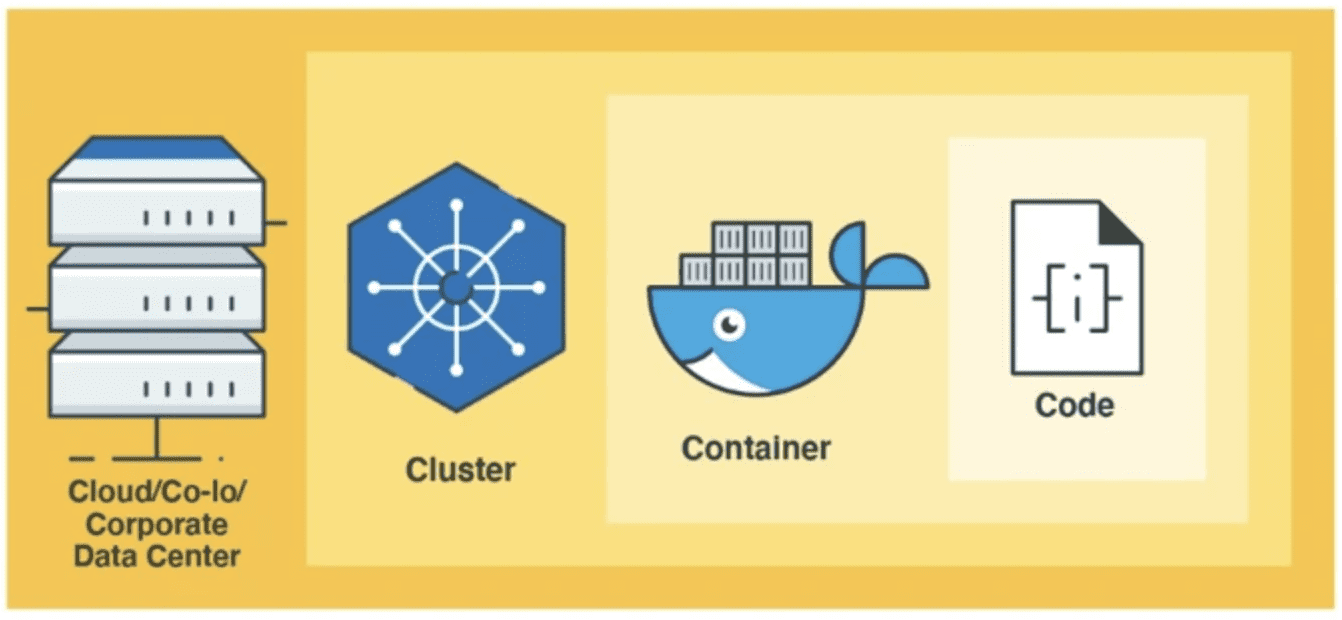

A Cloud Native Security többrétegű biztonsági megközelítést követ, amelyet a legjobb megoldásnak tartanak a szoftverek és alkalmazásrendszerek védelmére.

Egy tipikus Cloud Native infrastruktúra négy biztonsági rétegből áll: Cloud, Code, Container és Cluster.

Nézzük meg mindegyiket és azok jelentőségét.

Forrás: trendmicro.com

Forrás: trendmicro.com

Felhő

A felhő infrastruktúra az összes biztonsági réteg alapja, és az alkalmazások biztonságának beállításának alapja.

Az alkalmazások biztonságának felhő szintű engedélyezése elengedhetetlen, mivel ezt a fejlesztők nehezen tudják kódszinten konfigurálni. A felhőszolgáltatók külön javaslatokat tesznek a biztonságos alkalmazási munkaterhelések futtatására.

A felhőréteg interfész kölcsönhatásba lép a külső környezetekkel, beleértve a harmadik féltől származó beépülő modulokat, felhasználókat és külső API-kat. Így a felhőréteg biztonsági rései jelentősen befolyásolnák a felhőben tárolt összes alkalmazást, szolgáltatást és folyamatot.

Fürt

Miután a felhőréteg a fürtréteg, a felhő-infrastruktúrán belül telepített alkalmazások tárolókba modulárisak, és különböző tárolókba vannak csoportosítva.

A fürt védelme magában foglalja a fürtökön belül futó szoftverek és alkalmazások, valamint a fürt biztonságos kommunikációs konfigurációjának biztosítását.

Tartály

A kódréteget követő konténerréteg az alkalmazások és szoftverek telepítésének legfontosabb része a Cloud Native Security telepítéseiben.

Mivel a szoftver és a környezet konténerekbe van csomagolva, a konténerek védelme elkerülhetetlen a modern felhőkörnyezetekben.

Kód

Az utolsó „C” a kódréteg. A DevSecOps egyik legjobb gyakorlata a felhőalapú biztonság megerősítése és fejlesztése egy alkalmazás kódjával.

Ez magában foglalja a biztonság lejjebb helyezését az alkalmazáskód szintjén, és az alkalmazásbiztonság prioritásait a szoftver- és alkalmazásfejlesztési életciklus korábbi szakaszában. Ha a fejlesztési életciklus során korábban azonosítják a biztonsági réseket, a vállalatok sok időt, költséget és erőfeszítést takaríthatnak meg.

Cloud Native Security biztonsági rések

Bár a Cloud Native Security célja a felhőinfrastruktúra és a vállalati szoftverarchitektúra korszerűsítése, ennek biztonsági vonatkozásai is vannak – ami sokakat meglephet.

Íme a Cloud Native Security általános biztonsági rései, amelyeket figyelembe kell vennie, mielőtt integrálná őket az infrastruktúrába.

#1. Rosszul konfigurált tárolók

A közelmúltban az NSA bejelentette, hogy a hibás konfigurációk gyakori felhőbeli sebezhetőség és fenyegetés.

A szerver nélküli Cloud Native világban könnyű új webszervereket felállítani és új tárolókat létrehozni. De részletes biztonság nélkül lehetséges a megengedő hálózati hozzáférés – így a felhőhálózatot bárki elérheti.

Az alkalmazásfejlesztők gyakran módosítják a konfigurációt, vagy a teljes alkalmazáscsomagra vonatkozó konfigurációs szabályokat és házirendeket írnak. Ennek eredményeként a DevSecOps folyamat hibás beállításai felfedhetik az adattárolást, vagy sebezhető munkaterheléseket hozhatnak létre.

#2. Nem biztonságos alapértelmezések

Nem minden Cloud Native eszköz és alkalmazás alapértelmezés szerint biztonságos, mivel egyesek rugalmas beállításokkal és konfigurációkkal rendelkeznek. Az Accurics tanulmánya szerint azonban a Cloud Native-alkalmazások biztonsági megsértéseinek 48%-a nem biztonságos alapértelmezések miatt van.

Nem biztonságos alapértelmezések akkor merülnek fel, amikor a biztonsági csapatok felhőalapú rendszereket telepítenek rosszul konfigurált vagy nem megfelelő biztonsági beállításokkal, ami érzékeny adatok feltöréséhez vagy kiszivárgásához vezet.

Ezért fontos, hogy gondosan és értékelhetően konfigurálja a felhőalapú rendszer biztonsági beállításait, hogy megakadályozza az érzékeny információkhoz való jogosulatlan hozzáférést.

#3. Kiszivárgott titkok

Az érzékeny információk, például a titkosítási kulcsok és az adatbázis hitelesítő adatainak tárolása az alkalmazásokban vagy a szervezet adatbázisaiban fenyegetéseknek és biztonsági réseknek teheti ki azokat.

2021-ben körülbelül 6 millió jelszót és érzékeny információt, például API-kulcsokat loptak el. A vállalati adatbázisból tömegesen ellopott hitelesítő adatok veszélybe sodorhatják az ügyfeleket és a végfelhasználókat, ami hatalmas büntetést von maga után.

A kiszivárgott titkok és adatok olyan súlyos következményekkel járhatnak, mint a lopás, a szolgáltatás megszakadása és a jogosulatlan rendszer-hozzáférés. Ezért elengedhetetlen az érzékeny adatok megfelelő védelme és kezelése titkosítással, biztonságos tárolórendszerekkel és hozzáférés-szabályozással, például a többtényezős hitelesítéssel (MFA), hogy elkerüljük a túlzott engedékenység kockázatát.

#4. Szoftver-ellátási lánc biztonsági rései

Csakúgy, mint a hagyományos termékeknek, úgy a szoftvertermékeknek is van egy ellátási lánca.

Számos disztribúciós modell és harmadik féltől származó keretrendszer teszi lehetővé a kód tervezését és eljuttatását a gyártási csapathoz. A harmadik féltől származó és felhőalapú alkalmazások használatának kockázata azonban a szoftver-ellátási lánc sérülékenységéhez vezet.

Ez akkor fordul elő, ha a szoftver-ellátási lánc összetevői, például a könyvtár vagy a csomag, veszélybe kerülnek. 2021-ben a szoftverellátási lánc sebezhetősége, beleértve a nyílt forráskódú sebezhetőségeket is, majdnem megháromszorozódott.

A Cloud Native Security éber és proaktív megközelítése, a legjobb gyakorlatok követése elengedhetetlen a biztonsági kockázatok csökkentéséhez.

Tanulási források

Íme egy lista az Amazon hasznos tanulási forrásairól és könyveiről, amelyek segítségével mélyreható betekintést nyerhet a Cloud Native Security rendszerébe, valamint tippeket kaphat a rendszerbe való integrálásához.

#1. Cloud Native Security Cookbook: Receptek egy biztonságos felhőhöz (1. kiadás)

Josh Armitage 2022-ben megjelent Cloud Native Security szakácskönyve betekintést nyújt abba, hogyan használhatja az Azure-t, az AWS-t és a GCP-t a Cloud Native System biztonságának fokozására.

A szerző megosztja tapasztalatait arról, hogy a fejlesztőknek és a biztonsági szakembereknek milyen kompromisszumokat kell kötniük a különböző felhőszolgáltatókkal, és hogyan tudják megvalósítani a meglévő megoldásokat robusztusabb megoldások tervezése érdekében.

#2. Cloud Native Security (1. kiadás)

A Chris Binnie által készített, átfogó Cloud Native Security útmutató egy részletes tanulmányt tartalmaz a támadási felület minimalizálásáról és a kiberbiztonsági kockázatok csökkentéséről a Cloud Native infrastruktúra védelme érdekében.

Ez a legjobb könyv, ha részletes ismereteket szeretne a Cloud Native birtokának megerősítéséről és keményítéséről.

#3. Kubernetes biztonság és megfigyelhetőség: holisztikus megközelítés a tárolók és a felhőalapú natív alkalmazások biztonságossá tételéhez (1. kiadás)

Brendan Creane és Amit Gupta könyve a legfontosabb megfigyelhetőségi és biztonsági gyakorlatokra összpontosít, lehetővé téve, hogy felszabadítsa a Cloud Native alkalmazások erejét.

Tehát, ha meg akarja tanulni a Kubernetes biztonság felépítését hibrid és többfelhős környezetekben, győződjön meg róla, hogy a kezében van ez a holisztikus útmutató.

#4. Praktikus felhőalapú natív biztonság a Falcóval: Kockázat- és fenyegetésészlelés konténerekhez, Kuberneteshez és felhőhöz (1. kiadás)

Loris Degioanni ezen útmutatója bemutatja az olvasóknak a Falco koncepcióját, amely egy nyílt forráskódú szabvány a Kubernetes, a felhő és a konténerek folyamatos fenyegetések és kockázatok észlelésére.

Mindent megtudhat a Falcóról, a telepítéstől a saját biztonsági szabályok megírásáig, hogy felgyorsítsa a fenyegetésészlelést a felhőinfrastruktúrán.

#5. Native Cloud Security A teljes útmutató – 2019-es kiadás

Ha válaszra van szüksége egyedi kérdéseire a Cloud Native Security szolgáltatással kapcsolatban, ez a könyv Önnek szól.

A szerző, Gerardus Blokdyk biztosítja az összes alapvető eszközt, amelyre szüksége van egy mélyreható Cloud Native Security önértékeléshez, lehetővé téve a fejlesztésre szoruló területek azonosítását a Cloud Native Security infrastruktúrán belül.

Következtetés: A Cloud Native Security a jövő

A Gartner előrejelzése szerint az IT-cégek kiadásainak több mint fele 2025-re a hagyományos IT-infrastruktúráról a nyilvános felhőre tolódik át – ez ugrás a 2022-es 41%-hoz képest.

Mindazonáltal az IT-cégek által a felhőalapú infrastruktúrából származó előnyök közül a biztonság továbbra is az egyik legnagyobb kihívás, amellyel szembe kell nézniük – főként az alkalmazottak hibái, a hibás konfigurációk és a benne rejlő építészeti sérülékenységek miatt.

Ezért győződjön meg arról, hogy tisztában van a Cloud Native Security fontosságával, céljaival, előnyeivel és bevált gyakorlataival ezen a blogon és az említett tanulási erőforrásokon keresztül, amelyek lehetővé teszik a méretezhető és agilis Cloud Native alkalmazásinfrastruktúrát szervezete számára.

Ezután nézze meg a legjobb sebezhetőségkezelő szoftvert.