Tudta, hogy egy hacker banki átutalást vagy online vásárlást hajthat végre az Ön nevében anélkül, hogy ellopná regisztrációs adatait?

A cookie-kat a nyomon követéshez és a bosszantó online hirdetésekhez társítjuk, de keresési lekérdezéseket is tárolnak, lehetővé téve számunkra, hogy felhasználónév és jelszó megadása nélkül látogassunk el webhelyekre.

Ha azonban valaki elkapja a cookie-t, az egy katasztrofális kibertámadáshoz, az úgynevezett munkamenet-eltérítéshez vezethet, amely veszélybe sodorhatja érzékeny adatait a támadók kezére, és rengeteg kárt okozhat, még mielőtt észrevenné, mi történt.

Lássuk, mi ez, és hogyan előzheted meg!

Tartalomjegyzék

Mi az a munkamenet-eltérítés?

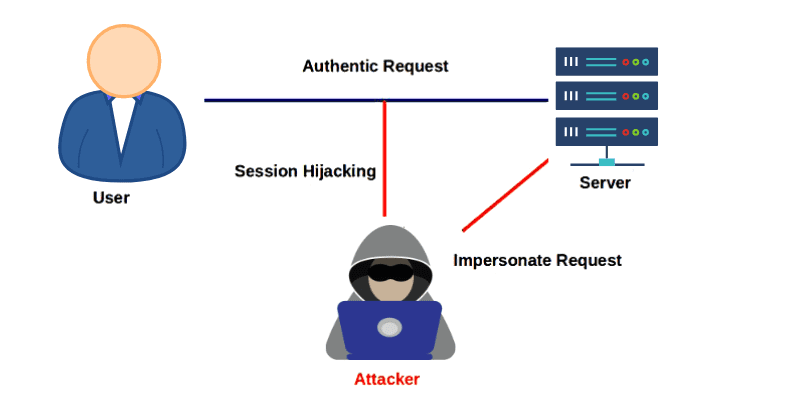

A munkamenet-eltérítés során a támadó elfogja és átveszi a felhasználó és a gazdagép között létrejött munkamenetet, például webszervert, Telnet-munkamenetet vagy bármely más TCP-alapú kapcsolatot. A munkamenet akkor kezdődik, amikor bejelentkezik egy webhelyre vagy alkalmazásba, például egy közösségi oldalra.

Amíg Ön a fiókon belül tartózkodik, ellenőrzi profilját vagy részt vesz egy szálban, akkor fejeződik be, amikor kijelentkezik a rendszerből. De honnan tudja a webszerver, hogy minden kérés valójában Öntől származik?

Itt jönnek be a cookie-k. A bejelentkezés után elküldi a hitelesítő adatait a webszervernek. Megerősíti, hogy Ön kicsoda, és egy munkamenet-azonosítót ad egy cookie segítségével, amelyet a munkamenet időtartama alatt csatolunk Önhöz. Ezért nem jelentkezik ki minden alkalommal, amikor meglátogatja valaki profilját, és az online áruház akkor is megjegyzi, hogy mit tett a kosárba, ha frissíti az oldalt.

A támadók azonban eltéríthetik a munkamenetet, ha speciális munkamenet-kezelési technikákat alkalmaznak, vagy ellopják a cookie-t. Így becsaphatja a webszervert, hogy azt higgye, hogy a kérések Öntől, a jogosult felhasználótól érkeznek.

A munkamenet-eltérítés jelensége a 2000-es évek elején vált híressé, de még mindig a hackerek által használt egyik leggyakoribb módszer.

Friss példa erre a Lapsus$ Group, amely idén felkerült az FBI legkeresettebb listájára. InfoStealer Maleware fertőzést használ a munkamenet eltérítéséhez.

Hasonlóképpen, a GenesisStore egy meghívásos áruház, amelyet egy azonos nevű csoport üzemeltet, amely feltört cookie-k adatait értékesíti, és a listája meghaladja a 400 000+ robotot.

Munkamenetrögzítés típusai

A munkamenet-eltérítés két fő kategóriába sorolható, az elkövető kívánságaitól függően.

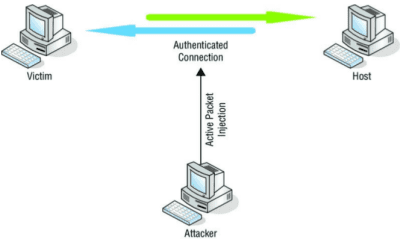

Aktív: Aktív támadás esetén a támadó átveszi az Ön munkamenetét, így veszi fel a legitim ügyfél kapcsolatát az erőforrással. A munkamenet webhelyétől függően a hacker online vásárolhat, jelszavakat módosíthat vagy fiókokat állíthat vissza. Az aktív támadás gyakori példája a brute force támadás, az XSS vagy akár a DDoS.

Forrás: OSWAP

Forrás: OSWAP

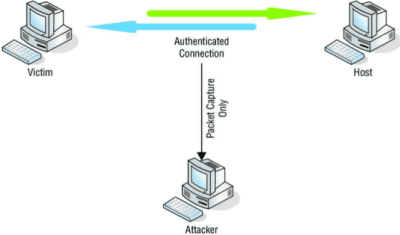

Passzív: Passzív támadásban a támadó nem veszi át vagy módosítja a munkamenetet. Ehelyett csendben figyelik az eszköz és a szerver közötti adatforgalmat, és összegyűjtik az összes érzékeny információt. Általában az IP-hamisítást és a rosszindulatú programok befecskendezését használják passzív injekciós támadások végrehajtására.

Forrás: OSWAP

Forrás: OSWAP

Hogyan működik a munkamenet-eltérítés?

A HTTP állapot nélküli protokoll, ami azt jelenti, hogy a szervernek nincs memóriája az ügyfél működéséről. Minden új HTTP kérés egybeesik egy új munkaegységgel, vagy leegyszerűsítve a szerver oldalakat szolgál ki a kliensnek anélkül, hogy emlékezne a kliens korábbi kéréseire.

Amikor azonban böngészünk a weben, rájövünk, hogy az alkalmazások ideális esetben tudják, ki az ügyfél (még túl jól is!). A szerver ezen „memóriájának” köszönhetően lehetőség nyílik weboldalak, online bankok, webmail szolgáltatások, stb. modern fenntartott területeinek létrehozására.

Ehhez megszületett egy függelék, amely állapot nélküli protokollt, például HTTP állapotúvá tesz: cookie-k.

Állapottartó munkamenetek

A bejelentkezés után az állapotjelző munkamenetet használó webalkalmazások eldobnak egy munkamenet-cookie-t. Ez azt jelenti, hogy erre a cookie-ra támaszkodnak az ügyfél nyomon követéséhez. A süti belsejében egy egyedi kód van elmentve, amely lehetővé teszi az ügyfél felismerését, például:

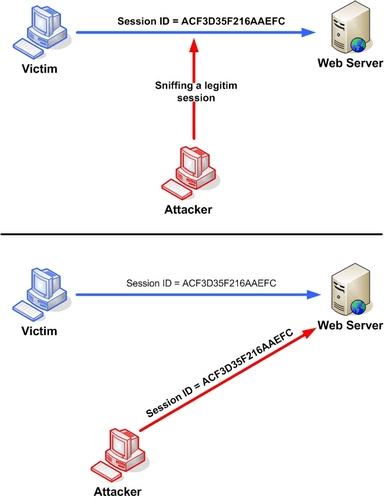

SESSIONID=ACF3D35F216AAEFC

Bárki, aki rendelkezik a fent említett egyedi munkamenet-azonosítóval vagy kóddal, a szerver hitelesített kliense lesz. Ha egy támadó megkapja ezt az azonosítót, amint az az alábbi képen látható, akkor kihasználhatja az áldozata számára eredetileg érvényesített munkamenetet úgy, hogy megszagol egy legitim munkamenetet, vagy akár teljesen átveszi a munkamenetet. Ez az azonosító általában be van ágyazva az URL-be, bármely űrlap rejtett mezőjébe vagy a cookie-kba.

OSWAP

OSWAP

Hontalan ülések

A web fejlődésével megoldások születtek a szerver „memóriájának” kezelésére munkamenet-cookie-k használata nélkül. Egy olyan webalkalmazásban, ahol az előtér és a háttér jól elkülönül, és csak API-n keresztül beszél, a legjobb megoldás egy JWT (JSON Web Token) lehet, egy aláírt token, amely lehetővé teszi a frontend számára, hogy felhasználja a háttérprogram által biztosított API-kat.

A JWT általában a böngésző sessionStorage-jába kerül elmentésre, egy olyan memóriaterületre, amelyet az ügyfél a lap bezárásáig aktívan tart. Következésképpen egy új lap megnyitása új munkamenetet hoz létre (ellentétben azzal, ami a cookie-kkal történik).

Az ügyfél azonosító tokenjének ellopása lehetővé teszi a felhasználó munkamenetének ellopását, és ezáltal munkamenet-eltérítő támadás végrehajtását. De hogyan lehet ellopni ezt a tokent?

Jelenleg a hackerek által leggyakrabban használt módszerek a következők:

#1. Munkamenet oldalsó emelés

Ez a módszer nem biztonságos hálózatokat használ a munkamenet-azonosító kiderítésére. A támadó szippantást (speciális szoftvert) használ, és általában nyilvános Wi-Fi-hálózatokat vagy SSL-tanúsítvánnyal nem rendelkező webhelyeket céloz meg, amelyek rossz biztonságáról ismertek.

#2. Munkamenet rögzítése

Az áldozat a támadó által létrehozott munkamenet-azonosítót használja. Ezt megteheti egy adathalász támadással (rosszindulatú hivatkozáson keresztül), amely „javítja” a munkamenet-azonosítóját.

#3. Nyers erő

A legidőigényesebb és legkevésbé hatékony módszer. A támadás során a hacker nem lopja el a cookie-kat. Ehelyett minden lehetséges kombinációval megpróbálja kitalálni a munkamenet-azonosítót.

#4. XSS vagy Cross-site Scripting

A hackerek kihasználják a webhelyek vagy alkalmazások biztonsági réseit rosszindulatú kódok beszúrására. Amikor egy felhasználó felkeresi a webhelyet, a szkript aktiválódik, ellopja a felhasználó cookie-jait, és elküldi azokat a támadónak.

#5. Malware Injection

A rosszindulatú szoftverek jogosulatlan műveleteket hajthatnak végre az eszközön személyes adatok ellopása érdekében. Gyakran használják cookie-k elfogására és információk küldésére a támadónak.

#6. IP-hamisítás

A kiberbűnözők megváltoztatják a csomagja forrás IP-címét, hogy úgy tűnjön, hogy az Öntől származik. A hamis IP-cím miatt a webszerver azt hiszi, hogy te vagy az, és a munkamenetet eltérítik.

Hogyan lehet megakadályozni a munkamenet-eltérítést?

A munkamenet-eltérítés lehetősége általában az Ön által használt webhelyek vagy alkalmazások biztonságától függ. Vannak azonban olyan lépések, amelyekkel megvédheti magát:

- Kerülje a nyilvános Wi-Fi-t, mivel az ingyenes hotspotok ideálisak a kiberbűnözők számára. Általában gyenge a biztonságuk, és a hackerek könnyen meghamisíthatják őket. Arról nem is beszélve, hogy mindig tele vannak potenciális áldozatokkal, akiknek adatforgalma folyamatosan veszélybe kerül.

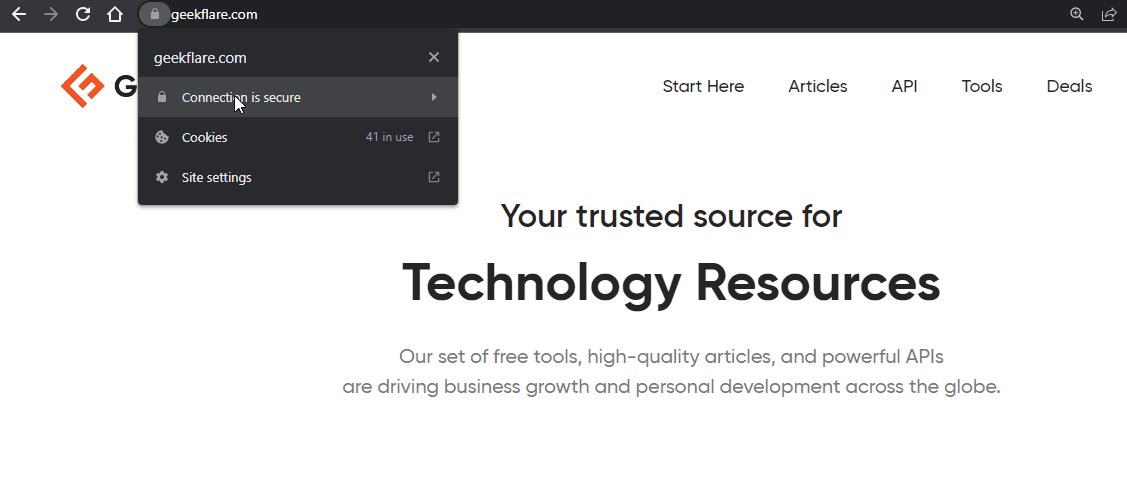

- Minden olyan webhely, amely nem használ SSL-tanúsítványt, sebezhetővé teszi Önt, mivel nem tudja titkosítani a forgalmat. Ellenőrizze, hogy a webhely biztonságos-e: keressen egy kis lakatot az URL mellett.

- Telepítsen egy kártevőirtó alkalmazást, amellyel észlelheti és megvédheti eszközét a rosszindulatú programoktól és a személyes adatokat ellopni képes patkányoktól.

- Kerülje el a rosszindulatú programok letöltését hivatalos alkalmazásboltok vagy webhelyek használatával az alkalmazások letöltéséhez.

- Ha olyan üzenetet kap, amely arra kéri, hogy kattintson egy ismeretlen hivatkozásra, ne tegye meg. Ez egy adathalász támadás lehet, amely megfertőzheti eszközét, és személyes adatokat lophat el.

A felhasználó keveset tehet a munkamenet-eltérítési támadás ellen. Éppen ellenkezőleg, az alkalmazás észreveheti, hogy egy másik eszköz csatlakozott ugyanazzal a munkamenet-azonosítóval. És erre támaszkodva olyan mérséklő stratégiákat tervezhet, mint például:

- Minden munkamenethez társítson néhány technikai ujjlenyomatot vagy a csatlakoztatott eszköz jellemzőit, hogy észlelje a regisztrált paraméterek változásait. Ezt az információt a cookie-ba (állapot nélküli munkamenetek esetén) vagy a JWT-be (állapot nélküli munkamenetek esetén) kell menteni, teljesen titkosítva.

- Ha a munkamenet cookie-alapú, dobja el a HTTPOnly attribútummal rendelkező cookie-t, hogy elérhetetlen legyen XSS-támadás esetén.

- Konfiguráljon behatolásészlelő rendszert (IDS), behatolásmegelőző rendszert (IPS) vagy hálózatfigyelő megoldást.

- Egyes szolgáltatások másodlagos ellenőrzéseket végeznek a felhasználó személyazonossága tekintetében. Például egy webszerver minden kérésnél ellenőrizheti, hogy a felhasználó IP-címe megegyezik-e az adott munkamenet során utoljára használt IP-címmel. Ez azonban nem akadályozza meg az azonos IP-címmel rendelkezők támadásait, és frusztráló lehet azon felhasználók számára, akiknek IP-címe megváltozhat a böngészés során.

- Alternatív megoldásként egyes szolgáltatások minden egyes kéréssel módosítják a cookie értékét. Ez drasztikusan csökkenti a támadó működési időtartamát, és megkönnyíti annak azonosítását, ha támadás történt, de más technikai problémákat is okozhat.

- Használjon különböző többtényezős hitelesítési (MFA) megoldásokat minden felhasználói munkamenethez.

- Tartsa naprakészen az összes rendszert a legújabb javításokkal és biztonsági frissítésekkel.

GYIK

Miben különbözik a munkamenet-eltérítés a munkamenet-hamisítástól?

A munkamenet-eltérítés magában foglalja a felhasználó színlelését, míg a hamisítás a felhasználó leváltását jelenti. Az elmúlt néhány évben egyes biztonsági elemzők az utóbbit a munkamenet-eltérítés egy fajtájaként kezdték jellemezni.

Végső szavak

A munkamenet-eltérítő támadások gyakorisága nőtt az elmúlt években; ezért egyre fontosabbá vált az ilyen támadások megértése és a megelőző intézkedések követése. Azonban ahogy a technológia fejlődik, a támadások is egyre kifinomultabbak; ezért elengedhetetlen, hogy aktív enyhítő stratégiákat hozzunk létre a munkamenet-eltérítés ellen.

Érdekelheti az is, hogy mennyit érnek az adatok a sötét weben.