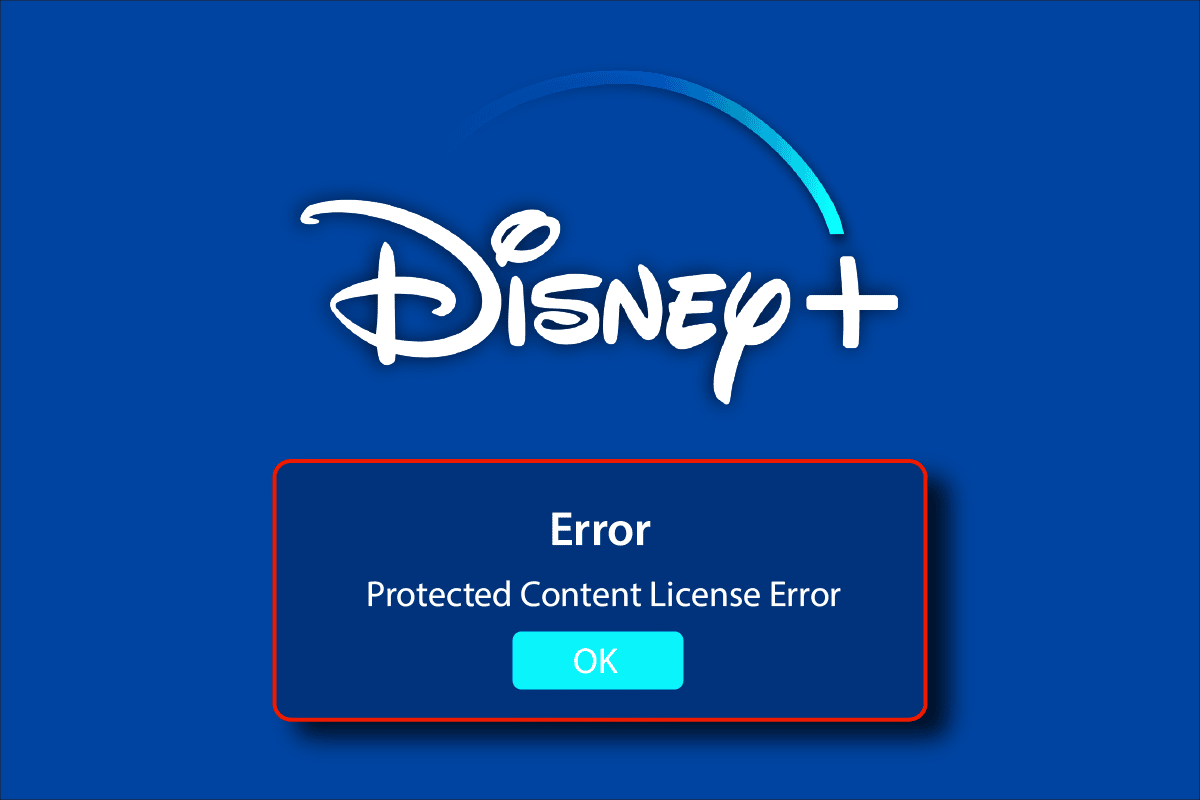

Erleben Sie einen Lizenzfehler bei Disney Plus, der geschützte Inhalte betrifft? Dieser technische Fehler ist bei Nutzern von Disney Plus weit verbreitet und betrifft vor allem Premium-Abonnenten. Im Folgenden finden Sie eine detaillierte Anleitung zur Behebung des Disney Plus-Fehlercodes 42. Lesen Sie weiter, um das Problem zu lösen!

Anleitung zur Behebung des Disney Plus-Lizenzfehlers für geschützte Inhalte

Wenn Ihr Disney Plus-Abonnement nicht wie gewünscht funktioniert und Sie mit dem Fehlercode 42 konfrontiert werden, kann dies verschiedene Ursachen haben. Hier sind einige bewährte Methoden, um den Fehler zu beheben:

Methode 1: Überprüfung und Austausch des HDMI-Kabels

Ein fehlerhaftes HDMI-Kabel kann die Ursache für den Fehler sein. Überprüfen Sie das Kabel und ersetzen Sie es bei Bedarf durch ein funktionierendes.

- Überprüfen Sie das verwendete HDMI-Kabel auf Beschädigungen.

- Tauschen Sie ein beschädigtes Kabel gegen ein funktionstüchtiges aus.

Methode 2: Neustart des Geräts

Ein einfacher Neustart kann oft Wunder wirken und den Lizenzfehler beheben. Hier sind Anleitungen für verschiedene Gerätetypen:

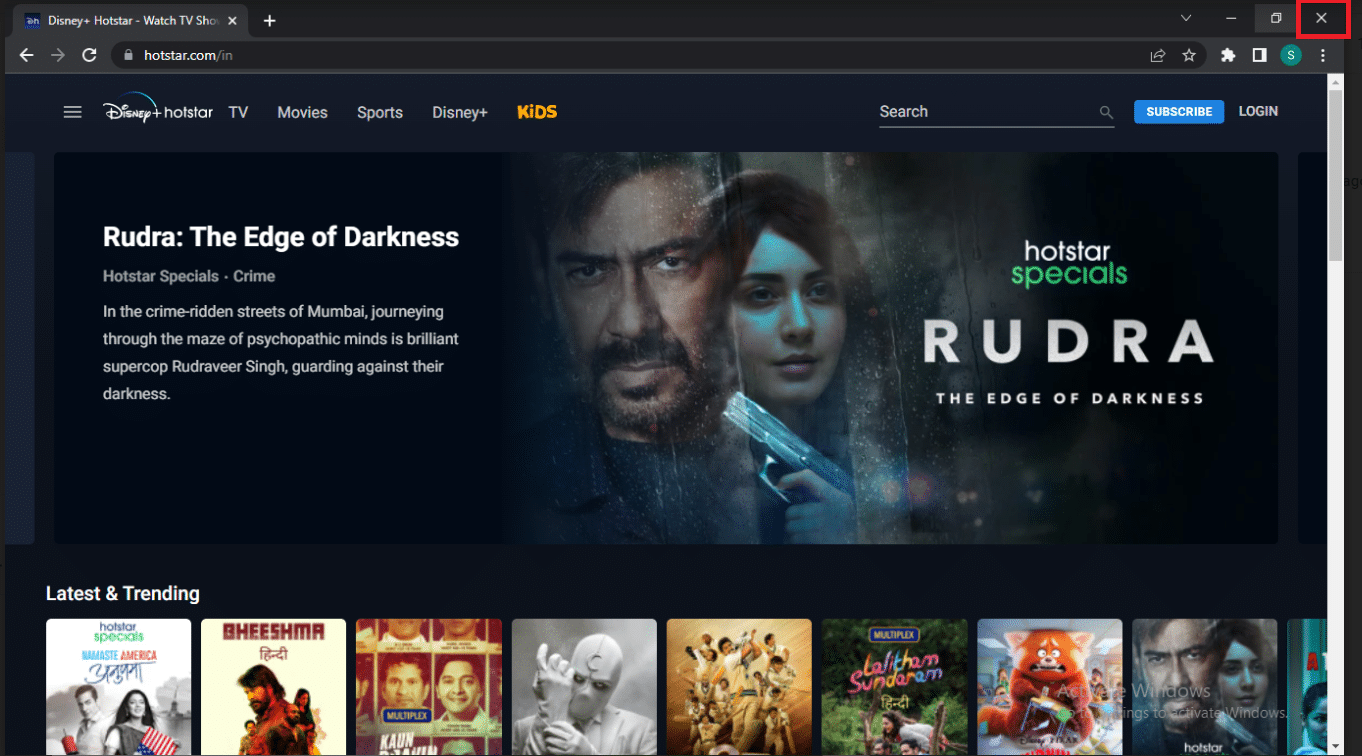

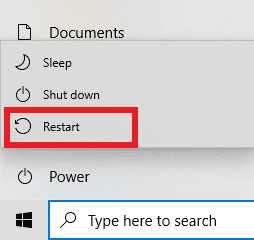

Option I: PC neu starten

- Schließen Sie die Disney Plus-Webseite auf Ihrem PC.

- Drücken Sie die Windows-Taste.

- Klicken Sie auf das Energiesymbol.

- Wählen Sie „Neustart“.

- Rufen Sie die Disney Plus-Webseite erneut auf.

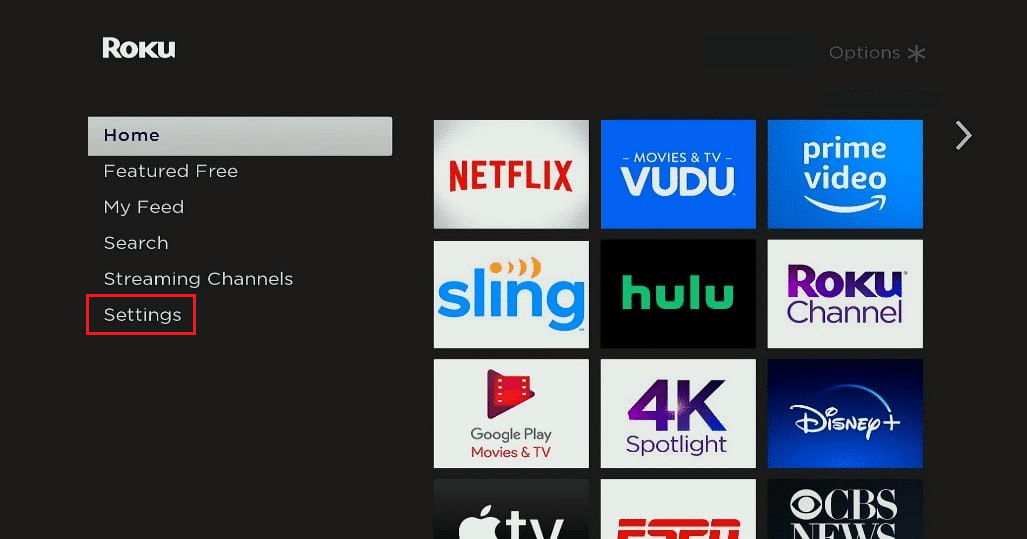

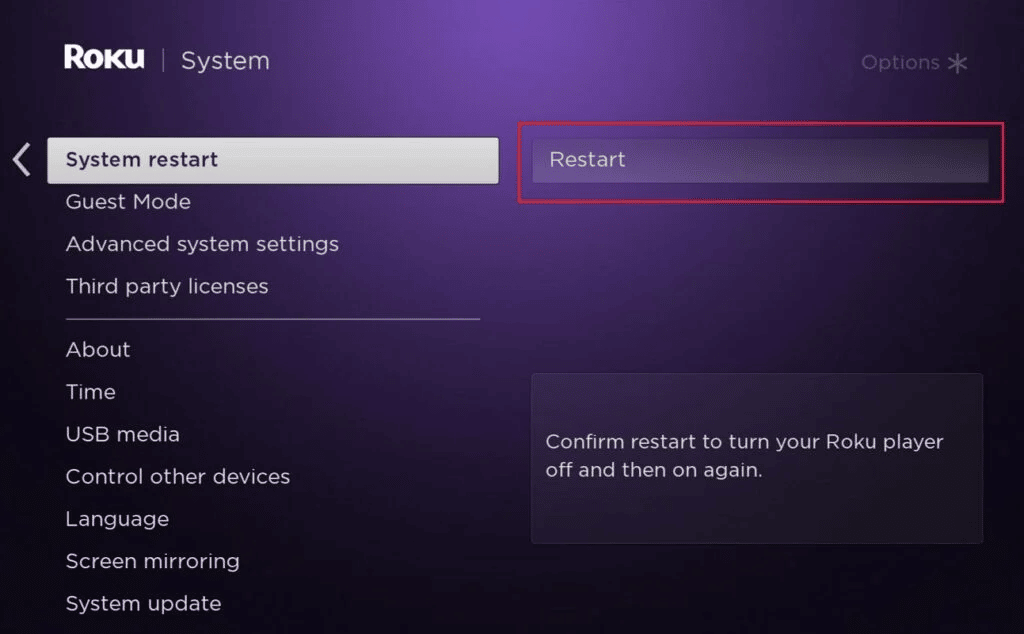

Option II: Neustart auf Roku

- Drücken Sie die Home-Taste auf Ihrer Roku-Fernbedienung.

- Wählen Sie die „Einstellungen“.

- Gehen Sie zu den „Systemeinstellungen“.

- Wählen Sie „Systemneustart“.

- Bestätigen Sie den Neustart.

- Starten Sie die Disney Plus-App neu.

Hinweis: Die Vorgehensweise für Smartphones kann je nach Hersteller variieren. Überprüfen Sie die Einstellungen Ihres Geräts, bevor Sie Änderungen vornehmen.

Option III: Neustart auf Android

- Tippen Sie auf das Multitasking-Symbol.

- Wischen Sie die Disney Plus-App nach oben, um sie zu schließen.

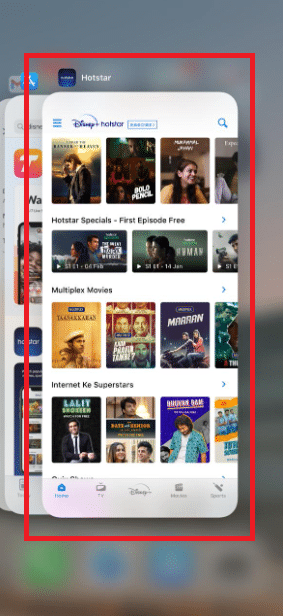

Option IV: Neustart auf dem iPhone

- Wischen Sie vom unteren Bildschirmrand nach oben.

- Wischen Sie die Disney Plus-App nach oben, um sie zu schließen.

Sollte der Neustart das Problem nicht beheben, versuchen Sie die folgenden Methoden.

Methode 3: Aktualisierung der Disney Plus-App

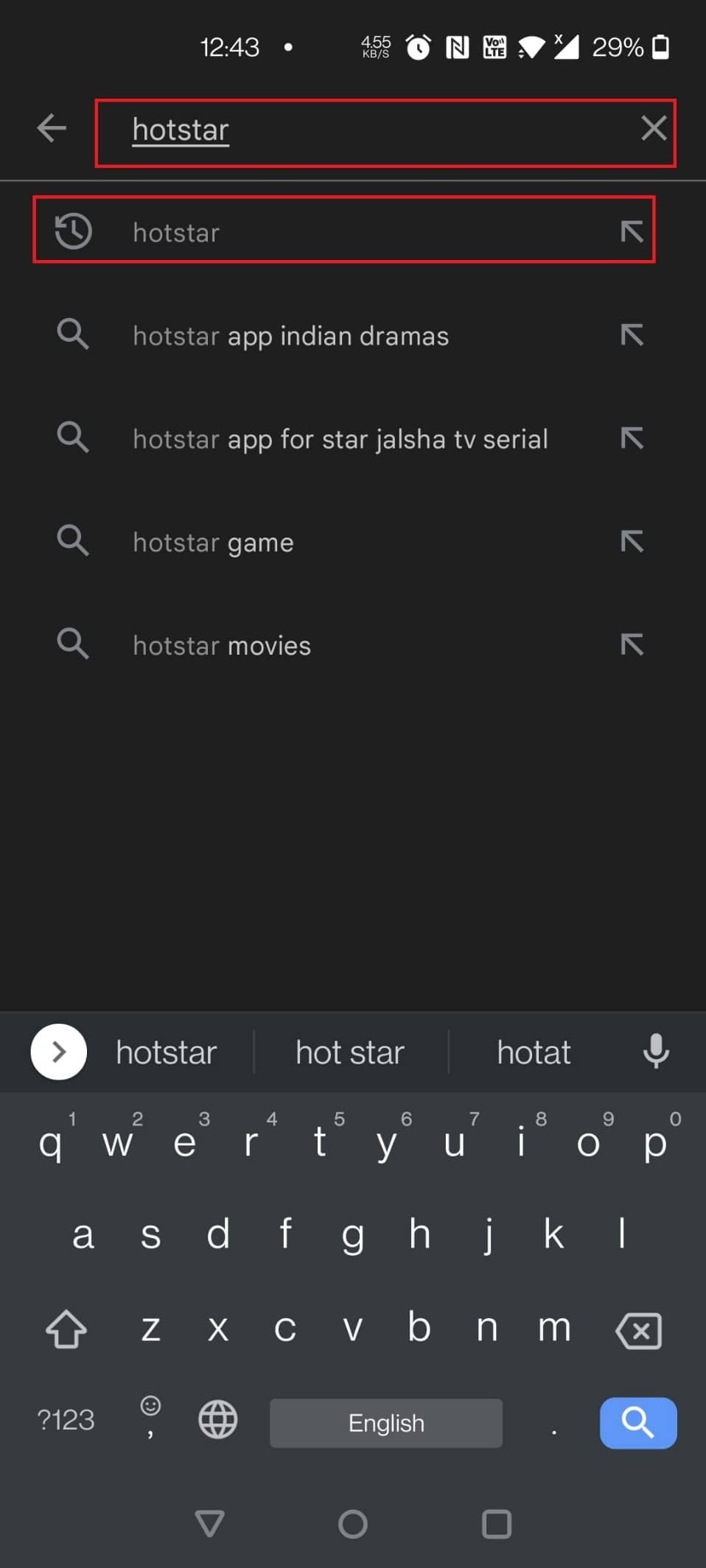

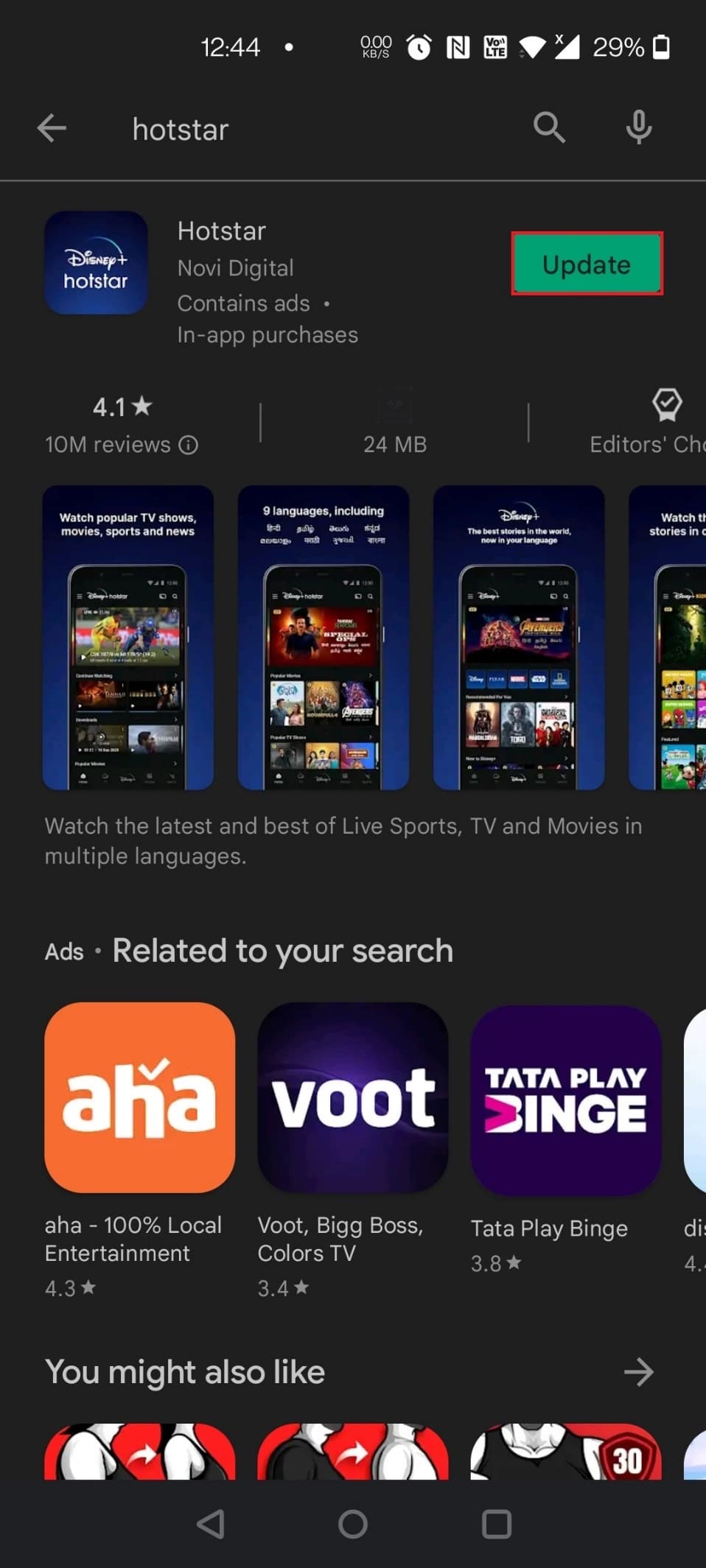

Option I: Update auf Android

- Öffnen Sie den Google Play Store.

- Suchen Sie nach „Disney Plus“ und tippen Sie auf das Suchergebnis.

- Tippen Sie auf „Aktualisieren“.

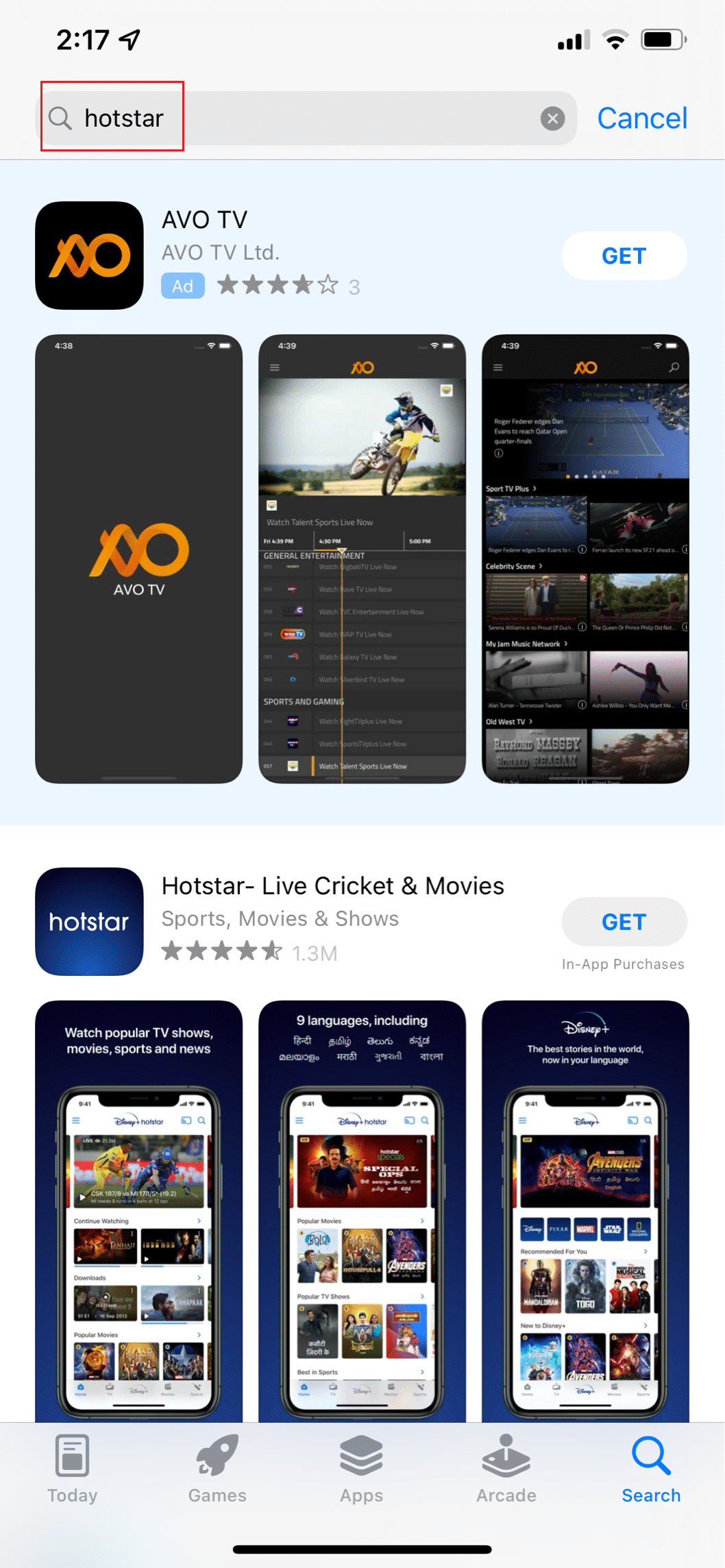

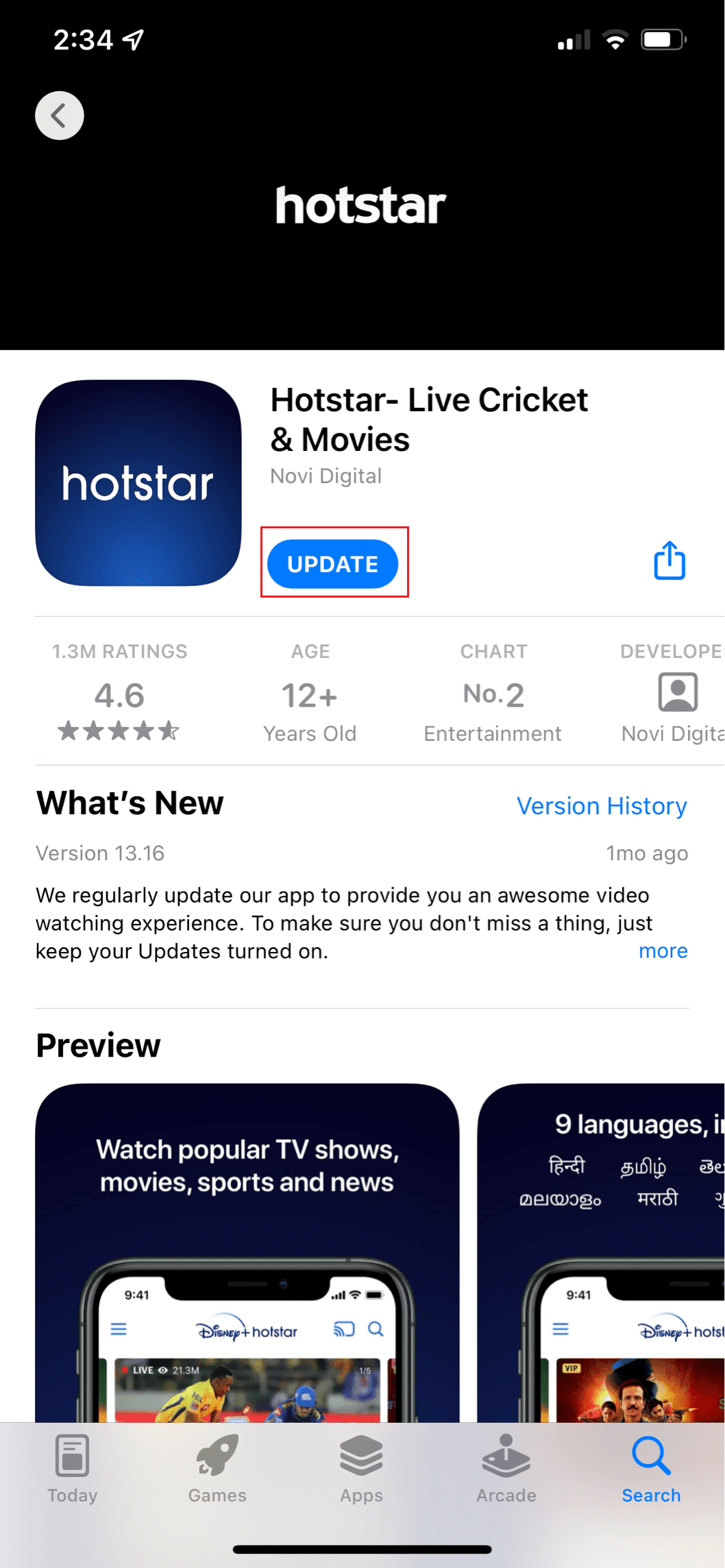

Option II: Update auf dem iPhone

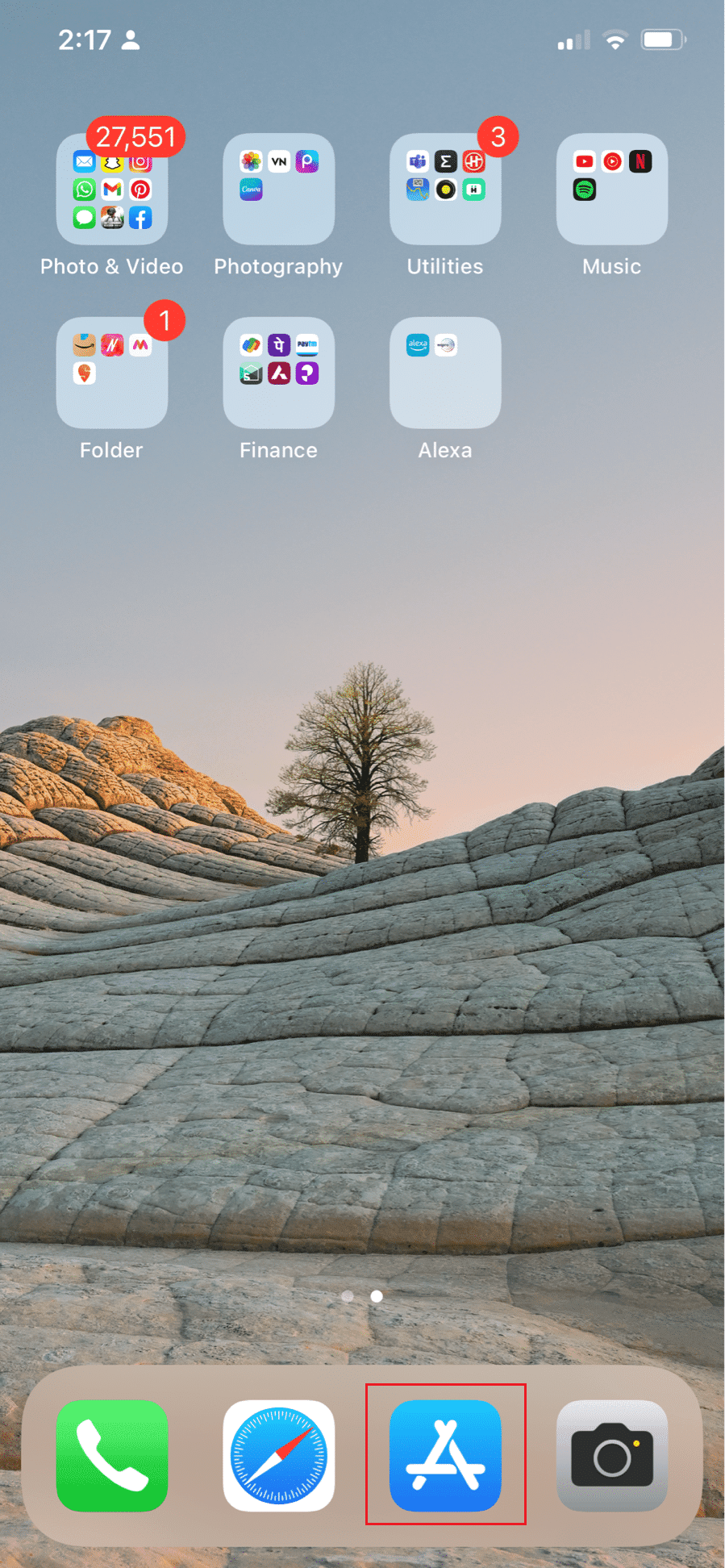

- Öffnen Sie den App Store.

- Tippen Sie auf Ihr Profilsymbol.

- Suchen Sie nach „Disney Plus“ und tippen Sie auf „Aktualisieren“, falls verfügbar.

Methode 4: Neuinstallation der Disney Plus-App

Hier ist eine Anleitung zur Neuinstallation der App:

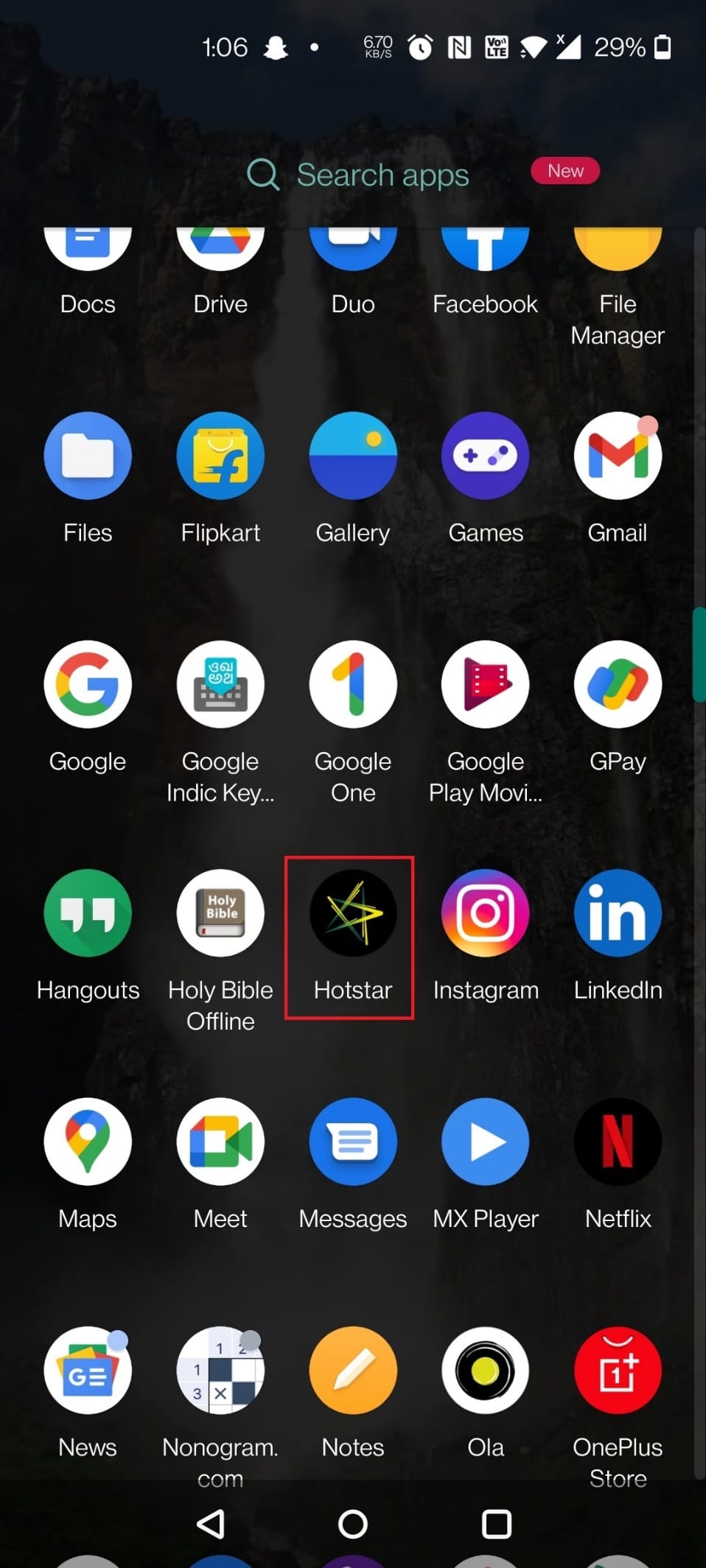

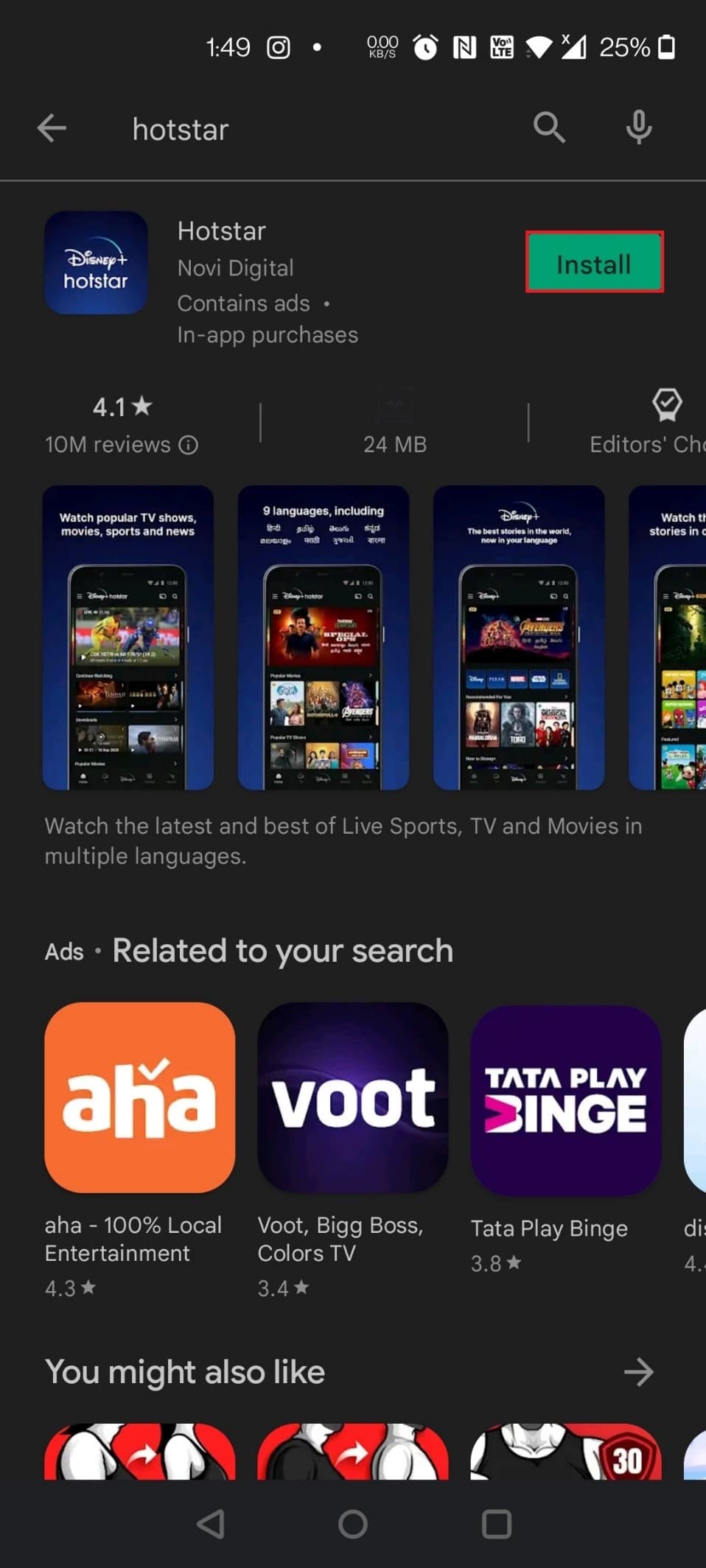

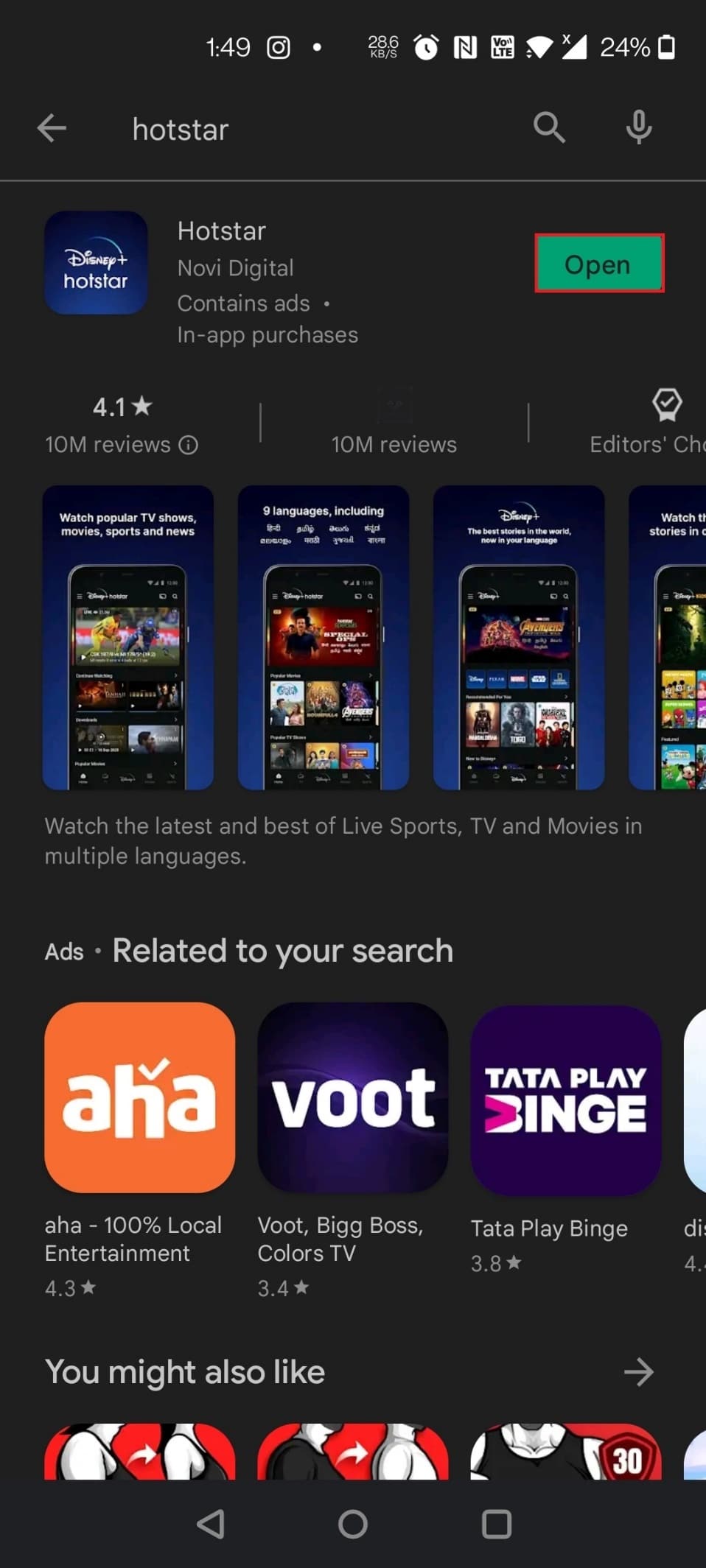

Option I: Neuinstallation auf Android

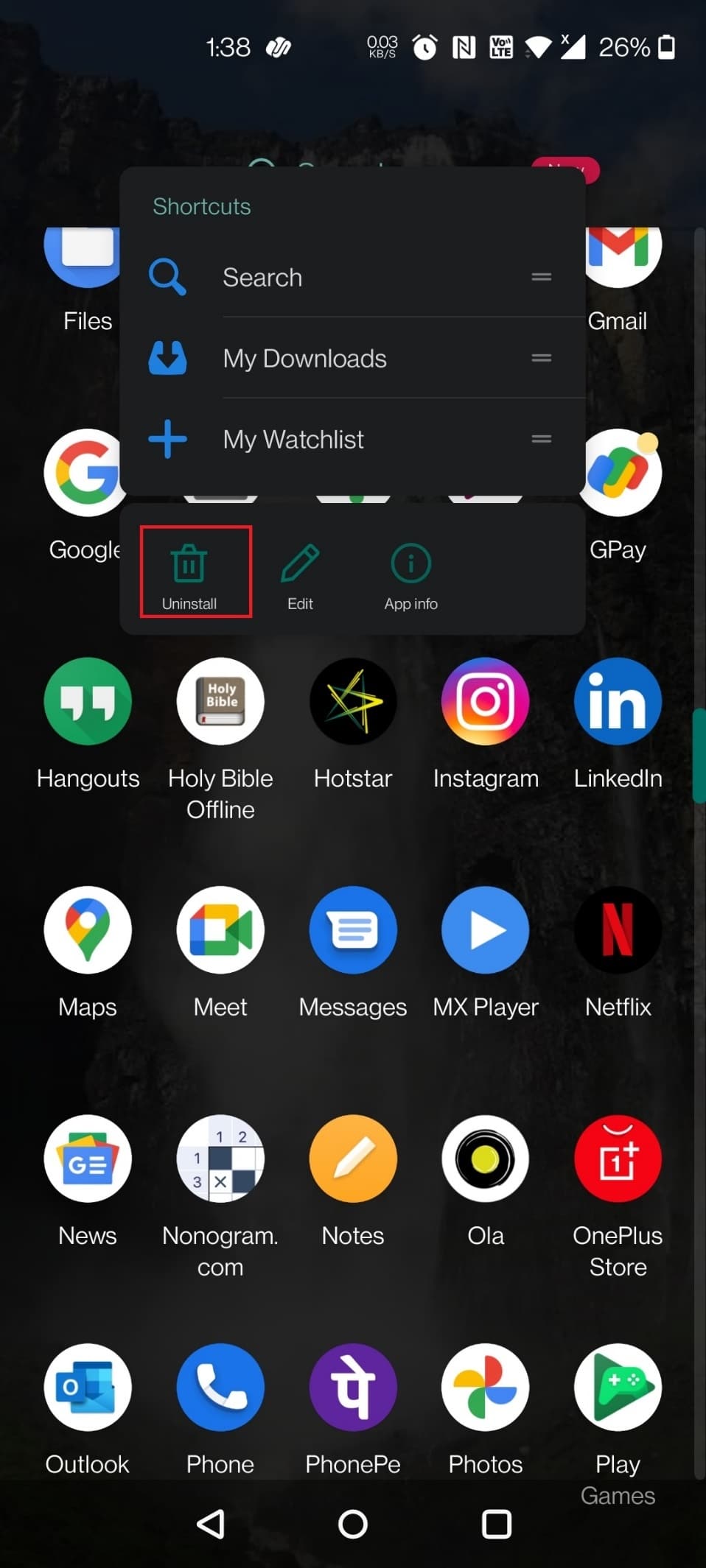

- Halten Sie das Disney Plus-App-Symbol gedrückt.

- Tippen Sie auf „Deinstallieren“.

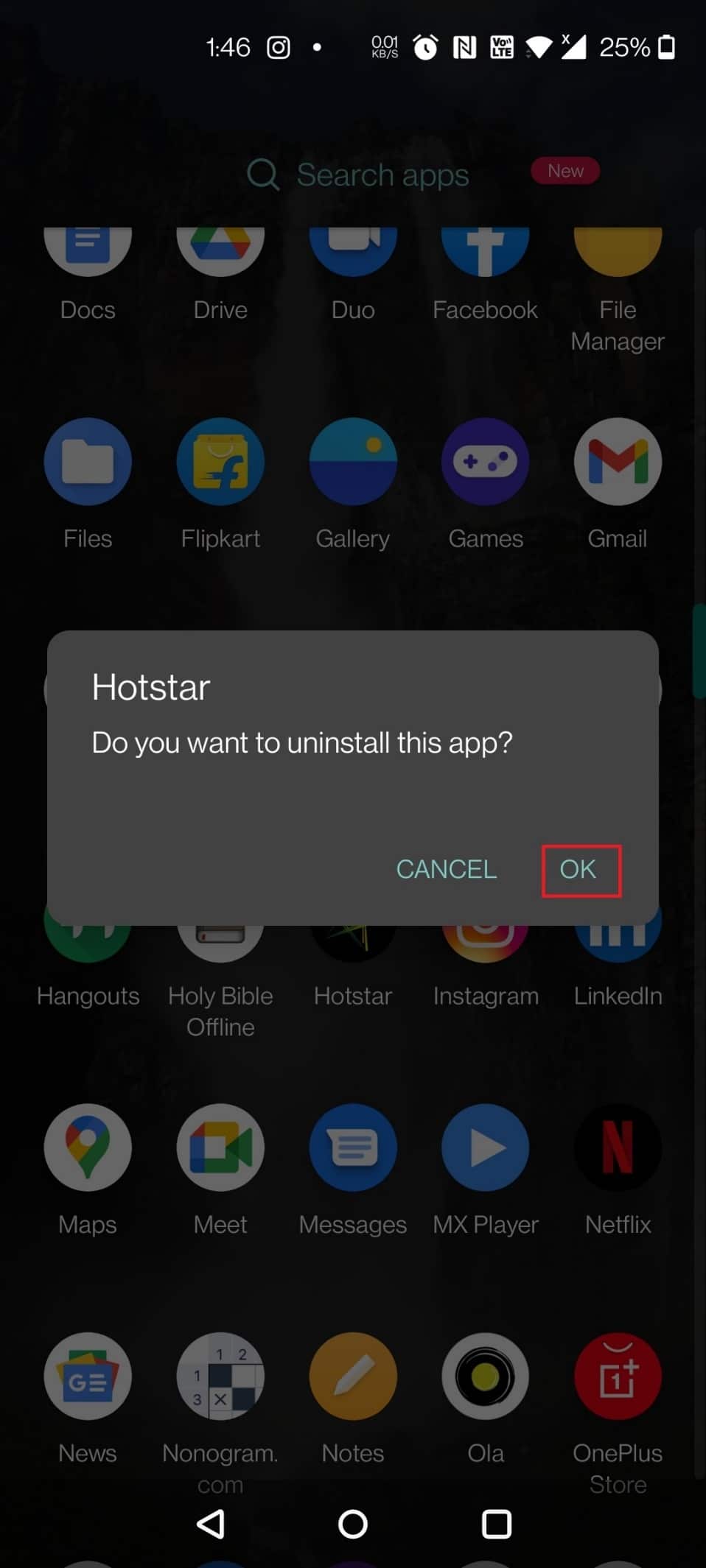

- Bestätigen Sie die Deinstallation mit „OK“.

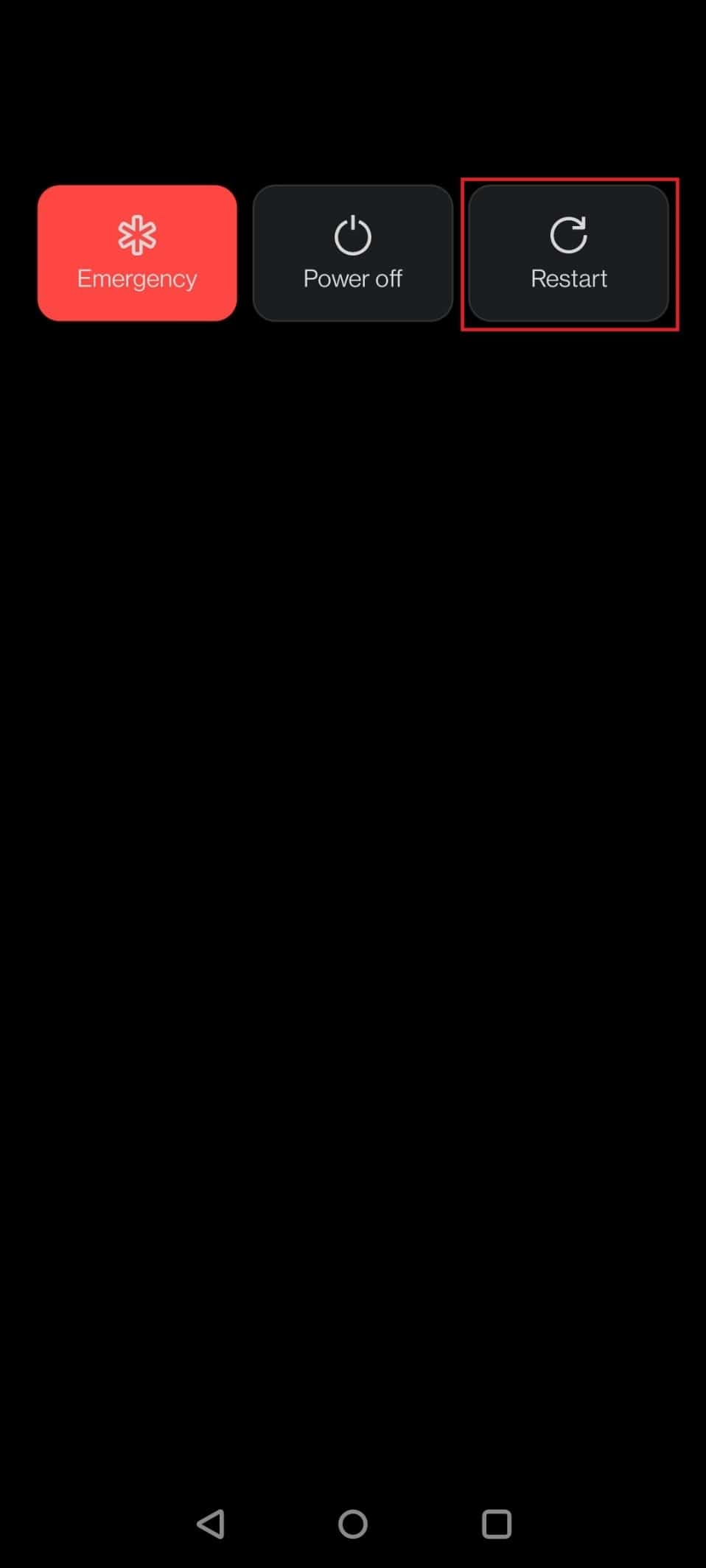

- Starten Sie Ihr Gerät neu, indem Sie die Ein-/Aus-Taste gedrückt halten und dann auf „Neustart“ tippen.

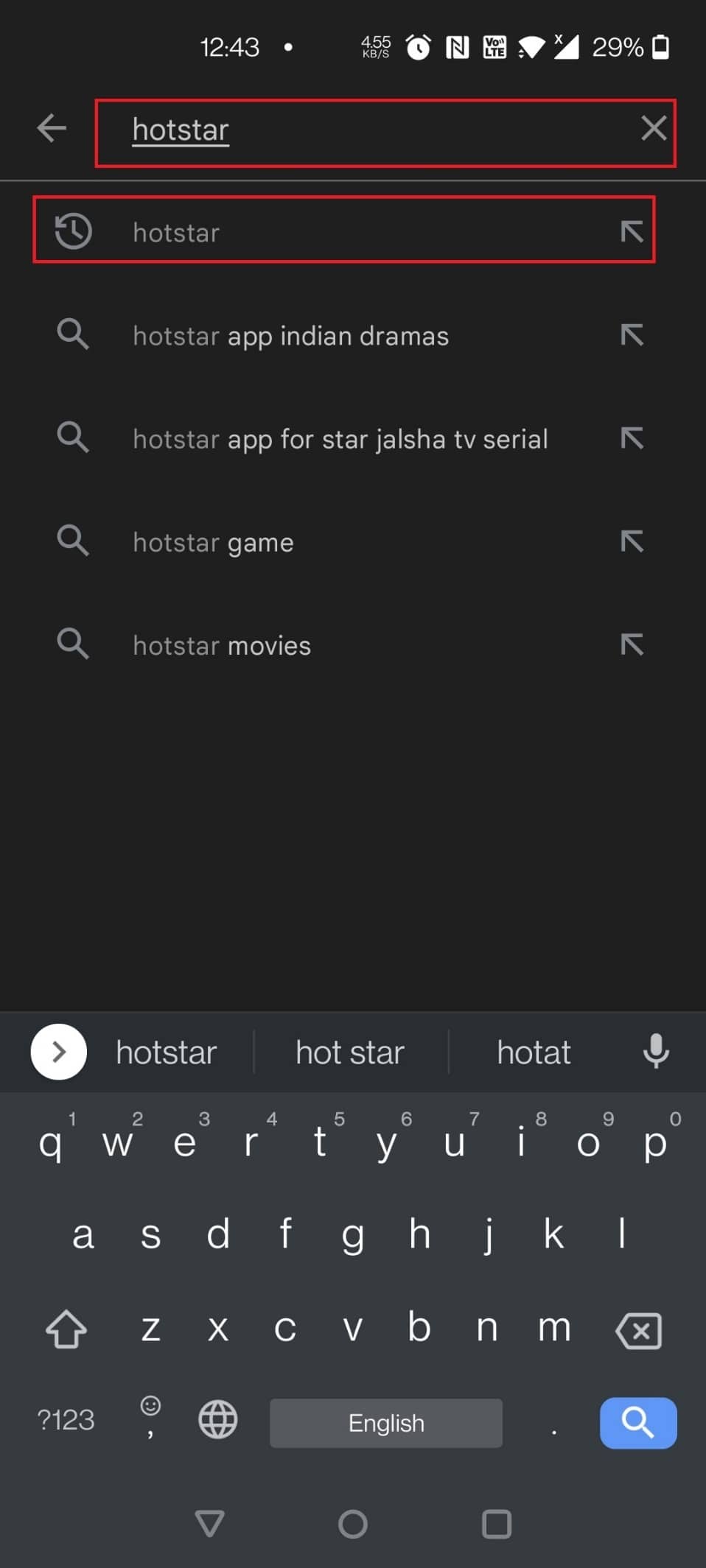

- Öffnen Sie den Google Play Store.

- Suchen Sie nach „Disney Plus“ und tippen Sie auf das Suchergebnis.

- Tippen Sie auf „Installieren“.

- Tippen Sie anschließend auf „Öffnen“, um die App zu starten.

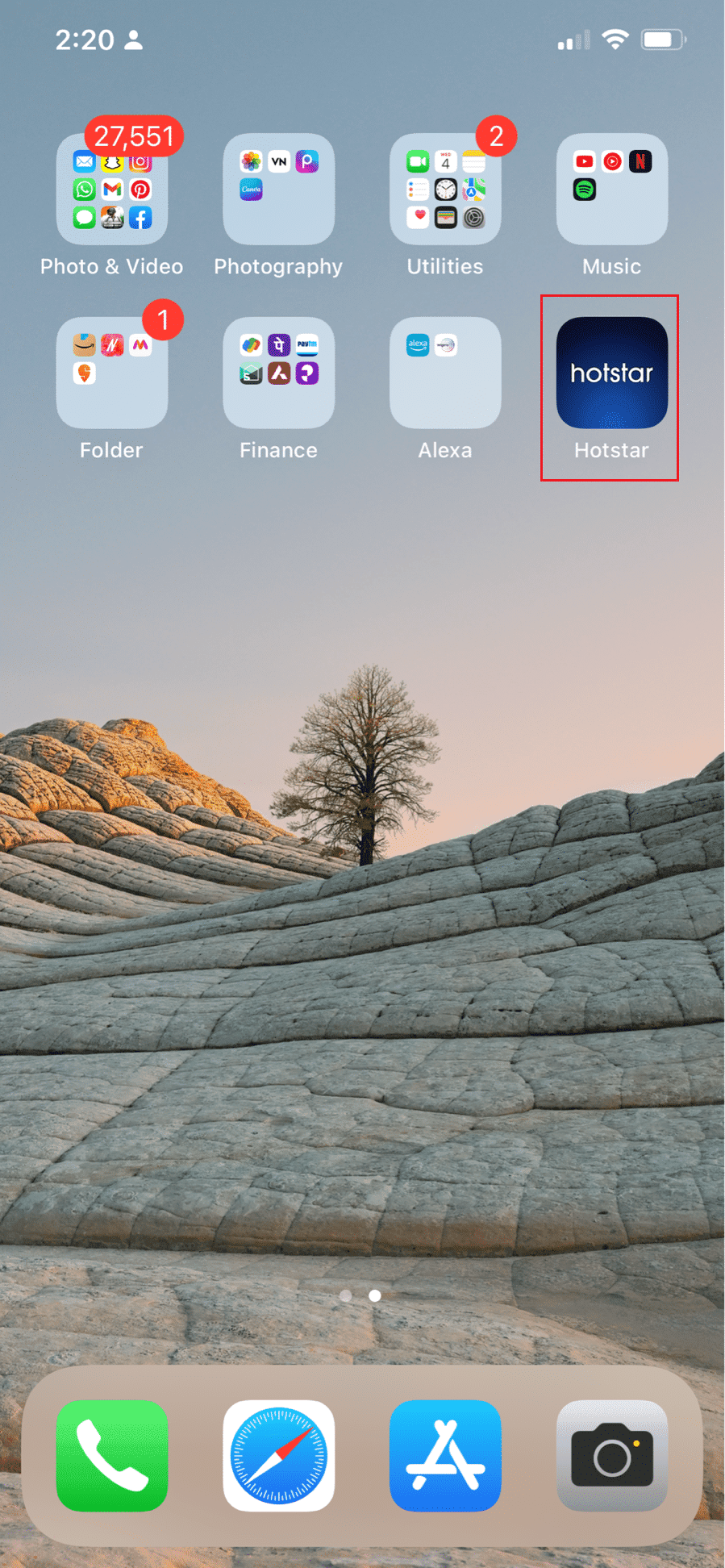

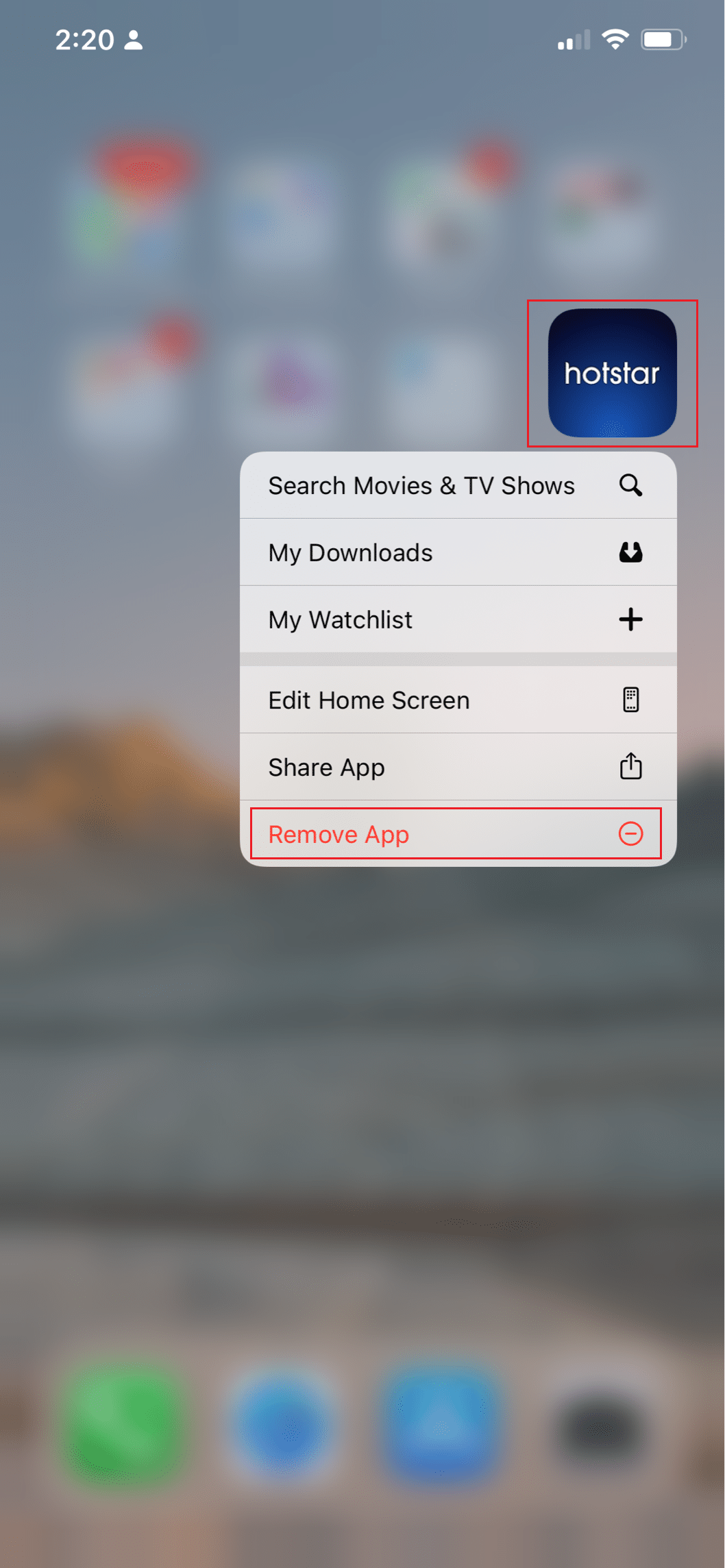

Option II: Neuinstallation auf dem iPhone

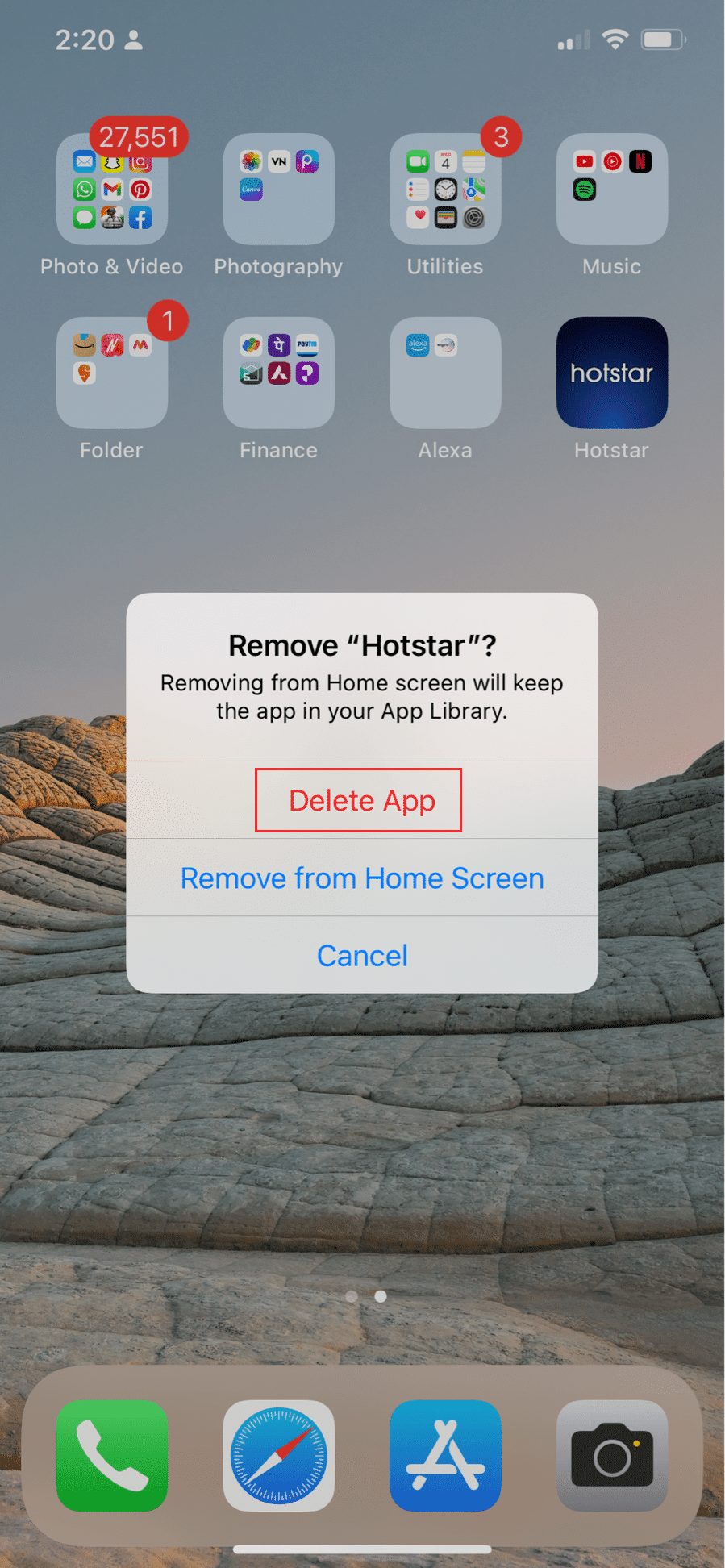

- Halten Sie das Disney Plus-App-Symbol gedrückt.

- Tippen Sie auf „App entfernen“.

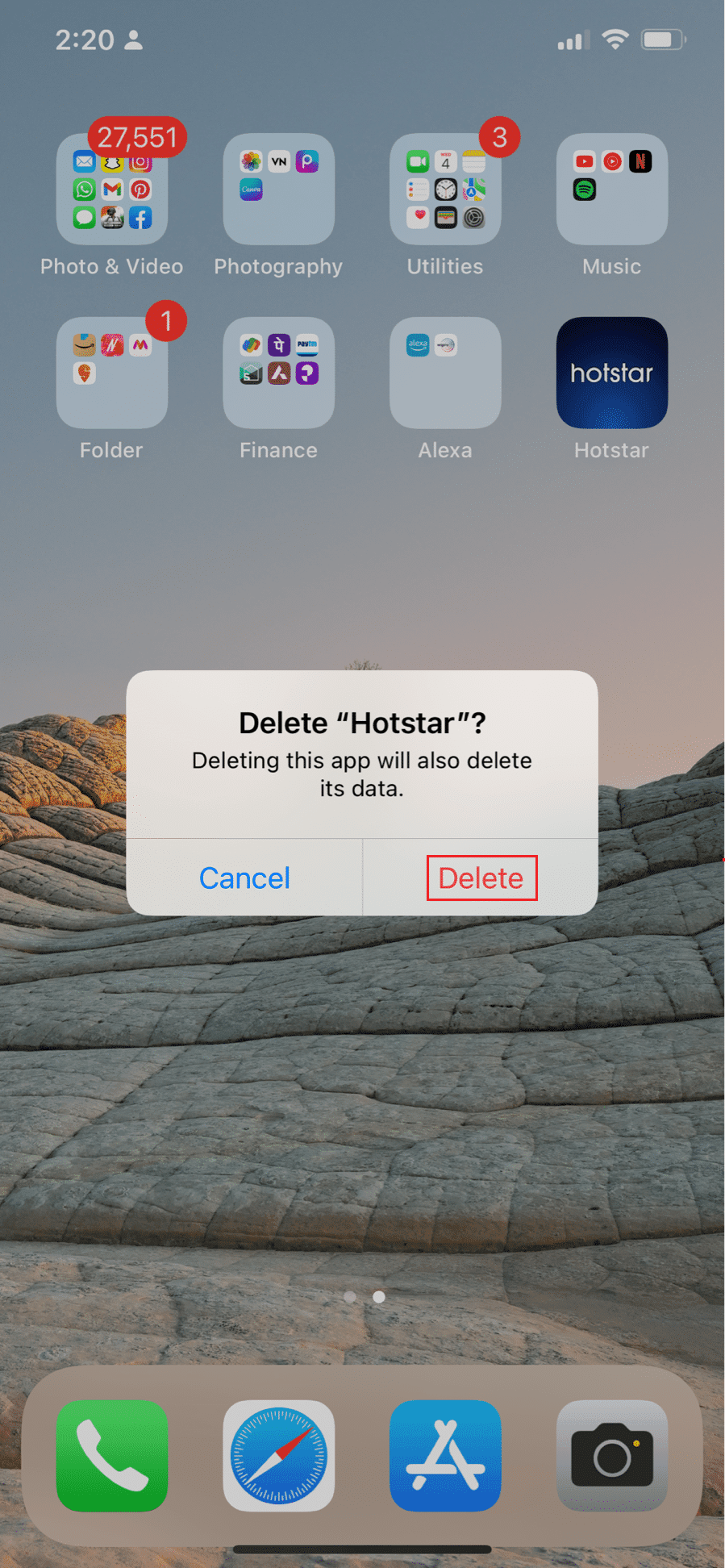

- Tippen Sie auf „App löschen“.

- Bestätigen Sie das Löschen mit „Löschen“.

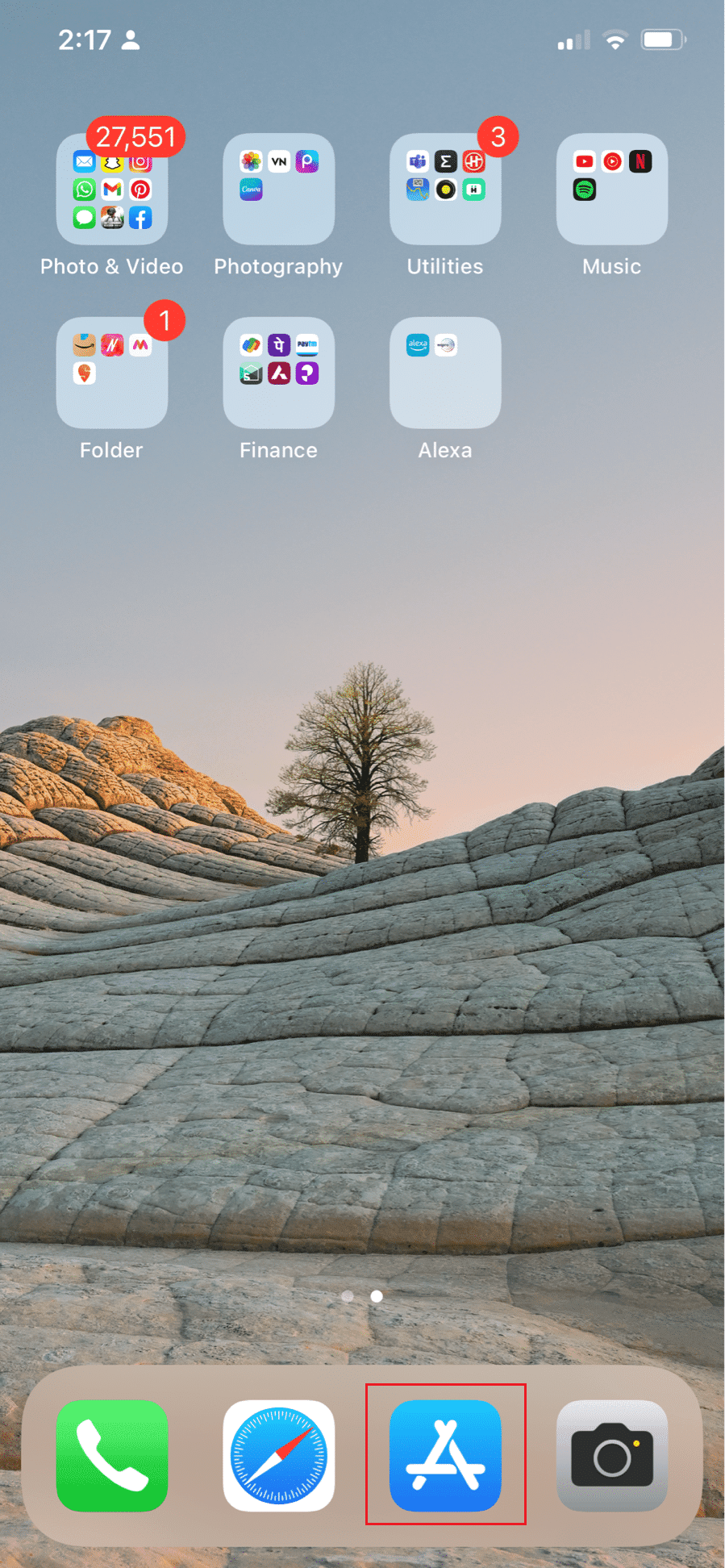

- Starten Sie Ihr Gerät neu.

- Öffnen Sie den App Store.

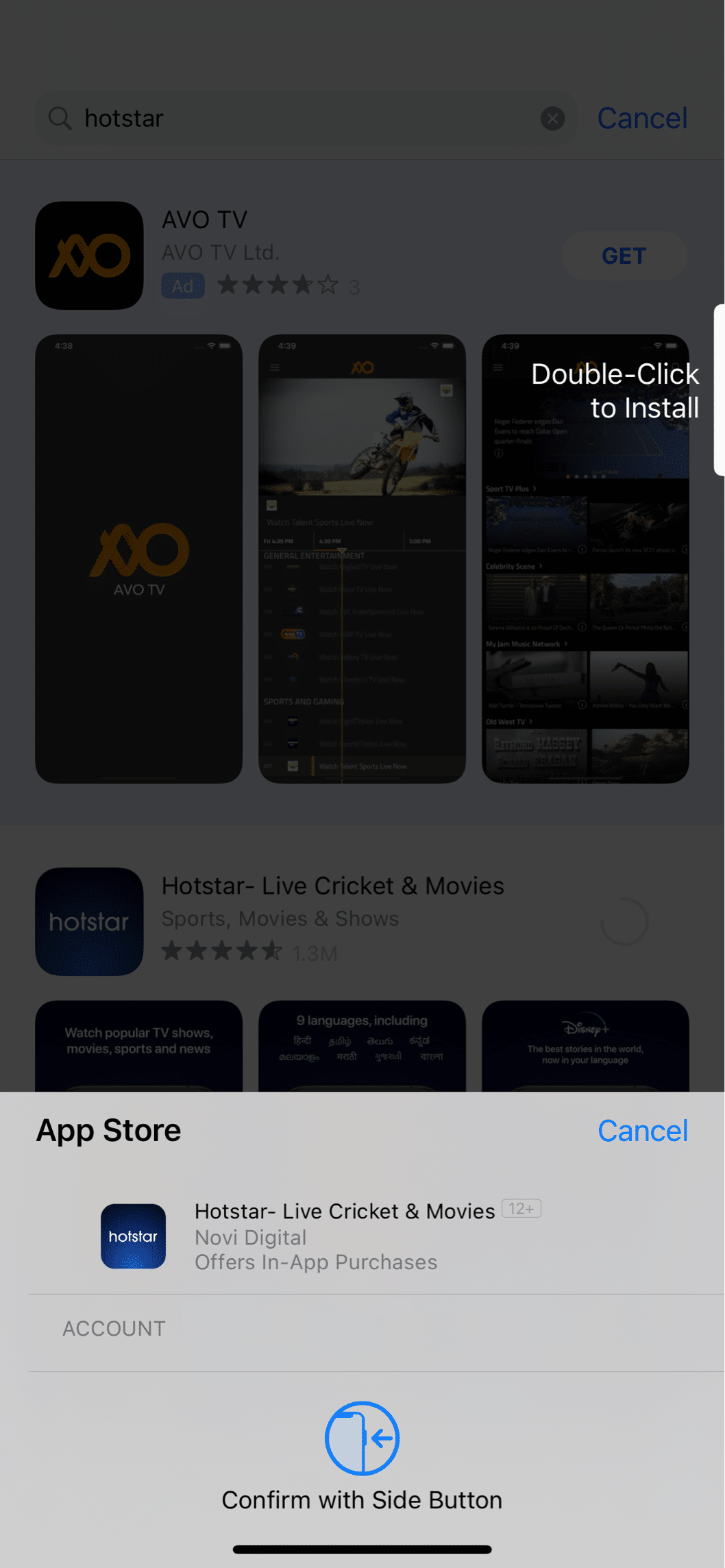

- Suchen Sie nach „Disney Plus“ und installieren Sie die App erneut.

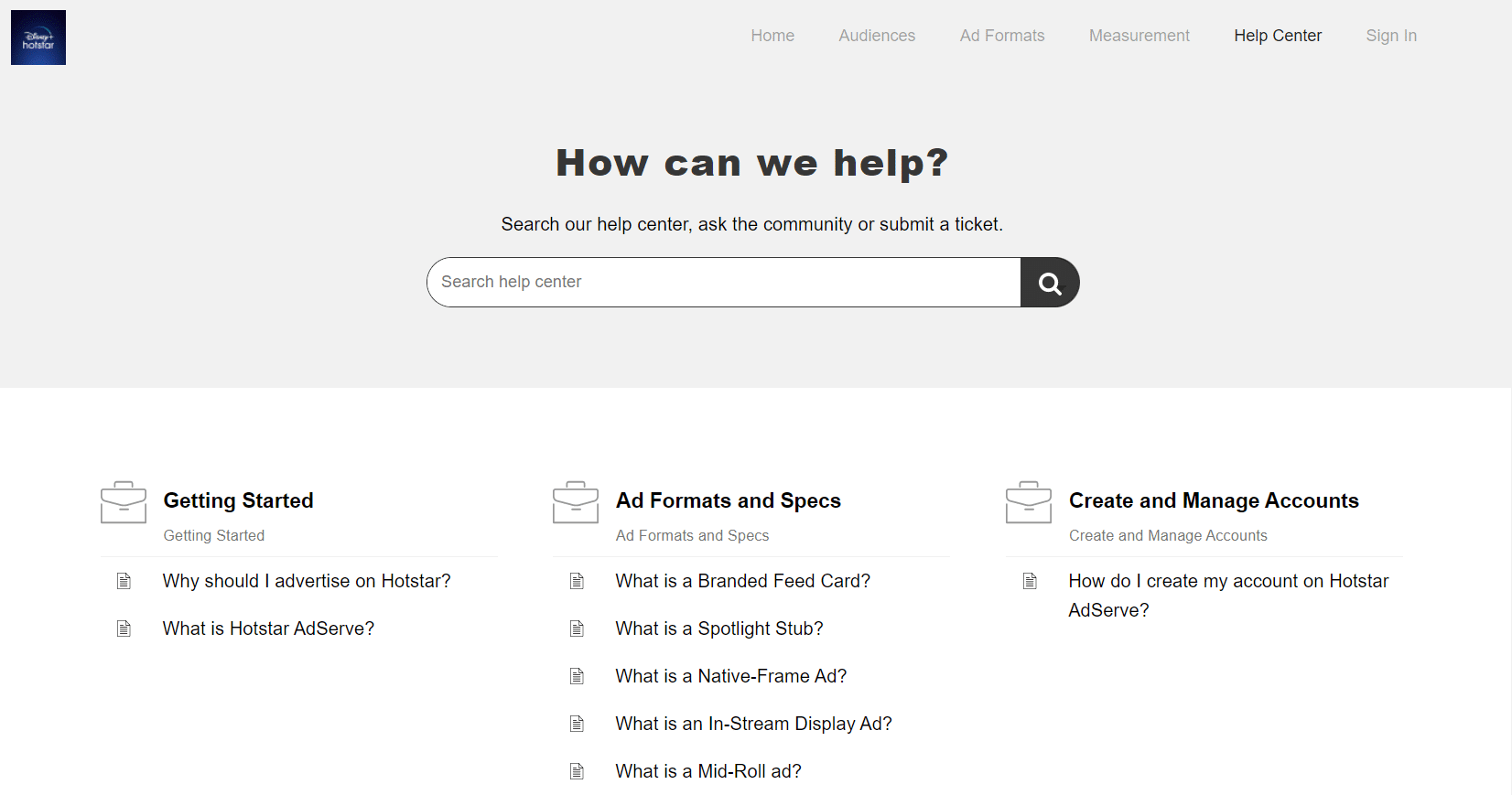

Methode 5: Kontakt zum Support

Wenn keine der oben genannten Methoden hilft, wenden Sie sich an den Disney Plus Hotstar-Support. Dort können Sie nach Ihrem spezifischen Fehlercode suchen oder ein Ticket erstellen.

Wir hoffen, diese detaillierte Anleitung hilft Ihnen, den Disney Plus-Lizenzfehler für geschützte Inhalte zu beheben. Wenn Sie weitere Fragen oder Themenvorschläge haben, lassen Sie es uns in den Kommentaren wissen!