„Wer seinen Feind kennt und sich selbst, braucht den Ausgang von hundert Schlachten nicht zu scheuen.“ – Sunzi

Die Informationsbeschaffung ist ein grundlegender Schritt für jeden Penetrationstester oder Sicherheitsingenieur, der an einem Penetrationstest-Projekt mitwirkt. Die Fähigkeit, die richtigen Werkzeuge zur Suche oder Entdeckung von spezifischen Informationen zu nutzen, erleichtert es dem Pentester, mehr über das Zielobjekt zu erfahren.

Dieser Beitrag stellt eine Auswahl an Online-Tools vor, die Sicherheitsexperten verwenden können, um gezielte Informationen zu ermitteln und das Ziel zu analysieren.

Technologie-Stack des Ziels identifizieren

Bevor E-Mail-Adressen und andere externe Informationen in Verbindung mit dem Ziel ermittelt werden können, ist es unerlässlich, den zugrundeliegenden Technologie-Stack des Ziels zu verstehen. Wenn ein Pentester beispielsweise weiß, dass das Ziel auf PHP Laravel und MySQL basiert, kann er besser entscheiden, welche Art von Exploits gegen das Ziel eingesetzt werden sollen.

BuiltWith

BuiltWith fungiert als Technologie-Lookup und Profiler. Es liefert Penetrationstestern in Echtzeit Informationen über das Ziel durch die Domain-API und die Domain-Live-API. Die Domain-API stellt technische Details wie Analysedienste, integrierte Plugins, Frameworks und Bibliotheken zur Verfügung.

Die Domain-API greift auf eine BuiltWith-Datenbank zurück, um aktuelle und historische Technologieinformationen über das Ziel bereitzustellen.

Die Suchleiste für die Lookup-Funktion liefert dieselben Informationen wie die Domain-API. Die Domain-Live-API hingegen führt eine umfassende und sofortige Analyse der bereitgestellten Domain oder URL durch.

Es besteht die Option, beide APIs in ein Sicherheitsprodukt zu integrieren, um Endnutzern technische Informationen zugänglich zu machen.

Wappalyzer

Wappalyzer ist ein Technologie-Profiler, der genutzt wird, um Informationen über den Technologie-Stack des Zielobjekts zu extrahieren. Wenn Sie erfahren möchten, welches CMS oder welche Bibliotheken das Ziel verwendet und welches Framework im Einsatz ist, ist Wappalyzer ein passendes Werkzeug.

Es gibt verschiedene Anwendungsmöglichkeiten: Sie können über die Lookup-API auf Informationen über das Ziel zugreifen. Diese Methode wird häufig von Sicherheitsingenieuren und Infosec-Entwicklern genutzt, um Wappalyzer als Technologie-Profiler in Sicherheitsprodukte zu integrieren. Alternativ können Sie Wappalyzer auch als Browsererweiterung für Chrome, Firefox und Edge installieren.

Subdomains des Ziels ermitteln

Eine Domain ist der Name einer Webseite, während eine Subdomain einen zusätzlichen Teil des Domainnamens darstellt.

In der Regel ist eine Domain mit einer oder mehreren Subdomains verbunden. Daher ist es entscheidend, zu wissen, wie man Subdomains findet, die mit der Hauptdomain in Verbindung stehen.

Dnsdumpster

Dnsdumpster ist ein kostenloses Tool zur Domain-Recherche, das Subdomains der Ziel-Domain aufspüren kann. Es führt die Subdomain-Erkennung durch, indem es Daten von Shodan, Maxmind und anderen Suchmaschinen nutzt. Die Anzahl der Domains, die Sie durchsuchen dürfen, ist begrenzt. Wenn Sie diese Einschränkung umgehen möchten, können Sie das kommerzielle Produkt namens Domain-Profiler ausprobieren.

Die Funktionsweise des Domain-Profilers zur Domain-Erkennung ähnelt der von Dnsdumpster. Der Domain-Profiler enthält jedoch zusätzliche Informationen wie DNS-Einträge. Im Unterschied zu Dnsdumpster ist der Domain-Profiler nicht kostenlos und erfordert eine Vollmitgliedschaft.

Sowohl Dnsdumpster als auch der Domain-Profiler-Dienst sind Teil von hackertarget.com.

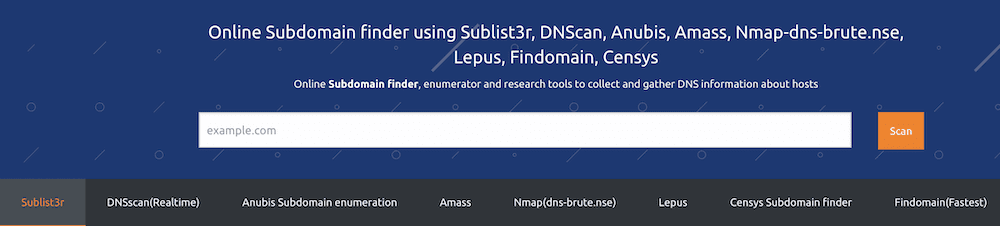

nmmapper

nmmapper verwendet native Aufklärungswerkzeuge wie Sublister, DNScan, Lepus und Amass, um nach Subdomains zu suchen.

NMMAPER bietet eine Vielzahl weiterer Tools wie Ping-Tests, DNS-Lookups und WAF-Detektoren an.

E-Mail-Adressen ausfindig machen

Um effektiv zu testen, ob ein Unternehmen anfällig für Phishing-Angriffe ist, ist es erforderlich, E-Mail-Adressen von Mitarbeitern des Zielunternehmens zu ermitteln.

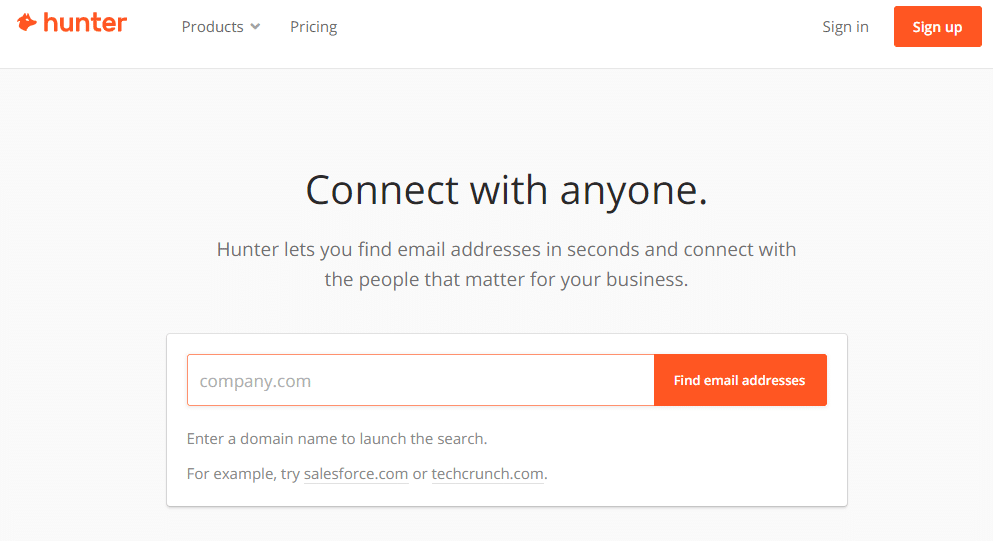

Hunter

Hunter ist ein gängiger Dienst zur E-Mail-Suche. Er ermöglicht es jedem, über die Domain-Suchmethode oder die E-Mail-Finder-Methode nach E-Mail-Adressen zu suchen. Die Domain-Suchmethode erlaubt die Suche nach E-Mail-Adressen anhand des Domainnamens.

Hunter stellt auch eine API bereit.

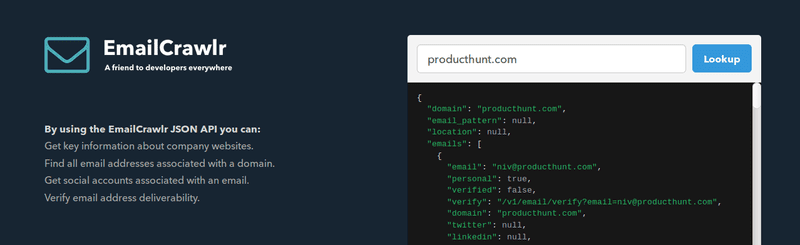

EmailCrawlr

GUI oder API – Sie haben die Wahl.

EmailCrawlr liefert eine Liste von E-Mail-Adressen im JSON-Format.

Skrapp

Obwohl Skrapp primär für E-Mail-Marketing konzipiert ist, kann es über seine Domain-Suchfunktion auch E-Mail-Adressen ermitteln. Zusätzlich gibt es die Funktion Massen-E-Mail-Finder, mit der Sie eine CSV-Datei mit den Namen von Mitarbeitern und Unternehmen importieren können. Dies ermöglicht die Abfrage von E-Mail-Adressen in großen Mengen.

Eine REST-API steht für Benutzer zur Verfügung, die E-Mail-Adressen programmgesteuert abfragen möchten.

Entdecken Sie weitere E-Mail-Finder-Tools.

Verzeichnisse und Dateien finden

Im Rahmen eines Penetrationstests ist es wichtig zu wissen, welche Dateien und Verzeichnisse auf dem Webserver des Zielobjekts gehostet werden. Häufig sind in Dateien und Verzeichnissen sensible Daten wie Administratorpasswörter oder GitHub-Schlüssel auf einem Webserver zu finden.

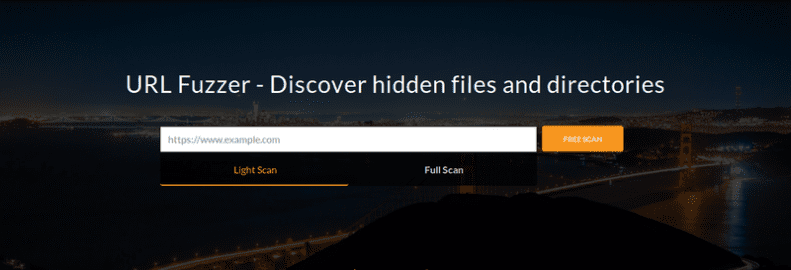

URL-Fuzzer

URL-Fuzzer ist ein Online-Service von Pentest-Tools. Er verwendet eine benutzerdefinierte Wortliste zum Auffinden versteckter Dateien und Verzeichnisse. Diese Liste umfasst über 1000 gängige Namen bekannter Dateien und Verzeichnisse.

Sie können entweder einen leichten oder einen vollständigen Scan verwenden, um nach versteckten Ressourcen zu suchen. Der Full-Scan-Modus ist allerdings nur registrierten Nutzern zugänglich.

Pentest Tools bietet mehr als 20 Werkzeuge für die Informationsbeschaffung, Website-Sicherheitstests, Infrastrukturscans und Exploit-Unterstützung an.

Sonstige Informationen

Wenn wir Informationen über internetfähige Geräte wie Router, Webcams, Drucker, Kühlschränke usw. benötigen, ist Shodan eine wertvolle Ressource.

Shodan

Wir können uns auf Shodan verlassen, um detaillierte Informationen zu erhalten. Shodan ist wie Google eine Suchmaschine, die das unsichtbare Internet durchsucht, um Daten über internetfähige Geräte zu finden. Obwohl Shodan eine Suchmaschine für Cybersicherheit ist, kann sie von jedem genutzt werden, der mehr über diese Geräte wissen möchte.

Beispielsweise können Sie mit der Shodan-Suchmaschine herausfinden, wie viele Unternehmen den Nginx-Webserver verwenden oder wie viele Apache-Server in Deutschland oder San Francisco verfügbar sind. Shodan bietet auch Filter, um die Suche auf spezifische Ergebnisse einzugrenzen.

Exploit-Suchwerkzeuge

In diesem Abschnitt betrachten wir verschiedene Online-Exploit-Suchwerkzeuge und -Dienste, die Sicherheitsforschern zur Verfügung stehen.

Packet Storm

Packet Storm ist ein Informationssicherheitsdienst, der für die Veröffentlichung aktueller und historischer Sicherheitsartikel und -tools bekannt ist. Darüber hinaus veröffentlicht er aktuelle Exploits zum Testen von CVEs. Der Dienst wird von einer Gruppe von Cybersicherheitsexperten betrieben.

Exploit-DB

Exploit-DB ist die beliebteste kostenlose Datenbank für Exploits. Sie ist ein Projekt von Offensive Security und dient der Sammlung von Exploits, die von der Öffentlichkeit zu Penetrationstestzwecken eingereicht wurden.

Vulnerability-Lab

Vulnerability-Lab bietet Zugang zu einer umfangreichen Schwachstellen-Datenbank mit Exploits und Proof-of-Concept-Beispielen für Forschungszwecke. Sie müssen ein Konto registrieren, bevor Sie Exploits einreichen oder nutzen können.

Fazit

Ich hoffe, die vorgestellten Tools sind hilfreich für Ihre Forschungsarbeit. Sie sind ausschließlich für Bildungszwecke auf Ihrem eigenen System oder mit Genehmigung des Zielsystems zu verwenden.

Als Nächstes sollten Sie sich mit Werkzeugen für forensische Analysen auseinandersetzen.