Sind Sie auf der Suche nach einer umfassenderen Lösung für die Netzwerksicherheit? Lassen Sie uns die Unterschiede zwischen VPN, SDP und ZTNA genauer betrachten.

Seit über 25 Jahren helfen VPNs (Virtual Private Networks) Unternehmen dabei, sicheren Zugriff für die Verbindung von Filialen, Mitarbeitern im Homeoffice und externen Dienstleistern zu gewährleisten. Allerdings entwickeln sich die Anforderungen an Netzwerke und Kommunikation stetig weiter, und ausgeklügelte Cyberbedrohungen nehmen immer weiter zu.

Untersuchungen zeigen, dass 55 Prozent der Unternehmen mittlerweile Mitarbeiter beschäftigen, die regelmäßig von zu Hause aus arbeiten. Zudem werden 50 Prozent der Unternehmensdaten in der Cloud gespeichert. Gefahren lauern dabei sowohl innerhalb als auch außerhalb der Unternehmensgrenzen. Aus diesen Gründen zeigen sich die Grenzen von VPNs, da sie die Sicherheitsbedenken im aktuellen Umfeld nicht mehr adäquat adressieren können.

Ihr aktueller VPN-Anbieter ist möglicherweise nicht in der Lage, seine Technologie zu modernisieren, um mit den heutigen Sicherheitsbedrohungen Schritt zu halten. Hier kommen Software Defined Perimeters (SDP) und Zero Trust Network Access (ZTNA) ins Spiel. Diese ähneln zwar VPNs, sind jedoch innovativere, sicherere und umfassendere Netzwerksicherheitslösungen.

Was genau sind VPN, SDP und ZTNA?

Lassen Sie es uns im Detail untersuchen!

Virtuelle Private Netzwerke (VPNs)

Ein VPN ist eine Netzwerkverbindung, die auf virtuellen, gesicherten Tunneln zwischen Endpunkten basiert und Benutzer in öffentlichen Netzwerken schützt. VPNs authentifizieren Benutzer von außerhalb des Netzwerks, bevor sie sie in das Netzwerk tunneln. Nur Benutzer, die sich beim VPN angemeldet haben, können Ressourcen sehen, darauf zugreifen und Einblick in die Netzwerkaktivitäten erhalten.

Wenn Sie beispielsweise ein VPN verwenden, um im Internet zu surfen, können Ihr Internetdienstanbieter (ISP) und andere Dritte nicht verfolgen, welche Websites Sie besuchen oder welche Daten Sie übertragen, da der VPN-Server zur Quelle Ihrer Daten wird. Es verschlüsselt Ihren Internetverkehr und verbirgt Ihre Online-Identität in Echtzeit. Ebenso können Cyberkriminelle Ihren Internetverkehr nicht abfangen, um Ihre persönlichen Daten zu stehlen.

Allerdings haben VPNs auch einige Nachteile. Beispielsweise waren Cloud Computing und Software-as-a-Service (SaaS) noch nicht üblich, als das klassische VPN erfunden wurde. Als VPNs entwickelt wurden, speicherten die meisten Unternehmen ihre Daten in internen Netzwerken, und Remote-Arbeit war eher eine Ausnahme.

Nachteile von VPNs

Hier sind einige Nachteile von VPNs, die sie heutzutage für Unternehmen unsicher und unpraktisch machen:

Offene Ports: VPN-Konzentratoren (die Netzwerkgeräte, die VPN-Verbindungen bereitstellen) nutzen offene Ports, um VPN-Verbindungen zu ermöglichen. Das Problem dabei ist, dass Cyberkriminelle diese offenen Ports oft als Einfallstor nutzen.

Zugriff auf Netzwerkebene: Sobald ein VPN Benutzer authentifiziert und in das Netzwerk gelassen hat, haben diese uneingeschränkten Zugriff, was das Netzwerk anfällig für Bedrohungen macht. Dieser Designfehler gefährdet die Daten, Anwendungen und das geistige Eigentum eines Unternehmens.

Unzureichende Autorisierung: Im Gegensatz zu SDP und ZTNA erfordern VPNs keine detaillierte Identifizierung von Benutzern und Geräten, die versuchen, auf ein Netzwerk zuzugreifen. Und angesichts der üblichen schlechten Passwortpraktiken sowie Millionen gestohlener Benutzerdaten, die im Dark Web gehandelt werden, können Hacker Zwei-Faktor-Authentifizierungscodes für Ihre Online-Konten leicht abfangen und umgehen.

Sicherheitslücken in der Software: Bei vielen bekannten VPN-Systemen wurden im Laufe der Zeit Softwareprobleme entdeckt, die von Betrügern ausgenutzt werden konnten. Cyberkriminelle suchen gezielt nach ungepatchter VPN-Software, weil diese Unternehmen anfälliger für Angriffe macht. Dies gilt auch für VPN-Benutzer, die ihre Software nicht auf dem neuesten Stand halten, selbst wenn die Anbieter zeitnah Patches bereitstellen.

Ineffiziente Leistung: VPN-Konzentratoren können Engpässe verursachen, was zu langsamer Leistung, hoher Latenz und insgesamt schlechter Benutzererfahrung führt.

Unkomfortabel: Die Einrichtung von VPNs ist ein teurer und zeitaufwändiger Prozess, der sowohl das Sicherheitsteam als auch die Benutzer vor Herausforderungen stellt. Darüber hinaus sind VPNs aufgrund der typischen technologischen Schwachstellen, die die Angriffsfläche vergrößern, keine sichere Netzwerksicherheitslösung.

Softwaredefinierter Perimeter (SDP)

SDP, oft auch als „Black Cloud“ bezeichnet, ist ein Ansatz für die Computersicherheit, bei dem mit dem Internet verbundene Infrastruktur, wie Server, Router und andere Unternehmensressourcen, vor der Einsicht durch Außenstehende und Angreifer verborgen wird, egal ob diese sich lokal oder in der Cloud befinden.

SDP steuert den Zugriff auf Netzwerkressourcen von Unternehmen auf der Basis eines Identitätsauthentifizierungsansatzes. SDPs authentifizieren sowohl Geräte- als auch Benutzeridentitäten, indem sie zunächst den Status des Geräts bewerten und die Identität des Benutzers überprüfen. Ein authentifizierter Benutzer erhält eine verschlüsselte Netzwerkverbindung, auf die kein anderer Benutzer oder Server zugreifen kann. Dieses Netzwerk enthält auch nur die Dienste, für die der Benutzer autorisiert wurde.

Das bedeutet, dass nur autorisierte Benutzer die Ressourcen des Unternehmens von außen sehen und darauf zugreifen können. Dies unterscheidet SDP von VPNs, die die Benutzerrechte zwar einschränken, aber dennoch unbegrenzten Netzwerkzugriff ermöglichen.

Zero-Trust-Netzwerkzugriff (ZTNA)

Die ZTNA-Sicherheitslösung ermöglicht einen sicheren Fernzugriff auf Anwendungen und Dienste auf der Grundlage von Zugriffskontrollrichtlinien.

Anders ausgedrückt, ZTNA vertraut keinem Benutzer oder Gerät und beschränkt den Zugriff auf Netzwerkressourcen, selbst wenn der Benutzer zuvor auf diese zugegriffen hat.

ZTNA stellt sicher, dass jede Person und jedes verwaltete Gerät, das versucht, auf Ressourcen in einem Zero-Trust-Netzwerk zuzugreifen, einem strengen Identitätsprüfungs- und Authentifizierungsprozess unterzogen wird, unabhängig davon, ob es sich innerhalb oder außerhalb des Netzwerkperimeters befindet.

Sobald ZTNA den Zugriff eingerichtet und den Benutzer validiert hat, gewährt das System diesem Zugriff auf die Anwendung über einen sicheren, verschlüsselten Kanal. Dies fügt Unternehmensanwendungen und -diensten eine zusätzliche Sicherheitsebene hinzu, indem IP-Adressen verborgen werden, die ansonsten öffentlich einsehbar wären.

Ein führender Anbieter von ZTNA-Lösungen ist Perimeter 81.

SDP vs. VPN

SDPs bieten ein höheres Maß an Sicherheit, da sie im Gegensatz zu VPNs, die allen verbundenen Benutzern Zugriff auf das gesamte Netzwerk gewähren, jedem Benutzer eine eigene private Netzwerkverbindung bereitstellen. Benutzer können nur auf die ihnen zugewiesenen Unternehmensressourcen zugreifen.

SDPs sind in der Regel auch einfacher zu verwalten als VPNs, insbesondere wenn interne Benutzer unterschiedliche Zugriffsebenen benötigen. Die Verwaltung verschiedener Ebenen des Netzwerkzugriffs über VPNs erfordert die Bereitstellung zahlreicher VPN-Clients. Bei SDP gibt es keinen zentralen Client, mit dem sich jeder verbindet, um auf dieselben Ressourcen zuzugreifen; stattdessen hat jeder Benutzer seine eigene, individuelle Netzwerkverbindung. Es ist fast so, als hätte jeder sein eigenes virtuelles privates Netzwerk (VPN).

Darüber hinaus validieren SDPs sowohl Geräte als auch Benutzer, bevor sie Zugriff auf das Netzwerk gewähren, was es für Angreifer erheblich erschwert, lediglich mit gestohlenen Zugangsdaten in das System einzudringen.

SDPs und VPNs unterscheiden sich noch in einigen weiteren wesentlichen Merkmalen:

- SDPs sind nicht an geografische oder infrastrukturelle Grenzen gebunden. Dies bedeutet, dass SDPs sowohl lokale als auch Cloud-Infrastrukturen schützen können, da sie softwarebasiert und nicht hardwarebasiert sind.

- Multi-Cloud- und Hybrid-Cloud-Installationen lassen sich ebenfalls problemlos in SDPs integrieren.

- SDPs können Benutzer von überall her verbinden; sie müssen sich nicht innerhalb der physischen Netzwerkgrenzen eines Unternehmens befinden. Das macht SDPs besonders hilfreich für die Verwaltung von Remote-Teams.

VPN vs. ZTNA

Im Gegensatz zu VPNs, die jedem Benutzer und Gerät im Netzwerk vertrauen und vollen Zugriff auf das LAN (Local Area Network) gewähren, funktioniert das Zero-Trust-Prinzip nach dem Grundsatz, dass kein Benutzer, kein Computer und kein Netzwerk, egal ob innerhalb oder außerhalb des Perimeters, per se vertrauenswürdig ist.

Zero-Trust-Sicherheit stellt sicher, dass jeder, der versucht, auf Netzwerkressourcen zuzugreifen, verifiziert wird und dass der Benutzer nur Zugriff auf die Dienste hat, für die er ausdrücklich autorisiert wurde. ZTNA überprüft den Zustand des Geräts, den Authentifizierungsstatus und den Standort des Benutzers, um die Vertrauenswürdigkeit vor der Authentifizierung zu bestätigen.

Dies löst ein typisches VPN-Problem, bei dem BYOD-Remotebenutzer (Bring Your Own Device) oft den gleichen Zugriff haben wie Benutzer im Firmenbüro, obwohl ihre Geräte oft weniger Sicherheitsvorkehrungen aufweisen.

Ein weiterer Unterschied besteht darin, dass eine klassische VPN-Netzwerksicherheit zwar den Zugriff von außerhalb des Netzwerks verhindern kann, sie jedoch in erster Linie darauf ausgelegt ist, Benutzern innerhalb des Netzwerks standardmäßig zu vertrauen. Sie gewährt Benutzern Zugriff auf alle Netzwerkressourcen. Das Problem dieser Strategie ist, dass ein Angreifer, der einmal Zugriff auf das Netzwerk erlangt hat, die volle Kontrolle über alles innerhalb des Netzwerks hat.

Ein Zero-Trust-Netzwerk ermöglicht es Sicherheitsteams auch, standort- oder gerätespezifische Zugriffskontrollrichtlinien festzulegen, um zu verhindern, dass ungepatchte oder anfällige Geräte eine Verbindung zu den Netzwerkdiensten des Unternehmens herstellen.

Zusammenfassend lässt sich sagen, dass ZTNA gegenüber VPNs viele Vorteile hat:

- Mehr Sicherheit – ZTNA schafft eine Art Schutzschild um Benutzer und Anwendungen.

- Sowohl Remote-Mitarbeitern als auch Benutzern vor Ort werden nur die ihnen zugewiesenen cloudbasierten und internen serverbasierten Unternehmensressourcen zur Verfügung gestellt.

- Einfachere Handhabung – ZTNA wurde von Grund auf für die aktuelle Netzwerksicherheitslandschaft entwickelt, mit Fokus auf hohe Leistung und einfache Integration.

- Bessere Leistung – Cloud-basierte ZTNA-Lösungen gewährleisten eine angemessene Authentifizierung sowohl des Benutzers als auch des Geräts und beseitigen die Sicherheitsprobleme, die VPNs verursachen.

- Leichtere Skalierbarkeit – ZTNA ist eine cloudbasierte Plattform, die sich problemlos skalieren lässt und keine zusätzliche Hardware erfordert.

SDP vs. ZTNA

Sowohl SDP (Software Defined Perimeters) als auch ZTNA (Zero Trust Network Access) verwenden das Konzept einer „Black Cloud“, um unbefugten Benutzern und Geräten die Anzeige von Anwendungen und Diensten zu verwehren, auf die sie keinen Zugriff haben.

ZTNA und SDP gestatten Benutzern nur den Zugriff auf die spezifischen Ressourcen, die sie benötigen. Dadurch wird das Risiko von seitlichen Bewegungen, die sonst mit VPNs möglich wären, erheblich reduziert, insbesondere wenn ein kompromittierter Endpunkt oder Zugangsdaten es ermöglichen, andere Dienste zu scannen und anzuvisieren.

SDPs verwenden standardmäßig eine Zero-Trust-Architektur, das heißt, der Zugriff wird verweigert, bis ein Benutzer seine Identität ausreichend authentifizieren kann.

Integration Ihres aktuellen VPN mit SDP und ZTNA

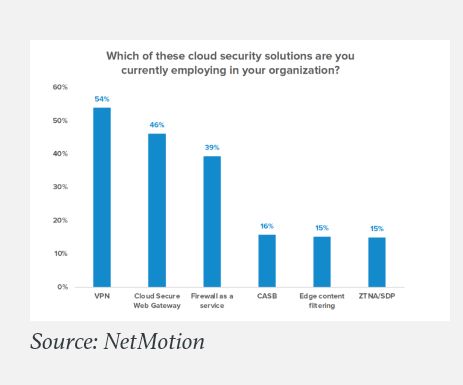

Einer aktuellen NetMotion-Umfrage unter 750 IT-Führungskräften zufolge sind VPNs nach wie vor die am häufigsten verwendete Sicherheitstechnologie für den Cloud-Zugriff. Im Jahr 2020 nutzten mehr als 54 Prozent der Unternehmen VPNs, um sicheren Fernzugriff bereitzustellen, verglichen mit 15 Prozent, die ZTNA- und SDP-Lösungen einsetzten.

Eine weitere Umfrage des Unternehmens ergab, dass 45 Prozent der Unternehmen planen, VPNs für mindestens weitere drei Jahre zu nutzen.

Um jedoch eine umfassendere und sicherere Netzwerkverbindung zwischen Benutzern und Geräten zu erreichen, können Sie SDP und ZTNA in Ihr bestehendes VPN integrieren. Mithilfe dieser Sicherheitslösungen kann das Sicherheitsteam den Zugriff basierend auf den Rollen und den Bedürfnissen der Mitarbeiter innerhalb der Organisation sehr einfach anpassen und automatisieren.

Der Zugriff auf vertrauliche Daten und Anwendungen kann somit sichergestellt werden, während er nahtlos und unaufdringlich bleibt, egal ob die Mitarbeiter vor Ort oder in der Cloud arbeiten.

Abschließende Gedanken 👨🏫

Angesichts der Notwendigkeit für Netzwerk-, IT- und Sicherheitsteams, zusammenzuarbeiten, um die Angriffsfläche zu minimieren und Bedrohungen in ihren Unternehmen zu verhindern, werden viele Unternehmen feststellen, dass die Investition in eine SDP- oder ZTNA-Lösung und deren Integration in ihr aktuelles VPN die logischste Lösung ist.

Sie werden auch feststellen, dass diese Sicherheitsänderungen nicht schnell, störend oder teuer sein müssen. Sie können und sollten jedoch sehr effektiv sein.