„Wer wesentliche Freiheiten aufgibt, um ein wenig temporäre Sicherheit zu erlangen, verdient weder Freiheit noch Sicherheit.“ – Benjamin Franklin

Social Engineering, also das Ausnutzen menschlichen Verhaltens zur Manipulation, hat sich zu einer der größten Herausforderungen im Bereich der IT-Sicherheit entwickelt. Experten diskutieren das Thema bereits seit geraumer Zeit, doch das tatsächliche Gefahrenpotenzial und die damit verbundenen Risiken werden von vielen immer noch unterschätzt.

Für Hacker ist Social Engineering eine oft einfache und effektive Methode, um Sicherheitsvorkehrungen zu umgehen. Durch die Vernetzung von Geräten über das Internet, ohne Rücksicht auf räumliche Distanz, sind uns zwar viele neue Möglichkeiten eröffnet worden. Dies hat aber auch Schwachstellen geschaffen, die den unbefugten Zugriff auf persönliche Daten und die Verletzung der Privatsphäre begünstigen.

Bereits in der Antike suchten Menschen nach Möglichkeiten, Informationen zu verschlüsseln. Ein bekanntes Beispiel ist die Caesar-Chiffre, bei der Buchstaben innerhalb des Alphabets um eine festgelegte Anzahl Stellen verschoben werden. So würde beispielsweise aus „Hallo Welt“ bei einer Verschiebung um eine Stelle „Ibmmp Xfmu“. Zum Entschlüsseln muss der Empfänger die Buchstaben im Alphabet entsprechend zurückverschieben.

Obwohl diese Verschlüsselungstechnik sehr einfach war, wurde sie fast 2000 Jahre lang eingesetzt.

Heute stehen uns zwar deutlich fortschrittlichere Sicherheitssysteme zur Verfügung, doch die Gewährleistung der Sicherheit bleibt eine stetige Herausforderung.

Es ist wichtig zu verstehen, dass Hacker vielfältige Methoden einsetzen, um an sensible Informationen zu gelangen. Im Folgenden werden einige dieser Techniken kurz beleuchtet, um die Bedeutung von Social Engineering besser zu verstehen.

Brute-Force- und Wörterbuchangriffe

Bei einem Brute-Force-Angriff versucht ein Hacker mithilfe spezieller Software, ein Passwort durch Ausprobieren aller möglichen Zeichenkombinationen zu ermitteln. Ein Wörterbuchangriff hingegen greift auf eine Liste von Wörtern zurück, in der Hoffnung, dass das Passwort des Nutzers mit einem Eintrag übereinstimmt.

Brute-Force-Angriffe sind zwar heute noch wirksam, werden jedoch aufgrund moderner Sicherheitsalgorithmen immer unwahrscheinlicher. Wenn ein Passwort beispielsweise aus 22 Zeichen besteht, müsste ein Computer 22 Fakultäten an Kombinationen berechnen. Dies ist ein enormer Aufwand.

Zusätzlich werden Passwörter durch Hashing-Algorithmen in unlesbare Zeichenketten umgewandelt, um es Brute-Force-Systemen noch schwerer zu machen. Das Passwort „[email protected]!!!“ könnte so beispielsweise in „d734516b1518646398c1e2eefa2dfe99“ umgewandelt werden. Dies erhöht die Sicherheit noch einmal deutlich. Wir werden auf Sicherheitstechniken später noch genauer eingehen.

Wenn Sie WordPress nutzen und nach Schutz vor Brute-Force-Angriffen suchen, finden Sie hier eine Anleitung.

DDoS-Angriffe

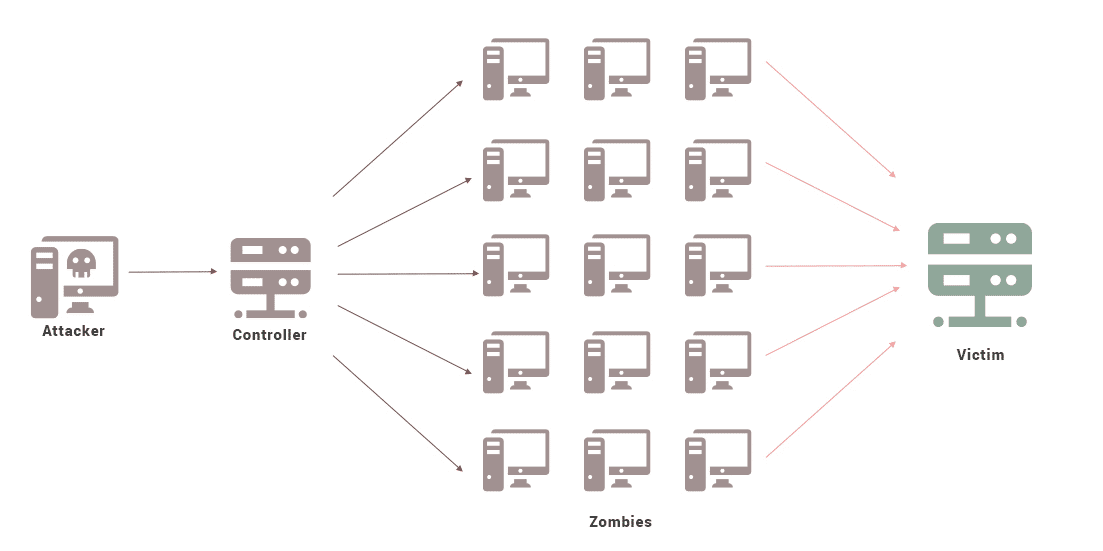

Quelle: comodo.com

Verteilte Denial-of-Service-Angriffe (DDoS) führen dazu, dass Nutzer keinen Zugriff auf legitime Internetressourcen mehr haben. Dies kann an Problemen des Nutzers selbst oder des Dienstes liegen, auf den der Nutzer zugreifen möchte.

Ein DDoS-Angriff führt oft zu Umsatzeinbußen oder dem Verlust von Nutzern. Angreifer können die Kontrolle über mehrere Computer im Internet übernehmen und diese als Teil eines sogenannten „Botnetzes“ nutzen, um Netzwerke zu destabilisieren oder durch Überlastung mit Datenpaketen zum Zusammenbruch zu bringen.

Phishing

Phishing ist eine Methode, bei der Angreifer versuchen, Benutzerdaten zu stehlen, indem sie gefälschte Anmeldeseiten erstellen. Hierbei versenden Angreifer E-Mails, die den Anschein erwecken, von vertrauenswürdigen Quellen wie Banken oder Social-Media-Plattformen zu stammen. Diese E-Mails enthalten in der Regel einen Link, der auf eine gefälschte Seite führt, auf der Benutzer ihre Zugangsdaten eingeben sollen. Diese Seiten sehen den Originalen oft zum Verwechseln ähnlich, sind jedoch gefälscht.

So wurde beispielsweise in der Vergangenheit „paypai.com“ als Phishing-Link verwendet, um Paypal-Nutzer zur Eingabe ihrer Zugangsdaten zu bewegen.

Ein typisches Phishing-E-Mail-Format könnte so aussehen:

„Sehr geehrter Nutzer,

wir haben verdächtige Aktivitäten auf Ihrem Konto festgestellt. Klicken Sie hier, um Ihr Passwort jetzt zu ändern, damit Ihr Konto nicht gesperrt wird.“

Die Wahrscheinlichkeit, Opfer eines solchen Phishing-Angriffs zu werden, ist hoch. Haben Sie sich zum Beispiel schon einmal auf einer Seite angemeldet und wurden nach dem Klicken auf „Anmelden“ oder „Login“ immer wieder auf die Anmeldeseite zurückgeleitet? Dann sind Sie wahrscheinlich Opfer eines Phishing-Angriffs geworden.

Wie funktioniert Social Engineering?

Obwohl Verschlüsselungsalgorithmen immer komplexer werden, bleibt Social Engineering eine effektive Methode für Angreifer.

Ein Social Engineer sammelt Informationen über das Opfer, um Zugang zu dessen Online-Konten oder anderen geschützten Ressourcen zu erhalten. Dabei versucht er, das Opfer durch psychologische Manipulation dazu zu bringen, persönliche Informationen preiszugeben. Diese Informationen müssen nicht unbedingt direkt vom Opfer stammen, sondern können auch von Dritten erhalten werden.

Das eigentliche Ziel ist oft nicht die Person, die direkt von Social Engineering betroffen ist.

Beispielsweise geriet Anfang des Jahres ein großes Telekommunikationsunternehmen in Kanada in die Schlagzeilen, weil es bei einem Social-Engineering-Angriff auf seine Kunden hereingefallen war. Dabei wurden Kundendienstmitarbeiter dazu gebracht, die Details eines Kunden preiszugeben, was zu einem Sim-Swap-Hack und einem Verlust von 30.000 Dollar führte.

Social Engineers nutzen die Unsicherheit, Nachlässigkeit und Unwissenheit von Menschen aus, um an wichtige Informationen zu gelangen. In einer Zeit, in der Remote-Support immer häufiger genutzt wird, sind Unternehmen aufgrund der Unvermeidlichkeit menschlicher Fehler immer häufiger von solchen Angriffen betroffen.

Jeder kann Opfer von Social Engineering werden, und das Schlimmste ist, dass man möglicherweise gehackt wird, ohne es überhaupt zu bemerken.

Wie schützt man sich vor Social Engineering?

- Verwenden Sie keine persönlichen Informationen wie Geburtsdaten, Namen von Haustieren oder Kindern als Passwort.

- Wählen Sie kein schwaches Passwort. Wenn Sie sich komplexe Passwörter schwer merken können, verwenden Sie einen Passwort-Manager.

- Achten Sie auf offensichtliche Unstimmigkeiten. Ein Social Engineer hat oft nicht genügend Informationen, um Sie direkt zu hacken. Er gibt daher falsche Informationen in der Hoffnung, dass Sie die richtigen preisgeben, und fordert dann weitere an. Fallen Sie nicht darauf herein!

- Überprüfen Sie die Echtheit des Absenders und der Domain, bevor Sie in E-Mail-Nachrichten handeln.

- Kontaktieren Sie Ihre Bank umgehend, wenn Sie verdächtige Aktivitäten auf Ihrem Konto feststellen.

- Wenden Sie sich sofort an Ihren Netzbetreiber, wenn Sie plötzlich keinen Empfang mehr mit Ihrem Mobiltelefon haben. Dies könnte ein Sim-Swap-Hack sein.

- Aktivieren Sie die Zwei-Faktor-Authentifizierung (2FA) für Dienste, die diese unterstützen.

Fazit

Diese Maßnahmen bieten keinen hundertprozentigen Schutz vor Social-Engineering-Angriffen, erschweren es Hackern jedoch erheblich, Sie als Ziel auszuwählen.