Spear-Phishing stellt eine ernste Gefahr im Bereich der Cybersicherheit dar und kann für Unternehmen oder Einzelpersonen verheerende Folgen haben, darunter den Verlust von vertraulichen Informationen und Geldern sowie eine Schädigung des Ansehens.

Laut Angaben des FBI haben Unternehmen durch Spear-Phishing-Angriffe Verluste in Höhe von etwa 5 Milliarden US-Dollar erlitten. Diese Zahl verdeutlicht die immense finanzielle Auswirkung dieser Betrugsmasche.

Vielleicht sind Sie bereits auf eine E-Mail oder eine SMS gestoßen, in der es hieß: „Sie haben ein iPhone 12 gewonnen!“. Daraufhin werden Sie aufgefordert, auf einen Link zu klicken, um das Angebot anzunehmen.

Diese Art von Lockvogel-Taktik ist typisch für Phishing-Versuche, aber Spear-Phishing geht noch einen Schritt weiter. Es handelt sich um eine raffiniertere Form des Betrugs.

Bei Spear-Phishing versenden die Angreifer personalisierte E-Mails, die täuschend echt wirken und die Empfänger dazu verleiten, sensible Daten preiszugeben oder Geld zu überweisen.

Doch wie können wir uns vor solchen Attacken schützen und sie vor allem erkennen? Diese Fragen werden wir im Folgenden beantworten.

Bleiben Sie dran, um mehr über Spear-Phishing zu erfahren und wie Sie sich davor schützen können!

Was ist Phishing?

Phishing ist eine Form des Cyberangriffs, bei dem Täter versuchen, mit ihren Zielen zu kommunizieren, meist per E-Mail, SMS oder Telefonanruf, und dabei eine legitime Quelle vortäuschen. Ihr Ziel ist es, vertrauliche geschäftliche oder persönliche Informationen zu erbeuten, wie z.B. Anmeldedaten, Kredit- oder Debitkarteninformationen und Passwörter.

Sie versuchen dies, indem sie ihre Opfer dazu verleiten, auf schädliche Links zu klicken, E-Mail-Anhänge oder Textnachrichten herunterzuladen, welche dann Schadsoftware auf dem Gerät installieren. Dadurch erlangen die Angreifer Zugang zu den persönlichen Daten und Online-Konten ihrer Opfer. Sie können Berechtigungen zum Ändern von Informationen erhalten, verbundene Systeme gefährden oder sogar ganze Computernetzwerke übernehmen.

Hintergründe dieser Handlungen können finanzielle Motive sein, indem die Kriminellen die gestohlenen Kreditkartendaten und persönlichen Informationen missbrauchen. Zudem kann es auch zur Forderung von Lösegeld für die Freigabe von Systemen, Netzwerken oder Daten kommen. In anderen Fällen können Hacker Mitarbeiter dazu bringen, Unternehmensinformationen zu stehlen, um so ein Unternehmen anzugreifen.

Typische Merkmale einer Phishing-Kampagne sind:

- Verlockende Nachrichten, die die Aufmerksamkeit des Empfängers erregen sollen, z. B. E-Mails mit der Behauptung: „Sie haben im Lotto gewonnen!“ oder „Fordern Sie Ihr iPhone 12 jetzt an“.

- Erzeugung eines Gefühls der Dringlichkeit, um Empfänger zu schnellem Handeln zu bewegen, um beispielsweise ein besonderes Angebot anzunehmen, auf eine Situation zu reagieren oder Informationen zu aktualisieren.

- E-Mails stammen von einem unbekannten Absender, sehen unerwartet, untypisch oder verdächtig aus.

- Hyperlinks führen zu verdächtigen oder falsch geschriebenen Links, die beliebte Webseiten imitieren.

- Anhänge werden unerwartet mitgeschickt oder ergeben keinen Sinn im Kontext.

Was ist Spear-Phishing?

Spear-Phishing ist eine besondere Form von Phishing, bei der gezielt bestimmte Gruppen oder Einzelpersonen innerhalb einer Organisation ins Visier genommen werden. Die Betrüger versenden hochgradig angepasste E-Mails und Anhänge.

Spear-Phishing-Täter geben sich als vertrauenswürdige oder bekannte Personen aus, um die Opfer davon zu überzeugen, ihnen zu glauben und ihnen vertrauliche Informationen zu geben, Malware herunterzuladen oder Geld zu überweisen.

Spear-Phishing kann auch als eine Social-Engineering-Taktik betrachtet werden. Dabei tarnt sich der Cyberkriminelle als eine bekannte oder vertrauenswürdige Person, um das Ziel zum Herunterladen eines Anhangs oder zum Anklicken einer bösartigen E-Mail oder Textnachricht zu bewegen. Dies führt dazu, dass die Opfer sensible Informationen preisgeben oder unwissentlich schädliche Software im Firmennetzwerk installieren.

Das Hauptziel von Spear-Phishing ist es, sich Zugang zu den Konten der Zielpersonen zu verschaffen, indem sie sich als hochrangige Beamte, als Personen mit vertraulichen Informationen, als Militäroffiziere, als Sicherheitsadministratoren oder ähnliches ausgeben.

Ein konkretes Beispiel hierfür ist der Fall von Google und Facebook. Im Jahr 2015 wurde berichtet, dass diese Unternehmen durch einen litauischen E-Mail-Betrug um rund 100 Millionen US-Dollar betrogen wurden.

Phishing vs. Spear-Phishing

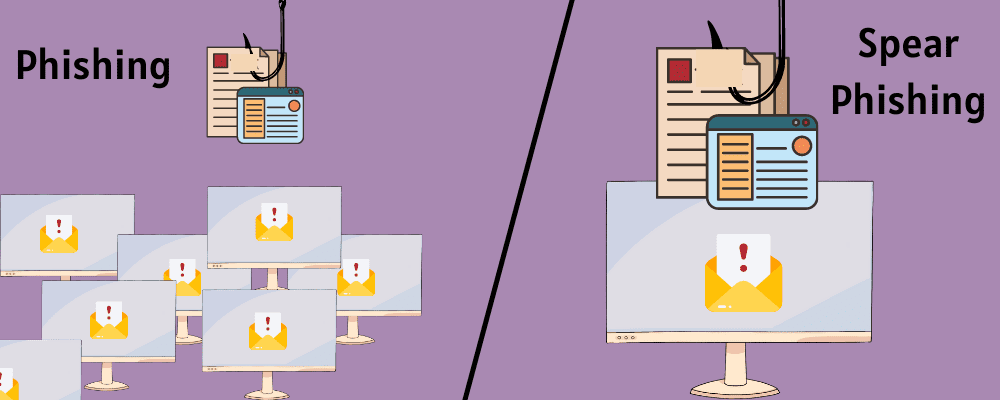

1. Art: Phishing ist ein allgemeiner Begriff, während Spear-Phishing eine spezifische Form von Phishing darstellt. Beide sind Cyberangriffe, die darauf abzielen, sensible Informationen über E-Mails und Nachrichten von bestimmten Personen oder Organisationen zu erlangen.

2. Ziel: Phishing-Betrug ist weit gefasst. Dabei wird eine schädliche E-Mail von den Angreifern an Tausende von Personen gleichzeitig versandt. Ziel ist es, ein weites Netz auszuwerfen und jedes Opfer zu fangen, um so an Informationen oder Geld zu gelangen.

Spear-Phishing hingegen zielt gezielt auf eine bestimmte Person oder Gruppe innerhalb einer Organisation ab, die über hochsensible Daten verfügt. Dies können Geschäftsinformationen, persönliche Informationen, militärische Informationen oder finanzielle Dokumente wie Kreditkartendaten, Bankpasswörter und Kontoinformationen sein.

3. E-Mail-Typ: Phishing-E-Mails enthalten oft allgemeine Informationen und verlockende Angebote, um Menschen dazu zu bewegen, persönliche Daten preiszugeben oder Geld zu senden.

Im Gegensatz dazu sind Spear-Phishing-E-Mails maßgeschneidert und detailliert gestaltet und auf eine bestimmte Person oder Gruppe ausgerichtet. Sie sind dadurch kaum von legitimen Nachrichten zu unterscheiden. Die E-Mails können die Namen und Ränge der Empfänger enthalten, um mehr Vertrauen zu gewinnen und die Opfer somit anfälliger für Angriffe zu machen.

4. Beispiel: Eine typische Phishing-Kampagne könnte lauten: „Sie haben ein iPhone XI gewonnen“. Diese Nachricht richtet sich nicht an eine bestimmte Person, sondern an alle, die auf den angegebenen Link klicken, um den „Preis“ zu beanspruchen. Es wird auch nicht auf die Details des Wettbewerbs eingegangen. Es ist eine allgemeine E-Mail, die ein größeres Publikum ansprechen und potenziell Opfer finden soll.

Eine Spear-Phishing-Kampagne hingegen ist eine sorgfältig formulierte E-Mail, die den Eindruck erweckt, von einer vertrauenswürdigen Quelle oder einer bekannten Person zu stammen. Sie kann den Namen oder Rang des Empfängers in der Organisation beinhalten.

Cyberkriminelle nutzen beide Betrugsmethoden – Phishing und Spear-Phishing – je nach ihren Zielen. Sie können Phishing verwenden, um ihre Erfolgschancen durch Quantität statt Qualität zu erhöhen. Spear-Phishing wird hingegen eingesetzt, um gezielter innerhalb einer Organisation erfolgreich zu sein, wobei hier eher Qualität als Quantität im Vordergrund steht.

Arten von Spear-Phishing

Spear-Phishing kann verschiedene Formen annehmen:

Klon-Phishing

Beim Klon-Phishing erstellt der Angreifer eine „Aktualisierung“ einer bestehenden, legitimen E-Mail. Ziel ist es, den Empfänger zu täuschen, indem der Eindruck erweckt wird, dass es sich um eine echte Aktualisierung der vorherigen E-Mail handelt. Der Angreifer fügt jedoch in diese neue E-Mail einen schädlichen Anhang oder Link ein und ersetzt somit den legitimen Anhang.

Auf diese Weise wird der Empfänger getäuscht und dazu gebracht, wichtige Informationen preiszugeben.

Schädliche Anhänge

Diese Art von Spear-Phishing ist weit verbreitet. Der Angreifer schickt einen gezielten Angriff auf eine Einzelperson oder Gruppe innerhalb einer Organisation, indem er E-Mails mit bösartigen Anhängen und Links verschickt. Der Täter nutzt zudem gestohlene Informationen und kann auch Lösegeld fordern.

Wenn Sie eine solche E-Mail in Ihrem Posteingang finden, die verdächtig oder unerwartet aussieht, sollten Sie weder auf den Link klicken noch den Anhang öffnen. Wenn Sie weiterhin glauben, dass die E-Mail legitim ist und Sie auf den Link klicken sollten, bewegen Sie den Mauszeiger über den Link, um die vollständige Adresse anzuzeigen.

Dies hilft Ihnen, die Adresse zu prüfen und deren Richtigkeit zu bestätigen. Ein bösartiger Link hat oft eine Adresse mit Rechtschreibfehlern oder anderen Unregelmäßigkeiten, die leicht übersehen werden können, wenn man nicht genau hinsieht. Überprüfen Sie daher immer die Linkquelle, bevor Sie einen Anhang herunterladen oder auf einen Link klicken.

Identitätswechsel

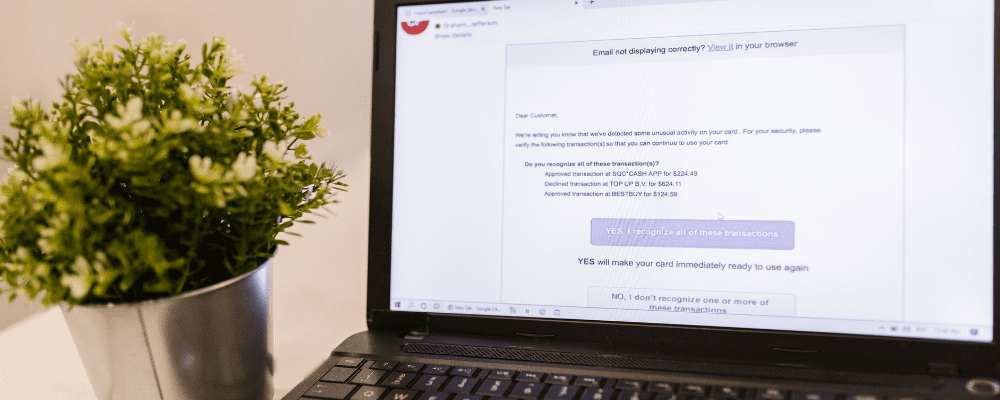

Betrüger können sich in E-Mails als bekannte und seriöse Marken ausgeben. Sie versuchen dabei, die normalen E-Mail-Abläufe zu imitieren, die ein Nutzer von diesen Marken tatsächlich erhält. Die Angreifer ersetzen dann den originalen Link durch einen bösartigen Link, der zu gefälschten Anmeldeseiten führt und dazu dient, Kontoinformationen und andere sensible Daten zu stehlen. Banken und Streaming-Dienste werden oft imitiert.

CEO- und BEC-Betrug

Cyberkriminelle können Mitarbeiter in der Finanz- oder Buchhaltungsabteilung eines Unternehmens angreifen, indem sie sich als CEO oder andere hochrangige Führungskräfte ausgeben. Mitarbeiter in unteren Positionen empfinden es oft als schwierig oder unmöglich, Anweisungen von Vorgesetzten zu ignorieren.

Durch Business Email Compromise (BEC)-Betrug und CEO-E-Mail-Betrug können Angreifer den Einfluss hochrangiger Führungskräfte nutzen, um Mitarbeiter dazu zu bringen, sensible Daten preiszugeben, Geld zu überweisen oder andere Handlungen vorzunehmen.

Wie funktioniert Spear-Phishing?

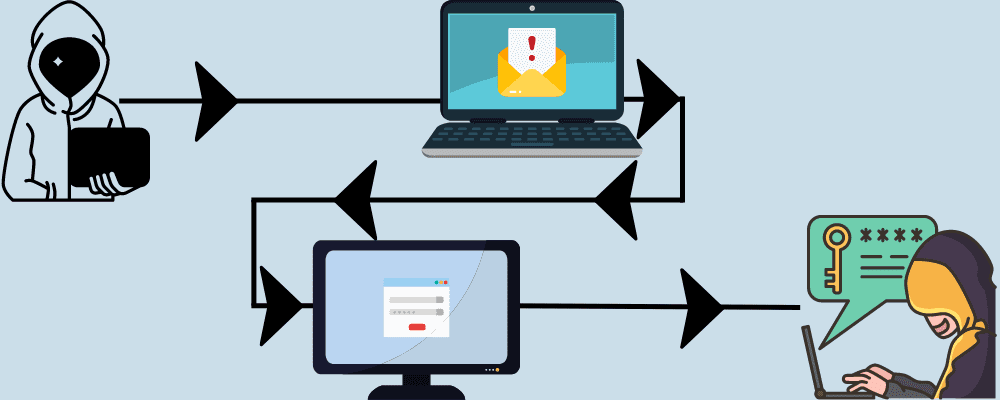

Spear-Phishing-Angriffe werden individuell auf ihre Ziele zugeschnitten und basieren auf den im Vorfeld gesammelten Informationen.

Auswahl des Ziels

Angreifer wählen zunächst eine Person oder Gruppe innerhalb einer Organisation aus, die sie angreifen wollen. Anschließend recherchieren sie weiter über ihre Ziele und sammeln Informationen.

Betrüger ziehen auch spezifische Faktoren in Betracht, um ein Ziel auszuwählen. Dies hängt von der Art der Informationen ab, auf die eine Person Zugriff hat, und von den Daten, die der Angreifer über das Ziel sammeln kann. Sie wählen normalerweise Personen aus, deren Daten leicht recherchierbar sind.

Spear-Phishing zielt im Allgemeinen nicht auf hochrangige Beamte oder Führungskräfte ab. Stattdessen wählen die Kriminellen oft Personen aus, denen es an Erfahrung und Wissen mangelt, da diese leichter zu manipulieren sind. Zudem sind neue oder niedrigere Mitarbeiter möglicherweise nicht mit den Sicherheitsrichtlinien und -maßnahmen des Unternehmens vertraut. Dadurch könnten sie Fehler machen, die zu Sicherheitsverletzungen führen.

Sammeln von Informationen über das Ziel

Die Angreifer sammeln öffentlich zugängliche Daten des Ziels aus Quellen wie sozialen Medien, einschließlich LinkedIn, Facebook, Twitter und anderen Profilen. Sie sammeln auch Informationen über den geografischen Standort, soziale Kontakte, E-Mail-Adressen und weitere Details.

Erstellen schädlicher E-Mails

Nachdem die Angreifer die Details des Ziels gesammelt haben, nutzen sie diese, um glaubwürdige und personalisierte E-Mails zu erstellen. Dabei werden der Name des Ziels, dessen Rang innerhalb der Organisation, Vorlieben und andere persönliche Details berücksichtigt. Sie fügen einen schädlichen Anhang oder Link in die E-Mail ein und senden diese an das Ziel.

Spear-Phishing-Kampagnen können aber nicht nur per E-Mail, sondern auch über soziale Medien und Textnachrichten auf die Geräte der Zielperson gelangen. Dabei werden oft großzügige, aufmerksamkeitsstarke Angebote oder ein Gefühl der Dringlichkeit vermittelt, z. B. die sofortige Angabe von Kreditkartendaten oder OTPs.

Der Betrug

Sobald das Ziel die E-Mail oder SMS für legitim hält und die geforderte Handlung vornimmt, ist der Betrug vollzogen. Die Opfer klicken auf die bösartigen Links oder Anhänge des Angreifers, um sensible Daten zu liefern, Zahlungen zu tätigen oder Malware zu installieren. Dies kann zu weiteren Sicherheitsverletzungen der Systeme, Geräte und Netzwerke führen.

Die Auswirkungen sind für Einzelpersonen und Organisationen verheerend, da sie finanzielle Schäden erleiden, ihren Ruf verlieren und Daten in falsche Hände geraten. Betroffene Unternehmen können zudem Strafen für den mangelnden Schutz von Kundendaten erhalten. In manchen Fällen fordern Angreifer auch Lösegeld für die Herausgabe gestohlener Informationen.

Wie erkennt man Spear-Phishing?

Obwohl Spear-Phishing-Angriffe raffiniert sind, gibt es Möglichkeiten, sie zu erkennen und wachsam zu bleiben.

Überprüfen Sie den Absender

Eine gängige Technik beim Spear-Phishing ist das Versenden von E-Mails von einer ähnlichen Domain wie die einer bekannten Marke.

Beispielsweise kann eine E-Mail von „arnazon“ anstatt von „amazon“ (Amazon) stammen. Die Buchstaben „r“ und „n“ werden anstelle von „m“ verwendet, was bei oberflächlicher Betrachtung identisch erscheinen kann.

Überprüfen Sie also bei Erhalt einer unerwarteten E-Mail den Absender genau. Schreiben Sie den Domainnamen sorgfältig ab und wenn etwas verdächtig wirkt, sollten Sie sich nicht damit beschäftigen.

Beurteilen Sie die Betreffzeile

Die Betreffzeile einer Spear-Phishing-E-Mail kann Angst oder Dringlichkeit vermitteln, um Sie zu einer sofortigen Handlung zu bewegen. Sie kann Schlüsselwörter wie „Dringend“ oder „Wichtig“ enthalten. Darüber hinaus können die Betrüger auch versuchen, Vertrauen zu gewinnen, indem sie Formulierungen wie „Weiterleiten“ oder „Anfrage“ verwenden und dadurch Ihre Aufmerksamkeit erregen.

Fortgeschrittene Spear-Phishing-Taktiken können zudem längerfristige Strategien umfassen, um eine Verbindung zu Ihnen aufzubauen und Informationen zu stehlen oder Sie um Geld zu betrügen.

Halten Sie daher in der Betreffzeile nach solchen Warnsignalen Ausschau und lesen Sie die gesamte Nachricht sorgfältig durch. Folgen Sie keinen Anweisungen, wenn die E-Mail verdächtig wirkt.

Prüfen Sie den Inhalt, Anhänge und Links

Überprüfen Sie den gesamten Inhalt der E-Mail oder SMS sorgfältig, einschließlich der dazugehörigen Links und Anhänge. Wenn Sie einige Ihrer persönlichen Daten in sozialen Medien öffentlich gemacht haben, ist es möglich, dass der Angreifer diese Informationen für die Gestaltung der E-Mail genutzt hat. Gehen Sie daher nicht davon aus, dass die E-Mail vertrauenswürdig ist, nur weil Ihr Name oder andere persönliche Informationen enthalten sind.

Überprüfen Sie die Anfrage

Wenn Sie in einer E-Mail nichts Verdächtiges finden, nachdem Sie sie auf die oben genannten Punkte geprüft haben, sollten Sie noch keine voreiligen Schlüsse ziehen. Wenn Sie die Person kennen, die die E-Mail sendet und nach bestimmten Informationen oder Geld fragt, ist es am besten, dies durch einen Anruf oder eine persönliche Kontaktaufnahme zu verifizieren.

Beispiel: Nehmen wir an, Sie erhalten eine E-Mail, in der Ihnen mitgeteilt wird, dass Ihr Bankkonto ein Problem aufweist, das sofort behoben werden muss. Dafür werden Sie aufgefordert, Ihre Kreditkartendaten oder OTP sofort mitzuteilen. Anstatt die Informationen preiszugeben, sollten Sie Ihre Bankfiliale anrufen und fragen, ob diese Daten wirklich erforderlich sind. Die Antwort wird mit hoher Wahrscheinlichkeit Nein lauten, da diese sensiblen Daten nicht per E-Mail oder Telefon angefordert werden sollten.

Wie schützt man sich vor Spear-Phishing?

Sie können Sicherheitsvorfälle zwar nicht vollständig ausschließen, aber durch den Einsatz bestimmter Strategien können Sie Ihr Risiko reduzieren. Hier sind einige Methoden zur Prävention von Spear-Phishing, die Sie befolgen können:

Setzen Sie strenge Sicherheitsrichtlinien durch

Die Durchsetzung strenger Sicherheitsrichtlinien in Ihrem gesamten Unternehmen ist der erste Schritt zur Reduzierung von Cybersicherheitsrisiken, einschließlich Spear-Phishing. Alle Mitarbeiter müssen sich an diese Richtlinien halten, insbesondere beim Teilen von Daten, bei der Ausführung von Zahlungen sowie beim Speichern von Kunden- und Geschäftsinformationen. Es ist zudem wichtig, die Passwortrichtlinien zu verschärfen und alle Mitarbeiter dazu anzuhalten:

- Einmalige, starke und komplexe Passwörter zu verwenden.

- Nie dasselbe Passwort für mehrere Konten, Anwendungen oder Geräte zu nutzen.

- Die Weitergabe von Passwörtern an Dritte zu verbieten.

- Passwörter sorgfältig zu verwalten.

Verwenden Sie MFA

Die Multi-Faktor-Authentifizierung (MFA) ist eine Sicherheitstechnik zur Reduzierung von Risiken. Der Benutzer muss mehr als einen Identitätsnachweis zur Überprüfung vorlegen, wenn er auf ein Konto oder eine Anwendung zugreift. Es schafft zusätzliche Sicherheitsebenen und verringert die Wahrscheinlichkeit eines erfolgreichen Angriffs.

Selbst wenn ein Passwort kompromittiert wird, bieten andere Ebenen zusätzlichen Schutz und machen es dem Angreifer deutlich schwerer. Sie haben zudem mehr Zeit, Anomalien zu erkennen und zu beheben, bevor das Konto übernommen wird.

Schaffen Sie ein Bewusstsein für Sicherheit

Die Technologie und Cyberangriffe entwickeln sich ständig weiter. Daher ist es unerlässlich, mit den neuesten Bedrohungen Schritt zu halten und zu wissen, wie man diese erkennt und vermeidet. Schulen Sie Ihre Mitarbeiter und machen Sie sie auf die Risiken aufmerksam, damit sie keine Fehler machen, die zu einem Angriff führen könnten.

Verwenden Sie E-Mail-Sicherheitssysteme

Die meisten Spear-Phishing-Betrügereien werden per E-Mail durchgeführt. Daher kann es hilfreich sein, Ihre E-Mails mit einem E-Mail-Sicherheitssystem oder einer entsprechenden Software zu schützen. Solche Systeme sind darauf ausgelegt, verdächtige E-Mails zu erkennen und zu blockieren oder Bedrohungen zu beseitigen, damit Ihr Posteingang nur legitime E-Mails enthält. Sie können E-Mail-Sicherheitssoftware wie Proofpoint, Mimecast, Avanan und ähnliche verwenden.

Patches und Backups

Sie müssen all Ihre Systeme, Software und Anwendungen regelmäßig aktualisieren und patchen. So können Sie sicherstellen, dass sie optimal funktionieren und keine Schwachstellen aufweisen. Zudem sollten Sie regelmäßige Datensicherungen erstellen, um Ihre Daten zu schützen. Sollte es zu einem Angriff oder einer Naturkatastrophe kommen, gehen Ihre Daten nicht gänzlich verloren.

Wenn Sie jedoch bereits auf einen schädlichen Link geklickt oder einen bösartigen Anhang heruntergeladen haben, sollten Sie folgende Schritte durchführen:

- Keine Informationen preisgeben.

- Passwörter schnell ändern.

- Ihre IT-Sicherheitsabteilung informieren.

- Die Internetverbindung trennen.

- Ihr System mit einer Antivirensoftware gründlich scannen.

Fazit

Cyberangriffe werden immer raffinierter. Spear-Phishing ist eine solche Form, die sowohl Einzelpersonen als auch Unternehmen schädigen kann und zu Verlusten von Daten, Geld und Ansehen führt.

Es ist daher von entscheidender Bedeutung, Wissen über Cyberkriminalität zu erlangen und Spear-Phishing zu verstehen. Nur so können Sie sich und Ihr Unternehmen effektiv schützen.