WordPress: Sicherheitsprobleme und wie man sie behebt

Die Sicherheit Ihrer WordPress-Installation ist ein entscheidender Faktor und kann von Ihnen maßgeblich beeinflusst werden. Es gibt einige fundamentale Aspekte, die Sie beachten sollten, um Ihre Seite optimal zu schützen.

Sicherheitsbedenken rund um WordPress sind nicht neu. Kritiker führen oft Sicherheitslücken als Hauptargument gegen die Nutzung dieses Content-Management-Systems (CMS) an. Dies wirft die Frage auf: Sollte man WordPress komplett aufgeben und stattdessen auf statische Seitengeneratoren oder Headless-CMS umsteigen?

Die Antwort ist nicht einfach. Wie so oft im Leben, gibt es viele Facetten zu betrachten.

Ist WordPress wirklich so unsicher?

Betrachten wir einige bekannte Webseiten, die auf WordPress basieren:

- TechCrunch

- The New Yorker

- BBC America

- Bloomberg

- MTV News

- PlayStation Blog

Diese Unternehmen verfügen über erhebliche finanzielle Mittel und hochqualifizierte Mitarbeiter. Warum entscheiden sie sich nicht für eine andere Lösung? Der Grund dafür ist nicht veralteter Code. Für diese Firmen sind Datensicherheit und ihr öffentliches Image viel wichtiger als die Kosten einer Migration, die wahrscheinlich weniger als 200.000 Dollar betragen würde.

Die Sicherheitsexperten dieser Unternehmen sind sich der Situation bewusst und sehen offenbar keine unlösbaren Sicherheitsprobleme in WordPress.

Ich selbst betreue eine WordPress-Installation, die monatlich 3,5 bis 4 Millionen Besucher verzeichnet. In den letzten acht Jahren gab es keinen einzigen Sicherheitsvorfall.

Also, ist WordPress sicher?

Die Antwort ist komplex. WordPress ist keine statische Installation, sondern eine dynamische Software mit vielen Abhängigkeiten:

- PHP, die Programmiersprache, auf der es basiert.

- Ein öffentlich zugänglicher Server, auf dem WordPress gehostet wird.

- Der Webserver (z.B. Apache, Nginx), der die Besucheranfragen verarbeitet.

- Die verwendete Datenbank (MySQL/MariaDB).

- Themes (PHP-, CSS- und JS-Dateien).

- Plugins (PHP-, CSS- und JS-Dateien).

- Und weitere Komponenten, je nach den Anforderungen der Installation.

Eine Sicherheitslücke in einer dieser Komponenten kann als WordPress-Sicherheitsverletzung wahrgenommen werden. Wenn beispielsweise das Root-Passwort des Servers ‚admin123‘ lautet und kompromittiert wird, wird dies als WordPress-Problem angesehen. Genauso verhält es sich, wenn eine veraltete PHP-Version oder ein fehlerhaftes Plugin eine Schwachstelle aufweist.

Es ist wichtig zu betonen, dass PHP, MySQL oder Apache nicht grundsätzlich unsicher sind. Jede Software hat ihre Schwachstellen. Im Open-Source-Bereich sind diese sogar sehr transparent und für jeden einsehbar.

Die Sicherheit einer Website ist ein Zusammenspiel verschiedener Komponenten. Historisch gesehen wurde das „unsichere“ Image von WordPress durch veraltete PHP-Versionen, Shared Hosting und Plugins/Themes aus unseriösen Quellen geprägt. Häufige Fehler machen WordPress-Installationen anfällig für Angriffe. Im Folgenden werden einige der wichtigsten Schwachstellen erläutert.

Die häufigsten WordPress-Schwachstellen, die Hacker ausnutzen

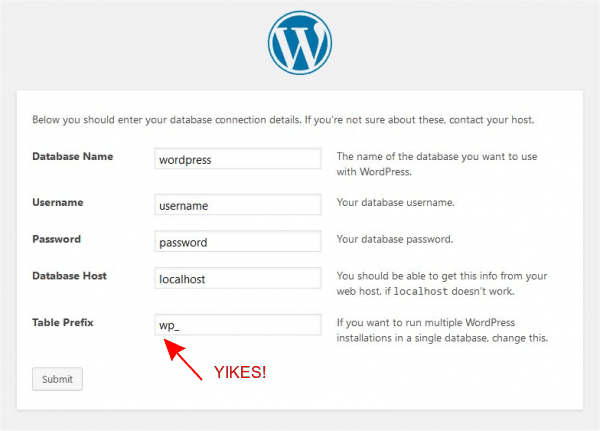

Das WordPress-Tabellenpräfix

Die 5-Minuten-Installation von WordPress ist benutzerfreundlich, aber sie führt dazu, dass viele Nutzer die Standardeinstellungen beibehalten. Das betrifft auch das Tabellenpräfix, das standardmäßig ‚wp_‘ lautet.

Das bedeutet, dass Tabellennamen wie folgt aussehen:

- wp_users

- wp_options

- wp_posts

Bei einer SQL-Injection, bei der schadhafte Datenbankabfragen ausgeführt werden, kann der Angreifer die Standardtabellennamen leicht erraten. Obwohl WordPress Schutzmechanismen bietet, kann ein erfolgreicher Angriff dazu führen, dass wichtige Tabellen wie ‚wp_users‘ oder ‚wp_posts‘ gelöscht werden, was zu einem Datenverlust führt.

Ein zufälliges Präfix wie ’sdg21g34_‘ macht es Angreifern schwerer, die Tabellennamen zu erraten. Es muss nicht einprägsam sein, da es von WordPress gespeichert wird und keine weitere Beachtung erfordert.

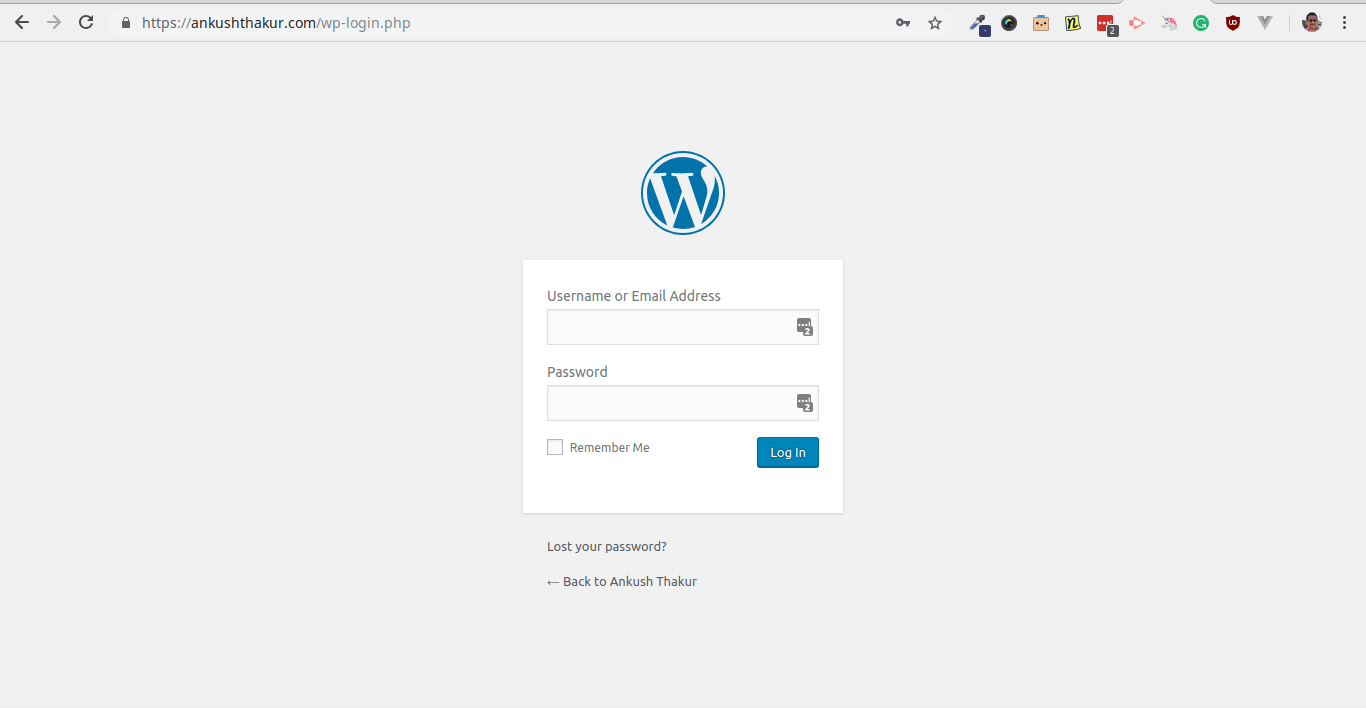

Die Standard-Anmelde-URL

Die Standard-Anmelde-URL ‚ /wp-login.php‘ ist ein weiteres leicht zu findendes Einfallstor für Hacker. Wenn die URL bekannt ist, können Angreifer gezieltere Angriffe starten.

Hier ein Beispiel: Besuchen Sie https://ankushthakur.com und fügen Sie ‚/wp-login.php‘ hinzu. Sie werden zur WordPress-Anmeldeseite geleitet.

Um das zu vermeiden, sollten Sie die Standard-Anmelde-URL ändern und sie nur vertrauenswürdigen Personen zugänglich machen. Ein Plugin wie WPS Hide Login kann dabei helfen.

Durch diese einfache Maßnahme erhöhen Sie die Sicherheit Ihrer Website erheblich.

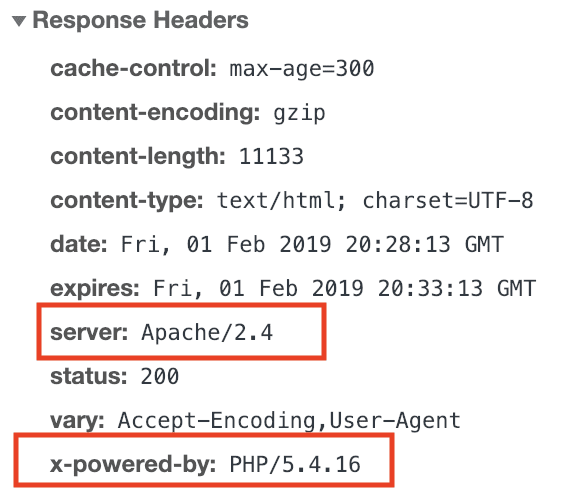

Die PHP- und Webserver-Version

Wie bereits erwähnt, ist jede Software anfällig für Fehler. Das gilt auch für PHP. Selbst die neueste Version kann Schwachstellen enthalten. Webserver senden oft Header, die Informationen über die verwendete PHP- und Webserver-Version preisgeben (z.B. ‚x-powered-by‘).

Diese Informationen können von Angreifern genutzt werden, um passende Schwachstellen zu finden. Daher ist es ratsam, diese Header zu verbergen. Dies erfordert jedoch fortgeschrittene technische Kenntnisse, da man in die Systemkonfiguration eingreifen muss. Fragen Sie im Zweifel Ihren Hosting-Provider oder einen Sicherheitsberater.

Ob dieser Aufwand gerechtfertigt ist, müssen Sie selbst entscheiden. Informationen zu Sicherheits-Headern finden Sie hier: HTTP-Headers für Dummies

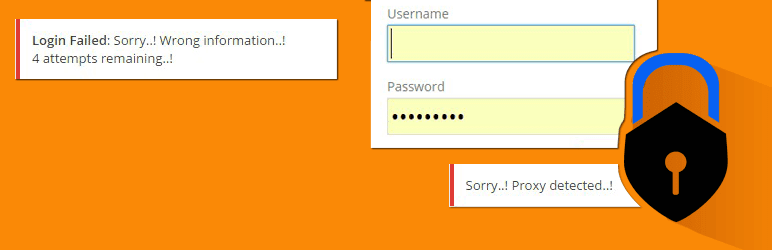

Anzahl der Anmeldeversuche

Ein gängiger Angriff ist der Wörterbuchangriff, bei dem eine große Anzahl von Passwortkombinationen ausprobiert wird. Um solche Angriffe zu erschweren, sollte man die Anzahl der Anmeldeversuche begrenzen. Nach einer bestimmten Anzahl von Fehlversuchen sollte das Konto gesperrt und die Wiederherstellung nur über E-Mail möglich sein.

Dies lässt sich einfach mit einem Plugin wie WP Limit Login Attempts umsetzen.

HTTP vs. HTTPS

Ein SSL-Zertifikat, das von Ihrem Anbieter bereitgestellt wird, ist entscheidend. Es zeigt nicht nur das grüne Schloss-Symbol an, sondern verschlüsselt auch die Datenübertragung und schützt vor Man-in-the-Middle-Angriffen.

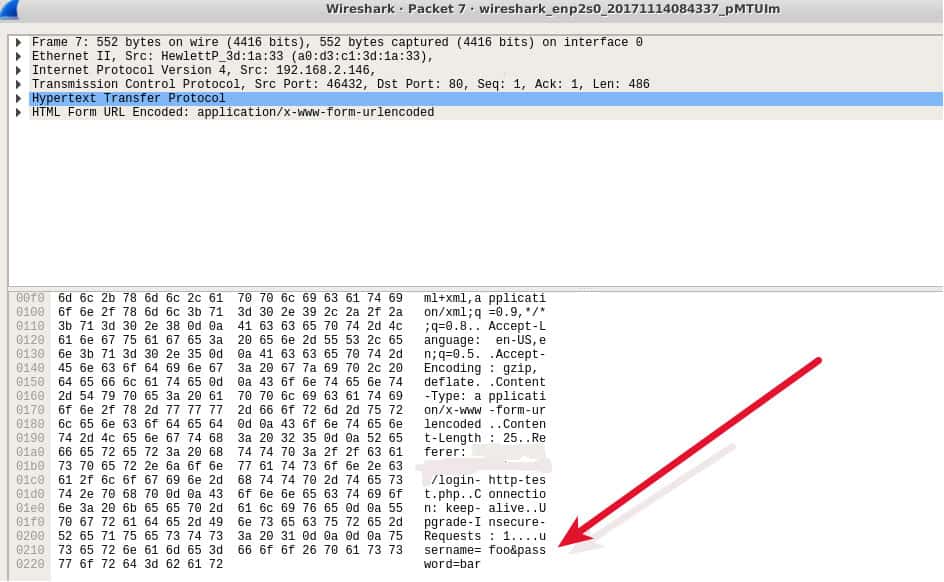

Bei einer unverschlüsselten HTTP-Verbindung können Passwörter und andere sensible Daten über ein Packet Sniffing ausgelesen werden, wie hier beschrieben. Mit HTTPS werden diese Daten verschlüsselt und sind somit unlesbar.

Quelle: comparitech.com

Quelle: comparitech.com

Ein SSL-Zertifikat ist eine kleine Investition, die Ihre Sicherheit deutlich erhöht.

Fazit

Die beschriebenen Maßnahmen sind ein wichtiger Schritt zur Verbesserung der Sicherheit Ihrer WordPress-Website. Absolute Sicherheit ist zwar nicht möglich, aber mit diesen einfachen Schritten können Sie eine große Zahl von Angriffen abwehren. Darüber hinaus können Sie den Einsatz von SUCURI Cloud WAF in Erwägung ziehen, um Ihre Website umfassend zu schützen.