Die Bedeutung von Daten und der Schutz vor Cyberangriffen

In der heutigen Geschäftswelt stellen Daten oft das wertvollste Kapital eines Unternehmens dar. Diese immense Bedeutung und der hohe Wert der Daten führen dazu, dass bösartige Akteure erhebliche Anstrengungen unternehmen, um diese zu stehlen. Sie nutzen vielfältige Methoden und Technologien, um sich unbefugten Zugang zu Netzwerken und Systemen zu verschaffen. Die Häufigkeit solcher Angriffe scheint exponentiell zuzunehmen. Um diesem Trend entgegenzuwirken, setzen Unternehmen auf sogenannte Intrusion Prevention Systeme (IPS), die ihre wertvollen Datenbestände schützen sollen. SolarWinds Log & Event Manager und Splunk sind zwei prominente Produkte in diesem Bereich, die wir in diesem Artikel vergleichen werden.

Wir beginnen unsere Analyse mit einer allgemeinen Betrachtung von Intrusion Prevention, um eine Grundlage für die folgenden Ausführungen zu schaffen. Unser Ziel ist es dabei, so wenig technische Fachbegriffe wie möglich zu verwenden, um sicherzustellen, dass wir alle auf dem gleichen Stand sind. Im Anschluss daran werden wir uns den beiden Produkten genauer zuwenden. Zunächst beleuchten wir die Hauptfunktionen von SolarWinds Log & Event Manager und betrachten anschließend die Stärken und Schwächen, die Vor- und Nachteile, wie sie von Nutzern der Plattform geäußert wurden, sowie die Preisstruktur. Das gleiche Vorgehen werden wir bei Splunk anwenden, um einen umfassenden Vergleich zu ermöglichen. Abschließend fassen wir die Nutzererfahrungen mit beiden Produkten zusammen.

Was verbirgt sich hinter Intrusion Prevention?

Vor einigen Jahren waren Viren die größte Sorge von Systemadministratoren. Als Viren sich immer weiter verbreiteten, reagierte die Industrie mit der Entwicklung von Antivirenprogrammen. Heutzutage würde kaum jemand einen Computer ohne Virenschutz nutzen. Obwohl Viren nicht mehr die Hauptbedrohung darstellen, sind es nun Einbrüche – oder unbefugter Zugriff auf Daten durch bösartige Akteure. Da Daten oft das wertvollste Gut eines Unternehmens sind, stehen Unternehmensnetzwerke im Fokus von Cyberkriminellen. So wie Antivirensoftware die Antwort auf die Virenbedrohung war, sind Intrusion Prevention Systeme (IPS) die Antwort auf Einbruchsversuche.

Intrusion Prevention Systeme haben im Wesentlichen zwei Hauptaufgaben. Erstens erkennen sie Einbruchsversuche. Zweitens ergreifen sie, wenn verdächtige Aktivitäten festgestellt werden, Maßnahmen, um diese zu stoppen oder zu blockieren. Die Erkennung von Einbruchsversuchen erfolgt auf zwei Arten. Die signaturbasierte Erkennung analysiert den Netzwerkverkehr und die Daten nach spezifischen Mustern, die mit Einbruchsversuchen in Verbindung stehen. Diese Methode ähnelt traditionellen Virenschutzprogrammen, die auf Virendefinitionen basieren. Der Nachteil dieser Methode ist, dass die richtigen Signaturen in die Software geladen werden müssen. Bei neuen Angriffsmethoden kann es zu Verzögerungen kommen, bevor die Angriffssignaturen aktualisiert werden. Einige Anbieter sind sehr schnell bei der Aktualisierung, andere sind langsamer. Die Aktualisierungsgeschwindigkeit ist ein wichtiger Faktor bei der Auswahl eines Anbieters.

Die anomaliebasierte Erkennung bietet einen besseren Schutz vor sogenannten Zero-Day-Angriffen, die auftreten, bevor Erkennungssignaturen aktualisiert werden können. Diese Methode sucht nach Anomalien im Systemverhalten, anstatt bekannte Angriffsmuster zu erkennen. Beispielsweise würde das System alarmiert, wenn jemand wiederholt versucht, mit einem falschen Passwort auf ein System zuzugreifen. Dies ist nur ein Beispiel, da solche Systeme in der Regel Hunderte verschiedener verdächtiger Aktivitäten erkennen können. Beide Methoden haben Vor- und Nachteile. Die besten Tools verwenden eine Kombination aus Signatur- und Verhaltensanalyse für einen optimalen Schutz.

Die Erkennung von Einbruchsversuchen ist der erste Schritt zur Verhinderung. Sobald ein Einbruchsversuch erkannt wurde, versuchen Intrusion Prevention Systeme, die erkannten Aktivitäten zu stoppen. Sie können eine Reihe von Maßnahmen ergreifen, z. B. Benutzerkonten sperren oder deaktivieren, die Quell-IP-Adresse des Angriffs blockieren oder Firewall-Regeln ändern. Wenn bösartige Aktivitäten von einem bestimmten Prozess ausgehen, kann das Präventionssystem diesen Prozess beenden. Im schlimmsten Fall können sogar ganze Systeme heruntergefahren werden. Eine weitere wichtige Aufgabe von Intrusion Prevention Systemen ist die Benachrichtigung der Administratoren, das Protokollieren von Ereignissen und die Meldung verdächtiger Aktivitäten.

Passive Maßnahmen zur Intrusion Prevention

Obwohl Intrusion Prevention Systeme vor vielen Arten von Angriffen schützen können, sollten auch bewährte passive Maßnahmen nicht vernachlässigt werden. Die Verwendung starker Passwörter ist eine sehr effektive Methode, um sich vor vielen Eindringlingen zu schützen. Eine weitere einfache Schutzmaßnahme ist das Ändern der Standardpasswörter von Geräten. Die Passwortalterung ist eine weitere konkrete Maßnahme, die ergriffen werden kann, um Einbruchsversuche zu reduzieren. Jedes Passwort, auch das beste, kann irgendwann geknackt werden, wenn man genügend Zeit hat. Die Passwortalterung stellt sicher, dass Passwörter geändert werden, bevor dies geschieht.

SolarWinds ist ein bekannter Name im Bereich der Netzwerkadministration. Das Unternehmen genießt einen hervorragenden Ruf für seine hochwertigen Netzwerk- und Systemverwaltungstools. Das Vorzeigeprodukt, der Network Performance Monitor, wird regelmäßig als eines der besten Tools zur Überwachung der Netzwerkbandbreite bewertet. SolarWinds ist auch für seine vielen kostenlosen Tools bekannt, die jeweils auf spezifische Bedürfnisse von Netzwerkadministratoren zugeschnitten sind. Der Kiwi Syslog Server oder der SolarWinds TFTP Server sind zwei Beispiele für diese kostenlosen Tools.

Lassen Sie sich nicht vom Namen SolarWinds Log & Event Manager täuschen. Es steckt viel mehr dahinter, als man auf den ersten Blick vermuten könnte. Einige der erweiterten Funktionen dieses Produkts qualifizieren es als Intrusion Detection and Prevention System (IDPS), während andere es in den Bereich des Security Information and Event Management (SIEM) einordnen. Das Tool bietet beispielsweise Echtzeit-Ereigniskorrelation und Echtzeit-Korrektur.

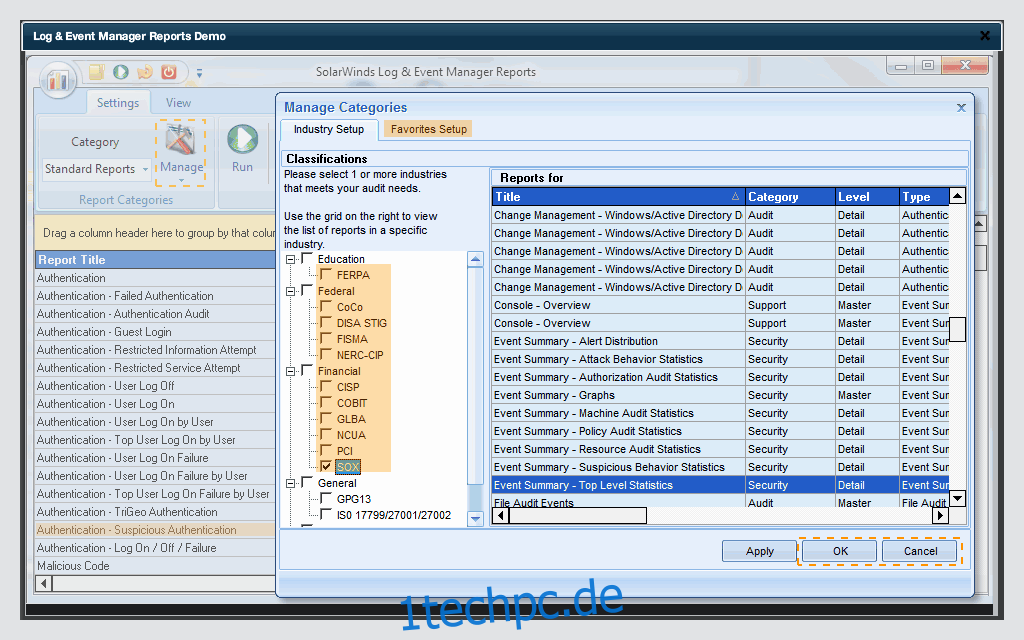

Der SolarWinds Log & Event Manager verfügt über eine sofortige Erkennung verdächtiger Aktivitäten (eine Intrusion Detection Funktion) und automatisierte Reaktionen (eine Intrusion Prevention Funktion). Das Tool kann auch zur Untersuchung und Forensik von Sicherheitsereignissen genutzt werden. Es unterstützt Compliance-Anforderungen und bietet auditerprobte Berichte, die zur Nachverfolgung der Einhaltung verschiedener regulatorischer Rahmenbedingungen wie HIPAA, PCI-DSS und SOX verwendet werden können. Das Tool verfügt auch über eine Dateiintegritätsüberwachung und eine USB-Geräteüberwachung. All diese erweiterten Funktionen machen die Software zu einer integrierten Sicherheitsplattform und nicht nur zu einem einfachen Log- und Ereignisverwaltungssystem.

Die Intrusion Prevention Funktionen des SolarWinds Log & Event Manager arbeiten mit sogenannten aktiven Reaktionen, die bei der Erkennung von Bedrohungen ausgelöst werden. Bestimmte Antworten können mit spezifischen Warnungen verknüpft werden. Das System kann beispielsweise in Firewall-Tabellen schreiben, um den Netzwerkzugriff von einer IP-Adresse zu blockieren, die als Quelle verdächtiger Aktivitäten identifiziert wurde. Das Tool kann auch Benutzerkonten sperren, Prozesse stoppen oder starten und Systeme herunterfahren. Diese Maßnahmen entsprechen den zuvor besprochenen Korrekturmaßnahmen.

Stärken und Schwächen von SolarWinds

Laut Gartner ist der SolarWinds Log & Event Manager „eine gut integrierte Lösung, die dank ihrer einfachen Architektur, einfachen Lizenzierung und robusten sofort einsatzbereiten Inhalte und Funktionen besonders gut für kleine und mittlere Unternehmen geeignet ist“. Das Tool verfügt über eine Vielzahl von Ereignisquellen und bietet einige Funktionen zur Eindämmung von Bedrohungen und zur Quarantänekontrolle, die bei anderen Produkten nicht üblich sind.

Das Forschungsunternehmen weist jedoch auch darauf hin, dass dieses Produkt ein geschlossenes Ökosystem darstellt, was die Integration mit Sicherheitslösungen von Drittanbietern wie Advanced Threat Detection, Threat Intelligence Feeds und UEBA-Tools erschwert. Zudem sind „Integrationen mit Service-Desk-Tools ebenfalls auf Einwegverbindungen per E-Mail und SNMP beschränkt.“

Darüber hinaus wird die Überwachung von SaaS-Umgebungen vom Produkt nicht unterstützt und die Überwachung von IaaS ist eingeschränkt. Kunden, die ihre Überwachung auf Netzwerke und Anwendungen ausdehnen möchten, müssen weitere SolarWinds-Produkte erwerben.

Vor- und Nachteile aus Nutzersicht

Wir haben die wichtigsten Vor- und Nachteile zusammengetragen, die Benutzer des SolarWinds Log & Event Manager gemeldet haben.

Vorteile

- Das Produkt ist unglaublich einfach einzurichten. Es war möglich, die Protokollquellen innerhalb eines Tages zu konfigurieren und grundlegende Korrelationen durchzuführen.

- Die automatisierten Antworten nach der Bereitstellung des Agenten bieten eine hervorragende Kontrolle über die Reaktion auf Ereignisse im Netzwerk.

- Die Benutzeroberfläche des Tools ist benutzerfreundlich. Im Vergleich zu einigen konkurrierenden Produkten, deren Einarbeitung Zeit benötigt, hat der SolarWinds Log & Event Manager ein intuitives Layout und ist sehr einfach zu erlernen und zu verwenden.

Nachteile

- Das Produkt bietet keine Möglichkeit, benutzerdefinierte Parser zu erstellen. Es kann vorkommen, dass das SolarWinds Log & Event Manager Protokolle von bestimmten Systemen nicht analysieren kann. Andere Lösungen bieten hierfür benutzerdefinierte Parser an.

- Das Tool kann in manchen Fällen zu einfach sein. Es ist ausgezeichnet, um grundlegende Korrelationen in kleinen bis mittelgroßen Umgebungen durchzuführen. Bei anspruchsvolleren Korrelationen kann die mangelnde Funktionalität des Tools aufgrund der Art der Datenanalyse zu Frustration führen.

Preisgestaltung und Lizenzierung

Die Preise für den SolarWinds Log & Event Manager variieren je nach Anzahl der überwachten Knoten. Die Preise beginnen bei 4.585 US-Dollar für bis zu 30 überwachte Knoten. Es gibt verschiedene Lizenzstufen für bis zu 2500 Knoten, was eine hohe Skalierbarkeit des Produkts ermöglicht. Interessenten können eine kostenlose 30-Tage-Testversion mit vollem Funktionsumfang nutzen.

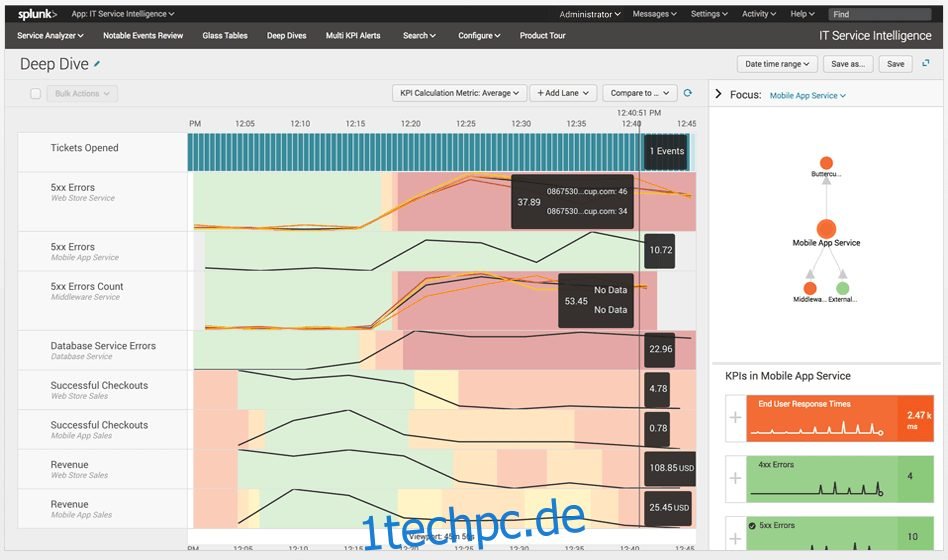

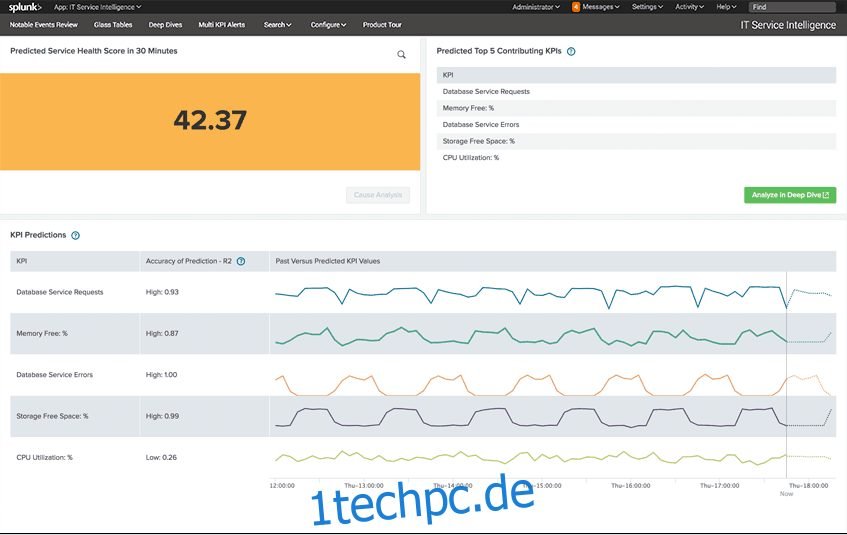

Splunk ist ein weit verbreitetes Intrusion Prevention System. Es ist in verschiedenen Editionen mit unterschiedlichen Funktionsumfängen erhältlich. Für eine echte Intrusion Prevention ist Splunk Enterprise Security, oder Splunk ES, die richtige Wahl. Die Software überwacht die Daten des Systems in Echtzeit und sucht nach Schwachstellen und Anzeichen anormaler Aktivitäten. Das Ziel, Eindringlinge zu verhindern, ähnelt dem von SolarWinds, jedoch unterscheiden sich die Methoden.

Sicherheitsreaktionen sind eine Kernfunktion von Splunk, was es zu einem effektiven Intrusion Prevention System und einer Alternative zu dem zuvor beschriebenen SolarWinds Produkt macht. Es nutzt das Adaptive Response Framework (ARF). Das Tool lässt sich in Systeme von über 55 Sicherheitsanbietern integrieren und ermöglicht automatisierte Reaktionen, beschleunigt manuelle Aufgaben und ermöglicht eine schnellere Reaktion auf Bedrohungen. Die Kombination aus automatisierter Behebung und manuellem Eingreifen bietet optimale Chancen, schnell die Kontrolle zurückzugewinnen. Das Tool hat eine übersichtliche Benutzeroberfläche, was es zu einer beliebten Lösung macht. Weitere interessante Funktionen sind die „Notables“-Funktion für anpassbare Warnmeldungen und der „Asset Investigator“ zur Kennzeichnung bösartiger Aktivitäten.

Stärken und Schwächen von Splunk

Splunk verfügt über ein großes Partner-Ökosystem, das Integrationen und Splunk-spezifische Inhalte über den Splunkbase App Store ermöglicht. Die umfassende Lösungssuite des Anbieters erleichtert es den Nutzern auch, sich im Laufe der Zeit in die Plattform einzuarbeiten. Die erweiterten Analysefunktionen sind im gesamten Splunk-Ökosystem verfügbar.

Splunk bietet keine Appliance-Version der Lösung an, und Gartner-Kunden äußerten Bedenken hinsichtlich des Lizenzmodells und der Implementierungskosten. Als Reaktion darauf hat Splunk neue Lizenzmodelle eingeführt, darunter das Enterprise Adoption Agreement (EAA).

Vor- und Nachteile aus Nutzersicht

Hier ist eine Liste der wichtigsten Vor- und Nachteile, die von Benutzern von Splunk berichtet wurden.

Vorteile

- Das Tool sammelt Protokolle von nahezu allen Maschinentypen sehr gut – was bei den meisten Alternativprodukten nicht der Fall ist.

- Splunk bietet dem Benutzer Visualisierungsmöglichkeiten und kann Protokolle in visuelle Elemente wie Tortendiagramme, Diagramme, Tabellen usw. umwandeln.

- Es ist sehr schnell bei der Meldung und Warnung bei Anomalien. Die Verzögerung ist gering.

Nachteile

- Die Suchsprache von Splunk ist sehr komplex. Einige der fortgeschritteneren Formatierungen oder statistischen Analysen erfordern eine gewisse Lernkurve. Es gibt zwar Schulungen zur Splunk-Suchsprache, die jedoch kostenpflichtig sind (500 bis 1.500 US-Dollar).

- Die Dashboard-Funktionen des Tools sind gut, aber für komplexere Visualisierungen sind grundlegende Kenntnisse in XML, Javascript und CSS erforderlich.

- Der Anbieter veröffentlicht zwar kleinere Updates sehr schnell, es gab aber aufgrund der Fehlerhäufigkeit vier Updates in neun Monaten, was den Betrieb erschwert.

Preise und Lizenzierung

Die Preise für Splunk Enterprise basieren auf der täglich aufgenommenen Datenmenge. Die Preise beginnen bei 150 US-Dollar pro Monat für bis zu 1 GB täglich erfasste Daten. Mengenrabatte sind verfügbar. Der Preis beinhaltet unbegrenzte Benutzer, unbegrenzte Suchen, Echtzeitsuche, Analyse und Visualisierung, Überwachung und Benachrichtigungen, Standardsupport und mehr. Ein detailliertes Angebot ist beim Splunk-Vertrieb erhältlich. Wie bei den meisten Produkten dieser Preisklasse gibt es auch hier eine kostenlose Testversion.

Nutzerfeedback zu beiden Produkten

Nutzer auf IT Central Station bewerten SolarWinds mit 9 von 10 und Splunk mit 8 von 10 Punkten. Auf Gartner Peer Insights kehrt sich die Reihenfolge um. Hier erhält Splunk 4,3 von 5 und SolarWinds 4 von 5 Punkten.

Jeffrey Robinette, ein Systemingenieur bei Foxhole Technology, lobt die sofort einsatzbereiten Berichte und Dashboards von SolarWinds und sagt: „Es ermöglicht uns, Zugriffe zu überwachen und Cyber-Berichte schnell abzurufen. Es ist nicht mehr nötig, Protokolle auf jedem Server einzeln zu durchsuchen.“

Im Vergleich zu Splunk stellt Robinette fest, dass SolarWinds weniger Anpassungsaufwand erfordert und günstiger ist. Über Splunk meint er: „Man benötigt einen Doktortitel, um die Berichte anzupassen.“

Für Raul Lapaz, Senior IT Security Operations bei Roche, ist Splunk zwar nicht billig, aber seine Benutzerfreundlichkeit, Skalierbarkeit, Stabilität, die Geschwindigkeit der Suchmaschine und die Kompatibilität mit einer Vielzahl von Datenquellen sind den Preis wert.

Lapaz erwähnt auch einige Nachteile, z.B. dass die Cluster-Verwaltung nur über die Kommandozeile möglich ist und die Berechtigungen wenig flexibel sind. „Es wäre gut, wenn es genauere Optionen gäbe, wie beispielsweise die Zwei-Faktor-Authentifizierung“, meint er.