Potenzielle Schwachstellen von BitLocker und deren Vermeidung

BitLocker, die in Windows integrierte Verschlüsselungstechnologie, sah sich in der jüngsten Vergangenheit einigen Herausforderungen gegenüber. Ein kürzlich aufgedeckter Exploit demonstrierte die Möglichkeit, den TPM-Chip eines Computers zu entfernen, um an die Verschlüsselungsschlüssel zu gelangen. Zudem kann es vorkommen, dass bestimmte Festplatten die Wirksamkeit von BitLocker beeinträchtigen. Im Folgenden werden diese Stolpersteine von BitLocker näher beleuchtet und Maßnahmen zu deren Vermeidung aufgezeigt.

Es ist wichtig zu betonen, dass all diese Angriffsszenarien einen physischen Zugriff auf Ihren Computer erfordern. Genau hier liegt der Kern der Verschlüsselung: Sie soll einen Dieb, der Ihren Laptop entwendet hat, oder eine unbefugte Person daran hindern, auf Ihre Dateien zuzugreifen, ohne dass Sie es erlauben.

BitLocker ist in Windows Home nicht standardmäßig enthalten

Obwohl heutzutage fast alle modernen Betriebssysteme für Endverbraucher standardmäßig eine Verschlüsselung anbieten, ist BitLocker nicht in allen Versionen von Windows 10 verfügbar. Während Macs, Chromebooks, iPads, iPhones und sogar diverse Linux-Distributionen die Verschlüsselung für alle Benutzer bereitstellen, ist BitLocker in Windows 10 Home nicht inbegriffen.

Bestimmte PCs verfügen zwar über eine ähnliche Verschlüsselungstechnologie, die Microsoft ursprünglich als „Geräteverschlüsselung“ bezeichnete und die heutzutage auch unter dem Namen „BitLocker-Geräteverschlüsselung“ bekannt ist. Wir werden diese Option im nachfolgenden Abschnitt näher betrachten. Diese Variante ist jedoch in ihrem Funktionsumfang eingeschränkter als die vollständige BitLocker-Version.

So können Angreifer dies ausnutzen: Hier sind keine Exploits erforderlich! Wenn Ihr Windows Home-PC nicht verschlüsselt ist, kann ein Angreifer die Festplatte entfernen oder ein alternatives Betriebssystem auf Ihrem PC starten, um auf Ihre Daten zuzugreifen.

Die Lösung: Erwerben Sie ein Upgrade auf Windows 10 Professional für 99 US-Dollar und aktivieren Sie BitLocker. Alternativ können Sie auch eine andere Verschlüsselungslösung wie VeraCrypt, den Nachfolger von TrueCrypt, in Betracht ziehen, die kostenlos erhältlich ist.

BitLocker lädt den Schlüssel unter Umständen zu Microsoft hoch

Viele moderne Windows 10-PCs sind mit der sogenannten „Geräteverschlüsselung“ ausgestattet. Wenn Ihr Computer dies unterstützt, wird er automatisch verschlüsselt, sobald Sie sich mit Ihrem Microsoft-Konto (oder einem Domänenkonto in einem Firmennetzwerk) an Ihrem PC anmelden. Der zugehörige Wiederherstellungsschlüssel wird dann automatisch auf Microsofts Server (oder die Server Ihrer Organisation in einer Domäne) hochgeladen.

Dies soll Sie vor Datenverlust schützen. Selbst wenn Sie Ihr Microsoft-Kontopasswort vergessen und sich nicht anmelden können, haben Sie die Möglichkeit, den Kontowiederherstellungsprozess zu nutzen, um auf Ihren Verschlüsselungsschlüssel zuzugreifen.

So können Angreifer dies ausnutzen: Dies ist zwar besser als keine Verschlüsselung, bedeutet aber auch, dass Microsoft unter Umständen durch einen richterlichen Beschluss gezwungen werden könnte, Ihren Verschlüsselungsschlüssel an die Regierung weiterzugeben. Darüber hinaus besteht theoretisch die Möglichkeit, dass ein Angreifer den Wiederherstellungsprozess eines Microsoft-Kontos missbrauchen könnte, um Zugriff auf Ihr Konto und damit Ihren Verschlüsselungsschlüssel zu erlangen. Und wenn der Angreifer physischen Zugriff auf Ihren PC oder dessen Festplatte hat, könnte er diesen Wiederherstellungsschlüssel verwenden, um Ihre Dateien zu entschlüsseln – selbst ohne Ihr Passwort zu kennen.

Die Lösung: Zahlen Sie 99 US-Dollar für ein Upgrade auf Windows 10 Professional, aktivieren Sie BitLocker über die Systemsteuerung und wählen Sie die Option, den Wiederherstellungsschlüssel nicht auf Microsofts Server hochzuladen, wenn Sie dazu aufgefordert werden.

Viele SSDs beeinträchtigen die BitLocker-Verschlüsselung

Einige Solid-State-Laufwerke (SSDs) werben mit der Unterstützung für „Hardwareverschlüsselung“. Wenn Sie ein solches Laufwerk in Ihrem System verwenden und BitLocker aktivieren, vertraut Windows darauf, dass Ihr Laufwerk die Verschlüsselungsarbeit übernimmt und nicht die üblichen Verschlüsselungstechniken anwendet. Dies soll die Verschlüsselung beschleunigen, da das Laufwerk die Verschlüsselung in Hardware ausführt.

Das Problem dabei ist, dass Forschungsergebnisse zeigen, dass viele SSDs dies nicht korrekt implementieren. Der Crucial MX300 beispielsweise schützt Ihren Verschlüsselungsschlüssel standardmäßig mit einem leeren Passwort. Windows kann zwar anzeigen, dass BitLocker aktiviert ist, aber im Hintergrund geschieht möglicherweise nicht viel. Das ist beunruhigend: BitLocker sollte sich nicht stillschweigend darauf verlassen, dass SSDs die Verschlüsselungsarbeit korrekt erledigen. Da diese Funktion relativ neu ist, betrifft dieses Problem hauptsächlich Windows 10 und nicht Windows 7.

So können Angreifer dies ausnutzen: Windows zeigt zwar möglicherweise an, dass BitLocker aktiviert ist, BitLocker könnte jedoch im Hintergrund inaktiv sein und Ihre SSD die sichere Verschlüsselung Ihrer Daten nicht korrekt durchführen. Ein Angreifer könnte die fehlerhafte Verschlüsselung Ihres Solid-State-Laufwerks umgehen, um auf Ihre Dateien zuzugreifen.

Die Lösung: Ändern Sie die Einstellung „Verwendung hardwarebasierter Verschlüsselung für Festplattenlaufwerke konfigurieren“ in der Windows-Gruppenrichtlinie auf „Deaktiviert“. Anschließend müssen Sie das Laufwerk entschlüsseln und neu verschlüsseln, damit die Änderung wirksam wird. Dadurch wird BitLocker angewiesen, Laufwerken nicht zu vertrauen und die Verschlüsselung vollständig in Software und nicht in Hardware durchzuführen.

TPM-Chips können entfernt werden

Ein Sicherheitsforscher hat kürzlich eine weitere Schwachstelle demonstriert. BitLocker speichert Ihren Verschlüsselungsschlüssel im Trusted Platform Module (TPM) Ihres Computers, einer speziellen Hardware, die manipulationssicher sein soll. Jedoch konnte ein Angreifer mit Hilfe von einem 27-Dollar-FPGA-Board und etwas Open-Source-Code den Schlüssel aus dem TPM extrahieren. Obwohl dieser Vorgang die Hardware beschädigt, ermöglicht er die Extraktion des Schlüssels und die Umgehung der Verschlüsselung.

So können Angreifer dies ausnutzen: Wenn ein Angreifer Zugriff auf Ihren PC hat, kann er theoretisch all diese vermeintlich sicheren TPM-Schutzmaßnahmen umgehen, indem er die Hardware manipuliert und den Schlüssel extrahiert, was eigentlich nicht möglich sein sollte.

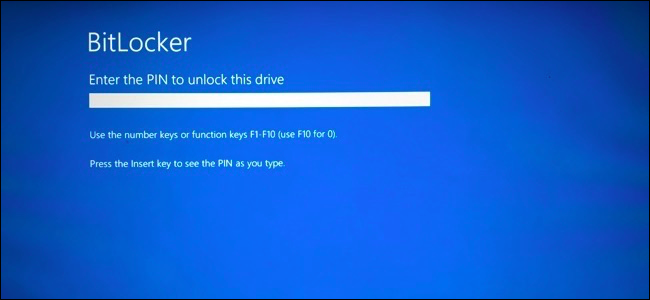

Die Lösung: Konfigurieren Sie BitLocker so, dass eine Pre-Boot-PIN in der Gruppenrichtlinie erforderlich ist. Die Option „Start-PIN mit TPM erforderlich“ zwingt Windows dazu, eine PIN zu verwenden, um das TPM beim Start zu entsperren. Sie müssen beim Hochfahren Ihres Computers eine PIN eingeben, bevor Windows gestartet wird. Dadurch wird das TPM mit einem zusätzlichen Schutz gesperrt, und ein Angreifer kann den Schlüssel nicht aus dem TPM extrahieren, ohne Ihre PIN zu kennen. Da das TPM Schutz vor Brute-Force-Angriffen bietet, ist es Angreifern nicht möglich, jede PIN einzeln zu erraten.

Schlafende PCs sind anfälliger

Microsoft empfiehlt, den Energiesparmodus zu deaktivieren, wenn BitLocker für maximale Sicherheit eingesetzt wird. Der Ruhezustand ist in Ordnung: Sie können BitLocker eine PIN anfordern lassen, wenn Sie Ihren PC aus dem Ruhezustand reaktivieren oder ihn normal starten. Im Ruhemodus bleibt der PC jedoch mit seinem im Arbeitsspeicher (RAM) gespeicherten Verschlüsselungsschlüssel aktiv.

So können Angreifer dies ausnutzen: Wenn ein Angreifer Zugriff auf Ihren PC hat, kann er ihn aufwecken und sich anmelden. Unter Windows 10 muss er möglicherweise eine numerische PIN eingeben. Mit physischem Zugriff auf Ihren PC kann ein Angreifer jedoch auch Direct Memory Access (DMA) verwenden, um den Inhalt des Arbeitsspeichers zu extrahieren und so den BitLocker-Schlüssel zu erhalten. Ein Angreifer kann auch einen Kaltstartangriff durchführen: Er startet den laufenden PC neu und entnimmt die Schlüssel aus dem RAM, bevor sie gelöscht werden. Dabei kann sogar die Nutzung eines Gefrierschranks zur Temperaturreduzierung und Verlangsamung des Prozesses inbegriffen sein.

Die Lösung: Versetzen Sie Ihren PC in den Ruhezustand oder fahren Sie ihn herunter, anstatt ihn im Ruhezustand zu lassen. Verwenden Sie eine Pre-Boot-PIN, um den Startvorgang sicherer zu machen und Kaltstartangriffe zu blockieren. BitLocker erfordert auch eine PIN, wenn es aus dem Ruhezustand reaktiviert wird, vorausgesetzt die Einstellung ist so konfiguriert, dass beim Booten eine PIN erforderlich ist. Windows ermöglicht es Ihnen über eine Gruppenrichtlinieneinstellung auch, “Deaktivieren Sie neue DMA-Geräte, wenn dieser Computer gesperrt ist”. Dies bietet gewissen Schutz, selbst wenn ein Angreifer Ihren PC erwischt, während er läuft.

Für weitere Informationen zu diesem Thema stellt Microsoft auf seiner Webseite eine detaillierte Dokumentation für die Sicherung von BitLocker zur Verfügung.