Kritische Sicherheitslücke in Windows: Der „Follina“-Exploit

Microsoft hat eine schwerwiegende Zero-Day-Schwachstelle in Windows bestätigt, die eine breite Palette von Versionen betrifft, darunter Windows 11, Windows 10, Windows 8.1 und sogar Windows 7. Diese Schwachstelle, die unter der Kennung CVE-2022-30190 oder dem Namen „Follina“ bekannt ist, ermöglicht es Angreifern, Schadsoftware aus der Ferne auf Windows-Systemen auszuführen, ohne dass Windows Defender oder andere Sicherheitssoftware Alarm schlägt. Glücklicherweise hat Microsoft eine offizielle Methode zur Risikominderung veröffentlicht. In diesem Beitrag erläutern wir die notwendigen Schritte, um Ihre Windows 11/10-PCs vor dieser neuen Zero-Day-Schwachstelle zu schützen.

Was verbirgt sich hinter der Follina MSDT Windows Zero-Day-Sicherheitslücke (CVE-2022-30190)?

Bevor wir uns mit der Behebung der Schwachstelle beschäftigen, ist es wichtig, das Wesen dieses Exploits zu verstehen. Der Zero-Day-Exploit mit der Kennung CVE-2022-30190 steht in Verbindung mit dem Microsoft Support Diagnostic Tool (MSDT). Dieser Exploit ermöglicht es Angreifern, über MSDT aus der Ferne PowerShell-Befehle auszuführen, wenn schädliche Office-Dokumente geöffnet werden.

Microsoft erklärt: „Eine Remotecodeausführungs-Schwachstelle tritt auf, wenn MSDT über das URL-Protokoll von einer aufrufenden Anwendung, wie zum Beispiel Word, aufgerufen wird. Ein Angreifer, der diese Schwachstelle erfolgreich ausnutzt, kann beliebigen Code mit den Rechten der aufrufenden Anwendung ausführen. Dadurch kann der Angreifer Programme installieren, Daten einsehen, ändern oder löschen oder neue Benutzerkonten im Rahmen der Berechtigungen des Benutzers erstellen.“

Wie der Experte Kevin Beaumont erklärt, nutzt der Angriff die Remote-Vorlagenfunktion von Word, um eine HTML-Datei von einem entfernten Webserver abzurufen. Anschließend wird das MSProtocol-URI-Schema ms-msdt verwendet, um den Code zu laden und PowerShell-Befehle auszuführen. Der Name „Follina“ entstand, weil die in der Beispiel-Datei verwendete Vorwahl 0438 die Vorwahl von Follina in Italien ist.

Möglicherweise fragen Sie sich, warum die geschützte Ansicht von Microsoft das Dokument nicht daran hindert, diesen Link zu öffnen. Das Problem liegt darin, dass die Ausführung sogar außerhalb des Anwendungsbereichs des geschützten Modus möglich ist. Der Sicherheitsexperte John Hammond wies auf Twitter darauf hin, dass der Link direkt aus dem Vorschaufenster des Explorers als RTF-Datei (Rich Text Format) ausgeführt werden kann.

Laut einem Bericht von ArsTechnica wurde Microsoft von Forschern der Shadow Chaser Group bereits am 12. April auf die Schwachstelle hingewiesen. Microsoft reagierte zwar eine Woche später, schien die Meldung jedoch als irrelevant abzutun, da sie die Schwachstelle nicht auf ihrer Seite replizieren konnten. Die Schwachstelle wird nun als Zero-Day-Exploit klassifiziert, und Microsoft empfiehlt, das MSDT-URL-Protokoll als Übergangslösung zu deaktivieren, um PCs vor diesem Exploit zu schützen.

Ist mein Windows-PC von der Follina-Schwachstelle betroffen?

Microsoft listet auf seiner Seite mit Sicherheitsupdates 41 Windows-Versionen auf, die von der Follina-Schwachstelle CVE-2022-30190 betroffen sind. Dies umfasst Windows 7, Windows 8.1, Windows 10, Windows 11 und sogar Windows Server Editionen. Hier ist eine vollständige Liste der betroffenen Versionen:

- Windows 10 Version 1607 für 32-Bit-Systeme

- Windows 10 Version 1607 für x64-basierte Systeme

- Windows 10 Version 1809 für 32-Bit-Systeme

- Windows 10 Version 1809 für ARM64-basierte Systeme

- Windows 10 Version 1809 für x64-basierte Systeme

- Windows 10 Version 20H2 für 32-Bit-Systeme

- Windows 10 Version 20H2 für ARM64-basierte Systeme

- Windows 10 Version 20H2 für x64-basierte Systeme

- Windows 10 Version 21H1 für 32-Bit-Systeme

- Windows 10 Version 21H1 für ARM64-basierte Systeme

- Windows 10 Version 21H1 für x64-basierte Systeme

- Windows 10 Version 21H2 für 32-Bit-Systeme

- Windows 10 Version 21H2 für ARM64-basierte Systeme

- Windows 10 Version 21H2 für x64-basierte Systeme

- Windows 10 für 32-Bit-Systeme

- Windows 10 für x64-basierte Systeme

- Windows 11 für ARM64-basierte Systeme

- Windows 11 für x64-basierte Systeme

- Windows 7 für 32-Bit-Systeme Service Pack 1

- Windows 7 für x64-basierte Systeme Service Pack 1

- Windows 8.1 für 32-Bit-Systeme

- Windows 8.1 für x64-basierte Systeme

- WindowsRT 8.1

- Windows Server 2008 R2 für x64-basierte Systeme Service Pack 1

- Windows Server 2008 R2 für x64-basierte Systeme Service Pack 1 (Server Core-Installation)

- Windows Server 2008 für 32-Bit-Systeme Service Pack 2

- Windows Server 2008 für 32-Bit-Systeme Service Pack 2 (Server Core-Installation)

- Windows Server 2008 für x64-basierte Systeme Service Pack 2

- Windows Server 2008 für x64-basierte Systeme Service Pack 2 (Server Core-Installation)

- Windows Server 2012

- Windows Server 2012 (Server Core-Installation)

- Windows Server 2012 R2

- Windows Server 2012 R2 (Server Core-Installation)

- Windows Server 2016

- Windows Server 2016 (Server Core-Installation)

- Windows Server 2019

- Windows Server 2019 (Server Core-Installation)

- Windows Server 2022

- Windows Server 2022 (Server Core-Installation)

- Kern-Hotpatch für Windows Server 2022 Azure Edition

- Windows Server, Version 20H2 (Server Core-Installation)

So deaktivieren Sie das MSDT-URL-Protokoll, um Windows vor der Follina-Schwachstelle zu schützen

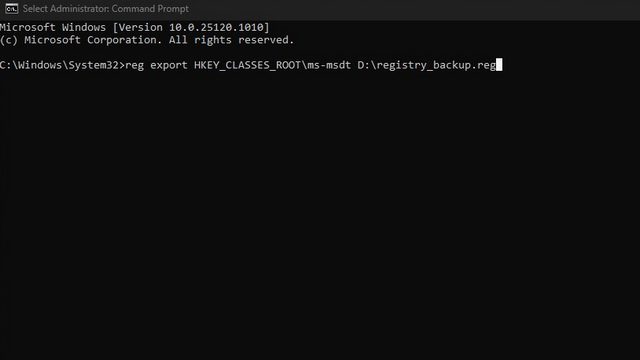

1. Drücken Sie die Windows-Taste und geben Sie „Cmd“ oder „Eingabeaufforderung“ ein. Wählen Sie „Als Administrator ausführen“, um die Eingabeaufforderung mit erhöhten Rechten zu starten.

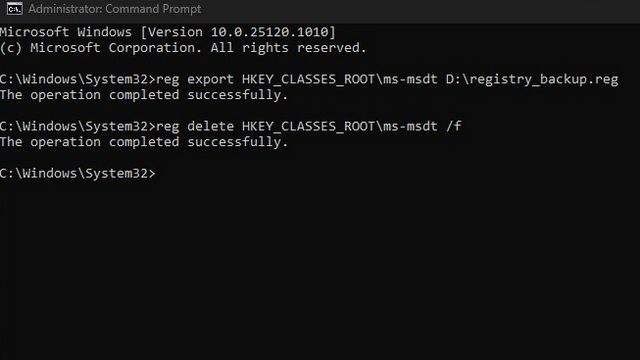

2. Erstellen Sie vor der Änderung der Registrierung eine Sicherungskopie mit folgendem Befehl. So können Sie das Protokoll wiederherstellen, sobald Microsoft einen offiziellen Patch veröffentlicht. Ersetzen Sie <file_path.reg> mit dem gewünschten Pfad zum Speichern der .reg-Sicherungsdatei:

reg export HKEY_CLASSES_ROOT\ms-msdt <file_path.reg>

3. Führen Sie nun den folgenden Befehl aus, um das MSDT-URL-Protokoll zu deaktivieren. Bei erfolgreicher Ausführung wird „Der Vorgang wurde erfolgreich abgeschlossen“ in der Eingabeaufforderung angezeigt:

reg delete HKEY_CLASSES_ROOT\ms-msdt /f

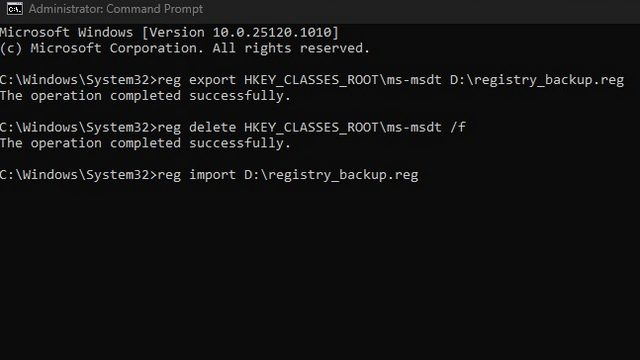

4. Um das Protokoll später wiederherzustellen, verwenden Sie die Sicherungsdatei, die Sie im zweiten Schritt erstellt haben. Führen Sie den folgenden Befehl aus, um das MSDT-URL-Protokoll wieder zu aktivieren:

reg import <file_path.reg>

Schützen Sie Ihren Windows-PC vor der MSDT-Windows-Zero-Day-Schwachstelle

Dies sind die Schritte, die Sie unternehmen können, um das MSDT-URL-Protokoll auf Ihrem Windows-PC zu deaktivieren und sich vor dem Follina-Exploit zu schützen. Bis Microsoft einen offiziellen Sicherheitspatch für alle betroffenen Windows-Versionen veröffentlicht, ist dies eine praktikable Methode, um sich vor der Zero-Day-Schwachstelle CVE-2022-30190 zu schützen. Neben diesen Maßnahmen zum Schutz vor dieser spezifischen Schwachstelle können Sie erwägen, zusätzliche Malware-Entfernungstools oder Antivirensoftware zu verwenden, um Ihr System vor anderen Bedrohungen zu schützen.