A privilégium-kiterjesztési támadások akkor fordulnak elő, amikor a rossz szereplők hibás konfigurációkat, hibákat, gyenge jelszavakat és más biztonsági réseket használnak ki, amelyek lehetővé teszik számukra, hogy hozzáférjenek a védett eszközökhöz.

Egy tipikus kihasználás kezdődhet úgy, hogy a támadó először hozzáfér egy alacsony szintű jogosultságokkal rendelkező fiókhoz. A bejelentkezést követően a támadók megvizsgálják a rendszert, hogy azonosítsák azokat a sebezhetőségeket, amelyeket tovább kihasználhatnak. Ezután a jogosultságokat arra használják, hogy kiadják magukat a tényleges felhasználóknak, hozzáférjenek a cél erőforrásokhoz, és észrevétlenül hajtsanak végre különféle feladatokat.

A privilégium-eszkalációs támadások függőlegesek vagy vízszintesek.

Függőleges típusban a támadó hozzáfér egy fiókhoz, majd a felhasználóként hajt végre feladatokat. A vízszintes típus esetében a támadó először egy vagy több fiókhoz fér hozzá korlátozott jogosultságokkal, majd feltöri a rendszert, hogy több engedélyt kapjon adminisztrátori szerepkörök betöltésére.

Az ilyen engedélyek lehetővé teszik a támadók számára, hogy adminisztratív feladatokat hajtsanak végre, rosszindulatú programokat telepítsenek vagy más nemkívánatos tevékenységeket hajtsanak végre. Például megzavarhatják a műveleteket, módosíthatják a biztonsági beállításokat, adatokat lophatnak el, vagy feltörhetik a rendszereket úgy, hogy nyitott hátsó ajtókat hagynak a jövőben kihasználni.

Általában a kibertámadásokhoz hasonlóan a jogosultságkiterjesztés is kihasználja a rendszer és a folyamatok sebezhetőségét a hálózatokban, szolgáltatásokban és alkalmazásokban. Mint ilyen, lehetséges megelőzni ezeket a helyes biztonsági gyakorlatok és eszközök kombinációjával. Ideális esetben a szervezetnek olyan megoldásokat kell telepítenie, amelyek képesek átvizsgálni, észlelni és megelőzni a potenciális és meglévő biztonsági rések és fenyegetések széles körét.

Tartalomjegyzék

Bevált módszerek a jogosultságok eszkalációját okozó támadások megelőzésére

A szervezeteknek meg kell védeniük minden kritikus rendszerüket és adatukat, valamint más olyan területeket, amelyek nem tűnhetnek vonzónak a támadók számára. A támadónak csak be kell jutnia a rendszerbe. Miután bekerültek, megkereshetik azokat a sebezhetőségeket, amelyeket tovább kihasználva további engedélyeket szerezhetnek. Az eszközök külső fenyegetésekkel szembeni védelmén kívül ugyanolyan fontos, hogy elegendő intézkedést tegyünk a belső támadások megelőzésére.

Bár a tényleges intézkedések a rendszerektől, hálózatoktól, környezettől és egyéb tényezőktől függően eltérőek lehetnek, az alábbiakban felsorolunk néhány technikát, amelyet a szervezetek használhatnak infrastruktúrájuk védelmére.

Védje és vizsgálja meg hálózatát, rendszereit és alkalmazásait

A valós idejű biztonsági megoldás bevezetése mellett elengedhetetlen az IT-infrastruktúra összes összetevőjének rendszeres átvizsgálása, keresve olyan sebezhetőségeket, amelyek lehetővé tehetik az új fenyegetések behatolását. Ennek érdekében egy hatékony sebezhetőség-ellenőrző segítségével megtalálhatja a javítatlan és nem biztonságos operációs rendszereket és alkalmazásokat, hibás konfigurációkat, gyenge jelszavakat és más olyan hibákat, amelyeket a támadók kihasználhatnak.

Bár különféle sebezhetőség-ellenőrzőket használhat az elavult szoftverek gyenge pontjainak azonosítására, általában nehéz vagy nem praktikus az összes rendszer frissítése vagy javítása. Ez különösen akkor jelent kihívást, ha régi komponensekkel vagy nagyméretű gyártási rendszerekkel foglalkozunk.

Ilyen esetekben további biztonsági rétegeket is telepíthet, például webalkalmazások tűzfalait (WAF), amelyek észlelik és leállítják a rosszindulatú forgalmat hálózati szinten. A WAF általában akkor is megvédi az alapul szolgáló rendszert, ha az még nem javított vagy elavult.

Megfelelő jogosultsági fiókkezelés

Fontos, hogy kezeljük a kiemelt fiókokat, és gondoskodjunk arról, hogy mindegyik biztonságos, a legjobb gyakorlatnak megfelelően használják, és ne kerüljenek nyilvánosságra. A biztonsági csapatoknak leltárral kell rendelkezniük az összes fiókról, azok létezéséről és felhasználásáról.

Egyéb intézkedések közé tartozik

- A privilegizált fiókok számának és körének minimalizálása, tevékenységük nyomon követése, naplózása.

- Minden egyes privilegizált felhasználó vagy fiók elemzése a kockázatok, potenciális fenyegetések, források és a támadó szándékainak azonosítása és kezelése érdekében

- Főbb támadási módok és megelőző intézkedések

- Kövesse a legkisebb kiváltság elvét

- Akadályozza meg, hogy a rendszergazdák megosszák a fiókokat és a hitelesítési adatokat.

Figyelje a felhasználói viselkedést

A felhasználói viselkedés elemzése felderítheti, hogy vannak-e feltört identitások. A támadók általában azokat a felhasználói identitásokat veszik célba, amelyek hozzáférést biztosítanak a szervezet rendszereihez. Ha sikerül megszerezniük a hitelesítő adatokat, bejelentkeznek a hálózatba, és előfordulhat, hogy egy ideig észrevétlenül maradnak.

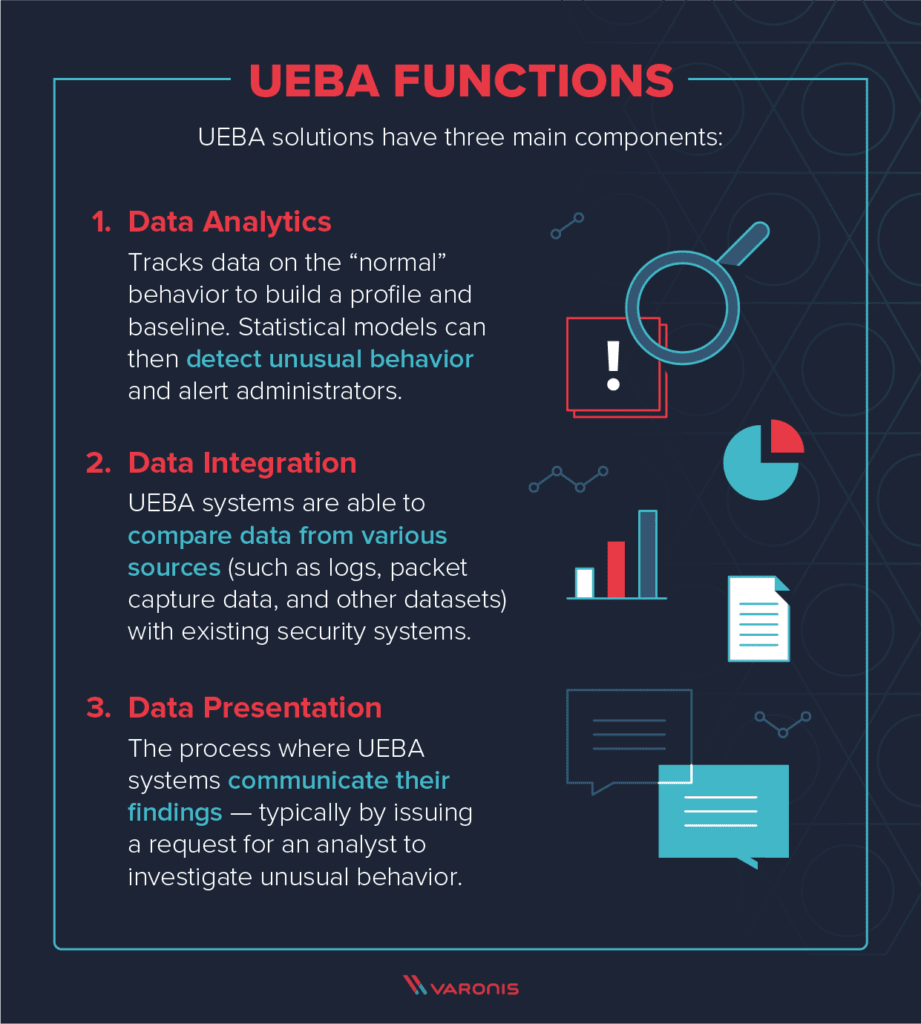

Mivel nehéz manuálisan nyomon követni az egyes felhasználók viselkedését, a legjobb megoldás egy felhasználói és entitási viselkedéselemzési (UEBA) megoldás telepítése. Egy ilyen eszköz folyamatosan figyeli a felhasználói tevékenységet az idő múlásával. Ezután létrehoz egy legitim viselkedési alapvonalat, amelyet a kompromisszumra utaló szokatlan tevékenységek felfedezésére használ.

Az így létrejövő profil olyan információkat tartalmaz, mint a hely, az erőforrások, az adatfájlok és a felhasználó által elért szolgáltatások és azok gyakorisága, az adott belső és külső hálózatok, a gazdagépek száma, valamint a végrehajtott folyamatok. Ezen információk birtokában az eszköz azonosítani tudja az alapvonaltól eltérő gyanús műveleteket vagy paramétereket.

Erős jelszószabályok és betartatás

Erős szabályzatok létrehozása és betartása annak biztosítására, hogy a felhasználók egyedi és nehezen kitalálható jelszavakkal rendelkezzenek. Ezen túlmenően a többtényezős hitelesítés további biztonsági réteget ad, miközben leküzdi azokat a sebezhetőségeket, amelyek akkor merülhetnek fel, amikor nehéz manuálisan érvényesíteni az erős jelszóházirendeket.

A biztonsági csapatoknak be kell építeniük a szükséges eszközöket is, például jelszóellenőrzőket, irányelvek végrehajtóit és más eszközöket, amelyek képesek átvizsgálni a rendszereket, azonosítani és megjelölni a gyenge jelszavakat, vagy cselekvésre szólítanak fel. A végrehajtó eszközök biztosítják, hogy a felhasználók erős jelszavakkal rendelkezzenek a hosszúság, az összetettség és a vállalati szabályzatok tekintetében.

A szervezetek vállalati jelszókezelő eszközöket is használhatnak, hogy segítsék a felhasználókat olyan összetett és biztonságos jelszavak létrehozásában és használatában, amelyek megfelelnek a hitelesítést igénylő szolgáltatásokra vonatkozó szabályzatoknak.

További intézkedések, mint például a többtényezős hitelesítés a jelszókezelő feloldásához, tovább fokozzák a biztonságot, így szinte lehetetlenné teszik a támadók számára, hogy hozzáférjenek a mentett hitelesítő adatokhoz. A tipikus vállalati jelszókezelők közé tartozik Őrző, Dashlane, 1 Jelszó.

Tisztítsa meg a felhasználói beviteleket és biztosítsa az adatbázisokat

A támadók sebezhető felhasználói beviteli mezőket, valamint adatbázisokat használhatnak rosszindulatú kódok beszúrására, hozzáféréshez és a rendszerek feltöréséhez. Emiatt a biztonsági csapatoknak bevált gyakorlatokat kell alkalmazniuk, például erős hitelesítést és hatékony eszközöket az adatbázisok és mindenféle adatbeviteli mező védelmére.

A bevált gyakorlat az összes adatot titkosítani átvitel közben és nyugalmi állapotban az adatbázisok javítása és az összes felhasználói bemenet megtisztítása mellett. További intézkedések közé tartozik a fájlok írásvédettsége, valamint az írási jogosultság megadása azoknak a csoportoknak és felhasználóknak, akiknek szükségük van rá.

Vonat felhasználók

A felhasználók a leggyengébb láncszem a szervezet biztonsági láncában. Ezért fontos felhatalmazni őket, és kiképezni őket feladataik biztonságos elvégzésére. Ellenkező esetben a felhasználó egyetlen kattintása a teljes hálózat vagy rendszer kompromittálásához vezethet. A kockázatok közé tartozik a rosszindulatú hivatkozások vagy mellékletek megnyitása, a feltört webhelyek látogatása, a gyenge jelszavak használata stb.

Ideális esetben a szervezetnek rendszeres biztonsági tudatosító programokkal kell rendelkeznie. Továbbá rendelkezniük kell egy módszertannal a képzés hatékonyságának ellenőrzésére.

A privilégiumok eszkalációjának megelőzési eszközei

A privilégium-eszkalációs támadások megelőzése az eszközök kombinációját igényli. Ezek közé tartoznak, de nem kizárólagosan, az alábbi megoldások.

Felhasználói és entitási viselkedéselemzési megoldás (UEBA)

Exabeam

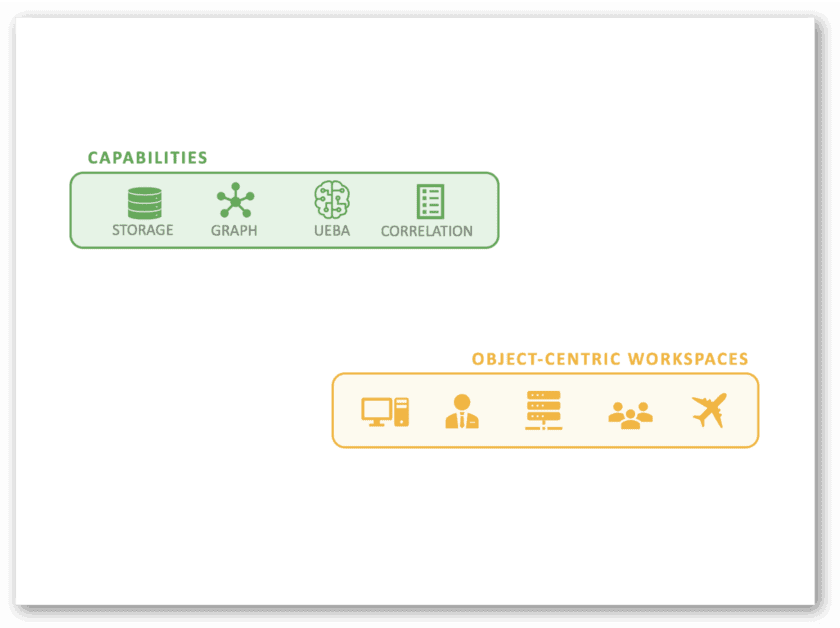

Az Exabeam Security Management Platform egy gyorsan és egyszerűen telepíthető AI-alapú viselkedéselemző megoldás, amely segít nyomon követni a felhasználói és fióktevékenységeket a különböző szolgáltatásokban. Az Exabeam segítségével más IT-rendszerekből és biztonsági eszközökből származó naplókat is beemelhet, elemezhet, valamint azonosíthat és megjelölhet kockázatos tevékenységeket, fenyegetéseket és egyéb problémákat.

A szolgáltatások közé tartozik

- Az események kivizsgálásához hasznos információk naplózása és szolgáltatása. Ide tartoznak minden olyan munkamenet, amikor egy adott fiók vagy felhasználó először lépett hozzá egy szolgáltatáshoz, szerverhez vagy alkalmazáshoz vagy erőforráshoz, a fiók új VPN-kapcsolatról, szokatlan országból jelentkezik be stb.

- A méretezhető megoldás egyetlen példányra, felhőre és helyszíni telepítésekre alkalmazható

- Átfogó idővonalat hoz létre, amely egyértelműen megmutatja a támadó teljes útvonalát a normál és abnormális fiók- vagy felhasználói viselkedés alapján.

Cynet 360

Az Cynet 360 platform egy átfogó megoldás, amely viselkedéselemzést, hálózat- és végpontbiztonságot nyújt. Lehetővé teszi felhasználói profilok létrehozását, beleértve a földrajzi elhelyezkedésüket, szerepeiket, munkaidejüket, a helyszíni és felhőalapú erőforrásokhoz való hozzáférési mintákat stb.

A platform segít azonosítani a szokatlan tevékenységeket, mint pl.

- Első bejelentkezés a rendszerbe vagy az erőforrásokba

- Szokatlan bejelentkezési hely vagy új VPN-kapcsolat használata

- Több egyidejű kapcsolat több erőforráshoz nagyon rövid időn belül

- Fiókok, amelyek a munkaidőn kívül hozzáférnek az erőforrásokhoz

Jelszóbiztonsági eszközök

Jelszó Auditor

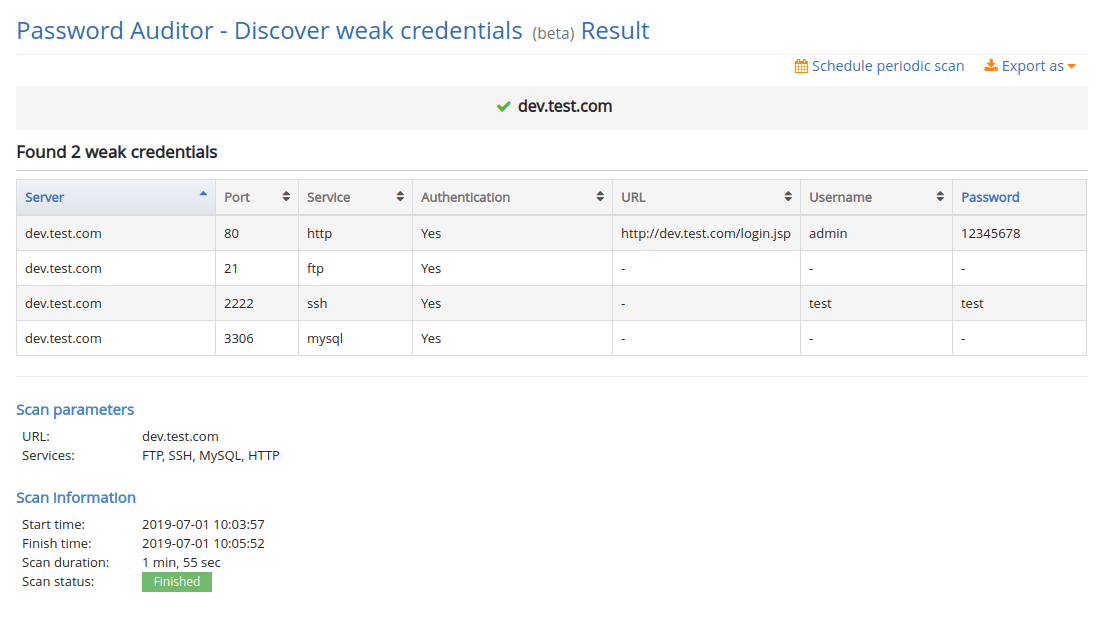

Az jelszó auditor Az eszközök átvizsgálják a gazdagépneveket és az IP-címeket, hogy automatikusan azonosítsák a gyenge hitelesítési adatokat a hálózati szolgáltatásokhoz és webes alkalmazásokhoz, például a HTTP webes űrlapokhoz, MYSQL-hez, FTP-hez, SSH-hoz, RDP-hez, hálózati útválasztókhoz és másokhoz, amelyek hitelesítést igényelnek. Ezután megpróbál bejelentkezni a gyenge hitelesítő adatokkal, valamint a gyakori felhasználónév- és jelszókombinációkkal, hogy azonosítsa és figyelmeztesse a gyenge hitelesítő adatokkal rendelkező fiókokat.

Jelszókezelő Pro

Az ManageEngine jelszókezelő pro átfogó kezelési, felügyeleti, felügyeleti és auditálási megoldást kínál a kiemelt fiók teljes életciklusa során. Kezelheti a privilegizált fiókot, az SSL-tanúsítványt, a távoli hozzáférést, valamint a privilegizált munkamenetet.

A szolgáltatások közé tartozik

- Automatizálja és kikényszeríti a kritikus rendszerek, például szerverek, hálózati összetevők, adatbázisok és egyéb erőforrások gyakori jelszó-visszaállítását

- Egy központosított és biztonságos tárolóban tárolja és rendszerezi az összes kiváltságos és érzékeny fiókazonosítót és jelszót.

- Lehetővé teszi a szervezetek számára, hogy teljesítsék a kritikus biztonsági auditokat, valamint megfeleljenek az olyan szabályozási szabványoknak, mint a HIPAA, PCI, SOX stb.

- Lehetővé teszi a csapattagok számára a rendszergazdai jelszavak biztonságos megosztását.

Sebezhetőségi szkennerek

Invicti

Invicti egy méretezhető, automatizált sebezhetőség-ellenőrző és felügyeleti megoldás, amely bármely szervezet követelményeinek megfelelően méretezhető. Az eszköz képes bonyolult hálózatokat és környezeteket vizsgálni, miközben zökkenőmentesen integrálható más rendszerekkel, beleértve a CI/CD megoldásokat, az SDLC-t és másokat. Fejlett képességekkel rendelkezik, és összetett környezetekben és alkalmazásokban található sebezhetőségek vizsgálatára és azonosítására van optimalizálva.

Ezenkívül az Invicti segítségével tesztelheti a webszervereket a biztonsági hibás konfigurációkra vonatkozóan, amelyeket a támadók kihasználhatnak. Az eszköz általában azonosítja az SQL-befecskendezést, a távoli fájlbefoglalást, a Cross-site Scripting-et (XSS) és az OWASP 10 legjobb biztonsági rését a webalkalmazásokban, webszolgáltatásokban, weboldalakon, API-kban és egyebekben.

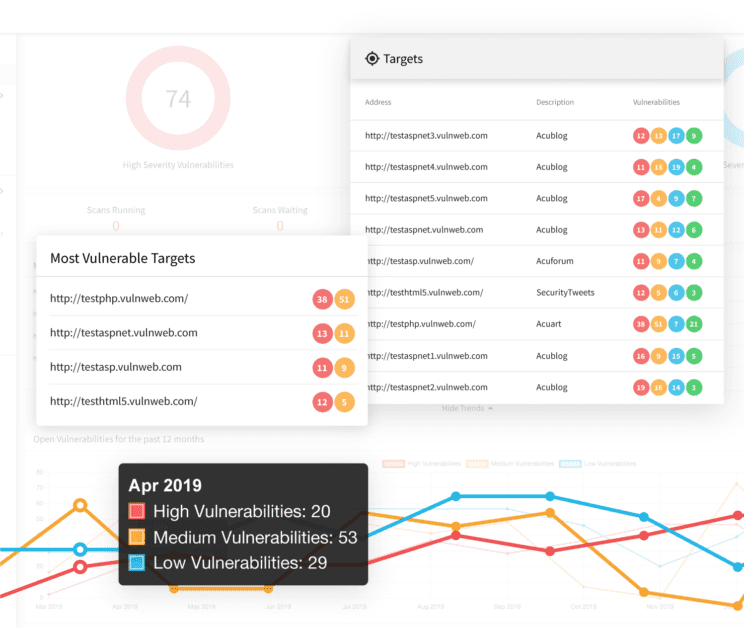

Acunetix

Acunetix egy átfogó megoldás beépített sebezhetőség-ellenőrzéssel, kezeléssel és más biztonsági eszközökkel való egyszerű integrációval. Segít automatizálni a sebezhetőség-kezelési feladatokat, például a szkennelést és a helyreállítást, így erőforrásokat takaríthat meg.

Jellemzők:

- Integrálható más eszközökkel, mint például a Jenkins, a harmadik féltől származó problémák nyomkövetői, például a GitHub, a Jira, a Mantis stb.

- Helyszíni és felhőalapú telepítési lehetőségek

- Testreszabható az ügyfél környezetének és követelményeinek megfelelően, valamint többplatformos támogatás.

- Gyorsan azonosíthatja és válaszolhat a biztonsági problémák széles skálájára, beleértve a gyakori webes támadásokat, a webhelyek közötti szkriptelést (XSS), az SQL-injekciókat, a rosszindulatú programokat, a hibás konfigurációkat, a nyilvánosságra hozott eszközöket stb.

Privileged Access Management (PAM) szoftvermegoldások

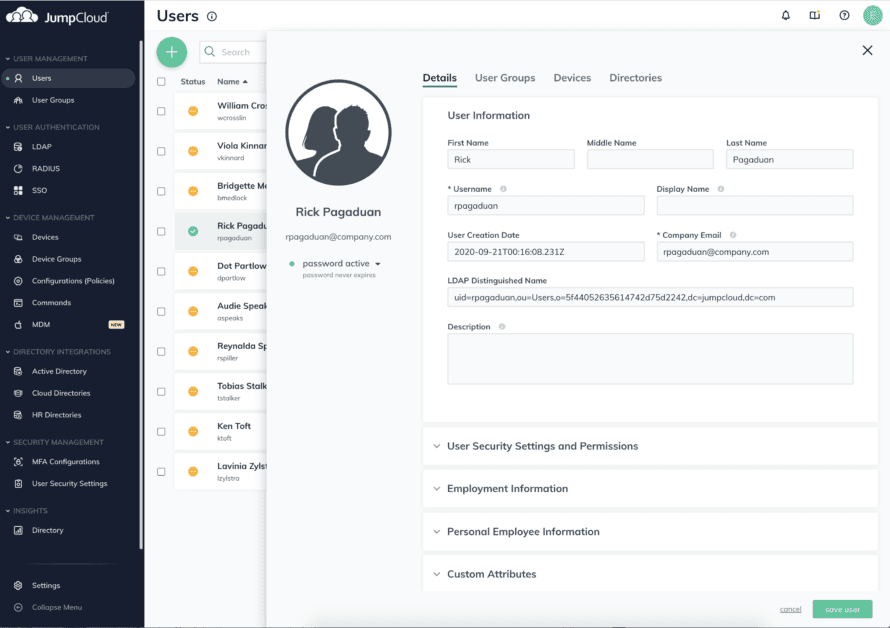

JumpCloud

Jumpcloud egy Directory as a Service (DaaS) megoldás, amely biztonságosan hitelesíti és összekapcsolja a felhasználókat hálózatokkal, rendszerekkel, szolgáltatásokkal, alkalmazásokkal és fájlokkal. Általában a méretezhető, felhőalapú címtár olyan szolgáltatás, amely kezeli, hitelesíti és engedélyezi a felhasználókat, alkalmazásokat és eszközöket.

Jellemzők:

- Biztonságos és központosított hiteles címtárat hoz létre

- Támogatja a többplatformos felhasználói hozzáférés-kezelést

- Egyszeri bejelentkezési funkciókat biztosít, amelyek támogatják az alkalmazásokhoz való felhasználói hozzáférés szabályozását LDAP, SCIM és SAML 2.0 segítségével

- Biztonságos hozzáférést biztosít a helyszíni és felhőszerverekhez

- Támogatja a többtényezős hitelesítést

- Automatizált adminisztrációval rendelkezik a biztonsághoz és a kapcsolódó funkciókhoz, például eseménynaplózáshoz, parancsfájlokhoz, API-kezeléshez, PowerShellhez és még sok máshoz

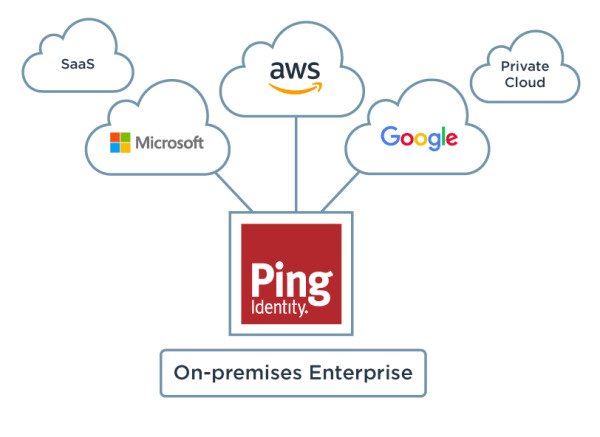

Ping identitás

Ping identitás egy intelligens platform, amely többtényezős hitelesítést, egyszeri bejelentkezést, címtárszolgáltatásokat és egyebeket biztosít. Lehetővé teszi a szervezetek számára, hogy javítsák a felhasználói identitás biztonságát és élményét.

Jellemzők

- Egyszeri bejelentkezés, amely biztonságos és megbízható hitelesítést és szolgáltatásokhoz való hozzáférést biztosít

- Többtényezős hitelesítés, amely további biztonsági rétegeket ad hozzá

- Továbbfejlesztett adatkezelés és az adatvédelmi előírásoknak való megfelelés lehetősége

- Olyan címtárszolgáltatások, amelyek a felhasználói identitások és adatok biztonságos kezelését biztosítják

- Rugalmas felhőalapú telepítési lehetőségek, mint például az Identity-as-a-Service (IDaaS), konténeres szoftverek stb.

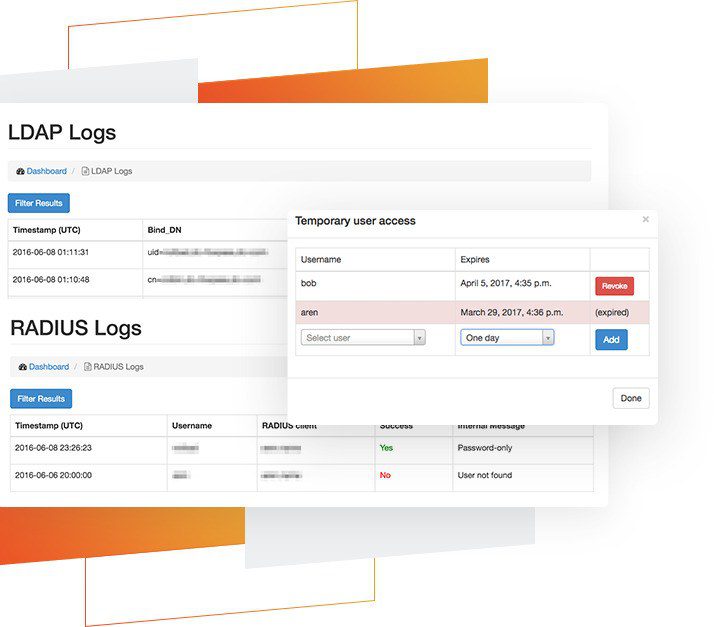

Foxpass

Foxpass egy méretezhető, vállalati szintű identitás- és hozzáférés-vezérlési megoldás helyszíni és felhőalapú telepítésekhez. RADIUS-, LDAP- és SSH-kulcskezelési funkciókat biztosít, amelyek biztosítják, hogy minden felhasználó csak meghatározott hálózatokhoz, szerverekhez, VPN-ekhez és egyéb szolgáltatásokhoz férhessen hozzá a megengedett időben.

Az eszköz zökkenőmentesen integrálható más szolgáltatásokkal, mint például az Office 365, a Google Apps stb.

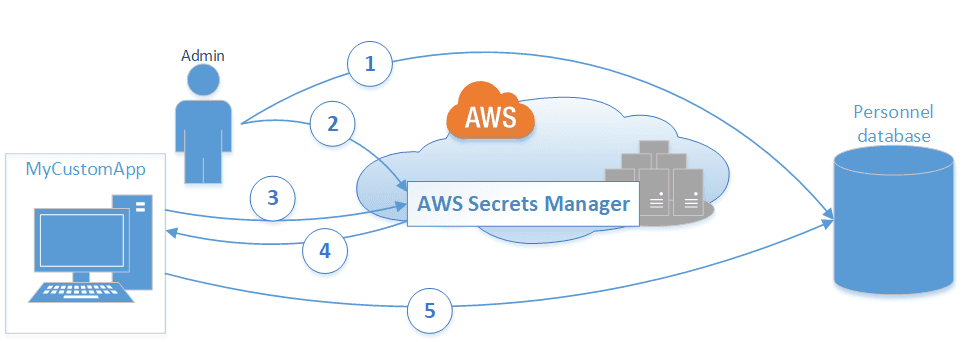

AWS Secrets Manager

AWS Secrets Manager megbízható és hatékony eszközt biztosít a szolgáltatáshoz, alkalmazásokhoz és egyéb erőforrásokhoz való hozzáféréshez szükséges titkok védelmére. Lehetővé teszi az API-kulcsok, adatbázis-hitelesítő adatok és egyéb titkok egyszerű kezelését, forgatását és lekérését.

Több titkos kezelési megoldás is felfedezhető.

Következtetés

A kibertámadásokhoz hasonlóan a jogosultságkiterjesztés is kihasználja a rendszert, és feldolgozza a hálózatok, szolgáltatások és alkalmazások sebezhetőségeit. Ennek megfelelően a megfelelő biztonsági eszközök és gyakorlatok alkalmazásával megelőzhetők ezek.

A hatékony intézkedések közé tartozik a legkevesebb jogosultság, erős jelszavak és hitelesítési házirendek betartatása, az érzékeny adatok védelme, a támadási felület csökkentése, a fiókok hitelesítő adatainak védelme stb. Az egyéb intézkedések közé tartozik az összes rendszer, szoftver és firmware naprakészen tartása és javítása, a felhasználói viselkedés figyelése, valamint a felhasználók oktatása a biztonságos számítástechnikai gyakorlatokra.