A NAC hatékony eszközzé vált, amely segíti a vállalkozásokat hálózataik biztonságában a felhasználók és eszközök hozzáférésének szabályozásával.

Ahogy a szervezetek továbbra is alkalmazzák a modern technológiai fejlesztéseket hálózati infrastruktúrájuk kezeléséhez, a hálózati hozzáférésük biztosításának szükségessége kritikus aggodalomra ad okot.

A NAC segítségével a szervezetek megakadályozhatják az illetéktelen hozzáférést, és védelmet nyújthatnak az olyan fenyegetésekkel szemben, mint a rosszindulatú programok és vírusok.

Ebben a cikkben belemerülünk a NAC világába, és megvizsgáljuk előnyeit, típusait, valamint azt, hogy hogyan válasszuk ki a megfelelő NAC-megoldást szervezete számára.

Kezdjük el!

Tartalomjegyzék

Mi az a hálózati hozzáférés-vezérlés?

A Network Access Control (NAC) egy biztonsági mechanizmus, amelyet a szervezetek használnak hálózati infrastruktúrájuk biztonságának megőrzésére. Biztosítja, hogy csak engedélyezett és megfelelő eszközök férhessenek hozzá a hálózathoz.

Olyan, mint egy védőpajzs, amely megvédi kastélyát a betolakodóktól!

A NAC elsődleges célja a hálózathoz való jogosulatlan hozzáférés megakadályozása, amely biztonsági megsértéseket, leállásokat és egyéb káros incidenseket eredményezhet.

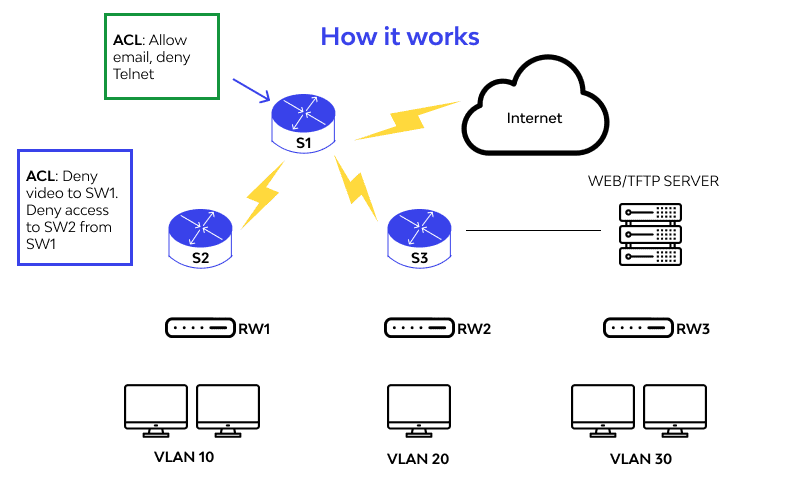

Hogyan működik a NAC?

A Network Access Control (NAC) egy fejlett biztonsági megoldás, amely segít szabályozni a hálózatokhoz való hozzáférést azáltal, hogy olyan házirendeket kényszerít ki, amelyek meghatározzák, hogy mely felhasználók és eszközök csatlakozhatnak, és milyen szintű hozzáférést kapnak.

A NAC működési módja meglehetősen összetett lehet, és számos különböző összetevőt foglal magában.

Készülék azonosítás

Pontosabban, amikor egy eszköz megpróbál csatlakozni a hálózathoz, először különféle módokon azonosítja, például MAC-címen, IP-címen vagy gazdagépnéven.

Hitelesítés

Az eszközt ezután a NAC rendszer hitelesíti, hogy megbizonyosodjon arról, hogy jogosult a hálózathoz csatlakozni. A hitelesítés különféle módszerekkel történhet, például felhasználónévvel és jelszóval, digitális tanúsítványokkal, biometrikus hitelesítéssel vagy intelligens kártyákkal.

Végpont megfelelőség

Az eszköz hitelesítése után a NAC rendszer ellenőrzi, hogy az eszköz megfelel-e a szervezet biztonsági szabályzatának és megfelelőségi követelményeinek. Ez magában foglalja annak ellenőrzését, hogy az eszköz rendelkezik-e naprakész víruskereső szoftverrel, tűzfalvédelemmel és a legújabb operációs rendszer javításokkal.

Hálózati hozzáférés

Ha az eszköz megfelel a szervezet biztonsági szabályzatának, hozzáférést kap a hálózathoz. Ha azonban az eszköz nem megfelelő, a NAC-rendszer megtagadhatja a hozzáférést, vagy karanténba helyezheti az eszközt egy korlátozott hálózatba, ahol elvégezhető a javítás.

Folyamatos megfigyelés

Miután az eszköz hozzáférést kapott a hálózathoz, a NAC rendszer továbbra is figyeli, hogy az eszköz megfelel-e a biztonsági szabályzatoknak. Ha az eszköz nem felel meg a megfelelőségnek, a NAC rendszer intézkedhet, például visszavonhatja a hálózati hozzáférést vagy újból karanténba helyezheti az eszközt.

A NAC jelentősége

A Network Access Control (NAC) jelentőségét nem lehet alábecsülni a mai hiper-összekapcsolt világban, ahol gyakoriak a kibertámadások és az adatszivárgások.

Számos fő oka van annak, hogy a NAC elengedhetetlen a mai kiberbiztonsági környezetben.

A NAC javítja a hálózati teljesítményt azáltal, hogy szabályozza a csatlakozásra engedélyezett eszközök számát és típusát. Ez csökkenti a hálózati torlódások és az esetleges leállások kockázatát, ami a hálózati rendszergazdák frusztrációjának fő forrása lehet.

Leegyszerűsíti az eszközkezelést a hálózati eszközök központosított kezelésével. Ez megkönnyíti a hálózati hozzáférés figyelését és kezelését, ami csökkenti az informatikai rendszergazdák leterheltségét, és biztosítja az eszközök helyes konfigurálását.

Végül a NAC segít csökkenteni a bennfentes fenyegetések kockázatát azáltal, hogy biztosítja, hogy csak a jogosult felhasználók és eszközök csatlakozhassanak a hálózathoz. Ez segít megelőzni a jogosulatlan hozzáférés okozta adatszivárgást és egyéb biztonsági incidenseket, ami további védelmi réteget biztosít a szervezetek hálózatai számára.

A NAC megvalósításának lépései

A NAC megvalósítása összetett és kihívásokkal teli feladat lehet, amely lépések sorozatát igényli, hogy megbizonyosodjon arról, hogy a megoldás megfelelően van konfigurálva és integrálva van a szervezet meglévő hálózati infrastruktúrájába.

#1. Határozza meg a biztonsági politikát

Először is, a szervezetnek átfogó biztonsági szabályzatot kell létrehoznia, amely meghatározza a hálózathoz való hozzáférésre vonatkozó követelményeket. Ennek az irányelvnek ki kell terjednie a legfontosabb biztonsági intézkedésekre, például a víruskereső szoftverekre, a tűzfalakra és az operációs rendszer frissítéseire.

#2. Válasszon NAC megoldást

A szervezetnek megfelelő NAC-megoldást kell választania, amely megfelel a sajátos követelményeinek. Ez magában foglalhatja egy hardver- vagy szoftveralapú megoldás kiválasztását, vagy a kettő kombinációját.

#3. Konfiguráció

Ebben a lépésben a kiválasztott NAC-megoldást úgy kell konfigurálni, hogy megfeleljen a szervezet biztonsági szabályzatának. Ez magában foglalja a hitelesítési és engedélyezési házirendek beállítását, a hálózati hozzáférés-vezérlési listák (ACL) konfigurálását, valamint a nem megfelelő eszközökre vonatkozó javítási szabályzatok meghatározását.

#4. Tesztelés

A NAC-megoldást ellenőrzött környezetben kell tesztelni, hogy megbizonyosodjon arról, hogy az elvárásoknak megfelelően működik, és minden eszköz megfelelően hitelesített és engedélyezett. Ez a tesztelés különböző forgatókönyvek szimulációját foglalja magában a megoldás funkcionalitásának ellenőrzésére.

#5. Telepítés

A NAC-megoldás érvényesítése után az egész szervezetben telepíthető. Ez magában foglalhatja hardver alapú NAC-eszközök telepítését, szoftverügynökök telepítését az eszközökön, vagy a NAC-megoldás integrálását a meglévő hálózati infrastruktúrába.

#6. Valós idejű megfigyelés

Végül, a NAC-megoldás folyamatos felügyelete és karbantartása elengedhetetlen annak biztosításához, hogy továbbra is megfelelően működjön. Ez magában foglalja a rendszeres szoftverfrissítéseket és az időszakos biztonsági auditokat.

A NAC típusai

#1. Előzetes belépés

Az ilyen típusú NAC-megoldások célja annak ellenőrzése, hogy az eszközök megfelelnek-e a szervezet biztonsági szabályzatának, mielőtt engedélyeznék a hálózathoz való csatlakozásukat.

Ennek elérése érdekében a belépés előtti NAC magában foglalja az eszköz biztonsági helyzetének felmérését, amely jellemzően magában foglalja az összes szükséges szoftverfrissítés és biztonsági intézkedés meglétét.

#2. Felvétel után

A belépés előtti NAC-tól eltérően ez az eszközök figyelésére összpontosít, miután azok már csatlakoztak a hálózathoz. Ezzel biztosítható, hogy továbbra is megfeleljenek a szervezet biztonsági szabályzatának.

Ez magában foglalja az eszköz biztonsági helyzetének folyamatos figyelését és értékelését, valamint a nem megfelelő eszközök azonosítása esetén a helyreállítási irányelvek alkalmazását.

#3. Sorban

A hardver alapú in-line NAC megoldások a hálózattal összhangban vannak elhelyezve, ami lehetővé teszi az összes áthaladó forgalom figyelését. Az ilyen típusú NAC-megoldások tökéletesek a hozzáférés-ellenőrzési szabályzatok érvényesítésére, valamint a potenciális biztonsági fenyegetések valós idejű észlelésére és reagálására.

#4. sávon kívüli

A sávon kívüli NAC megoldások szoftver alapúak és a hálózattal párhuzamosan működnek. Külön csatornákon keresztül figyelik és szabályozzák a hálózathoz való hozzáférést, ami lehetővé teszi számukra, hogy hitelesítsék és engedélyezzék az eszközöket, mielőtt csatlakoznának a hálózathoz.

Hogyan válasszunk NAC megoldást?

Számos tényezőt kell figyelembe venni, amikor NAC-megoldást választunk infrastruktúrájához. Néhány közülük:

Hálózati topológia

Egy szervezet hálózatának felépítése jelentősen befolyásolhatja a legmegfelelőbb NAC-megoldás típusát. A nagymértékben elosztott hálózattal rendelkező szervezetek például felhőalapú NAC-megoldást igényelhetnek, míg a központosítottabb hálózattal rendelkező szervezetek számára előnyös lehet a helyszíni NAC-megoldás.

Telepítési modell

A NAC-megoldások többféleképpen telepíthetők, beleértve a hardvert, szoftvert és felhőalapú megoldásokat. A kiválasztott telepítési modell a szervezet egyedi követelményeitől, költségvetésétől és egyéb tényezőktől függ.

Integráció a meglévő biztonsági megoldásokkal

Fontos, hogy olyan NAC-megoldást válasszunk, amely zökkenőmentesen integrálódik a szervezet meglévő biztonsági megoldásaival, például tűzfalakkal és behatolás-megelőzési rendszerekkel. Ez az integráció biztosítja, hogy a biztonsági szabályzatok a hálózaton keresztül érvényesüljenek.

Méretezhetőség

A választott NAC-megoldásnak méretezhetőnek kell lennie, hogy megfeleljen a szervezet követelményeinek, ahogy a hálózat bővül. Lehetővé kell tennie új felhasználók és eszközök hozzáadását a hálózathoz a biztonság veszélyeztetése nélkül.

Használhatóság

A választott modell könnyű használhatósága mind a végfelhasználókat, mind a rendszergazdákat érinti, ami csökkenti az informatikai személyzet leterheltségét és biztosítja, hogy a végfelhasználók gyorsan és hatékonyan hozzáférjenek a hálózathoz.

Megfelelés

A megfelelőség létfontosságú szempont a NAC-megoldás kiválasztásakor. A megoldásnak képesnek kell lennie a megfelelőségi irányelvek és előírások, például a HIPAA és a PCI-DSS érvényesítésére.

Költségvetés

A költség a telepítési modelltől, a szolgáltatásoktól és a szükséges támogatási szinttől függően változhat. A szervezeteknek olyan megoldást kell választaniuk, amely összhangban van a költségvetésükkel, ugyanakkor kielégíti az igényeiket.

Mi az a NACL?

A kép forrása – wallarm.com

A kép forrása – wallarm.com

A Network Access Control List (NACL) egy biztonsági funkció, amely a hálózat bejövő és kimenő forgalmának szabályozására szolgál.

Ez egy olyan szabálykészlet, amely meghatározza, hogy milyen forgalom léphet be vagy hagyhat ki a hálózatból olyan kritériumok alapján, mint a forrás és a cél IP-címe, portszáma és protokollja.

A NACL használható bizonyos típusú forgalom blokkolására, mint például a rosszindulatú programok vagy a jogosulatlan hozzáférési kísérletek, miközben lehetővé teszi a legális forgalom áthaladását.

Általában útválasztókban, tűzfalakban és más hálózati eszközökben használják a hálózat biztonsági helyzetének javítására.

Hogyan készítsünk NACL-t?

Határozza meg a célt:

Határozza meg a NACL konkrét céljait és követelményeit, például az engedélyezni vagy blokkolni kívánt forgalom típusait és a forgalom szűrésének feltételeit.

A hálózati erőforrások azonosítása:

Határozza meg azokat az eszközöket és rendszereket, amelyek védelmet igényelnek a NACL-en keresztül, valamint a hozzájuk tartozó hálózati címeket.

Határozza meg a szabályokat:

Hozzon létre egy szabálykészletet a NACL számára, amelyek részletezik az engedélyezendő vagy megtagadandó forgalom típusait előre meghatározott kritériumok alapján, például a forrás- és cél IP-címek és protokollok alapján.

Hajtsa végre a szabályokat:

Alkalmazza a NACL-szabályokat a megfelelő hálózati eszközökre, például útválasztókra és tűzfalakra

Végezze el a tesztet:

A forgalmi áramlások tesztelésével és a szabályok megfelelő végrehajtásának biztosításával ellenőrizze, hogy a NACL megfelelően működik-e.

Felügyelni és karbantartani:

Rendszeresen figyelje és frissítse a NACL-t, hogy megbizonyosodjon arról, hogy az megfelel a szervezet biztonsági követelményeinek.

Fontos megjegyezni, hogy a NACL létrehozásának lépései a hálózati környezettől és a szervezeti biztonsági szabályzatoktól függően változhatnak. Ezért erősen ajánlott konzultálni a hálózatbiztonsági szakemberekkel az optimális NACL konfiguráció és a hatékony hálózatvédelem biztosítása érdekében.

A NAC képességei

- Eszköz azonosítás és profilalkotás

- A hálózati hozzáférésre vonatkozó szabályzat érvényesítése

- Dinamikus hálózati szegmentálás a felhasználó- és eszközazonosító alapján.

- Automatizált elhárítási műveletek nem megfelelő eszközök esetén

- Integráció más biztonsági technológiákkal, például tűzfalakkal és behatolásgátló rendszerekkel

- Valós idejű megfigyelés és láthatóság a hálózati tevékenységekben

- A hálózati hozzáférés központosított kezelése és jelentése.

A NAC korlátai

- A megvalósítás bonyolult és időigényes lehet

- További hardver vagy szoftver beruházásokra lehet szükség

- Költséges lehet, különösen nagyobb szervezetek számára

- A hálózati teljesítményt befolyásolhatja, ha nincs megfelelően konfigurálva.

- Rendszeres karbantartást és frissítést igényel, hogy hatékony maradjon

- Változásokra lehet szükség a meglévő hálózati infrastruktúrában.

Tanulási források

A NAC-on számos forrás áll rendelkezésre, amelyek részletesen megismerhetik a kulcsfontosságú koncepciókat, protokollokat, architektúrákat és telepítési forgatókönyveket. Az Ön kényelme érdekében felsoroltunk néhány ilyen forrást.

#1. Hálózati hozzáférés szabályozása Teljes útmutató

Ez a könyv igazán figyelemre méltó a kérdezés művészetére összpontosító egyedi megközelítése miatt. A szerző úgy véli, hogy a megfelelő kérdések feltevése a kulcs a NAC-hoz kapcsolódó kihívások és lehetőségek megértéséhez, és olyan kérdéseket kínál az olvasóknak, amelyek segítségével feltárhatják a NAC kihívásait, amelyekkel szembesülnek, és jobb megoldásokat találhatnak a problémák megoldására.

A könyv mellett az olvasók hozzáférhetnek a tanulási élményüket fokozó digitális komponensekhez is. Ezek az összetevők egy online önértékelő eszközt tartalmaznak, amely lehetővé teszi az olvasók számára, hogy diagnosztizálják a NAC-projekteket, kezdeményezéseket, szervezeteket és folyamatokat az elfogadott diagnosztikai szabványok és gyakorlatok alapján.

Az eszköz egy NAC scorecardot is biztosít, amely lehetővé teszi az olvasók számára, hogy világos képet alkossanak arról, hogy mely NAC területek igényelnek figyelmet.

#2. ForeScout Network Access Control- Admin képzés

Ez az Udemy-tanfolyam egy átfogó és informatív tanulási tapasztalat, amelyet mind a kezdő, mind a középhaladó tanulók számára terveztek a NAC területén. Ez elengedhetetlen azok számára, akik mély ismereteket szeretnének szerezni a ForeScout NAC megoldásról, amely a ma elérhető egyik vezető NAC megoldás.

A kurzus során a hallgatók a ForeScout OS-t egy virtuális környezetben telepítik a kezdeti beállítási varázslóval, amely segíti őket a kapcsolókkal, tartománykiszolgálókkal és egyéb releváns beállításokkal való kommunikáció beállításában. A kurzus különféle ForeScout-konfigurációkat tartalmaz, például szegmenseket és szabályzatokat az osztályozáshoz, értékeléshez és ellenőrzéshez a kísérő laboratóriumokkal.

A kurzus során a hallgatók számos tanulási forráshoz férhetnek hozzá, beleértve a videó előadásokat, vetélkedőket és gyakorlati gyakorlatokat, amelyek gyakorlati tapasztalatot nyújtanak a hallgatóknak a Forescout NAC telepítések konfigurálásában és kezelésében.

#3. Hálózati biztonság – Valósítsa meg az L3 útválasztási táblázatot és az ACL-t C/C++ nyelven

Ez az Udemy-tanfolyam kiváló forrás bárki számára, aki szeretné mélyebben megérteni az IPV4 útválasztási táblákban és hozzáférés-vezérlési listákban (ACL) használt adatstruktúrákat. Átfogó áttekintést nyújt ezekről a kulcsfontosságú hálózati koncepciókról, és világos magyarázatokat ad belső tervezésükről és megvalósításukról.

Ez a tanfolyam kiváló forrásként szolgál mindazok számára, akik mélyebben szeretnék megismerni a hozzáférés-vezérlési listákat és az IPV4 útválasztási táblákat, valamint a hálózatbiztonságban betöltött alapvető szerepüket. Akár kezdő, akár szakértő, az előadások és gyakorlati gyakorlatok ideális tanulási élménnyé teszik mindenki számára.

#4. Hozzáférés-vezérlési listák (ACL) elsajátítása

Az ACL kulcsfontosságú eszköz a hálózati rendszergazdák számára, akik szeretnék szabályozni a forgalom áramlását és korlátozni a felhasználói hozzáférést. Ezen a tanfolyamon a hallgatók alapos ismereteket szereznek az ACL technológiáról, beleértve a szintaxist és más alkalmazásokat. A Cisco ACL mintamegvalósításaival a tanulók megismerkedhetnek a konfigurációs szintaxissal, és láthatják a technológia működését az élő hálózati beállításokban.

A szabványos és kiterjesztett IPv4 hozzáférési listákat részletesen megvizsgáljuk, és a hallgatók megtanulják, hogyan implementálják az egyes típusokat egy útválasztón. Az ACL-ek hibaelhárítása és a gyakori hibák megoldása szintén ide tartozik.

Végső gondolatok

A három Udemy kurzus elvégzése után a tanulók egy bizonyítványt kapnak, amely igazolja szakértelmüket a NAC adminisztrációjában. Ez a tanúsítvány értékes bizonyítványként szolgálhat azoknak a tanulóknak, akik a hálózatbiztonság területén szeretnének karrierjüket előmozdítani.

Remélem, hasznosnak találta ezt a cikket a NAC megismerésében és megvalósításában. Érdekelheti az IGMP Snooping megismerése a hálózati torlódások csökkentése érdekében.