Ahogy a technológiai világ fejlődik, a biztonságos kommunikáció iránti igény napról napra egyre fontosabbá válik. A VPN-ek vagy a „virtuális magánhálózatok” kulcsfontosságúak lettek az online biztonság fenntartásában.

A hálózati szolgáltatók és intézmények azonban számos módon blokkolhatják a VPN-kapcsolatot. Megkerülheti ezeket a blokkokat, ha beállítja saját VPN-jét HTTPS-en keresztül a SoftEther segítségével.

Íme, hogyan működik a SoftEther, miben különbözik a népszerű VPN-szolgáltatásoktól, és hogyan telepítheti saját SoftEther VPN-jét egy Ubuntu Linux szerverre.

Tartalomjegyzék

Mi az a SoftEther és a VPN HTTPS-en keresztül?

A legtöbb VPN-szolgáltató szabványos port- és protokollkészletet használ. Ezek a kapcsolatok könnyen blokkolhatók a tűzfal szintjén vagy a forgalom webproxyszerveren keresztül történő kényszerítésével.

Ha a helyi hálózati tűzfal megakadályozza a VPN-kapcsolatokat, hogyan lehet ezt leküzdeni? A válasz a VPN alagút HTTPS-en keresztüli irányításában rejlik. A SoftEther VPN a Hypertext Transfer Protocol Secure (HTTPS) protokollt használja szállítási protokollként. A SoftEther biztonságos VPN-t hoz létre, amely szinte minden tűzfalon vagy proxykiszolgálón áthalad.

Ez azért lehetséges, mert a HTTPS-forgalmat, amely lényegében webes forgalom, általában nem blokkolják a tűzfalak. Ez megbízható és zavartalan kapcsolatot biztosít.

A SoftEther, amely a „Software Ethernet” rövidítése, egy nyílt forráskódú, többplatformos és többprotokollú VPN-megoldás. Ezt a kevéssé ismert platformot a Tsukuba Egyetem fejlesztette ki, és rugalmasság és robusztusság jellemzi.

A SoftEther klienseket VPN-sel HTTPS-n keresztül telepítheti Windows és Linux rendszeren.

A SoftEther telepítése és konfigurálása Ubuntu Linuxon

Köztudott, hogy a SoftEther CentOS Linuxon fut a legjobban, de adaptálható úgy, hogy Ubuntu alatt is tökéletesen működjön. Az Ubuntu online támogatási környezete hatalmas, ezért ez egy nagyszerű választás a SoftEther VPN tárolására.

Bár ez az útmutató meglehetősen egyszerű, a Linux rendszerekkel kapcsolatos ismeretek szükségesek az üzembe helyezéshez és működéshez. Néhány előfeltételnek is meg kell felelnie, mielőtt elkezdi.

SoftEther VPN előfeltételek

A SoftEther telepítése Ubuntu kiszolgálóra

Indítsa el az Ubuntu szervert, és jelentkezzen be root felhasználóként.

Az első lépés a szoftver és a tárolók frissítése.

apt-get update -y

Most telepítenünk kell a SoftEther szoftverhez szükséges függőségeket.

apt-get install build-essential gnupg2 gcc make -y

Ezután töltse le a SoftEther szervert. A szoftver legfrissebb verzióját a Lynx terminál alapú böngésző segítségével kell megkeresnie.

Ehhez először telepítse a lynx-et.

apt-get install lynx -y

Most nyissa meg a SoftEther letöltési oldalát a böngészőben.

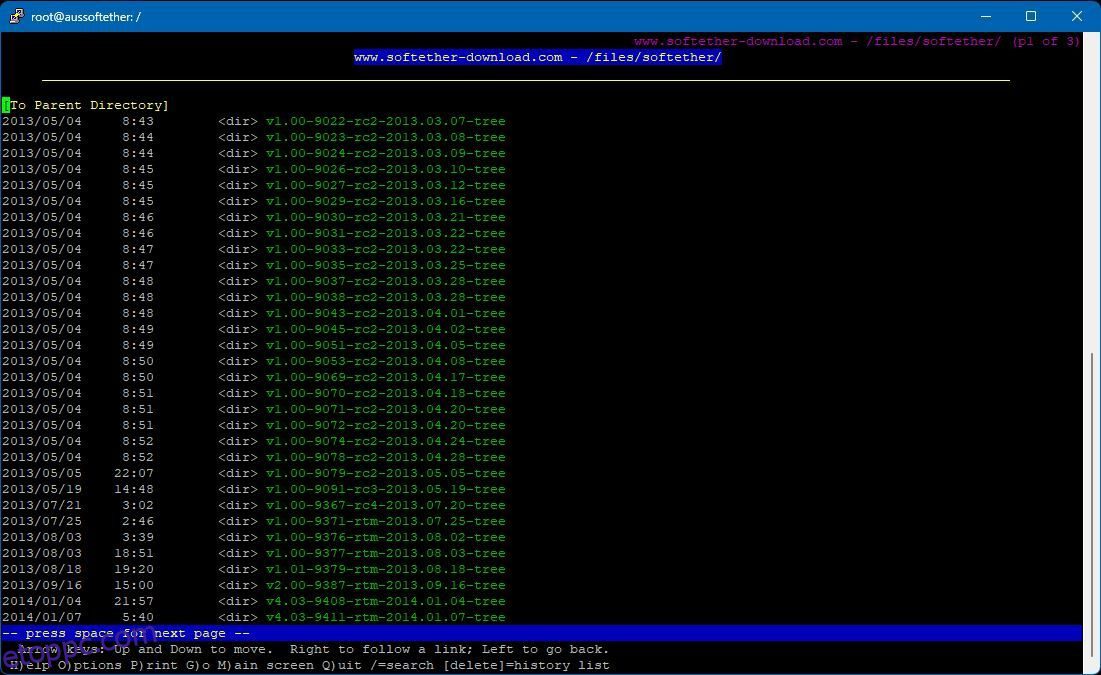

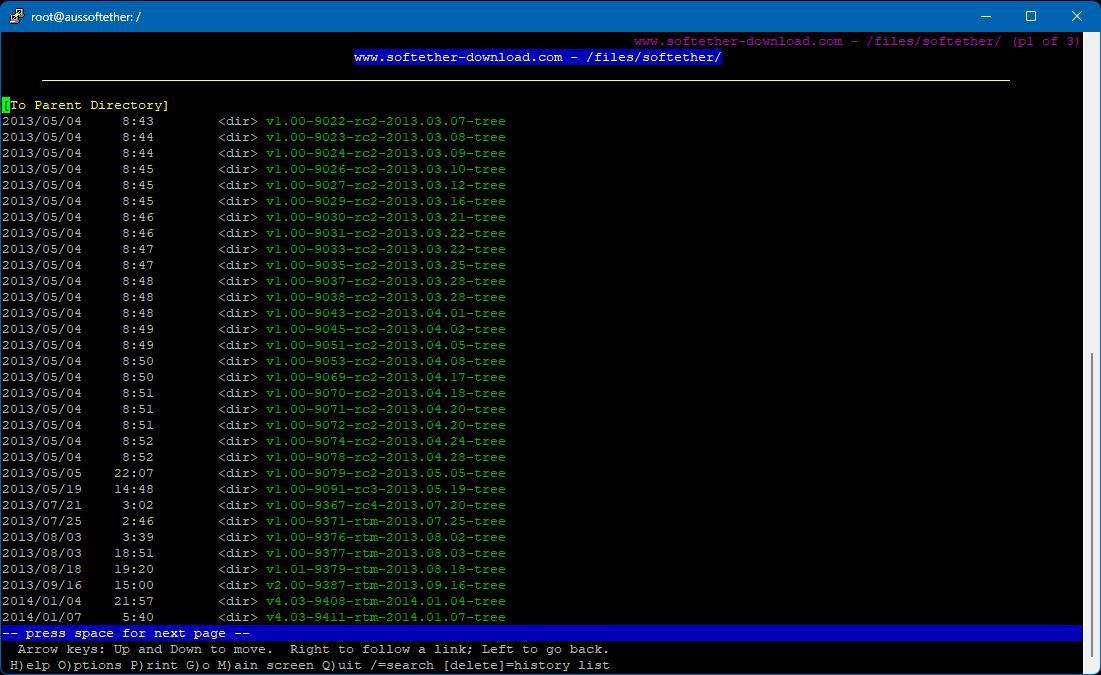

lynx http:

A nyílbillentyűkkel tallózhatja a legújabb verziót. Jelölje ki a legújabb verziót, és nyomja meg az Enter billentyűt.

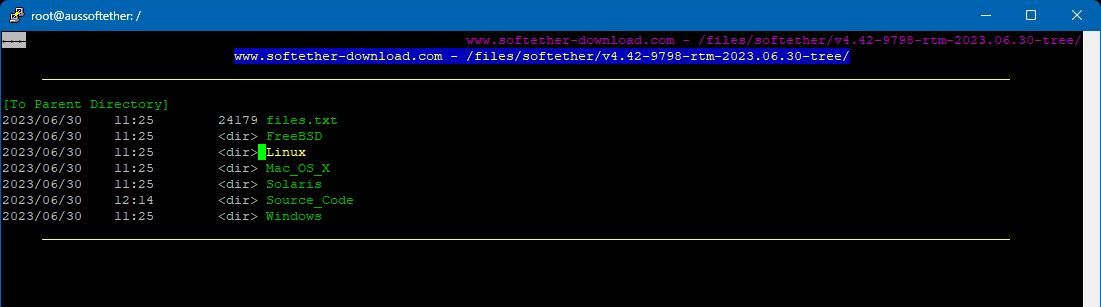

Jelölje ki a „Linux” elemet, és nyomja meg az Enter billentyűt.

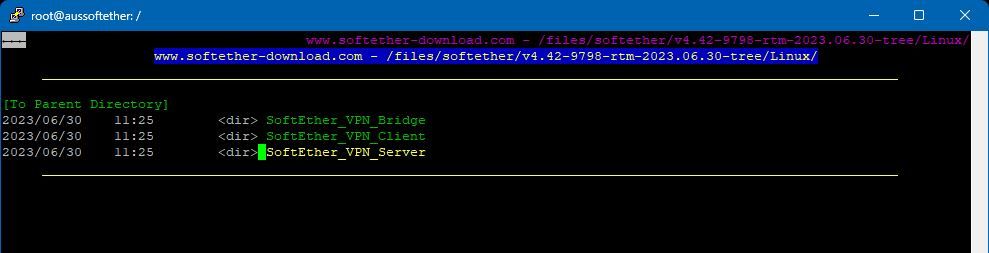

Most jelölje ki a „SoftEther_VPN_Server” elemet, és nyomja meg az Enter billentyűt.

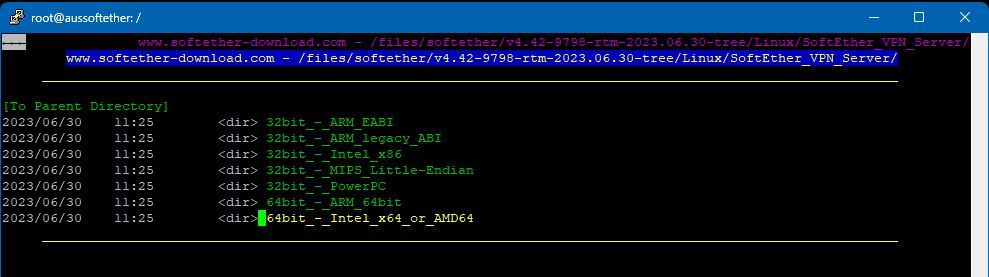

Végül válassza ki az architektúrája által támogatott verziót (valószínűleg 64 bit_-_Intel_x64 lesz), és nyomja meg még egyszer az Enter billentyűt.

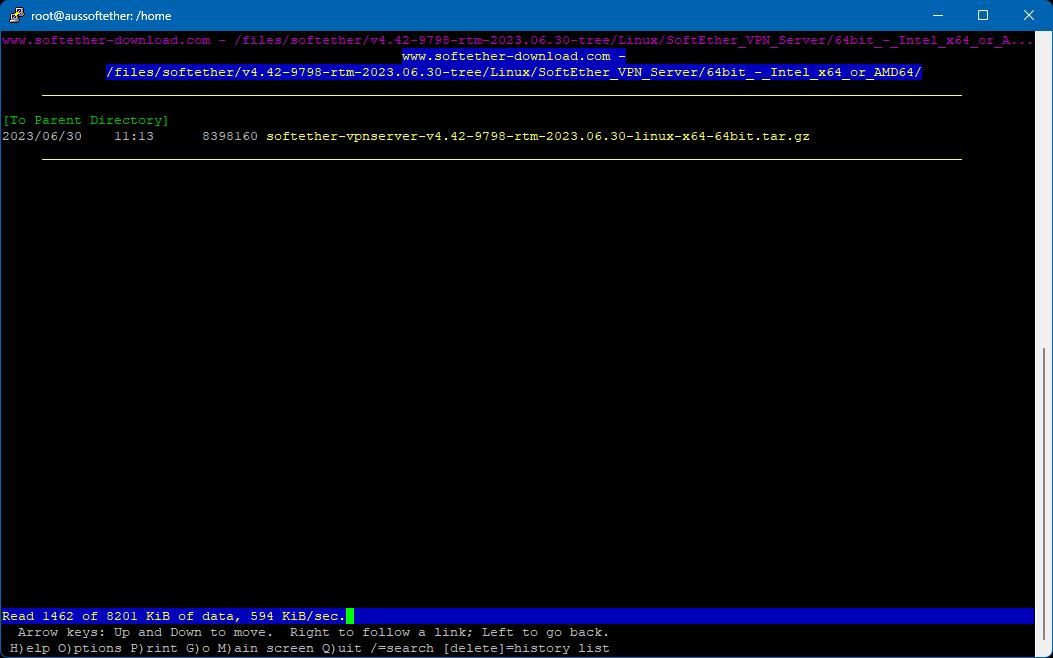

Most jelölje ki a .tar.gz fájlt, és nyomja meg a „d” gombot. A fájl most letöltődik.

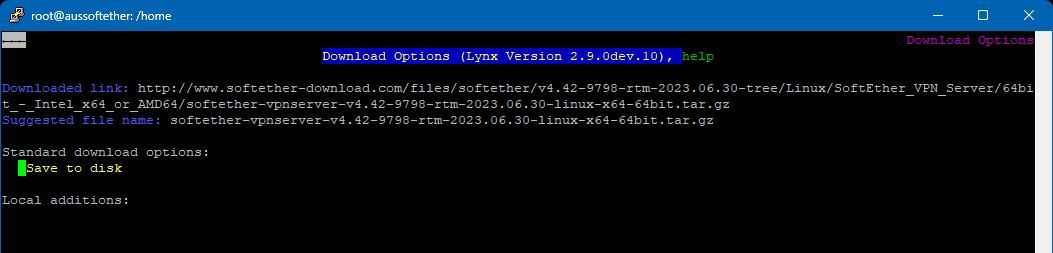

Végül válassza a „Mentés lemezre” lehetőséget, majd nyomja meg a „q” gombot a Lynx böngészőből való kilépéshez.

A következő lépés az archívum kibontása. Vegye figyelembe, hogy a fájl neve eltérhet, ha újabb verziót töltött le.

tar -xvzf softether-vpnserver-v4.42-9798-rtm-2023.06.30-linux-x64-64bit.tar.gz

Keresse meg az újonnan létrehozott vpnserver könyvtárat

cd vpnserver

Ezután adja ki a make parancsot a szoftver lefordításához.

make

A folyamat végén a következő kimenetet kell látnia:

*** PacketiX VPN Server HTML5 Web Administration Console (NEW) ***

This VPN Server / Bridge has the built-in HTML5 Web Administration Console.After you start the server daemon, you can open the HTML5 Web Administration Console is available at

https:

or

https:This HTML5 page is obviously under construction, and your HTML5 development contribution is very appreciated.

make[1]: Leaving directory '/root/vpnserver'

A következő lépés az újonnan lefordított szoftver és könyvtár áthelyezése a /usr/local könyvtárba.

cd ..

mv vpnserver /usr/local/

Most állítsa be a megfelelő engedélyeket a vpnserver könyvtárban.

cd /usr/local/vpnuser

chmod 600 *

chmod 700 vpnserver

chmod 700 vpncmd

Ezután létre kell hoznunk néhány fájlt, hogy biztosítsuk a SoftEther-kiszolgáló futását az Ubuntu-kiszolgáló újraindításakor. A beépített nano szövegfájlszerkesztővel létrehozhatók és szerkeszthetők a fájlok.

nano /etc/init.d/vpnserver

Most másolja és illessze be a következőket a fájlba, majd mentse el (ctrl-o, ctrl-x):

#!/bin/sh

DAEMON=/usr/local/vpnserver/vpnserver

LOCK=/var/lock/subsys/vpnserver

test -x $DAEMON || exit 0

case "$1" in

start)

$DAEMON start

touch $LOCK

;;

stop)

$DAEMON stop

rm $LOCK

;;

restart)

$DAEMON stop

sleep 3

$DAEMON start

;;

*)

echo "Usage: $0 {start|stop|restart}"

exit 1

esac

exit 0

Hozzon létre egy új könyvtárat, és állítson be engedélyeket az újonnan létrehozott szolgáltatáshoz.

mkdir /var/lock/subsys

chmod 755 /etc/init.d/vpnserver

Ezután hozzon létre egy új fájlt „vpnserver.service” néven a „/lib/systemd/system” könyvtárban.

nano /lib/systemd/system/vpnserver.service

Másolja és illessze be a következőket a fájlba, mentse el és zárja be.

Description=SoftEther VPN Server

After=network.target[Service]

Type=forking

ExecStart=/usr/local/vpnserver/vpnserver start

ExecStop=/usr/local/vpnserver/vpnserver stop[Install]

WantedBy=multi-user.target

Az újraindításkor engedélyezze a SoftEther szolgáltatást.

systemctl enable vpnserver.service

Most indítsa el a SoftEther VPN szolgáltatást.

/etc/init.d/vpnserver start

A következő kimenetet kell látnod:

The SoftEther VPN Server service has been started.Let's get started by accessing to the following URL from your PC:

https:

or

https:Note: IP address may vary. Specify your server's IP address.

Ezután engedélyezze a kiszolgáló szkriptjének indítását az újraindításkor.

update-rc.d vpnserver defaults

A SoftEther szerver konfigurálása

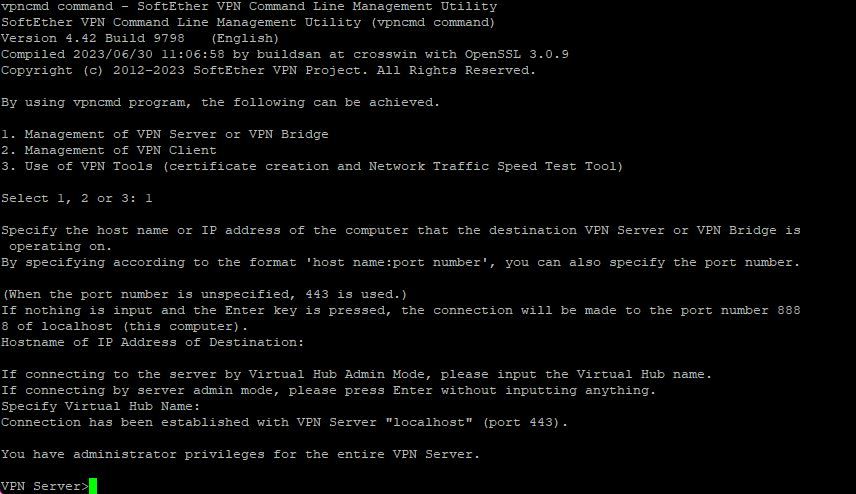

A SoftEther egy praktikus beépített konfigurációs szkripttel rendelkezik, amely megkönnyíti a beállítást. A szkript elindításához megváltoztatjuk a munkakönyvtárat, és végrehajtjuk a szkriptet.

cd /usr/local/vpnserver

./vpncmd

A következő választási lehetőségeket fogja látni:

By using vpncmd program, the following can be achieved.

1. Management of VPN Server or VPN Bridge

2. Management of VPN Client

3. Use of VPN Tools

Select 1, 2 or 3: 1

Válassza az 1-et, és nyomja meg kétszer az entert, és a következő kimenetet kell látnia:

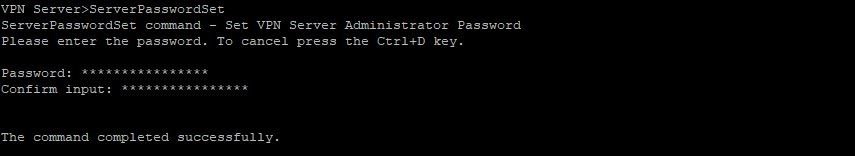

Mielőtt folytatnánk, be kell állítanunk egy rendszergazdai jelszót

ServerPasswordSet

Itt van beállítva az EtherSoft rendszergazdai jelszava, írja be az (új) jelszavát, és erősítse meg.

A következő lépés egy hub létrehozása és egy jelszó beállítása (az adminisztrátori jelszótól eltérő). Bármilyennek hívhatja a hubot, ebben a példában a „VPN”-t használtuk.

HubCreate VPN

Most konfiguráljuk az imént létrehozott „VPN” hubot.

Hub VPN

A felszólításnak a következőket kell mutatnia:

VPN Server/VPN>

Most létrehozzuk a virtuális LAN-t, amely IP-címeket rendel a távoli ügyfelekhez.

SecureNatEnable

A kimenetnek most a következőket kell mutatnia:

SecureNatEnable command - Enable the Virtual NAT and DHCP Server Function (SecureNat Function)

The command completed successfully.

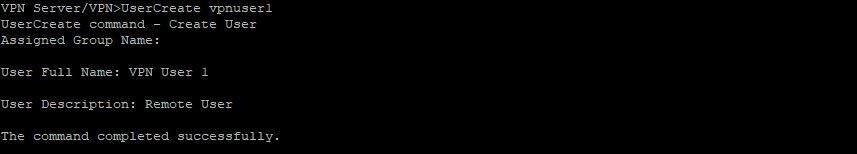

Ezután létrehozzuk az első felhasználót a VPN-hez.

UserCreate vpnuser1

A következő kimenetet kell látnod:

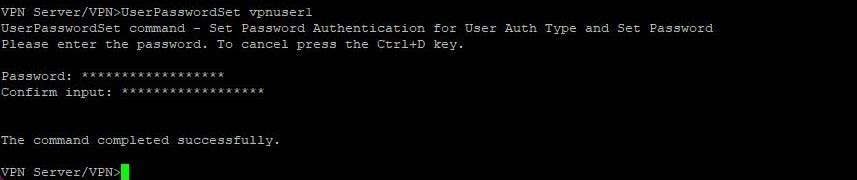

Ezután állítson be egy jelszót a VPN-felhasználó számára.

UserPasswordSet vpnuser1

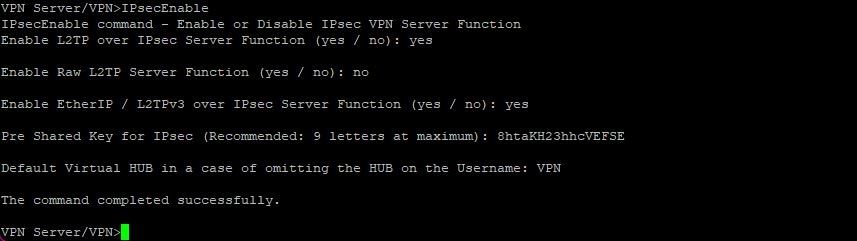

A következő lépésben a SoftEther többprotokollos platform konfigurálásra kerül.

IPsecEnable

Most számos kérdést fog feltenni a bekapcsolandó szolgáltatásokkal kapcsolatban. Az alábbi válaszokat használhatja:

Kérjük, vegye figyelembe, hogy az IPSec kulcsot az L2TP kapcsolatokhoz használják, ezért kérjük, tegye a lehető legbonyolultabbá.

Gratulálunk, a konfiguráció befejeződött. A kilépéshez írja be az „exit” parancsot.

exit

Az UFW tűzfal engedélyezése és konfigurálása a SoftEther számára

Ha az Ubuntu kiszolgálója friss volt az indítás előtt, engedélyeznie kell és konfigurálnia kell a beépített UFW tűzfalat.

Először állítsa be az alapértelmezett házirendet.

ufw default allow outgoing

ufw default deny incoming

Most adja ki a következő parancsokat a SoftEtherhez szükséges portok megnyitásához

ufw allow 443/tcp

ufw allow 5555/tcp

ufw allow 992/tcp

ufw allow 1194/udp

ufw allow SSH

Engedélyezze és indítsa el a tűzfalat.

ufw enable

Állítsa be az UFW-t az újraindításkor.

systemctl enable ufw

Utolsó simítások és források

Gratulálunk, a SoftEther VPN készen áll a használatra. Ebben a szakaszban célszerű újraindítani a kiszolgálót, és megbizonyosodni arról, hogy minden szolgáltatás fut, mielőtt megpróbálná az ügyfélkapcsolatot.

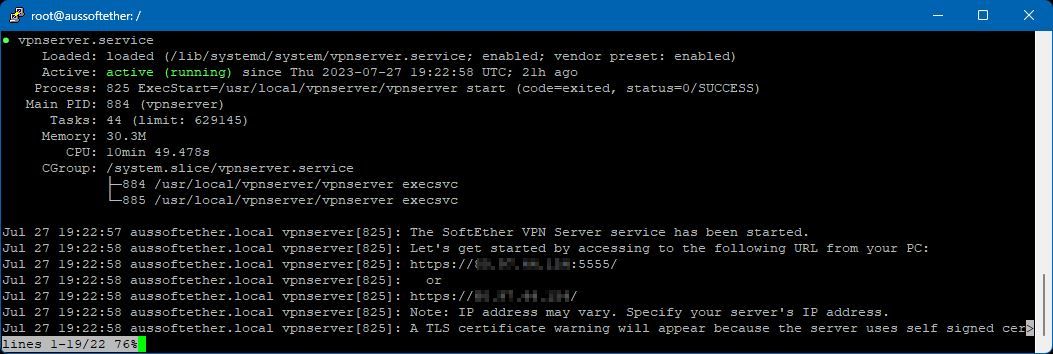

A SoftEther VPN szerver állapotának ellenőrzéséhez használja a következő parancsot:

systemctl status vpnserver.service

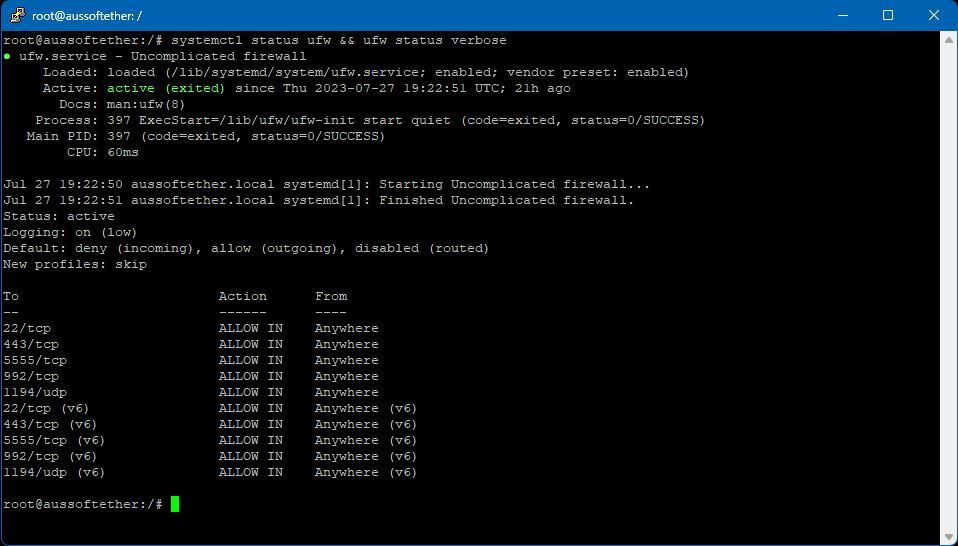

Az UFW tűzfal állapotának ellenőrzéséhez használja a következő parancsot:

systemctl status ufw && ufw status verbose

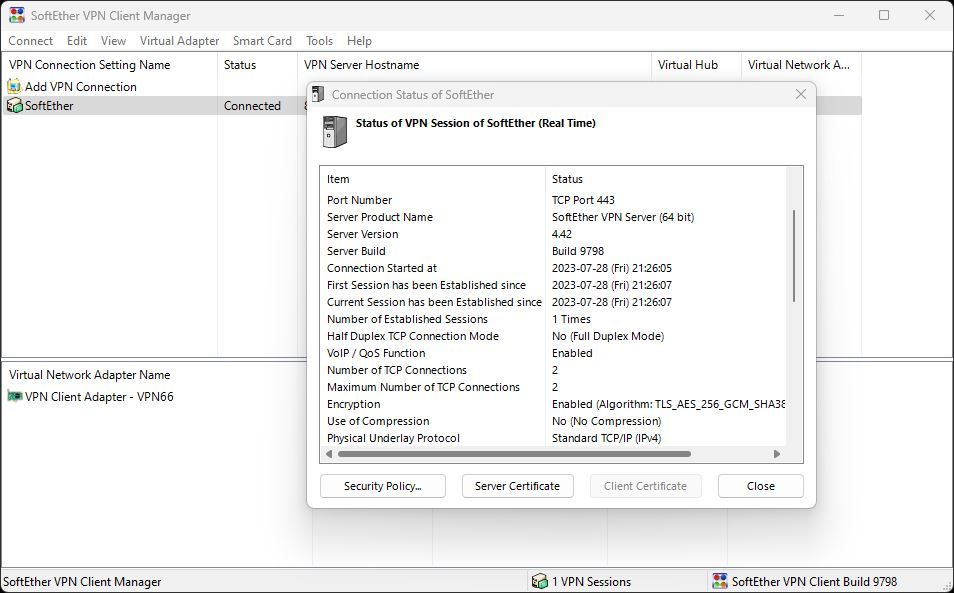

A Windows PC-jének a HTTPS SoftEther VPN-hez való csatlakoztatásához a kliens letölthető a webhelyről SoftEther weboldal. Ott is lehet találni SoftEther utasításai a szoftver telepítéséről és csatlakoztatásáról.

A többi operációs rendszer csatlakoztatásával kapcsolatban további információk találhatók a a SoftEther webhely bemutató része.

Következtetés

A saját Ubuntu szerverére telepített SoftEther VPN számos előnnyel jár, különösen a rugalmas és biztonságos hálózatkezelés terén.

Ez a kevéssé ismert VPN-szoftver világszerte telepíthető és használható, és még a legkeményebb VPN-blokkoló technikákat is megkerülheti. Ezért kérjük, terjessze az igét, és élvezze ezt az alkalmazkodó és sokoldalú VPN-megoldást.

GYIK

K: Biztonságos a SoftEther VPN?

A SoftEther SSL (Secure Sockets Layer) titkosítást használ az online adatok megfejthetetlenségének és biztonságának megőrzése érdekében. A SoftEther is nyílt forráskódú, így bárki ellenőrizheti a kódját, és kiemelheti a hibákat vagy a biztonsági réseket. Használhatja a kívánt VPN-protokollt a SoftEther-rel is, ami azt jelenti, hogy kiválaszthatja azt a lehetőséget, amelyik a legbiztonságosabb.

K: Gyors a SoftEther VPN?

A SoftEther VPN sebessége gyakran függ a vele használt protokolltól és az otthoni vagy irodai internetkapcsolat minőségétől. Egyes felhasználók lassúnak találják a SoftEther VPN-t, míg másoknak nincs problémájuk a kapcsolat sebességével. Valószínűleg saját magának kell tesztelnie a SoftEther VPN-t, esetleg különböző protokollokon, hogy lássa, sikerül-e jó sebességet elérnie.