A penetrációs tesztelés célja a szervezet hálózati biztonságának javítása a sérülékenységek kihasználásával.

A jó behatolási tesztet a felfedezett sebezhetőségekről, azok CVVS-pontszámairól, a felmerülő kockázatokról, az üzletre gyakorolt hatásról, a kiaknázási nehézségekről és a sérülékenységek kezelésének stratégiai megközelítéséről szóló részletes részletekben mutatják be.

A biztonsági csapatok elégedettek, ha azonosítják és rangsorolják a szoftverkockázatokat, mérsékelhetik a sebezhetőségeket, proaktívak lehetnek a biztonság kezelése során, növelhetik a biztonságot és a biztonsági stratégiák iránti tudatosságot, megfelelnek a megfelelőségi követelményeknek, és kijelenthetik, hogy az általuk felügyelt rendszerek hatékonyan működnek. A penetrációs tesztelés kulcsszerepet játszik a robusztus biztonság fokozásában.

A többszörös penetrációs tesztelési technikák szinte minden technológiai területet lefednek. Ide tartoznak többek között a webalkalmazások, a felhő, a blokklánc, a szerverek, az API-végpontok, a hálózatok, a mobileszközök és a vezeték nélküli hálózatok.

A kulcskérdések ezen a területen a következők: mi az a penetrációs tesztelés, hogyan működik, és milyen előnyökkel járna? Ez a cikk a penetrációs tesztelési folyamatot részletezi. Azt is megtudhatja, hogy szükség van a behatolási tesztelésre, mielőtt elindítaná a SaaS-t, és megtudhat néhány használható eszközt. Tanuljunk, jó?

Tartalomjegyzék

Mi az a penetrációs teszt?

A behatolási tesztelést a támadó gondolkodási folyamatának megértése ihlette. Még az 1971-es első biztonsági teszttel is fejlődött a terület. De csak ezután történt a Amerikai légierő megtörtént az első biztonsági tesztelés. Az 1990-es évekre megjelent egy papír, amely dokumentálja, hogyan kell javítsa webhelyét azáltal, hogy feltöri azt.

Gyorsan előre a 2000-es évekre, a Open Web Application Security Project (OWASP) kiadott egy tesztelési útmutatót a legjobb gyakorlatokról. Ez viszont szilárd alapja lenne a mai penetrációs tesztelésnek, és a szoftverfejlesztés életciklusának fontos jellemzőjévé fejlődne.

Mivel a rendszerek és a szoftvertechnológiák számos fronton fejlődnek, lépést kell tartani a biztonsági protokollokkal és hatékony rendszereket kell kifejleszteni; ez a probléma megoldódott tollteszttel.

Egyszerűen fogalmazva, a behatolási tesztelés magában foglalja a számítógépes rendszerbe való betörést a gyengeségek és sebezhetőségek kihasználásával. De ami a legfontosabb, ellenőrzött környezetben történik. A támadások szimulálásával a biztonsági csapatok eszközöket, technikákat és folyamatokat használnak, hogy bemutassák a vállalkozás gyenge pontjainak hatását.

A megfelelő hatókörön belül végzett behatolási tesztek a rendszer számos aspektusát vizsgálják, beleértve a hitelesített, nem hitelesített helyekről érkező támadásokkal szembeni ellenálló képességet és az egyéb rendszerszerepek hatékonyságát.

Akár felhőben, akár helyszíni környezetben, API-kkal dolgozik, adatbázisokat kezel, vagy szoftvert készít szolgáltatásként (SaaS), mindig van egy behatolási teszt az Ön igényei alapján.

A legjobb tolltesztek természetesek a munkafolyamat és az érintett rendszerek szempontjából. Ha problémába ütközik a választás során, íme egy részlet a rendelkezésre álló penetrációs tesztek típusairól, és arról, hogy mikor kell ezeket használni. És most lebontjuk, hogyan kell megközelíteni a penetrációs teszteket.

A penetrációs tesztelési folyamat lebontása

A behatolási tesztelési folyamat eljárási jellegű. Három szakaszra lehet általánosítani. Az első az előzetes elköteleződés, ahol célokat határoz meg, és kutatást végez a tesztelendő rendszerrel kapcsolatban.

A második az elköteleződés, amely a rendszert célozza meg, adatokat gyűjt, és az eredményeket elemzi, hogy feltárja a kiaknázási útvonalakat – végül az elköteleződés után, ahol jelentéseket készítenek, és lépéseket tesznek a sebezhetőségek feloldására. Merüljünk el az egyes szakaszokban.

#1. Felderítés

Ennek a szakasznak a célja, hogy a lehető legtöbb adatot összegyűjtse, ami viszont hatékony támadási módszereket ír elő. Az összegyűjtött információk magukban foglalják az operációs rendszerre, a hálózati topológiára, az alkalmazásokra, a felhasználói fiókokra vonatkozó részleteket és minden egyéb releváns információt.

Ezzel az érdeklődéssel felvértezve a felderítés lehet aktív vagy passzív. Ha passzív, a felderítés nyilvánosan elérhető forrásokból szerez információkat, és amikor ez aktív, a tesztelőnek interakcióba kell lépnie a rendszerrel. A legjobb eredmény érdekében mindkettőt kell használnia.

A hálózati információk összegyűjtéséhez olyan eszközöket használhat, mint a Metasploit. Íme a nyílt forráskódú intelligenciaeszközeink (OSINT) ellenőrzőlistája, ha további lehetőségekre van szüksége. Ezek az eszközök átvizsgálják a nyilvános IP-címeket, indexelik a fejlécekre adott válaszaikat, és felvilágosítják a tesztelőt a hálózatról, akár aktív vizsgálat nélkül is.

Az OSINT-keretrendszer megmutatja, hogy milyen hatalmas nyílt forráskódú erőforrások használhatók adatgyűjtésre. A belső és külső tollteszteknél gyakori a felderítés.

#2. Sebezhetőség értékelése

Ezután átvizsgálja a rendszert, hogy lássa az összes nyitott portot vagy lehetséges belépési pontot. A vizsgálatok nem kötelezőek a behatolási tesztelés során, és önállóan is elvégezhetők, ezt nevezik sebezhetőségi vizsgálatnak.

Ne feledje, hogy a felderítésből és szkennelésből nyert adatok segítenek olyan tesztek kidolgozásában, amelyek feltárják a gyakori és szokatlan gyenge pontokat. Az ilyen tesztek közé tartozik az SQL-befecskendezés, a webhelyek közötti szkriptelés, a rosszindulatú programok és a social engineering.

A tesztek célja a rendszer kihasználása a jogosultságok fokozásával és a forgalom elfogásával, miközben olyan nagy értékű eszközöket céloznak meg, mint a hálózatok, az alkalmazottak adatai, a szállítók, az alkalmazások, a partnerek/ellátási lánc adatai és a szállítói információk.

A tesztelők olyan erőforrásokat használnak fel, mint a National Vulnerability Database, hogy megtalálják a rendszer gyengeségeit, ha a folyamat automatizált. Ha manuális, akkor a sebezhetőséget értékelő eszközök, például a Metasploit, a Commix és az Sn1per.

#3. Kizsákmányolás

Miután az összes sérülékenységet konszolidálta és az értékelések eredményeit értelmezte, a tesztelő kihasználja a célrendszer sebezhetőségeit. A folyamat során olyan eszközöket kell használni, mint a Metasploit a valós támadások szimulálására.

Alkalmanként manuális technikákat, emberi előismereteket és ezek hátterét alkalmazzák. A kizsákmányolás az adatok feltöréséig, a szolgáltatások megzavarásáig vagy jogosulatlan információkhoz való hozzáférésig terjedhet. De ügyelni kell arra, hogy ne sértse meg a rendszert. Ez visszakerül a tesztelés hatókörébe, amely irányítja a teljes folyamatot.

Ennek a szakasznak az a célja, hogy értékelje a rendszer sebezhetőségeinek fennmaradását, és azt, hogy ez a rossz szereplőket mély hozzáféréshez vezet-e. Tehát olyan fejlett, állandó fenyegetéseket emulál, amelyek akár hónapok múlva is a rendszerben maradhatnak, hogy adatokat lopjanak.

Nyilvántartást vezetnek, hogy feljegyezzék a rendszerben eltöltött teljes időt anélkül, hogy elkapnák őket – ezek bemutatják a szervezet biztonsággal kapcsolatos megközelítésének hatékonyságát.

#4. Jelentés

Sok szervezet gyakran kihagyja ezt a lépést. Ez azonban két fő feladatnál is ugyanolyan fontos. Először a tesztelőnek meg kell tisztítania a rendszert. Ennek eredményeként a rendszer visszaáll az eredeti állapotába a penetrációs teszt előtt.

Másodszor, a tesztelőnek át kell tekintenie, dokumentálnia kell az érzékenységet, és ki kell dolgoznia az alkalmazott taktikát. Magyarázatot kell bemutatni a nagy értékű célpontokon végzett kihasználás eredményeinek magyarázatához. Most, hogy a tollteszt a végéhez közeledik, az itt kidolgozott jelentés a biztonsági testtartás rögzítését és javítását mutatja be.

Ne feledje, hogy egy hasznos jelentés általános tesztáttekintést és technikai részleteket ad. A technikai információknak tartalmazniuk kell a technikai kockázatokat, a szervezet üzleti tevékenységére gyakorolt hatást, a CVVS-pontszámokat, valamint egy taktikai útmutatót a feltárt sebezhetőségek kezeléséhez.

A penetrációs tesztek előnyei

A penetrációs tesztek számos előnnyel járnak szervezete számára. Felfedi a rendszer sebezhetőségét az összes technológiai stack és operációs rendszer esetében. A rendszertervek átvizsgálásával elismerheti rendszere erősségeit. Ez viszont lehetővé teszi, hogy a gyenge területekre összpontosítson.

Ezen túlmenően, pontosan meghatározza azokat a biztonsági technikákat, amelyek nem váltak kifizetődővé. Ezen ismeretek birtokában a legjobb gyakorlatok hasznosíthatók a jövőbeli/kiegészítő rendszerek építésénél.

A pozitív és negatív tesztek végrehajtásával átfogó jelentéseket készíthet. Ebben az esetben a jelentések lehetővé teszik, hogy megtudja, milyen technikák működnek, ahelyett, hogy egy konkrét problémát kezelnének és hagynának ott.

A valós támadások hiteles szimulációja lépésről lépésre betekintést nyújt a hackerek által a rendszer kihasználása érdekében alkalmazott módszerekbe. Ez kiteszi Önt a biztonsági testhelyzetét ábrázoló taktikák és időkeretek elé.

A megfelelőséget illetően a penetrációs tesztelés segít felmérni, hogy szervezete megfelel-e az összes előírásnak. Ha nem, akkor az üzleti pályát úgy alakíthatja, hogy az teljesen megfeleljen. Ettől eltekintve egy behatolási teszt igazolhatja, hogy az üzleti adatok biztonságosak. Ha nem ez a helyzet, akkor Ön figyelmeztetést kap, és így korrekciós lépéseket tehet.

A biztonsági költségvetések kiosztása során a behatolási tesztelés rámutat a javításra szoruló szakaszokra. Az alapos tesztelés és a dokumentáció segítségével egységes biztonsági költségvetést alakíthat ki az igényeinek megfelelően.

A tolltesztek új perspektívát is kínálnak a rendszerről. Ez magában foglalja a hibák kijavítását, valamint a rendszer általános kialakításának és architektúrájának továbbfejlesztését.

Ezenkívül a tolltesztek növelhetik az ügyfelek lojalitását és a márkája iránti bizalmat. A tollteszt pozitív eredményeivel vagy a megoldott problémákkal kapcsolatos frissítésekkel professzionálisan bemutathatja szervezetét/termékét, és javíthatja az ügyfélkapcsolatokat.

Az ügyfelek, ha megbizonyosodnak szolgáltatásaik biztonságáról, ismerőseikhez irányítják Önt, és ezzel természetes módon növekszik vállalkozása.

Miért fontos a tollteszt a SaaS, e-kereskedelem elindítása előtt?

A SaaS és az eCommerce egyedülálló a többi szoftvertípustól. Dinamikusak és alkalmazkodnak az ügyfelek folyamatosan változó igényeihez. A hatalmas adatszintek tárolása és továbbítása mellett versenyképesek az innováció és az új funkciók iterációjának igényével.

A szoftver folyamatos fejlesztése új sérülékenységeket jelent. A penetrációs teszt segít áthidalni az innováció és a biztonság közötti szakadékot. A számítógépes támadások számának növekedésével elkerülhetetlenül szükség van proaktív megközelítésre a szoftverek védelmében.

Minden SaaS-nek és e-kereskedelemnek meg kell erősítenie, hogy alkalmazásaik és digitális termékeik biztonságos infrastruktúra-rétegekre épülnek, követve a legjobb gyakorlatokat. A digitális termékei állapotának megértése megszünteti az adatszivárgások esélyét.

Mivel a penetrációs tesztelés egyesíti az emberek és a gépi intelligencia használatát, az IT-csapatok ezt a tudást hasznosíthatják a szoftverbiztonság megerősítésének mélyreható stratégiáinak kidolgozásához.

A tolltesztek elősegíthetik a szoftver alkalmazkodását. Ha megérti a SaaS vagy az e-kereskedelem sérülékenységeinek természetét, módosíthatja fejlesztési megközelítését, és elkerülheti a jövőbeni bevezetésüket. Ez akkor hasznos, ha több SaaS-megoldást fejlesztenek ugyanazon technológiák és folyamatok használatával.

Eddig tanult a penetrációs tesztelésről és annak jelentőségéről a szoftveriparban. Miközben az eszköztárának megfelelő megoldások kiválasztására szűkül, íme néhány a tartományon belüli legjobb teljesítményükről ismert.

Nem soroltam őket semmilyen sorrendbe. De megnyugodhat, megspórolják a keresgélésre fordított időt.

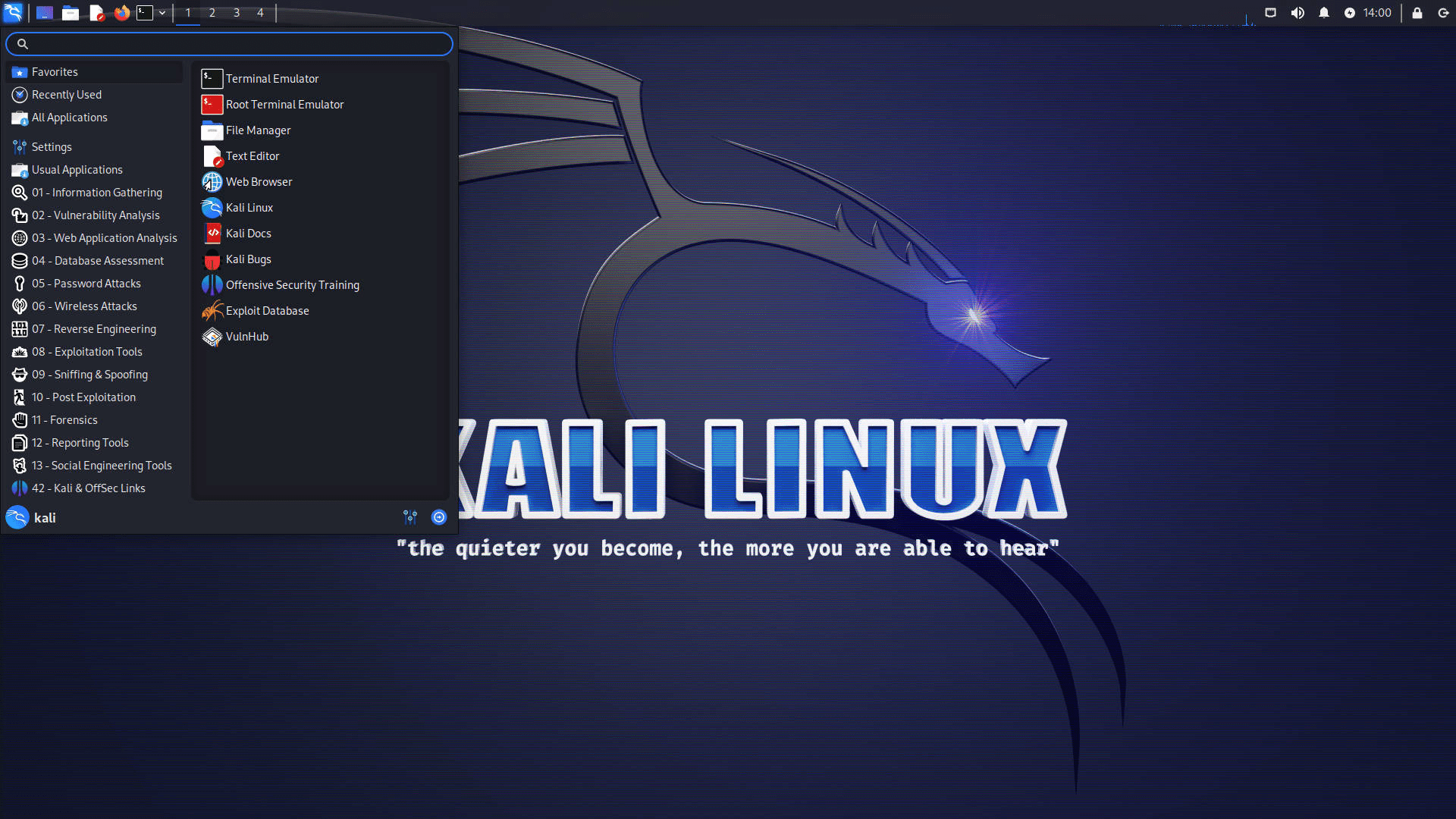

#1. Kali Linux

Kali Linux egy nyílt forráskódú platform, amely olyan biztonsági feladatokat céloz meg, mint a penetrációs tesztelés, a visszafejtés, a számítógépes kriminalisztika és a biztonsági kutatás.

Függetlenül attól, hogy a felhőben, a konténerekben, a mobileszközökön vagy a Linux ablakos alrendszerén dolgozik, a Kali verziója mindig elérhető lesz.

Lehetővé teszi, hogy bármilyen tollteszt-eszközt telepítsen rá, bár az eszközöket kézzel kell konfigurálnia. Az a jó Kalinak élénk közössége van és alapos dokumentáció a veteránoknak és a kezdő felhasználóknak egyaránt.

#2. Metasploit

A Metasploit A keretrendszert a biztonság iránt érdeklődők együttműködése hívja életre, amelynek célja a biztonsági tudatosság növelése, a sebezhetőségek kijavítása és a biztonsági értékelések kezelése.

Nézze meg A Metasploit GitHubja a legfrissebb irányelvekért az induláshoz, a biztonsági teszteléshez és a projekthez való hozzájáruláshoz.

#3. Nmap

Val vel Nmap (hálózatleképező), felfedezheti a hálózatokat és ellenőrizheti a biztonsági állapotukat. Bár nagy hálózatok gyors átvizsgálására tervezték, jól működik egyetlen gazdagépen.

A biztonsági rések megszüntetése mellett ismétlődő feladatok elvégzésére is használható, mint például a hálózati leltár, a gazdagépek üzemidejének figyelése és a szolgáltatásfrissítések ütemezése/kezelése.

Összehozva mindezt

A penetrációs tesztelés a digitális termékek biztonságának javításáról szól a sebezhetőségek feltárásával, azok kihasználásának bemutatásával, az üzletre gyakorolt lehetséges hatások bemutatásával, valamint az említett problémák megoldására szolgáló taktikai stratégiákkal.

Annak érdekében, hogy a legjobbat hozza ki a behatolási tesztekből, minden szakaszt szigorúan le kell fedni. Ez azt jelenti, hogy a teszt minden szakaszát egyenlő fontossággal kell kezelni anélkül, hogy figyelmen kívül hagynánk. Kezdje a teszt céljainak megtervezésével, és gyűjtsön össze annyi információt, amennyire szüksége van, mielőtt továbblépne a szkennelésbe.

Miután átvizsgálta a rendszereket, és teljesen kielemezte azokat, folytassa a támadást, és nézze meg, mennyi időbe telik a rendszernek, hogy felfedezze a jogsértést. Ellenőrizze a rendszerre gyakorolt hatást, dokumentálja a teljes folyamatot, és készítsen egy szanálási stratégiát. És a teszt befejezésekor állítsa vissza a rendszereket és tisztítsa meg őket. Ne feledje, hogy a tollteszteket gyakran kell elvégezni, hogy naprakészek maradjanak.

Ami az előnyöket illeti, a tolltesztek felfedik a sebezhetőségeket, megerősítik a biztonsági pozíciót, megtakaríthatják a költségvetést, amint megtervezheti a múltbeli tapasztalatok alapján, és átalakítják jövőbeli rendszerterveit.

Az ügyfél szemszögéből a tolltesztek segítenek a bizalom növelésében és a lojális kapcsolat kialakításában. Természetesen az emberek olyan márkákkal akarnak dolgozni, amelyekben megbízhatnak, különösen a digitális valuták világában.

A penetrációs tesztelés részletesebb megismeréséhez tekintse meg a penetrációs tesztelés fázisait, ahol lebontjuk az összes lépést, elmagyarázzuk az egyes szakaszok relevanciáját, és lépésről lépésre, irányított interakciót adunk a témával.