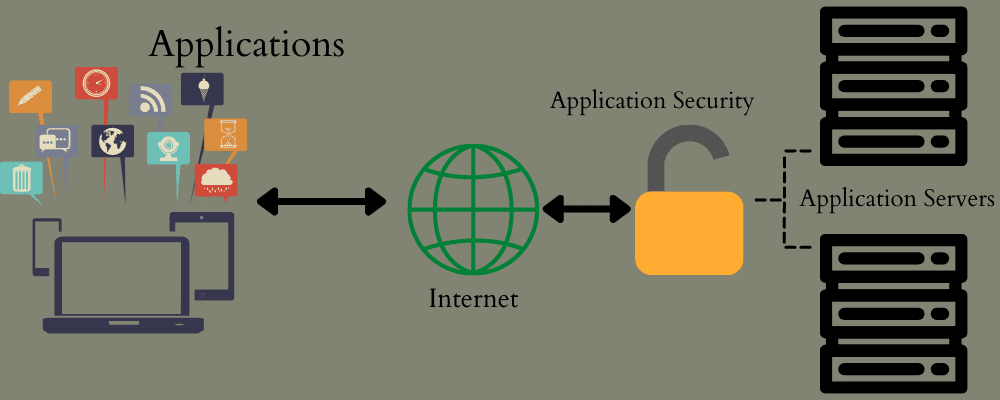

Az alkalmazásbiztonsági tesztelés elengedhetetlen annak biztosításához, hogy alkalmazása mentes legyen a sebezhetőségektől és kockázatoktól, és csökkentse a támadási felületet a kibertámadások megelőzése érdekében.

Egy jelentés szerint a vállalkozások szenvedtek 50%-kal több kibertámadás 2021-ben minden héten. Minden típusú vállalkozás a támadók radarja alatt áll, beleértve az oktatási intézményeket, a kormányzati szervezeteket, az egészségügyet, a szoftverszállítókat, a pénzügyeket stb.

Mondanunk sem kell, hogy az alkalmazásokat szinte minden szektorban széles körben alkalmazzák, hogy megkönnyítsék és kényelmesebbé tegyék az emberek számára a termékek és szolgáltatások használatát, tanácsadást, szórakoztatást stb. Ha pedig alkalmazást készít, a kódtól kezdve ellenőriznie kell annak biztonságát szakasz a gyártásig és a telepítésig.

A SAST és a DAST két kiváló módja az alkalmazások biztonsági tesztelésének.

Míg egyesek a SAST-ot részesítik előnyben, mások a DAST-ot részesítik előnyben, és van, aki mindkettőt ragozásban szereti.

Szóval, melyik oldalon állsz? Ha nem tud dönteni, segítsek!

Ebben a cikkben a SAST és a DAST összehasonlítását végezzük, hogy megértsük, melyik a jobb az adott esetre. Segít kiválasztani a legjobbat a tesztelési követelmények alapján.

Szóval maradj velünk, hogy megtudd, ki nyeri ezt a csatát!

Tartalomjegyzék

SAST kontra DAST: Mik ezek?

Ha meg akarja érteni a különbséget a SAST és a DAST között, elengedhetetlen néhány alaptétel tisztázása. Tehát lássuk, mi az a SAST és DAST.

Mi az a SAST?

A statikus alkalmazásbiztonsági tesztelés (SAST) egy tesztelési módszer, amellyel biztosítható az alkalmazások forráskódjának statisztikai áttekintése, hogy azonosítsa az összes sebezhetőség forrását, beleértve az alkalmazás gyengeségeit és hibáit, például az SQL-befecskendezést.

A SAST-t „fehér dobozos” biztonsági tesztelésnek is nevezik, ahol az alkalmazás belső részeit alaposan elemezzük, hogy megtalálják a biztonsági réseket. Ez az alkalmazásfejlesztés korai szakaszában, kódszinten történik, a build befejezése előtt. Ez az alkalmazás összetevőinek tesztelési környezetben történő kombinálása után is elvégezhető. Ezenkívül a SAST-t az alkalmazások minőségbiztosítására használják.

Ezenkívül SAST eszközökkel hajtják végre, egy alkalmazás kódtartalmára összpontosítva. Ezek az eszközök átvizsgálják az alkalmazás forráskódját, annak összes összetevőjével együtt, hogy megtalálják a lehetséges biztonsági problémákat és sebezhetőségeket. Segítenek csökkenteni az állásidőket és az adatok veszélyeztetésének kockázatát is.

A piacon elérhető kiváló SAST eszközök közül néhány:

Mi az a DAST?

A Dynamic Application Security Testing (DAST) egy másik tesztelési módszer, amely fekete doboz megközelítést alkalmaz, feltételezve, hogy a tesztelők nem férnek hozzá, vagy nem ismerik az alkalmazás forráskódját vagy belső funkcióit. Kívülről tesztelik az alkalmazást a rendelkezésre álló kimenetek és bemenetek segítségével. A teszt egy hackerre hasonlít, aki megpróbál hozzáférni az alkalmazáshoz.

A DAST célja, hogy megfigyelje az alkalmazás viselkedését a vektorok támadásakor, és azonosítsa az alkalmazásban maradt sebezhetőségeket. Ez egy működő alkalmazáson történik, és Önnek futnia kell az alkalmazást, és interakcióba kell lépnie vele bizonyos technikák megvalósításához és értékelések elvégzéséhez.

A DAST végrehajtása segít észlelni az alkalmazás összes biztonsági rését a telepítést követően futás közben. Így megelőzheti az adatszivárgást azáltal, hogy csökkenti a támadási felületet, amelyen keresztül a valódi hackerek kibertámadást hajthatnak végre.

Ezen túlmenően a DAST manuálisan és DAST-eszközök segítségével is végrehajtható olyan hackelési módszerek megvalósításához, mint például a webhelyek közötti szkriptelés, SQL-befecskendezés, rosszindulatú programok stb. A DAST-eszközök ellenőrizhetik a hitelesítési problémákat, a szerverkonfigurációt, a logikai hibás konfigurációkat, a harmadik féltől származó kockázatokat, a titkosítási bizonytalanságokat stb.

Néhány megfontolható DAST-eszköz:

SAST kontra DAST: Hogyan működnek

Hogyan működik a SAST?

Először is ki kell választania egy SAST-eszközt, amelyet az alkalmazás összeállítási rendszerén szeretne megvalósítani a tesztelés végrehajtásához. Tehát ki kell választania egy SAST eszközt néhány kritérium alapján, például:

- Az alkalmazás programozási nyelve

- Az eszköz kompatibilitása a jelenlegi CI-vel vagy bármely más fejlesztőeszközzel

- Az alkalmazás pontossága a problémák megtalálásában, beleértve a hamis pozitív eredmények számát

- Hányféle sérülékenységet fedhet le az eszköz, valamint az egyéni feltételek ellenőrzésének képességét?

Tehát, miután kiválasztotta a SAST eszközt, folytathatja vele.

A SAST eszközök valahogy így működnek:

- Az eszköz nyugalmi állapotban beolvassa a kódot, hogy részletes képet kapjon a forráskódról, a konfigurációkról, a környezetről, a függőségekről, az adatfolyamról és egyebekről.

- A SAST eszköz soronként és utasításonként ellenőrzi az alkalmazás kódját, miközben összehasonlítja azokat a meghatározott irányelvekkel. Tesztelni fogja a forráskódot a sebezhetőségek és hibák, például az SQL-befecskendezések, a puffertúlcsordulás, az XSS-problémák és más problémák észlelése érdekében.

- A SAST megvalósításának következő lépése a kódelemzés a SAST-eszközökön keresztül, szabályokat használva és testreszabva azokat.

Így a problémák észlelése és hatásuk elemzése segít megtervezni, hogyan javíthatja ki ezeket a problémákat és javíthatja az alkalmazás biztonságát.

A SAST-eszközök azonban téves pozitív eredményeket adhatnak, ezért jó ismerettel kell rendelkeznie a kódolásról, a biztonságról és a tervezésről, hogy észlelje ezeket a hamis pozitívakat. Vagy módosíthat a kódon, hogy megakadályozza a hamis pozitív eredményeket, vagy csökkentse azokat.

Hogyan működik a DAST?

A SAST-hoz hasonlóan bizonyos szempontok figyelembevételével bizonyosodjon meg arról, hogy jó DAST-eszközt válasszon:

- A DAST eszköz automatizáltsági szintje a kézi vizsgálatok ütemezéséhez, futtatásához és automatizálásához

- Hányféle sérülékenységet fedhet le a DAST eszköz?

- A DAST eszköz kompatibilis a jelenlegi CI/CD-vel és más eszközökkel?

- Mennyi testreszabást kínál egy adott tesztesethez való konfigurálása?

A DAST eszközök használata általában egyszerű; de sok összetett dolgot csinálnak a színfalak mögött, hogy megkönnyítsék a tesztelést.

- A DAST eszközök célja, hogy a lehető legtöbb adatot gyűjtsék össze az alkalmazásról. Minden oldalt feltérképeznek, és kivonják a bemeneteket, hogy kibővítsék a támadási felületet.

- Ezután megkezdik az alkalmazás aktív vizsgálatát. A DAST eszköz különféle támadási vektorokat küld a korábban talált végpontokra, hogy ellenőrizze a sebezhetőségeket, például XSS, SSRF, SQL injekciók stb.

- A lépés befejezése után az eszköz megjeleníti az eredményeket. Ha sérülékenységet észlel, azonnal átfogó tájékoztatást ad a sérülékenységről, típusáról, URL-címéről, súlyosságáról, támadási vektoráról, és segít a problémák megoldásában.

A DAST eszközök kiválóan alkalmasak az alkalmazásba való bejelentkezés során fellépő hitelesítési és konfigurációs problémák észlelésére. Konkrét előre meghatározott bemeneteket biztosítanak a tesztelt alkalmazás számára a támadások szimulálásához. Az eszköz ezután összehasonlítja a kimenetet a várt eredménnyel, hogy hibákat találjon. A DAST-t széles körben használják a webalkalmazások biztonsági tesztelésében.

SAST kontra DAST: Miért van szükséged rájuk?

A SAST és a DAST számos előnnyel jár a fejlesztő és tesztelő csapatok számára. Nézzük meg őket.

A SAST előnyei

Biztosítja a biztonságot a fejlesztés korai szakaszában

A SAST fontos szerepet játszik az alkalmazások biztonságának biztosításában a fejlesztési életciklus korai szakaszában. Lehetővé teszi, hogy a kódolási vagy tervezési szakaszban sebezhető pontokat találjon a forráskódban. És ha már a korai szakaszban észleli a problémákat, könnyebbé válik a javításuk.

Ha azonban nem hajt végre teszteket korán a problémák feltárása érdekében, és tovább kell építeni őket a fejlesztés végéig, a build számos eredendő hibát és hibát tartalmazhat. Emiatt nemcsak ezek megértése és kezelése lesz problémás, hanem időigényes is, ami tovább tolja a gyártási és üzembe helyezési ütemtervet.

A SAST végrehajtása azonban időt és pénzt takarít meg a sebezhetőségek kijavításával. Ráadásul a szerveroldali és a kliensoldali sebezhetőségeket is képes tesztelni. Mindezek segítenek az alkalmazás biztonságában, és lehetővé teszik az alkalmazás számára biztonságos környezet kialakítását és gyors üzembe helyezését.

Gyorsabb és pontosabb

A SAST eszközök sokkal gyorsabban ellenőrzik az alkalmazást és annak forráskódját, mint a kód manuális ellenőrzése. Az eszközök több millió kódsort képesek gyorsan és pontosan beolvasni, és felismerni az ezekben rejlő mögöttes problémákat. Ezenkívül a SAST eszközök folyamatosan figyelik a kódot a biztonság érdekében, hogy megőrizzék integritását és funkcionalitását, miközben segítik a problémák gyors enyhítését.

Biztonságos kódolás

Biztosítania kell a biztonságos kódolást minden alkalmazáshoz, legyen szó webhelyek, mobileszközök, beágyazott rendszerek vagy számítógépek kódjának fejlesztéséről. Ha robusztus, biztonságos kódolást hoz létre a kezdetektől, csökkenti annak kockázatát, hogy az alkalmazás veszélybe kerül.

Ennek az az oka, hogy a támadók könnyen célba vehetnek rosszul kódolt alkalmazásokat, és olyan káros tevékenységeket hajthatnak végre, mint például információk, jelszavak ellopása, fiókok átvétele stb. Káros hatással van a szervezet hírnevére és az ügyfelek bizalmára.

A SAST használata segít a biztonságos kódolási gyakorlat biztosításában a kezdetektől fogva, és szilárd alapot biztosít az életciklusának virágzásához. Segít a megfelelés biztosításában is. Ezenkívül a Scrum mesterei SAST-eszközöket használhatnak annak biztosítására, hogy csapataikban biztonságosabb kódolási szabványt alkalmazzanak.

Magas kockázatú sebezhetőség észlelése

A SAST-eszközök észlelhetik a nagy kockázatú alkalmazások biztonsági réseit, például az SQL-befecskendezést, amelyek hatással lehetnek az alkalmazásra annak teljes életciklusára, valamint a puffertúlcsordulásokat, amelyek letilthatják az alkalmazást. Ezen túlmenően hatékonyan észlelik a cross-site scripting-et (XSS) és a sebezhetőségeket. Valójában a jó SAST-eszközök képesek azonosítani a cikkben említett összes problémát Az OWASP legfontosabb biztonsági kockázatai.

Könnyen integrálható

A SAST-eszközök könnyen integrálhatók egy alkalmazásfejlesztési életciklus meglévő folyamatába. Zökkenőmentesen dolgozhatnak fejlesztői környezetekben, forrástárolókban, hibakövetőkben és egyéb biztonsági tesztelőeszközökben. Tartalmaznak egy felhasználóbarát felületet is a következetes teszteléshez, a felhasználók meredek tanulási görbéje nélkül.

Automatizált auditok

A biztonsági problémák kézi kódellenőrzése fárasztó lehet. Ez megköveteli az ellenőrtől, hogy megértse a sebezhetőséget, mielőtt ténylegesen nekiláthat a kód alapos vizsgálatának.

A SAST eszközök azonban hihetetlen teljesítményt nyújtanak a kód gyakori, pontos és rövidebb vizsgálatához. Az eszközök a kódbiztonságot is hatékonyabban teszik lehetővé, és felgyorsíthatják a kódellenőrzéseket.

A DAST használatának előnyei

A DAST az alkalmazások futásidejű funkcióira összpontosít, és számos előnnyel jár a szoftverfejlesztő csapat számára, mint például:

A tesztelés szélesebb köre

A modern alkalmazások összetettek, beleértve számos külső könyvtárat, örökölt rendszert, sablonkódot stb. Nem beszélve arról, hogy a biztonsági kockázatok folyamatosan fejlődnek, és olyan megoldásra van szükség, amely szélesebb tesztelési lefedettséget kínál, ami nem biztos, hogy elegendő, ha csak használja. SAST.

A DAST ebben segíthet minden típusú alkalmazás és webhely vizsgálatával és tesztelésével, függetlenül azok technológiájától, forráskód elérhetőségétől és eredetétől.

Ezért a DAST használatával különféle biztonsági problémákat oldhat meg, miközben ellenőrzi, hogyan jelenik meg az alkalmazás a támadók és a végfelhasználók számára. Segítségével átfogó tervet futtathat a problémák megoldására és minőségi alkalmazás előállítására.

Magas szintű biztonság a különböző környezetekben

Mivel a DAST az alkalmazáson kívülről van implementálva, nem az alapul szolgáló kódon, így az alkalmazás legmagasabb szintű biztonságát és integritását érheti el. Még ha módosít is az alkalmazáskörnyezetben, az biztonságos és teljes mértékben használható marad.

Telepítési tesztek

A DAST eszközöket nem csak az alkalmazások tesztelésére használják átmeneti környezetben a sebezhetőségek keresésére, hanem fejlesztési és éles környezetekben is.

Így megtekintheti, mennyire biztonságos az alkalmazás a gyártás után. Az eszközök segítségével rendszeresen átvizsgálhatja az alkalmazást, hogy megtalálja a konfigurációs változások által okozott problémákat. Új sebezhetőségeket is felfedezhet, amelyek veszélyeztethetik az alkalmazást.

Könnyen integrálható a DevOps munkafolyamataiba

Romboljunk itt néhány mítoszt.

Sokan úgy gondolják, hogy a DAST nem használható a fejlesztési szakaszban. Ez volt, de már nem érvényes. Számos eszköz létezik, például az Invicti, amelyeket könnyedén integrálhat a DevOps munkafolyamataiba.

Tehát, ha helyesen állítja be az integrációt, engedélyezheti az eszköz számára, hogy automatikusan keressen sebezhetőséget, és azonosítsa a biztonsági problémákat az alkalmazásfejlesztés korai szakaszában. Ez jobban biztosítja az alkalmazás biztonságát, elkerüli a késéseket a problémák megtalálása és kezelése során, és csökkenti a kapcsolódó költségeket.

Segít a penetrációs tesztelésben

A dinamikus alkalmazások biztonsága olyan, mint a behatolási tesztelés, amikor egy alkalmazást rosszindulatú kód beszúrásával vagy kibertámadással ellenőrzik az alkalmazás válaszának ellenőrzése érdekében a biztonsági rések szempontjából.

A DAST eszköz használata a penetrációs tesztelés során leegyszerűsítheti munkáját annak átfogó képességeivel. Az eszközök egyszerűsíthetik az általános behatolási tesztelést azáltal, hogy automatizálják a sebezhetőségek azonosításának és a problémák bejelentésének folyamatát, hogy azonnal kijavítsák azokat.

Szélesebb körű biztonsági áttekintés

A DAST előnye van a pontszerű megoldásokkal szemben, mivel az előbbi alaposan át tudja tekinteni az alkalmazás biztonsági helyzetét. Ezenkívül minden típusú alkalmazást, webhelyet és egyéb webes eszközöket tesztelhet, függetlenül azok programozási nyelvétől, eredetétől, kurzuskódjától stb.

Így nem számít, milyen típusú szoftvert vagy alkalmazást készít, átfogóan megértheti annak biztonsági állapotát. A környezetek közötti jobb láthatóság eredményeként még a kockázatos, elavult technológiákat is észlelheti.

SAST vs DAST: Hasonlóságok és különbségek

A statikus alkalmazásbiztonsági tesztelés (SAST) és a dinamikus alkalmazásbiztonsági tesztelés (DAST) egyaránt az alkalmazásbiztonsági tesztelés egy fajtája. Ellenőrzik az alkalmazásokban a sebezhetőségeket és problémákat, és segítenek megelőzni a biztonsági kockázatokat és a kibertámadásokat.

A SAST-nak és a DAST-nak ugyanaz a célja – a biztonsági problémák észlelése és megjelölése, valamint a támadások megtörténte előtt azok kijavítása.

Most, ebben a SAST vs DAST kötélhúzásban, nézzünk meg néhány szembetűnő különbséget a két biztonsági tesztelési módszer között.

ParaméterSASTDASTTípus Fehérdobozos alkalmazásbiztonsági tesztelés.Feketedobozos alkalmazásbiztonsági tesztelés.Tesztelési útvonal A tesztelés belülről kifelé (az alkalmazásokból) történik. A tesztelés kívülről, belülről történik.ApproachDevelopers tesztelési megközelítés.

Itt a tesztelő ismeri az alkalmazás tervezését, megvalósítását és keretrendszerét.

A hackerek megközelítése.

Itt a tesztelő semmit sem tud az alkalmazás tervezéséről, megvalósításáról és keretrendszereiről.

Megvalósítás Statikus kódon valósul meg, és nincs szükség telepített alkalmazásokra. Azért nevezik „statikusnak”, mert az alkalmazás statikus kódját ellenőrzi, hogy tesztelje a sebezhetőségeket. Futó alkalmazáson valósul meg. Ezt „dinamikusnak” nevezik, mivel futás közben ellenőrzi az alkalmazás dinamikus kódját, hogy sebezhetőséget keressen. A TimelineSAST az alkalmazásfejlesztés korai szakaszában történik. A DAST egy futó alkalmazáson az alkalmazásfejlesztési életciklus vége felé történik. Lefedettség és elemzésIt pontosan megtalálja a kliens- és szerveroldali sebezhetőségeket. A SAST eszközök különféle beágyazott rendszerekkel és kódokkal kompatibilisek.

Azonban nem képes észlelni a környezetekkel és a futási idővel kapcsolatos problémákat.

Felismerheti a környezettel és a futásidővel kapcsolatos problémákat. De csak az alkalmazások válaszait és kéréseit tudja elemezni.ForráskódA teszteléshez forráskódra van szüksége.Nem igényel forráskódot a teszteléshez.A CI/CD pipelinesSAST közvetlenül a CI/CD folyamatokba van integrálva, hogy segítse a fejlesztőket az alkalmazáskód rendszeres figyelésében .

Lefedi a CI-folyamat minden szakaszát, beleértve az alkalmazás kódjának biztonsági elemzését az automatikus kódolvasással és a build tesztelésével.

A DAST beépül egy CI/CD folyamatba, miután az alkalmazást telepítették, és fut egy tesztszerveren vagy a fejlesztő számítógépén.A kockázatcsökkentési eszközök alaposan átvizsgálják a kódot, hogy pontos helyük alapján megtalálják a sebezhetőségeket, ami segít a könnyebb orvoslásban.Mivel a DAST eszközök futásidejű, előfordulhat, hogy nem adják meg a sebezhetőségek pontos helyét.KöltséghatékonyságMivel a problémákat a korai szakaszban észlelik, a problémák kijavítása egyszerű és olcsóbb.Mivel a fejlesztési életciklus vége felé kerül bevezetésre, a problémák nem észlelhetők addig. Ezenkívül előfordulhat, hogy nem ad pontos helyeket.

Mindezek költségessé teszik a problémák megoldását. Ugyanakkor késlelteti a teljes fejlesztési ütemtervet, növelve az általános gyártási költségeket.

SAST kontra DAST: Mikor használjuk őket?

Mikor kell használni a SAST-t?

Tegyük fel, hogy van egy fejlesztőcsapata a kód írására monolitikus környezetben. Fejlesztői azonnal beépítik a módosításokat a forráskódba, amint frissítéssel állnak elő. Ezután össze kell állítani az alkalmazást, és rendszeresen előléptetni a gyártási szakaszba egy ütemezett időpontban.

A sérülékenységek itt nem nagyon fognak megjelenni, és ha hosszú idő után megjelenik, áttekintheti és javíthatja. Ebben az esetben megfontolhatja a SAST használatát.

Mikor kell használni a DAST-ot?

Tegyük fel, hogy van egy hatékony DevOps-környezet automatizálással az SLDC-ben. Kihasználhat konténereket és felhőplatformokat, például az AWS-t. Így a fejlesztők gyorsan kódolhatják frissítéseiket, és a DevOps eszközök segítségével automatikusan lefordíthatják a kódot, és gyorsan generálhatnak tárolókat.

Így felgyorsíthatja a telepítést folyamatos CI/CD-vel. Ez azonban növelheti a támadási felületet is. Ehhez a DAST eszköz használata kiváló választás lehet a teljes alkalmazás átvizsgálásához és a problémák megtalálásához.

SAST kontra DAST: Dolgozhatnak együtt?

Igen!!!

Valójában ezek együttes használata segít átfogóan megérteni az alkalmazás biztonsági problémáit belülről és kívülről. Lehetővé teszi a szinbiotikus DevOps vagy DevSecOps folyamatot is, amely hatékony és megvalósítható biztonsági tesztelésen, elemzésén és jelentésén alapul.

Ezenkívül ez segít csökkenteni a sebezhetőséget és a támadási felületet, valamint mérsékelni a kibertámadásokkal kapcsolatos aggodalmakat. Ennek eredményeként rendkívül biztonságos és robusztus SDLC-t hozhat létre.

Ennek oka az, hogy a „statikus” alkalmazásbiztonsági tesztelés (SAST) nyugalmi állapotban ellenőrzi a forráskódot. Előfordulhat, hogy nem fedi le az összes sebezhetőséget, és nem alkalmas futásidejű vagy konfigurációs problémákra, például hitelesítésre és engedélyezésre.

Ezen a ponton a fejlesztőcsapatok használhatják a SAST-t más tesztelési módszerekkel és eszközökkel, például a DAST-tal. Ez az a hely, ahol a DAST biztosítja az egyéb sebezhetőségek észlelését és javítását.

SAST kontra DAST: Mi a jobb?

Mind a SAST-nak, mind a DAST-nak megvannak a maga előnyei és hátrányai. Néha a SAST előnyösebb, mint a DAST, néha pedig fordítva.

Bár a SAST segíthet a problémák korai felismerésében, kijavításában, a támadási felület csökkentésében, és több előnyt kínál, az egyre terjedő kibertámadások miatt nem elegendő egyetlen biztonsági tesztelési módszerre hagyatkozni.

Tehát, ha a kettő közül választ egyet, ismerje meg igényeit, és válassza ki a megfelelőt. De a legjobb, ha a SAST-t és a DAST-t együtt használja. Ez biztosítja, hogy profitálhasson ezekből a biztonsági tesztelési módszerekből, és hozzájáruljon az alkalmazás 360 fokos védelméhez.

Ebből a következtetésből a SAST vs. DAST esetében azt mondhatom, hogy valójában mindkettő nem rivális, de jó barátok lehetnek. Barátságuk pedig magasabb szintű biztonságot hozhat az alkalmazásaiba.

Most megtekintheti az alkalmazástesztelés különböző típusait.