Átfogóbb hálózati biztonsági megoldást keres? Megértjük a VPN, az SDP és a ZTNA közötti különbséget.

A VPN-ek (virtuális magánhálózatok) több mint 25 éve segítik a vállalkozásokat biztonságos hozzáférésben a fióktelepek, távoli dolgozók és harmadik felek összekapcsolásához. A hálózati és kommunikációs követelmények azonban folyamatosan fejlődnek, és egyre gyakoribbak a kifinomult kiberbiztonsági fenyegetések.

Ráadásul a kutatások azt mutatják 55 százalék a vállalatoknak jelenleg gyakran távoli alkalmazottai vannak, 50 százalék A vállalati adatok nagy részét a felhő tárolja, és a veszélyek éppolyan valószínűek a kerületen belül, mint azon kívül. Ennek eredményeként a VPN-ek kezdik megmutatkozni az életkorukban, mert nem foglalkoznak megfelelően az új környezet biztonsági aggályaival.

Előfordulhat, hogy jelenlegi VPN-szolgáltatója nem tudja korszerűsíteni technológiáját, hogy alkalmazkodjon a jelenlegi biztonsági fenyegetésekhez. Itt jön a képbe a Software Defined Perimeters (SDP) és a Zero Trust Networks Access (ZTNA). Ezek hasonló megközelítések a VPN-ekhez, de innovatívabb, szigorúbb és átfogóbb hálózati biztonsági megoldások.

Tartalomjegyzék

Mi az a VPN, SDP és ZTNA?

Értsük meg őket!

Virtuális magánhálózatok (VPN)

A VPN olyan hálózati kapcsolatra utal, amely virtuális biztonságos alagutakon alapul a nyilvános hálózatok felhasználóit védő pontok között. A VPN-ek a hálózaton kívülről hitelesítik a felhasználókat, mielőtt bevezetnék őket. Csak a VPN-be bejelentkezett felhasználók láthatják és érhetik el az eszközöket, és láthatják a hálózati tevékenységet.

Tegyük fel, hogy VPN-t használ az internet böngészéséhez. Ebben az esetben az Ön internetszolgáltatója (Internet Szolgáltató) és más harmadik felek nem tudják figyelemmel kísérni, hogy mely webhelyeket látogatja meg, illetve milyen adatokat továbbít és fogad, mivel a VPN-szerver lesz az Ön adatainak forrása. Titkosítja az internetes forgalmat, és valós időben elrejti online személyazonosságát. Hasonlóképpen, a kiberbűnözők nem tudják eltéríteni az Ön internetes forgalmát, hogy ellopják személyes adatait.

A VPN-eknek azonban számos hátránya van. Például a felhőalapú számítástechnikát és a Software-as-a-Service-t (SaaS) nem használták az örökölt VPN feltalálásakor. Amikor a VPN-eket fejlesztették, a legtöbb vállalat belső vállalati hálózatokon tárolta adatait. A távoli foglalkoztatás pedig nem volt gyakori ebben a korszakban.

A VPN hátrányai

Íme néhány hátránya a VPN-eknek, amelyek bizonytalanná és kényelmetlenné teszik őket a mai szervezetek számára:

Nyitott portok: A VPN-koncentrátorok (a VPN-kapcsolatokat biztosító hálózati berendezések) a nyitott portokra támaszkodnak a VPN-kapcsolatok létrehozásához. A probléma az, hogy a kiberbűnözők gyakran a nyitott portokat veszik célba, és arra használják őket, hogy elérjék a hálózatokat.

Hozzáférés hálózati szinten: Miután a VPN hitelesíti a felhasználókat, és beengedi őket a hálózatba, korlátlan hozzáféréssel rendelkeznek, ami fenyegetéseknek teszi ki a hálózatot. Ez a tervezési hiba a vállalat adatait, alkalmazásait és szellemi tulajdonát teszi védtelenné a támadásokkal szemben.

Nem megfelelő jogosultság: Az SDP-vel és a ZTNA-val ellentétben a VPN-ek nem igényelnek azonosítást sem a felhasználók, sem az eszközök számára, akik megpróbálnak csatlakozni a hálózathoz. És mivel a felhasználók mindig rossz jelszóhasználattal rendelkeznek, és nem is beszélve a sötét weben megvásárolható több millió ellopott felhasználói hitelesítő adatról, a hackerek rögzíthetik és megkerülhetik az Ön online fiókjaiban lévő kéttényezős hitelesítési kódokat.

A szoftverek sebezhetősége: Számos népszerű VPN-rendszerről kiderült, hogy olyan szoftverproblémákat tartalmaz, amelyeket a csalók idővel kihasználhattak. A kiberbűnözők kijavítatlan VPN-szoftvereket keresnek, mert az a vállalatokat védtelenné teszi a támadásokkal szemben. Ez igaz azokra a VPN-felhasználókra, akik még akkor sem frissítették szoftverüket, ha a gyártók azonnali javításokat kínálnak.

Hatástalan teljesítmény: A VPN-koncentrátorok fulladáspontokat okozhatnak, ami lassú teljesítményt, túlzott késleltetést és általános rossz felhasználói élményt okozhat.

Kényelmetlen: A VPN-ek beállítása költséges és időigényes eljárás, amely sok erőfeszítést igényel a biztonsági csapattól és a felhasználóktól. Ráadásul a VPN-ek nem biztonságos hálózati biztonsági megoldások a tipikus technológiai sebezhetőségek miatt, amelyek megnövelik a támadási felületet.

Software-Defined Perimeter (SDP)

Az SDP, más néven „fekete felhő” egy számítógépes biztonsági megközelítés, amely elrejti az internethez kapcsolódó infrastruktúrát, például szervereket, útválasztókat és egyéb vállalati eszközöket, nehogy külső felek és támadók lássák, akár a helyszínen, akár a felhőben. .

Az SDP identitás-hitelesítési megközelítés alapján szabályozza a szervezetek hálózati erőforrásaihoz való hozzáférést. Az SDP-k az eszköz és a felhasználói identitást is hitelesítik úgy, hogy először felmérik az eszköz állapotát, és ellenőrzik a felhasználó személyazonosságát. A hitelesített felhasználó megkapja a titkosított hálózati kapcsolatát, amelyhez más felhasználó vagy szerver nem férhet hozzá. Ez a hálózat is csak azokat a szolgáltatásokat tartalmazza, amelyekhez a felhasználó hozzáférést kapott.

Ez azt jelenti, hogy kívülről csak a jogosult felhasználók láthatják és férhetnek hozzá a cég eszközeihez, de senki más nem. Ez különbözteti meg az SDP-t a VPN-ektől, amelyek korlátozzák a felhasználói jogosultságokat, miközben korlátlan hálózati hozzáférést tesznek lehetővé.

Nulla megbízható hálózati hozzáférés (ZTNA)

A ZTNA biztonsági megoldás biztonságos távoli hozzáférést tesz lehetővé az alkalmazásokhoz és szolgáltatásokhoz a hozzáférés-szabályozás alapján.

Más szavakkal, a ZTNA nem bízik egyetlen felhasználóban vagy eszközben sem, és korlátozza a hozzáférést a hálózati erőforrásokhoz még akkor is, ha a felhasználó korábban már hozzáfért ugyanazokhoz az erőforrásokhoz.

A ZTNA biztosítja, hogy minden olyan személy és felügyelt eszköz, aki megkísérel hozzáférni az erőforrásokhoz egy nulla megbízható hálózaton, szigorú személyazonosság-ellenőrzési és hitelesítési folyamaton megy keresztül, függetlenül attól, hogy a hálózaton belül vagy kívül tartózkodnak.

Miután a ZTNA létrehozta a hozzáférést és érvényesítette a felhasználót, a rendszer biztonságos, titkosított csatornán keresztül hozzáférést biztosít a felhasználónak az alkalmazáshoz. Ez további biztonsági réteget ad a vállalati alkalmazásokhoz és szolgáltatásokhoz azáltal, hogy elrejti azokat az IP-címeket, amelyek egyébként nyilvánosak lennének.

A ZTNA megoldás egyik vezetője az kerület 81.

SDP vs VPN

Az SDP-k biztonságosabbak, mivel ellentétben a VPN-ekkel, amelyek lehetővé teszik az összes csatlakoztatott felhasználó számára, hogy hozzáférjen a teljes hálózathoz, az SDP-k lehetővé teszik a felhasználók számára, hogy hozzáférjenek a privát hálózati kapcsolathoz. A felhasználók csak a hozzájuk rendelt vállalati eszközökhöz férhetnek hozzá.

Az SDP-k is jobban felügyelhetők, mint a VPN-k, különösen akkor, ha a belső felhasználók több szintű hozzáférést igényelnek. A VPN-ek használata a hálózati hozzáférés több szintjének kezelésére számos VPN-kliens telepítését teszi szükségessé. Az SPD-vel nincs olyan ügyfél, amelyhez mindenki, aki ugyanazokat az erőforrásokat használja, csatlakozik; ehelyett minden felhasználónak megvan a saját hálózati kapcsolata. Szinte olyan, mintha mindenkinek lenne saját személyes virtuális magánhálózata (VPN).

Ezenkívül az SDP-k mind az eszközöket, mind a felhasználókat ellenőrzik, mielőtt hozzáférnének a hálózathoz, ami jelentősen megnehezíti a támadók számára, hogy csak ellopott hitelesítő adatokkal férhessenek hozzá a rendszerhez.

Az SDP-ket és a VPN-ket néhány további lényeges jellemző különbözteti meg:

- Az SDP-ket nem korlátozza a földrajzi vagy infrastruktúra. Ez azt jelenti, hogy az SPD mind a helyszíni infrastruktúra, mind a felhő infrastruktúra biztosítására használható, mivel ezek szoftveralapúak, nem pedig hardver alapúak.

- A többfelhős és hibrid felhőtelepítések is könnyen integrálhatók az SDP-kkel.

- Az SDP-k bárhonnan csatlakoztathatják a felhasználókat; nem kell egy vállalat fizikai hálózatán belül lenniük. Ez azt jelenti, hogy az SDP-k hasznosabbak a távoli csapatok kezelésében.

VPN kontra ZTNA

Ellentétben a VPN-ekkel, amelyek a hálózaton belül minden felhasználóban és eszközben megbíznak, és teljes hozzáférést biztosítanak a LAN-hoz (Local Area Network), a Zero Trust kialakítás azon az elven működik, hogy egyetlen felhasználó, számítógép vagy hálózat sem a peremen belül, sem azon kívül nem kerülhető el. megbízható – alapértelmezés szerint.

A Zero Trust biztonság biztosítja, hogy mindenki, aki megpróbál hozzáférést szerezni a hálózati erőforrásokhoz, ellenőrizve legyen, és a felhasználó csak azokhoz a szolgáltatásokhoz férhessen hozzá, amelyek számára kifejezetten engedélyezett. A ZTNA megvizsgálja az eszköz testhelyzetét, hitelesítési állapotát és a felhasználó helyét a hitelesítés előtti bizalom biztosítása érdekében.

Ez megold egy tipikus VPN-problémát, amelyben a BYOD (bring your own device) távoli felhasználók ugyanolyan szintű hozzáférést kapnak, mint a vállalati iroda felhasználói, bár gyakran kevesebb biztonsági korlátozással rendelkeznek.

Egy másik különbség az, hogy bár a klasszikus VPN hálózati biztonság megakadályozhatja a hálózaton kívüli hozzáférést, alapértelmezés szerint a hálózaton belüli felhasználókban bíznak. Hozzáférést biztosítanak a felhasználóknak az összes hálózati eszközhöz. Ezzel a stratégiával az a probléma, hogy amint egy támadó hozzáfér a hálózathoz, teljes ellenőrzése alatt áll minden benne.

A zéró megbízhatóságú hálózat azt is lehetővé teszi a biztonsági csapatok számára, hogy hely- vagy eszközspecifikus hozzáférés-szabályozási házirendeket állítsanak be, hogy megakadályozzák, hogy a javítatlan vagy sebezhető eszközök csatlakozzanak a vállalat hálózati szolgáltatásaihoz.

Összefoglalva, a ZTNA-nak számos előnye van a VPN-nel szemben:

- Biztonságosabb – a ZTNA láthatatlanná tevő köpenyt hoz létre a felhasználók és az alkalmazások köré.

- Csak a lefoglalt felhőalapú és belső szerveralapú vállalati erőforrások állnak rendelkezésre a távoli dolgozók és a helyszíni felhasználók számára.

- Egyszerűbben kezelhető – a ZTNA alulról felfelé épült a mai hálózati biztonsági környezethez, a kiváló teljesítményt és az egyszerű integrációt szem előtt tartva.

- Jobb teljesítmény – a felhőalapú ZTNA megoldások megfelelő hitelesítést biztosítanak mind a felhasználó, mind az eszköz számára, megszüntetve a VPN-ek által okozott biztonsági problémákat.

- A méretezhetőség könnyedebb – a ZTNA egy felhőalapú platform, amely könnyen méretezhető, és nem igényel semmilyen felszerelést.

SDP kontra ZTNA

Az SDP (Software Defined Perimeters) és a ZTNA (Zero Trust Networks Access) egyaránt a sötét felhő koncepcióját alkalmazza, hogy megakadályozza a jogosulatlan felhasználókat és eszközöket abban, hogy olyan alkalmazásokat és szolgáltatásokat nézzenek meg, amelyekhez nem férnek hozzá.

A ZTNA és az SDP csak a szükséges erőforrásokhoz teszi lehetővé a felhasználóknak a hozzáférést, ami jelentősen csökkenti az oldalirányú elmozdulás kockázatát, amely egyébként lehetséges lenne a VPN-ekkel, különösen akkor, ha egy kompromittált végpont vagy hitelesítési adatok lehetővé teszik a szkennelést és más szolgáltatásokra való átállást.

Az SDP-k alapértelmezés szerint nulla megbízhatóságú architektúrát alkalmaznak, ami azt jelenti, hogy a hozzáférést visszatartják, hacsak a felhasználó nem tudja kielégítően hitelesíteni személyazonosságát.

A jelenlegi VPN integrálása SDP-vel és ZTNA-val

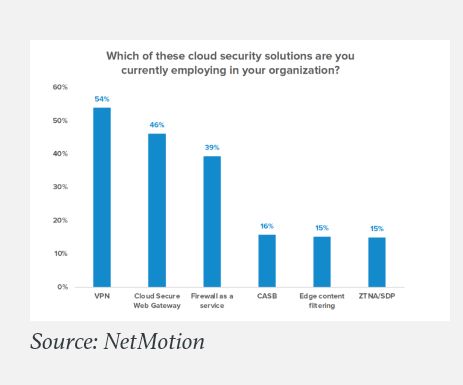

A VPN-ek még mindig a legnépszerűbb felhőalapú hozzáférési biztonsági technológia, egy friss közlemény szerint NetMotion felmérés 750 informatikai vezetőből. 2020-ban a vállalatok több mint 54 százaléka használt VPN-eket a biztonságos távoli hozzáférés biztosítására, szemben a ZTNA- és SDP-megoldások 15 százalékával.

A vállalat egy másik felmérése azt mutatja, hogy a vállalkozások 45 százaléka még legalább három évig tervezi a VPN használatát.

Átfogóbb és biztonságosabb hálózati kapcsolat létrehozása érdekében azonban a felhasználók és az eszközök között integrálhatja az SDP-t és a ZTNA-t jelenlegi VPN-jéhez. Ezekkel a biztonsági megoldási eszközökkel a biztonsági csapat nagyon könnyen testreszabhatja és automatizálhatja a hozzáférést az alkalmazottak szervezeten belüli szerepei és igényei alapján.

Az érzékeny adatokhoz és alkalmazásokhoz való hozzáférés pedig biztonságban tartható, miközben zökkenőmentes és zavartalan marad, függetlenül attól, hogy az alkalmazottak a helyszínen vagy a felhőben dolgoznak.

Utolsó szavak 👨🏫

Mivel a hálózati, informatikai és biztonsági csapatok együttműködnek a támadási szolgáltatás minimalizálása és a szervezetükben előforduló fenyegetések megelőzése érdekében, sokan felfedezhetik, hogy a leglogikusabb megoldás az SDP- vagy ZTNA-megoldásokba való befektetés, és azok beépítése a jelenlegi VPN-be.

Arra is rájönnek majd, hogy ezeknek a biztonsági változtatásoknak nem kell gyorsnak, zavarónak vagy drágának lenniük. De elég hatékonyak lehetnek és kell is lenniük.