☁️ A felhőinfrastruktúra olyan előnyökkel jár, mint a rugalmasság, a méretezhetőség, a nagy teljesítmény és a megfizethetőség.

Miután előfizet egy olyan szolgáltatásra, mint a Google Cloud Platform (GCP), nem kell aggódnia a megfelelő házon belüli adatközpont és a kapcsolódó infrastruktúra magas tőke- és karbantartási költségei miatt. A hagyományos helyszíni biztonsági gyakorlatok azonban nem nyújtanak elegendő és azonnali biztonságot a virtuális környezetek számára.

Ellentétben egy helyszíni adatközponttal, ahol a peremvédelem a teljes telepítést és az erőforrásokat védi, a felhőkörnyezet természete, a különféle technológiákkal és helyszínekkel eltérő megközelítést igényel. Általában a felhőkörnyezet decentralizált és dinamikus jellege megnövekedett támadási felülethez vezet.

Különösen a felhőplatformokon és -összetevők hibás konfigurációi teszik közzé az eszközöket, miközben növelik a rejtett biztonsági kockázatokat. Előfordulhat, hogy a fejlesztők megnyithatnak egy adattárat egy szoftver fejlesztése során, de az alkalmazás piacra dobásakor nyitva hagyják azt.

Mint ilyen, a legjobb biztonsági gyakorlatok követése mellett biztosítani kell a megfelelő konfigurációkat, valamint folyamatos felügyeletet, láthatóságot és megfelelőséget.

Szerencsére számos eszköz segít javítani a biztonságot azáltal, hogy észleli és megakadályozza a hibás konfigurációkat, betekintést nyújt a GCP biztonsági helyzetébe, valamint azonosítja és kezeli az egyéb sebezhetőségeket.

Frissítés: Az AWS biztonsági szkennerhez tekintse meg ezt a bejegyzést.

Tartalomjegyzék

Google Cloud SCC

Az Google Cloud SCC egy integrált kockázatelemző és irányítópult-rendszer, amely lehetővé teszi a GCP-ügyfelek számára, hogy megértsék biztonsági helyzetüket, és korrekciós intézkedéseket tegyenek felhőforrásaik és eszközeik egyetlen üvegtáblával szembeni védelme érdekében.

A Cloud SCC (Security Command Center) áttekintést nyújt a Google felhőkörnyezetében futó eszközökről és a kockázatos hibás konfigurációkról, így a csapatok csökkenthetik a fenyegetéseknek való kitettségüket. Ezenkívül az átfogó biztonsági és adatkockázat-kezelő eszköz segíti a GCP-klienseket a legjobb biztonsági gyakorlatok érvényesítésében.

Az alapvető parancsközpont számos biztonsági eszközt tartalmaz a Google-tól. Ez azonban egy rugalmas platform, amely harmadik féltől származó eszközök széles skálájával integrálható a biztonság fokozása és az összetevők, kockázatok és gyakorlatok lefedettségének növelése érdekében.

Jellemzők

- Megtekintheti és kezelheti a rosszul konfigurált problémákat, például tűzfalakat, IAM-szabályokat stb.

- Fenyegetések és megfelelési problémák észlelése, reagálása és megelőzése

- Azonosítsa a legtöbb sebezhetőséget és kockázatot, mint például a vegyes tartalom, a flash injekció és egyebek, miközben lehetővé teszi az eredmények egyszerű felfedezését.

- Azonosítsa a nyilvánosan elérhető eszközöket, például virtuális gépeket, SQL-példányokat, gyűjtőcsoportokat, adatkészleteket stb.

- Eszközfelderítés és leltár, sebezhetőségek, érzékeny adatok és rendellenességek azonosítása,

- Integrálódik a harmadik féltől származó eszközökkel a feltört végpontok, hálózati támadások, DDoS, irányelv- és megfelelőségi megsértések, példányok biztonsági sérülékenységeinek és fenyegetéseinek azonosításának és kezelésének javítása érdekében.

Általánosságban elmondható, hogy a biztonsági irányítóközpont rugalmas megoldás, amely minden szervezet igényeit kielégíti. Az eszköz integrálható a Google különféle biztonsági eszközeivel, mint például a Cloud Data Loss Prevention és a Web Security Scanner, valamint olyan harmadik féltől származó biztonsági megoldásokkal, mint a McAfee, Qualys, CloudGuard és még sok más.

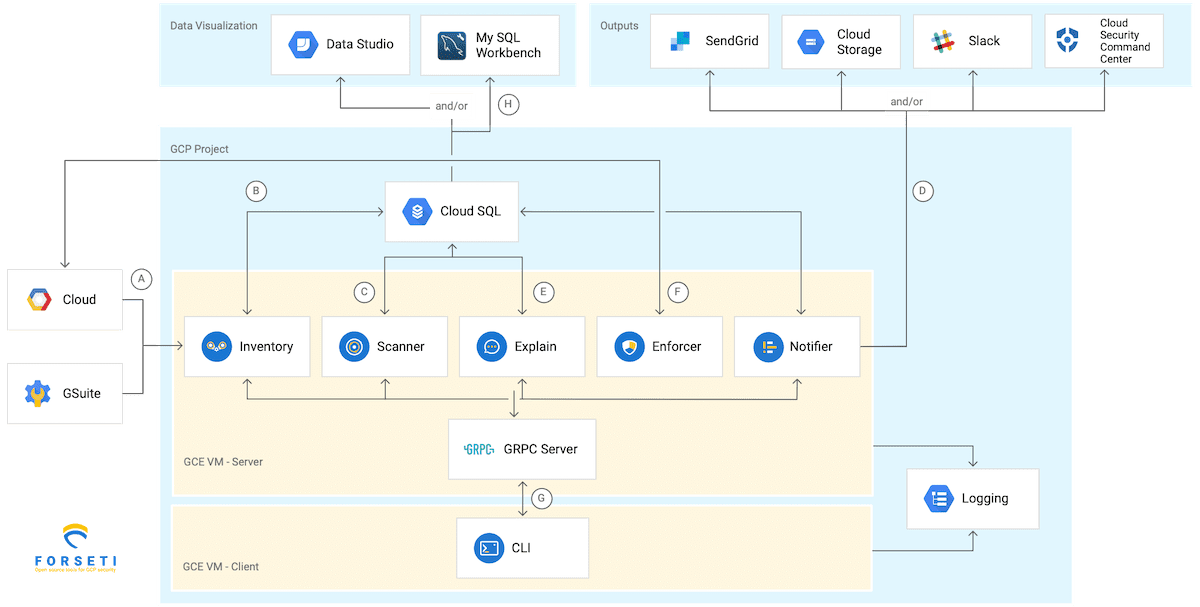

Forseti

Forseti egy nyílt forráskódú, amely segít a GCP-környezet láthatóságának növelésében, a sérülékenységek kezelésében, valamint a szabályzatok és megfelelőség figyelésében és megértésében. Különféle alapvető modulokból áll, amelyeket könnyedén engedélyezhet, konfigurálhat és önállóan is végrehajthat.

Számos kiegészítő modul is rendelkezésre áll a Forseti képességeinek és testreszabásának bővítésére.

Jellemzők

- Figyelje GCP-erőforrásait, hogy megbizonyosodjon arról, hogy a biztonsági funkciók, például a hozzáférés-szabályozás a helyükön vannak, és védettek a jogosulatlan módosításokkal szemben.

- Készítsen leltárt az erőforrásokról, és kövesse nyomon GCP-környezetét.

- Ismerje meg és tartsa be a biztonsági és tűzfalszabályokat és szabályokat

- Értékelje a beállításokat, és győződjön meg arról, hogy megfelelnek, és ne fedjék fel a GCP-erőforrásokat.

- Látható betekintést nyerhet a Cloud Identity and Access Management (Cloud IAM) házirendjébe, és megmutatja, hogy a felhasználók milyen hozzáféréssel rendelkeznek az erőforrásokhoz.

- Rendelkezik egy megjelenítővel, amely segít megérteni a GCP biztonsági struktúráját, valamint azonosítani az irányelvek betartását és megsértését.

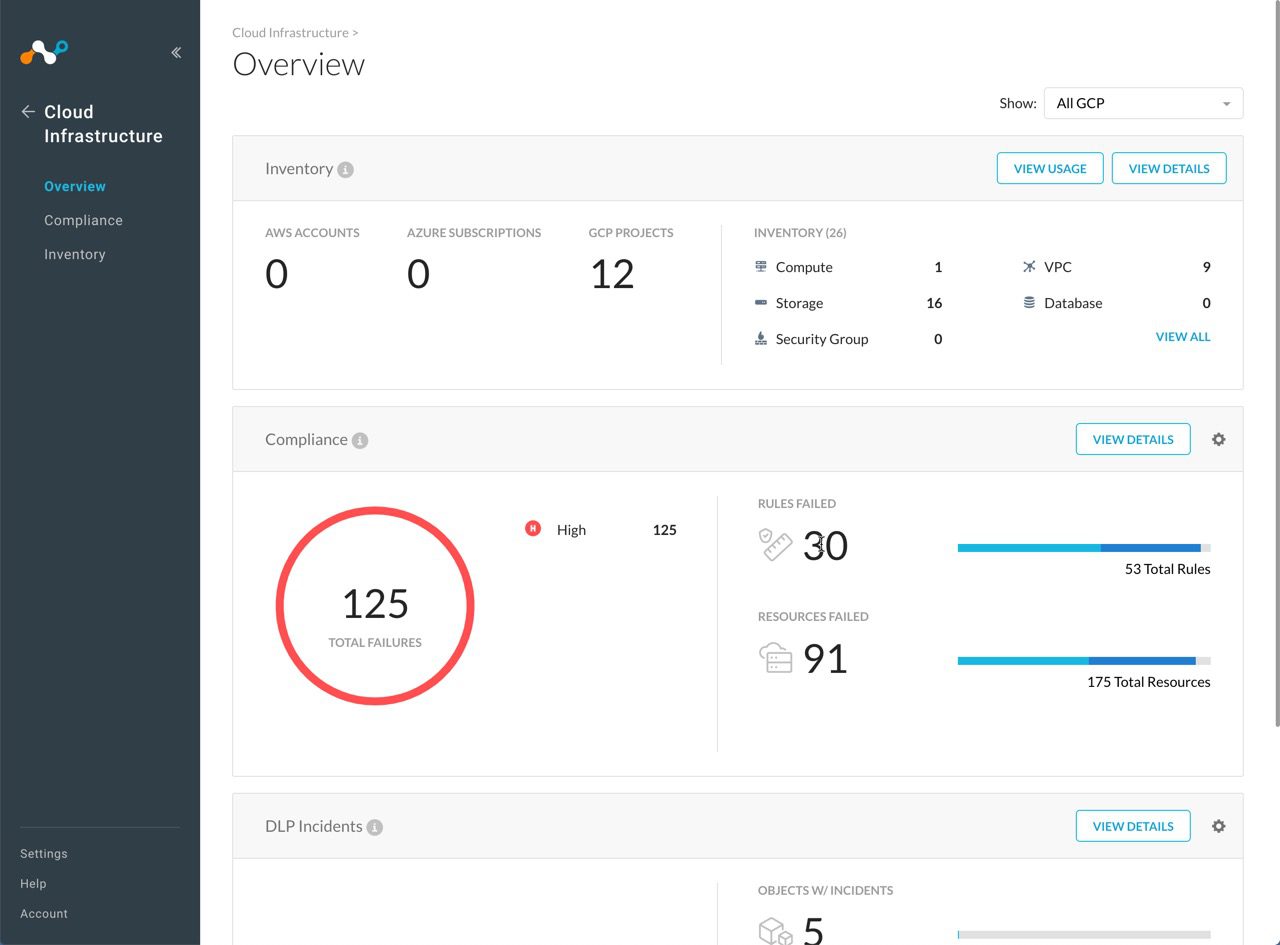

CloudGuard

CloudGuard egy felhő-natív ügynök nélküli biztonsági megoldás, amely felméri és megjeleníti a GPC platform biztonsági helyzetét, így lehetővé teszi a csapatok számára, hogy megvédjék felhőalapú eszközeiket és környezetüket. A megoldás különféle eszközöket elemzi, beleértve a számítási motort, adatbázisokat, virtuális gépeket és egyéb szolgáltatásokat, valamint a hálózati tűzfalakat és még sok mást.

Jellemzők

- A biztonsági szabályzatok és események folyamatos nyomon követése, a változások észlelése és a megfelelőség ellenőrzése.

- A hibás konfigurációk, valamint a sebezhetőségek és a kapcsolódó biztonsági kockázatok azonosítása és kezelése.

- Erősítse meg a biztonságot, és biztosítsa a megfelelőséget és a legjobb gyakorlatokat.

- A GCP-hálózat eszközeinek hatékony megjelenítése és biztonsági helyzete

- Zökkenőmentesen integrálható a GCP-vel, valamint más nyilvános felhőkkel, például az Amazon webszolgáltatásaival és a Microsoft Azure-ral.

- A szervezet egyedi biztonsági igényeinek megfelelő irányítási irányelvek érvényesítése.

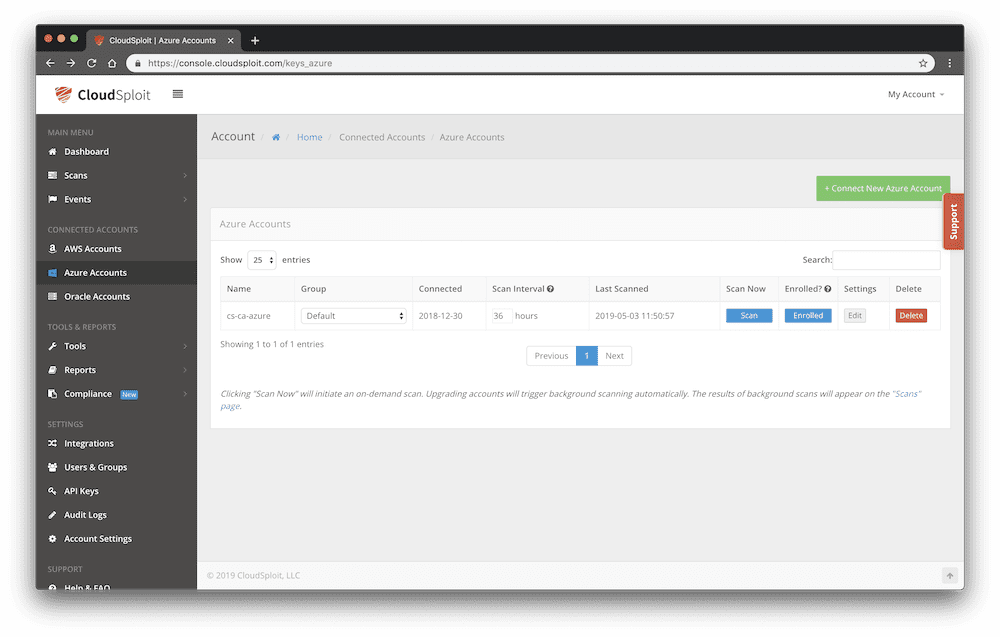

Cloudsploit

Cloudsploit egy hatékony megoldás, amely ellenőrzi és automatikusan észleli a biztonsági konfigurációs problémákat a Google Cloud Platformban, valamint más nyilvános felhőszolgáltatásokban, például az Azure-ban, az AWS-ben, a Githubban és az Oracle-ben.

A biztonsági megoldás csatlakozik a GCP projektekhez, ahol biztosítja a különböző összetevők felügyeletét. Felderíti a biztonsági hibás konfigurációkat, a rosszindulatú tevékenységeket, a kiszolgáltatott eszközöket és más biztonsági réseket.

Jellemzők

- Könnyen telepíthető és használható biztonsági konfigurációs megfigyelő megoldás riasztási funkcióval

- Gyors és megbízható, pontos szkennelések és jelentések

- Betekintést nyújt a biztonsági helyzetbe és a megfelelőségbe

- Ellenőrzi a rendszereket, miközben elemzi a jogosultságokat, szerepköröket, hálózatokat, tanúsítványokat, használati trendeket, hitelesítést és különféle konfigurációkat.

- Fiókszintű áttekintést nyújt, amely lehetővé teszi a trendek és a relatív kockázati szintek időbeni megtekintését és egyszerű azonosítását.

- API-alapú kialakítás, amely megkönnyíti az eszköz integrálását különféle CISO-műszerfalakkal és más jelentési rendszerekkel.

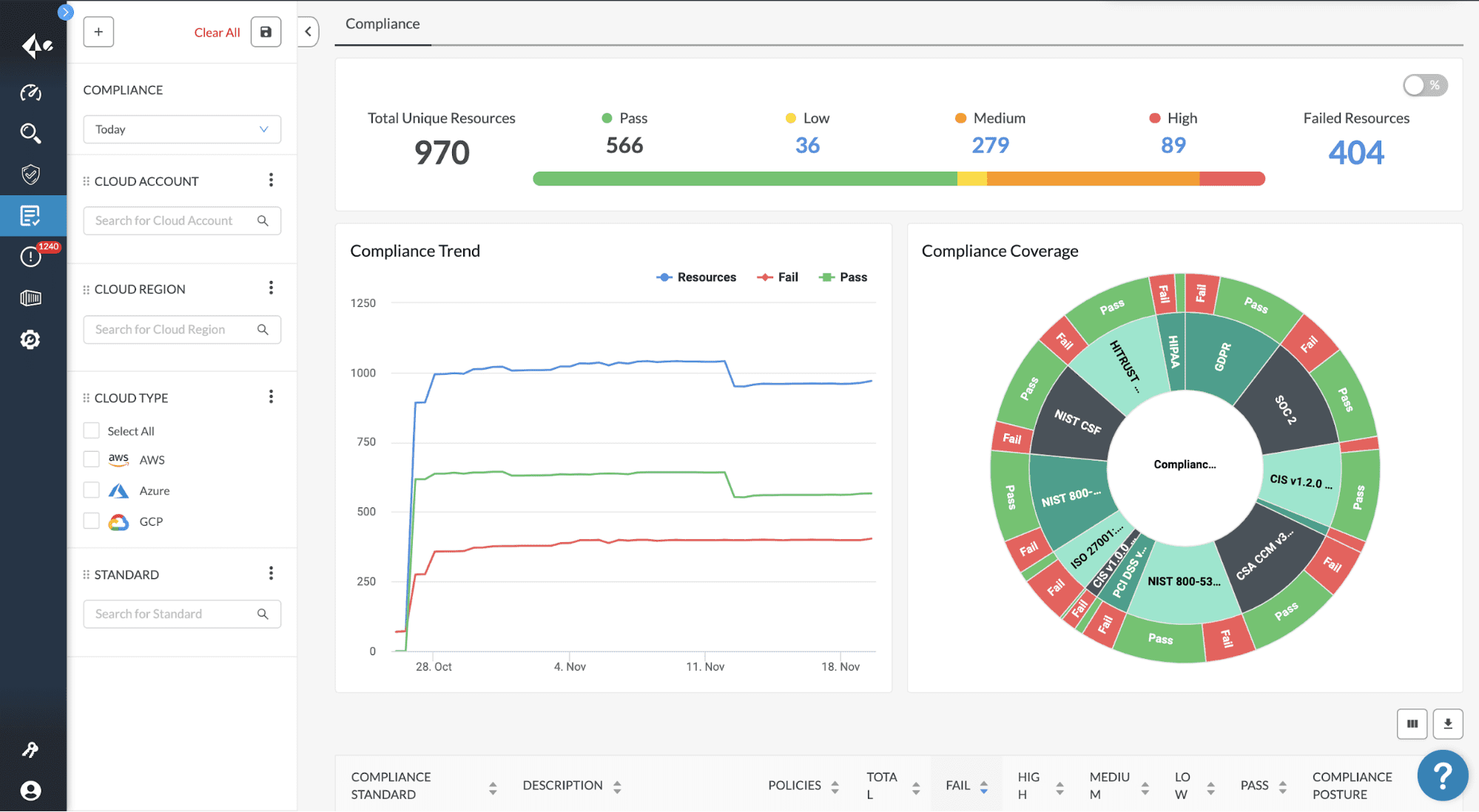

Prisma felhő

Prisma felhő egy integrált, felhőalapú megoldás a GCP-környezet, az alkalmazások és erőforrások biztonságának és megfelelőségének megfelelő megvalósításához és karbantartásához.

Az átfogó eszköz olyan API-kkal rendelkezik, amelyek zökkenőmentesen integrálódnak a GCP-szolgáltatásba, hogy folyamatos betekintést, védelmet és jelentéseket biztosítsanak a megfelelőség betartatása mellett.

Jellemzők

- Átfogó, méretezhető, API-alapú biztonsági megoldás, amely betekintést, folyamatos megfigyelést, fenyegetésészlelést és reagálást biztosít.

- Teljes láthatóság, amely lehetővé teszi a hibás konfigurációk, a munkaterhelési sebezhetőségek, a hálózati fenyegetések, az adatszivárgások, a nem biztonságos felhasználói tevékenységek és egyebek azonosítását és kezelését.

- Védi a Google Cloud Platformon futó munkaterheléseket, tárolókat és alkalmazásokat.

- Alkalmazásokon, felhasználókon vagy eszközökön alapuló biztonsági házirendek egyéni érvényesítése.

- Könnyen érvényesítheti az irányítási politikákat és a szabványok széles skálájának való megfelelést, beleértve, de kizárólag a NIST-t, a CIS-t, a GDPR-t, a HIPAA-t és a PCI-t.

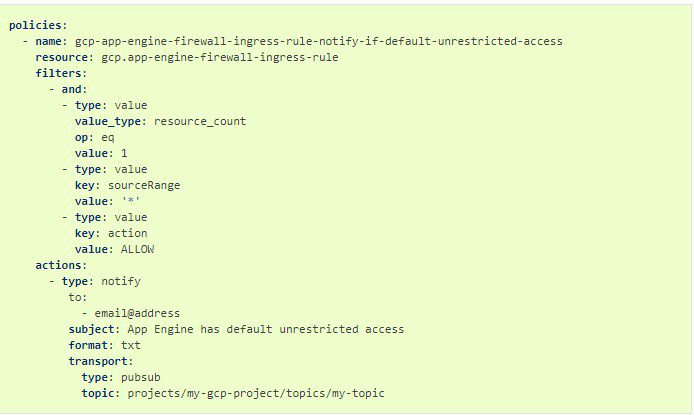

Felhőőr

Felhőgondnok egy nyílt forráskódú, rugalmas és könnyed szabályok motorja a felhőalapú biztonsághoz és irányításhoz. A megoldás lehetővé teszi GCP-fiókjainak és erőforrásainak biztonságos kezelését. A biztonság mellett az integrált megoldás az erőforrás-felhasználás kezelésével segíti a költségek optimalizálását, így pénzt takaríthat meg.

Jellemzők

- A biztonsági szabályzatok valós idejű betartatása és megfelelés a hozzáférés-kezelésben, a tűzfalszabályokban, a titkosításban, a címkékben, a szemétgyűjtésben, az automatizált munkaidőn kívüli erőforrás-kezelésben stb.

- Egységes mérőszámokat és jelentéseket biztosít

- Zökkenőmentesen integrálható a Google Cloud Platform funkcióival

- A GCP AuditLog és más szerver nélküli funkciók automatikus biztosítása.

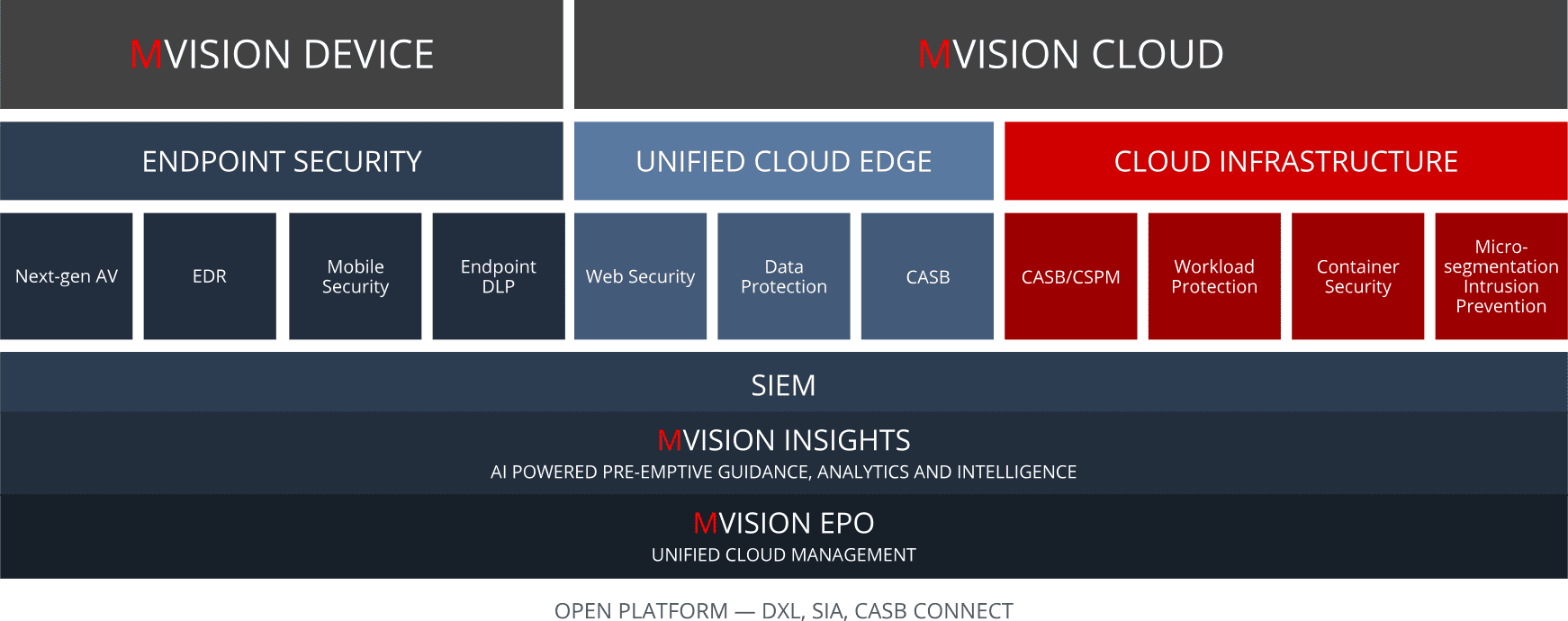

McAfee MVISION

Az McAfee MVISION egy olyan biztonsági megoldás, amely a Google Cloud SCC-vel integrálva biztosítja a csapatok számára a GCP-erőforrásaik biztonsági helyzetének áttekintését, valamint a sebezhetőségek és fenyegetések észlelését és kezelését.

A felhőalapú megoldás emellett konfigurációs auditokat is biztosít, amelyek lehetővé teszik a biztonsági csapatok számára a rejtett kockázatok azonosítását és kezelését. Felhőalapú házirend-motorokkal rendelkezik, amelyek javítják a GCP-lekérdezéseket, így képes különféle biztonsági hibás konfigurációkat találni a különböző GCP-szolgáltatásokon.

Jellemzők

- Olyan betekintést nyújt, amely segít a csapatoknak a biztonsági és megfelelőségi problémák azonosításában és kezelésében.

- Javítja és átfogó konfigurációellenőrzést tesz lehetővé a rejtett sebezhetőségek felkutatása érdekében, lehetővé téve a csapatok számára a bevált gyakorlatok betartatását.

- Láthatóságot biztosít a csapatoknak a biztonsági incidensek, anomáliák, jogsértések és fenyegetések kivizsgálására, lehetővé téve a gyors korrekciós intézkedéseket a felhőalapú biztonsági parancsnoki központban.

- Értesítések biztonsági fenyegetések vagy irányelvsértések esetén.

- Vizualizálja a sebezhetőségeket és fenyegetéseket a Google Cloud SCC irányítópultjain.

Netskope

Netskope lehetővé teszi a biztonsági problémák, fenyegetések és hibás konfigurációk gyors azonosítását és kezelését, amelyek fenyegetéseknek és támadásoknak teszik ki digitális eszközeit.

Amellett, hogy kiegészíti a GSCC-t a számítási példányok, az objektumtárolók, az adatbázisok és egyéb eszközök védelmében, a Netskope egyre mélyebbre és szélesebbre megy, hogy betekintést nyújtson a hibás konfigurációkba, a fejlett fenyegetésekbe és kockázatokba.

Jellemzők

- Szerezzen értékes, valós idejű rálátást a fenyegetésekre, a sebezhetőségekre, a hibás konfigurációkra és a megfelelőségre Google felhőplatformján.

- Azonosítsa és kezelje a sebezhetőségeket, hibás konfigurációkat, megfelelőséget és biztonsági kockázatokat.

- Folyamatosan figyelje biztonsági konfigurációját, és ellenőrizze azokat a legjobb gyakorlatok alapján. A problémák azonosítása és a szabványok érvényesítése a legjobb gyakorlatok és a CIS-benchmarkok alapján.

- Megfelelőségi jelentés – leltárt készít a GCP-erőforrásokról, hogy megállapítsa és jelentse a hibás konfigurációkat és anomáliákat.

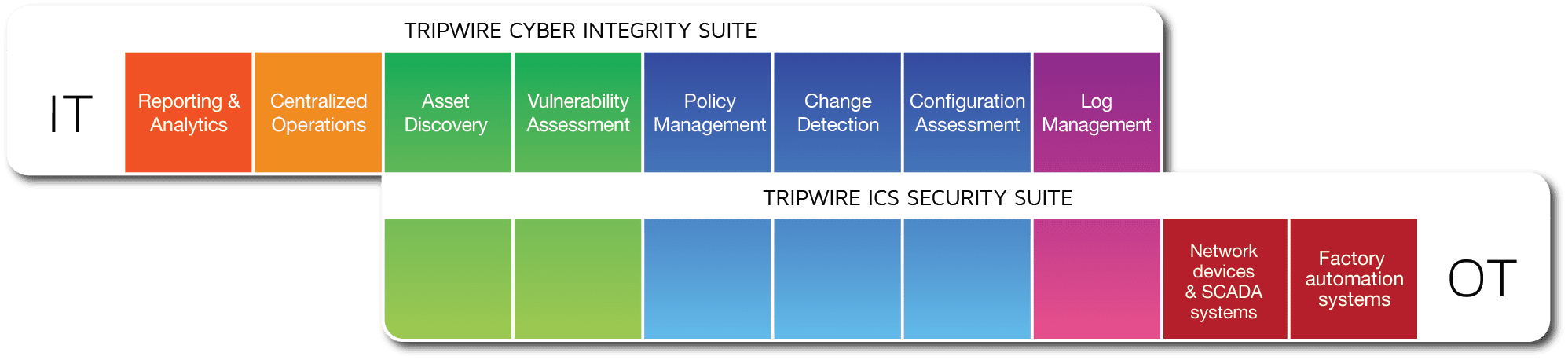

Tripwire

Tripwire felhő kiberbiztonság egy átfogó megoldás, amely lehetővé teszi a szervezetek számára, hogy hatékony biztonsági konfigurációkat és vezérlőket hajtsanak végre, megakadályozva ezzel digitális eszközeik nyilvánosságra hozatalát. A konfigurációkezelést, a felhőkezelési értékelőt (CMA) és a fájlintegritás-figyelő képességeket egyesíti a nyilvánosan elérhető erőforrások és adatok azonosítása érdekében a GCP-n.

Főbb jellemzők

- A megfelelő konfiguráció és adatbiztonság biztosítása érdekében fedezze fel és keresse meg a nyilvánosan elérhető GCP-tárhelyeket vagy példányokat.

- Összegyűjti, elemzi, majd pontozza a GCP-konfiguráció adatait, lehetővé téve a hibás konfigurációk azonosítását és kezelését.

- Figyelemmel kísérheti a konfigurációs változásokat, amelyek veszélyeztetik a GCP-felhőt, vagy felfedik az eszközöket

- A Tripwire felhőkezelési értékelő figyeli a Google Cloud Platform hibás konfigurációját, amelyre figyelmezteti a biztonsági csapatokat a javításra.

Scout Suite

Az Scout Suite egy nyílt forráskódú biztonsági audit eszköz a GCP és más nyilvános felhők számára. Lehetővé teszi a biztonsági csapatok számára, hogy felmérjék GCP-környezetük biztonsági helyzetét, és azonosítsák a hibás konfigurációt és egyéb sebezhetőségeket.

A Scout Suite konfiguráció-ellenőrző eszköze könnyen kölcsönhatásba lép a Google által közzétett API-kkal, hogy összegyűjtse és elemezze a biztonsági helyzetadatokat. Ezután kiemeli az általa azonosított sebezhetőségeket.

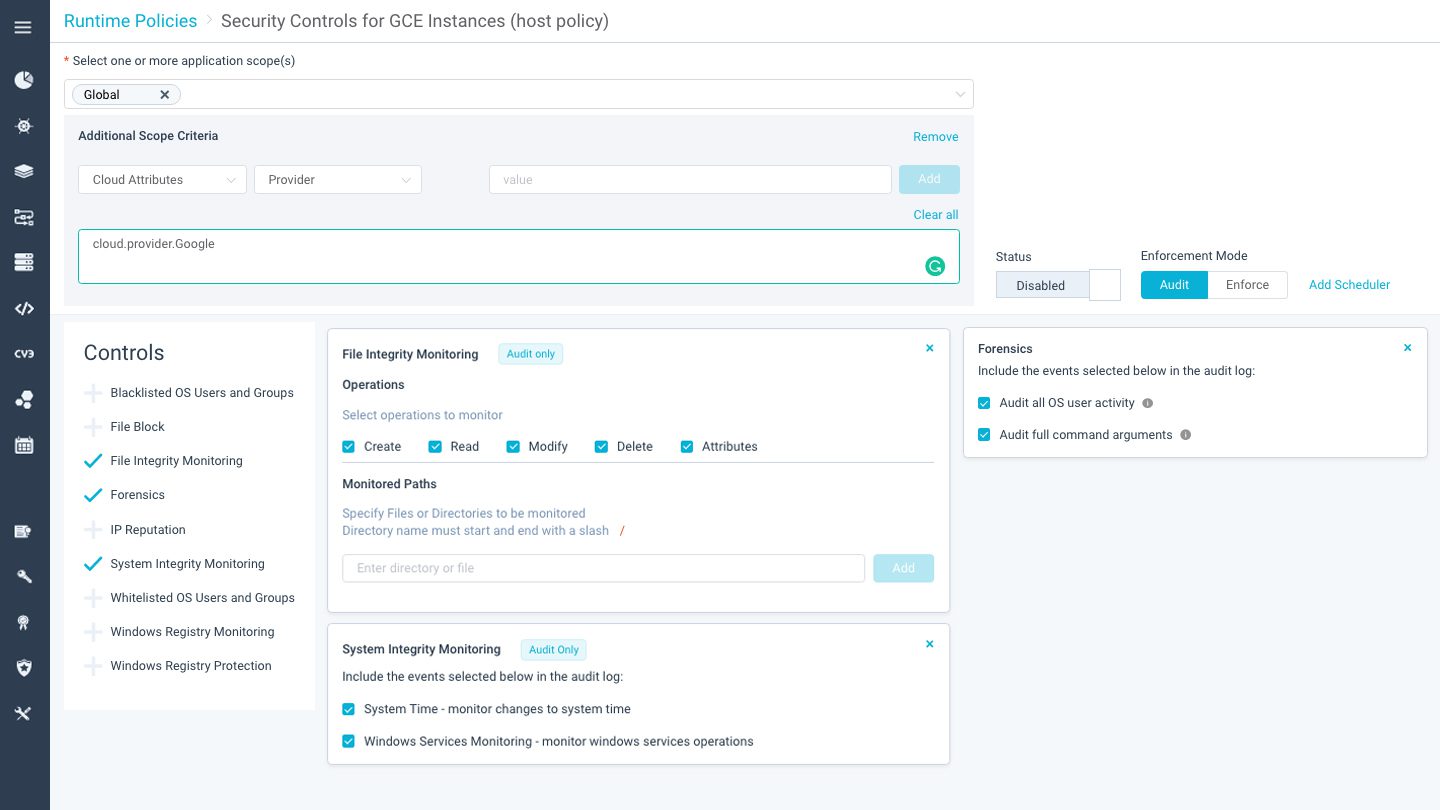

Aqua Security

Aqua Security egy olyan platform, amely látható betekintést nyújt a szervezetek számára a GCP-be és más AWS-be, az Oracle Cloudba, az Azure-ba. Segít az irányelvek és a megfelelés egyszerűsítésében és betartatásában.

Az Aqua integrálható a Google Cloud Security Command Center-jével, más harmadik féltől származó megoldásokkal, valamint elemző és megfigyelő eszközökkel. Ezzel egyetlen helyről tekintheti meg és kezelheti biztonságát, házirendjeit és megfelelőségét.

Jellemzők

- Vizsgálja meg, azonosítsa és kezelje a képeken található hibás konfigurációkat, rosszindulatú programokat és sebezhetőségeket

- Erősítse meg a képek integritását az alkalmazás teljes életciklusa során

- Kiváltságok és megfelelőségi szabványok meghatározása és érvényesítése, például PCI, GDPR, HIPAA stb.

- Továbbfejlesztett fenyegetésészlelési és -csökkentési intézkedéseket biztosít a GCP-tárolók munkaterheléséhez.

- Képbiztosítási szabályzatok létrehozása és érvényre juttatása, hogy megakadályozza, hogy feltört, sebezhető vagy rosszul konfigurált képek fussanak a Google Kubernetes Engine környezetben

- Segít összeállítani a kriminalisztikai és megfelelőségi ellenőrzési nyomvonalat.

- A beállítások folyamatos ellenőrzését biztosítja a sebezhetőségek és anomáliák felkutatása érdekében.

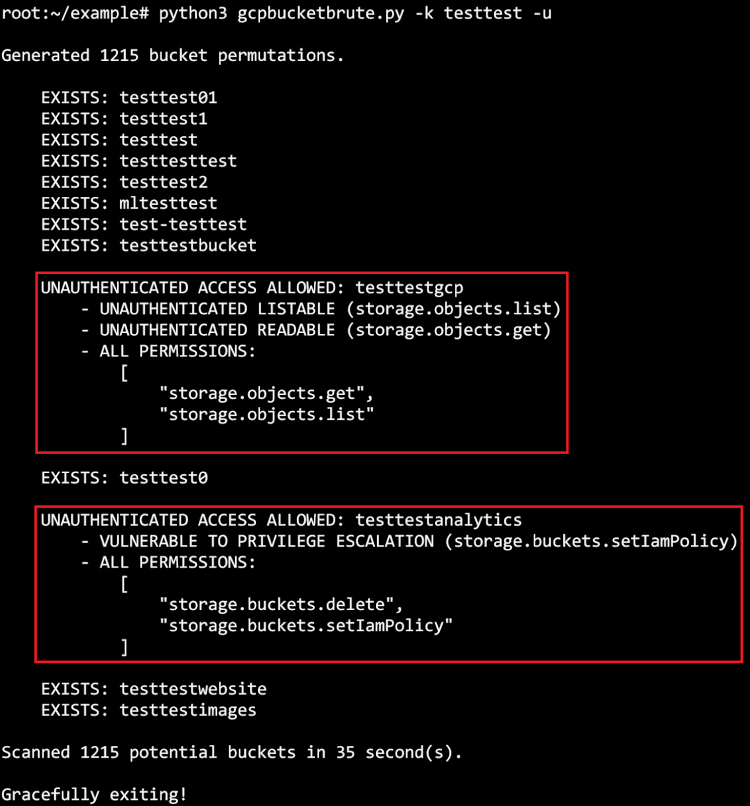

GCPBucketBrute

Az GCPBucketBrute egy testreszabható és hatékony nyílt forráskódú biztonsági megoldás a nyitott vagy rosszul konfigurált Google Storage-tárolók észlelésére. Általában ez egy olyan szkript, amely felsorolja a Google tárhelycsoportjait, hogy megállapítsa, van-e nem biztonságos konfiguráció és jogosultság-kiterjesztés.

Jellemzők

- Fedezze fel a nyílt GCP-csoportokat és a kockázatos jogosultságok eszkalációját a platform felhőpéldányain.

- Ellenőrizze a jogosultságokat minden felfedezett csoportban, és állapítsa meg, hogy ki vannak-e téve a jogosultságok kiterjesztésének.

- Alkalmas a Google felhőpenetrációs tesztjére, a vörös csapat bevonására és egyebekre.

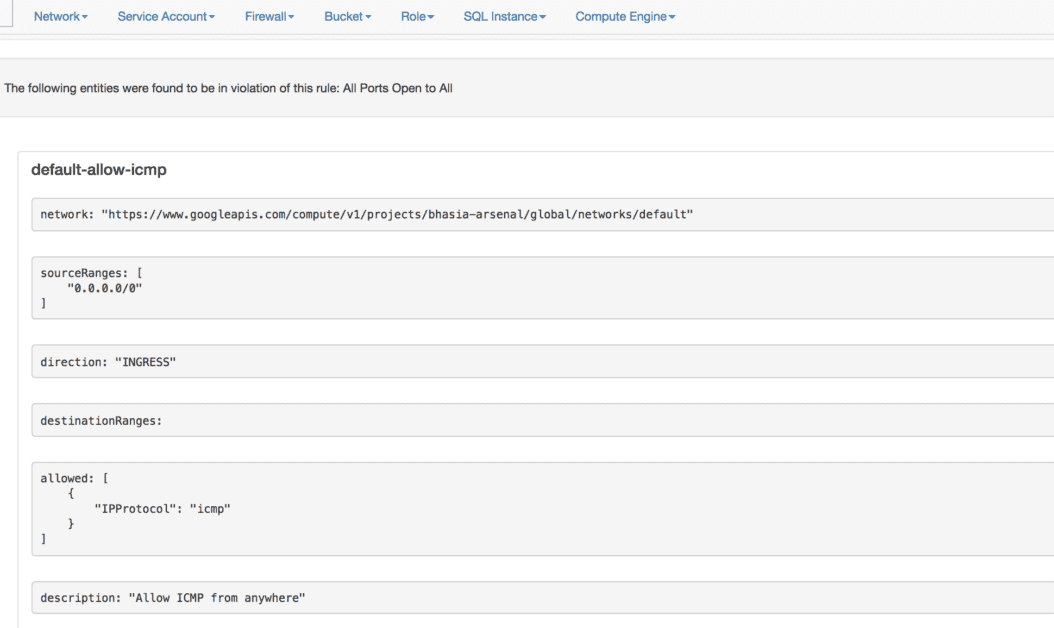

Cloud Security Suite

Biztonság FTW Cloud Security Suite egy másik nyílt forráskódú a GCP-infrastruktúra biztonsági helyzetének auditálására. A többfunkciós megoldás segít a GCP-fiókok konfigurációinak és biztonságának ellenőrzésében, és a sebezhetőségek széles körét képes azonosítani.

Következtetés

A Google Cloud Platform rugalmas és nagymértékben méretezhető informatikai infrastruktúrát biztosít. Más felhőkörnyezetekhez hasonlóan azonban sérülékenységeket is tartalmazhat, ha nincs megfelelően konfigurálva. A rossz szereplők kihasználhatják a rendszerek feltörésére, adatok ellopására, rosszindulatú programokkal való megfertőzésre vagy egyéb kibertámadások elkövetésére.

Szerencsére a vállalkozások biztonságossá tehetik GCP-környezeteiket, ha követik a helyes biztonsági gyakorlatokat, és megbízható eszközöket használnak a védelem, a folyamatos figyelés, valamint a konfigurációk és az általános biztonsági helyzetbe való rálátás biztosítására.