A BitLocker, a Windowsba épített titkosítási technológia az utóbbi időben sikereket ért el. Egy közelmúltban végzett kizsákmányolás azt mutatta be, hogy eltávolították a számítógép TPM chipjét a titkosítási kulcsok kinyerése érdekében, és sok merevlemez feltöri a BitLockert. Íme egy útmutató a BitLocker buktatóinak elkerüléséhez.

Vegye figyelembe, hogy ezek a támadások mind fizikai hozzáférést igényelnek a számítógéphez. Ez a titkosítás lényege – megakadályozni, hogy egy tolvaj, aki ellopta a laptopját, vagy valaki, aki hozzáférjen az asztali számítógépéhez, ne nézze meg fájljait az Ön engedélye nélkül.

Tartalomjegyzék

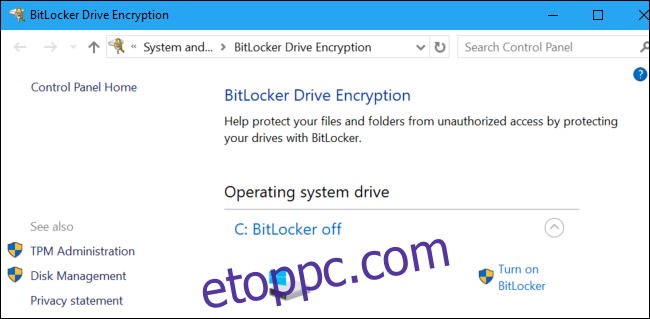

A normál BitLocker nem érhető el a Windows Home rendszeren

Míg szinte minden modern fogyasztói operációs rendszert alapértelmezés szerint titkosítással szállítanak, a Windows 10 továbbra sem biztosít titkosítást minden számítógépen. A Mac-ek, Chromebookok, iPadek, iPhone-ok és még a Linux-disztribúciók is titkosítást kínálnak minden felhasználójuk számára. A Microsoft azonban továbbra sem köti össze a BitLockert a Windows 10 Home rendszerrel.

Egyes PC-k hasonló titkosítási technológiával készülhetnek, amelyet a Microsoft eredetileg „eszköztitkosításnak” nevezett, most pedig „BitLocker eszköztitkosításnak”. A következő részben ezzel foglalkozunk. Ez az eszköztitkosítási technológia azonban korlátozottabb, mint a teljes BitLocker.

Hogyan tudja ezt kihasználni egy támadó: Nincs szükség kizsákmányolásra! Ha a Windows Home PC egyszerűen nincs titkosítva, a támadó eltávolíthatja a merevlemezt, vagy elindíthat egy másik operációs rendszert a számítógépen, hogy hozzáférjen a fájlokhoz.

A megoldás: Fizessen 99 dollárt a Windows 10 Professional rendszerre való frissítésért, és engedélyezze a BitLocker alkalmazást. Megfontolhat egy másik titkosítási megoldást is, mint például a VeraCrypt, a TrueCrypt utódja, amely ingyenes.

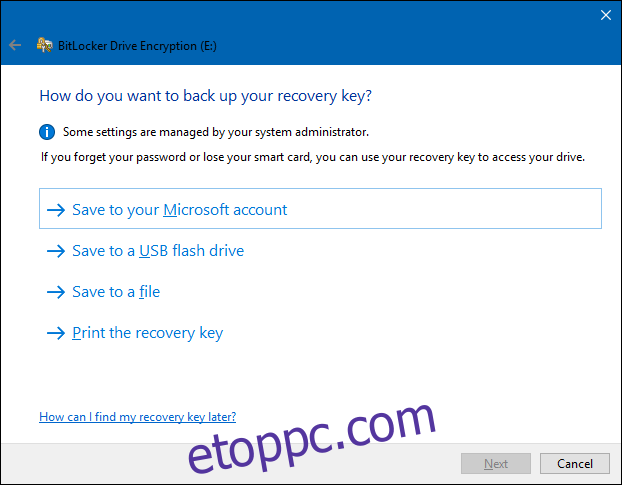

A BitLocker néha feltölti kulcsát a Microsoftnak

Sok modern Windows 10 számítógép rendelkezik az „eszköztitkosítás” nevű titkosítási típussal. Ha számítógépe támogatja ezt, akkor automatikusan titkosításra kerül, miután bejelentkezik számítógépére Microsoft-fiókjával (vagy egy vállalati hálózat tartományi fiókjával). A helyreállítási kulcs ezután automatikusan feltöltődik a Microsoft kiszolgálóira (vagy szervezete kiszolgálóira egy tartományban).

Ez megvédi Önt a fájlok elvesztésétől – még akkor is, ha elfelejti Microsoft-fiókja jelszavát, és nem tud bejelentkezni, használhatja a fiók-helyreállítási folyamatot, és visszaszerezheti a hozzáférést titkosítási kulcsához.

Hogyan tudja ezt kihasználni egy támadó: Ez jobb, mint a titkosítás hiánya. Ez azonban azt jelenti, hogy a Microsoft arra kényszerülhet, hogy felfedje a titkosítási kulcsát a kormánynak, és egy parancsot kérjen. Vagy ami még rosszabb, a támadó elméletileg visszaélhet egy Microsoft-fiók helyreállítási folyamatával, hogy hozzáférjen az Ön fiókjához és hozzáférjen a titkosítási kulcsához. Ha a támadó fizikailag hozzáfért az Ön számítógépéhez vagy annak merevlemezéhez, akkor a helyreállítási kulcsot használhatja a fájlok visszafejtésére – jelszó nélkül.

A megoldás: Fizessen 99 dollárt a Windows 10 Professional rendszerre való frissítésért, engedélyezze a BitLockert a Vezérlőpulton keresztül, és ne töltse fel helyreállítási kulcsot a Microsoft kiszolgálóira, amikor a rendszer kéri.

Sok szilárdtestalapú meghajtó megszakítja a BitLocker titkosítást

Egyes szilárdtestalapú meghajtók a „hardveres titkosítás” támogatását hirdetik. Ha ilyen meghajtót használ a rendszerében, és engedélyezi a BitLockert, a Windows a meghajtóra bízza a feladatot, és nem hajtja végre a szokásos titkosítási technikákat. Végül is, ha a meghajtó képes elvégezni a munkát hardverben, annak gyorsabbnak kell lennie.

Csak egy probléma van: a kutatók felfedezték, hogy sok SSD nem valósítja meg ezt megfelelően. Például a Crucial MX300 alapértelmezés szerint üres jelszóval védi a titkosítási kulcsot. A Windows azt mondhatja, hogy a BitLocker engedélyezve van, de lehet, hogy valójában nem csinál sokat a háttérben. Ez ijesztő: a BitLockernek nem szabad csendben az SSD-kre bíznia a munkát. Ez egy újabb szolgáltatás, így ez a probléma csak a Windows 10-et érinti, a Windows 7-et nem.

Hogyan használhatja ki ezt a támadó: Lehet, hogy a Windows azt mondja, hogy a BitLocker engedélyezve van, de a BitLocker tétlenül ül, és hagyja, hogy az SSD meghibásodjon az adatok biztonságos titkosításában. Előfordulhat, hogy a támadó megkerüli a szilárdtestalapú meghajtó rosszul implementált titkosítását, hogy hozzáférjen a fájlokhoz.

Megoldás: Módosítsa a „Hardveralapú titkosítás használatának konfigurálása rögzített adatmeghajtókhoz” beállítást a Windows csoportházirendjében „Letiltva” értékre. A módosítás érvénybe lépéséhez a meghajtó titkosítását fel kell oldani, majd újra titkosítani kell. A BitLocker nem bízik meg a meghajtókban, és a hardver helyett szoftveresen végzi el a munkát.

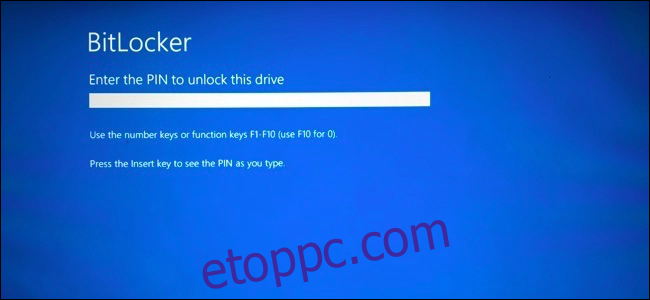

A TPM chipek eltávolíthatók

Egy biztonsági kutató nemrég újabb támadást mutatott be. A BitLocker a titkosítási kulcsot a számítógép Trusted Platform Module (TPM) moduljában tárolja, amely egy speciális hardver, amely állítólag nem manipulálható. Sajnos egy támadó hasznát veheti egy 27 dolláros FPGA kártya és néhány nyílt forráskód hogy kinyerjük a TPM-ből. Ez tönkretenné a hardvert, de lehetővé tenné a kulcs kinyerését és a titkosítás megkerülését.

Hogyan aknázhatja ki ezt a támadó: Ha a támadó birtokában van a számítógépének, elméletileg megkerülheti az összes divatos TPM védelmet a hardver manipulálásával és a kulcs kihúzásával, ami állítólag nem lehetséges.

A megoldás: Állítsa be a BitLockert úgy, hogy rendszerindítás előtti PIN-kódot kérjen a csoportházirendben. Az „Indítási PIN-kód megkövetelése TPM-mel” opció arra kényszeríti a Windowst, hogy PIN-kódot használjon a TPM feloldásához az indításkor. A Windows elindulása előtt meg kell adnia a PIN-kódot, amikor a számítógép elindul. Ez azonban további védelemmel zárolja a TPM-et, és a támadó nem tudja kivenni a kulcsot a TPM-ből a PIN-kód ismerete nélkül. A TPM védelmet nyújt a brute force támadásokkal szemben, így a támadók nem csak egyenként találhatnak ki minden PIN-kódot.

Az alvó számítógépek sebezhetőbbek

A Microsoft a BitLocker használatakor az alvó mód letiltását javasolja a maximális biztonság érdekében. A hibernált mód rendben van – előfordulhat, hogy a BitLocker PIN-kódot kér, amikor felébreszti számítógépét hibernált állapotból, vagy normál módon indítja. Alvó módban azonban a számítógép bekapcsolva marad a RAM-ban tárolt titkosítási kulccsal.

Hogyan használhatja ki ezt a támadó: Ha a támadó birtokában van az Ön számítógépének, felébresztheti és bejelentkezhet. Windows 10 rendszeren előfordulhat, hogy numerikus PIN-kódot kell megadnia. Ha fizikailag hozzáfér a számítógéphez, a támadó közvetlen memóriaelérést (DMA) is használhat a rendszer RAM-jának tartalmának megragadásához és a BitLocker kulcs megszerzéséhez. A támadó hidegindításos támadást is végrehajthat – újraindítja a futó számítógépet, és megragadja a kulcsokat a RAM-ból, mielőtt azok eltűnnének. Ez akár fagyasztó használatát is magában foglalhatja a hőmérséklet csökkentése és a folyamat lelassítása érdekében.

A megoldás: hibernálja vagy kapcsolja ki a számítógépet, ahelyett, hogy alvó állapotban hagyná. Használjon indítás előtti PIN-kódot a rendszerindítási folyamat biztonságosabbá tételéhez és a hidegindítási támadások blokkolásához – a BitLockernek a hibernált állapotból való visszatérésekor is meg kell adnia a PIN-kódot, ha úgy van beállítva, hogy rendszerindításkor PIN-kódot kérjen. A Windows azt is lehetővé teszi, hogy „tiltsa le az új DMA-eszközöket, ha a számítógép le van zárva” csoportházirend-beállításon keresztül is – amely még akkor is nyújt védelmet, ha egy támadó megszerzi a számítógépét, miközben az fut.

Ha többet szeretne olvasni a témában, a Microsoft részletes dokumentációval rendelkezik a Bitlocker biztosítása honlapján.