A hackerek és a kiberbűnözők manapság egyre kifinomultabbak, ezért elengedhetetlen, hogy a szervezetek megelőzzék a rosszindulatú eszközöket, és biztosítsák a legnagyobb biztonságot.

A kiberbűnözők elsődleges célja, hogy rosszindulatú célból szerezzenek adatokat, például érzékeny ügyfél- és üzleti információkat. A hackerek többféle támadást alkalmaznak, például rosszindulatú programokat, adathalászatot és DDoS-t, hogy hozzáférjenek a vállalat hálózatához, és feltörjék adatait.

És ezt támadási vektorokon keresztül teszik, amelyek magukban foglalják az ellopott hitelesítő adatokat, vírusokat, zsarolóprogramokat és egyebeket.

Ezek a kibertámadások százmilliókba kerülnek a szervezeteknek. A 2022-es adatszivárgási költségjelentés például azt sugallja, hogy az átlagos globális adatszivárgási költség körülbelül 4,35 millió dollár, ami elengedhetetlenné teszi a szervezetek számára, hogy megtervezzék és csökkentsék e támadási vektorok potenciálját.

Ebben a blogban látni fogjuk, hogy pontosan mit jelentenek a támadási vektorok, a támadási vektorok példáit és típusait, miben különböznek a támadási felületektől, és milyen intézkedéseket tehet a támadási vektorok kockázatainak és lehetőségeinek minimalizálása érdekében, hogy megőrizze szervezete hálózatát. biztonságos.

Tartalomjegyzék

Mi az a támadásvektor a kiberbiztonságban?

A támadási vektorok, más néven fenyegetési vektorok, azok az eszközök vagy útvonalak, amelyek segítségével a kibertámadók illegális hozzáféréshez jutnak, és a hálózaton, alkalmazáson vagy felhasználói fiókon keresztül behatolnak a hálózati sebezhetőségek kihasználása érdekében.

Egyszerűen fogalmazva, a támadási vektor egy olyan útvonal, amelyen a kiberbűnözők eljutnak egy célponthoz (például egy szervezet hálózatához), hogy kibertámadást hajtsanak végre.

Ezek az útvonalak és eszközök lehetnek gyenge alkalmazotti hitelesítő adatok, rosszindulatú programok, bennfentes fenyegetések stb.

Számos entitás felelős ezeknek a támadási vektoroknak a kihasználásáért, beleértve a rosszindulatú hackereket, a versenytársakat, a kiberkémkedési csoportokat, sőt a frusztrált vagy felzaklatott korábbi alkalmazottakat is.

Az entitástól vagy személyek csoportjától függetlenül a támadási vektorokat arra használják, hogy ellopják a vállalat bizalmas adatait, pénzt csikarjanak ki az alkalmazottaktól, vagy teljesen megzavarják az üzletet.

Ezért rendkívül fontos a támadási vektorok mennyiségének és hatásának csökkentése a vállalati hálózaton, és ezt megteheti a támadási felület csökkentésével.

Az egyének gyakran összekeverik a támadási vektorokat és a felületeket azzal, hogy ugyanazok, de határozottan különböznek egymástól. Lássuk hogyan.

Attack Vector vs. Attack Surface

Míg a két csapatot gyakran felcserélve használják, nem ugyanaz.

A támadási vektor eszközöket vagy belépési pontot biztosít a hackerek számára a célponthoz vagy a vállalati hálózathoz. A támadási felület egy rendszer vagy szervezet hálózatának azon területe, amelyet megtámadtak, vagy amely érzékeny a feltörésre.

Ez tartalmazza az összes hozzáférési pontot, biztonsági kockázatokat és belépési pontokat, amelyek felfedik a hálózatot, és amelyeket illetéktelen személyek használhatnak a hálózatba vagy rendszerbe való belépéshez.

Az alkalmazottak és eszközeik a szervezet támadási felületének részét képezik, mivel a hackerek a hálózat kihasználása érdekében veszélyeztethetik hitelesítő adataikat és sebezhetőségeiket, például a javítatlan szoftvereket. Ezért a támadási felület a rendszerek, a hálózat és a hardverkomponensek összes ismert és ismeretlen sebezhetőségéből áll.

Minél kisebb a szervezeti hálózat támadási felülete, annál könnyebb a hálózat védelme.

Ezért az első és legfontosabb lépés a szervezet kiberbiztonságának biztosítása felé a hálózat támadási felületének minimalizálása olyan fejlett biztonsági megoldások segítségével, mint a Zero Trust Security és a Multi-Factor Authentication.

Hogyan működnek a támadásvektorok?

A támadási vektorok úgy működnek, hogy kihasználják a rendszer védekezésének sebezhetőségeit és gyengeségeit.

Általában a hackerek és a kiberbűnözők alapos ismeretekkel rendelkeznek a hálózaton belüli általános támadási vektorokról. Ezért, hogy meghatározzák a biztonsági vektorok valamelyikének megcélzásának módját, a hackerek először biztonsági lyukakat keresnek ezekkel a támadási vektorokkal, hogy kompromittáljanak és áthatoljanak rajtuk.

A hackerek ezeket a biztonsági réseket operációs rendszerben (OS) vagy számítógépes szoftverben találhatják meg. A biztonsági rések több okból is megnyílhatnak, például hibás vagy rosszul konfigurált biztonsági konfiguráció vagy programozási hiba miatt. Ugyanakkor az ellopott alkalmazotti igazolványok miatt is előfordulhat biztonsági megsértés.

A hackerek folyamatosan átvizsgálják a vállalatok hálózatait, hogy megtalálják a biztonsági réseket és belépési pontokat a rendszerekbe, hálózatokba és alkalmazásokba. Egyes esetekben a hackerek a belső alkalmazottakat és a kiszolgáltatott felhasználókat is megcélozhatják, akik tudatosan vagy tudatlanul megosztják fiókjukat vagy informatikai hitelesítő adataikat, lehetővé téve a jogosulatlan hálózati hozzáférést.

A támadási vektorok két fő típusra oszthatók:

#1. Passzív támadás vektorok

Ezek a támadási vektorok a hackerek arra irányuló kísérletei, hogy hozzáférjenek a rendszerhez, vagy figyeljék a nyitott portokat és a sebezhetőségeket, hogy részleteket gyűjtsenek a célpontról. Ezek a támadások úgy próbálnak hozzáférni az információkhoz, hogy közben nem érintik a rendszert, vagy megváltoztatják annak adatait és erőforrásait, megnehezítve azok észlelését és azonosítását.

Így ezek a támadások ahelyett, hogy károsítanák a szervezet hálózatát vagy rendszerét, az adatait és a bizalmasságát veszélyeztetik. A passzív támadások közé tartoznak például az adathalászat, a gépelés és a social engineering alapú támadások.

#2. Aktív támadási vektorok

Az aktív támadási vektor kihasználja a szervezet rendszerének megváltoztatását és a rendszeres működés megzavarását.

Így a támadók megcélozzák és kihasználják a rendszer sebezhetőségeit, például rosszindulatú programokat, zsarolóprogramokat, DDoS-támadásokat, köztes támadásokat, vagy gyenge felhasználói jelszavakat és hitelesítő adatokat céloznak meg.

Bár ezek általánosítják a támadási vektortípusokat, a legtöbb támadási vektor működésében a hasonlóságok vannak:

- A támadó potenciális célpontot észlel.

- A támadó adathalászat, social engineering, malware, automatizált sebezhetőség-ellenőrzés és OPSEC segítségével gyűjt információkat a célpontról.

- A támadók ezen információk alapján megpróbálják azonosítani a lehetséges támadási vektorokat, hogy eszközöket hozzanak létre azok kihasználásához.

- Ezekkel az eszközökkel a támadók jogosulatlan és hitelesítés nélküli hozzáférést kapnak a rendszerhez vagy a hálózathoz, hogy rosszindulatú kódokat telepítsenek vagy bizalmas információkat lopjanak el.

- A támadók figyelik a hálózatot, bizalmas adatokat és információkat lopnak el, vagy számítástechnikai erőforrásokat használnak.

Jobban megérthetjük a támadási vektorokat és működésüket, ha megvizsgáljuk a támadási vektorok típusait.

Melyek a támadási vektorok típusai?

Hálózati alapú támadási vektorok

A hálózati alapú támadásokat a támadásban lévőtől eltérő rosszindulatú eszközről irányítják és indítják. Ide tartoznak a DDoS-támadások, a jelszó-alapú támadások, például a gyenge hitelesítő adatok, a DNS-hamisítás, a munkamenet-eltérítés és a köztes támadások.

#1. Elosztott szolgáltatások megtagadása (DDoS) támadások

A DDoS támadások olyan kibertámadások, amelyek során a támadó rengeteg bot segítségével elárasztja vagy túlterheli a hálózatot vagy a szervert internetes forgalommal, és megpróbálja megzavarni a szolgáltatást, hogy működésképtelenné tegye azt. Ez megnehezíti a felhasználók és ügyfelek számára a vállalkozások szolgáltatásainak elérését, és a webhelyek összeomlását és leállását is okozhatja.

Hogyan kerüljük el őket: A szervezet támadási felületének csökkentése ideális módja a DDoS-támadások mérséklésének. Ezt úgy teheti meg, hogy korlátozza a rendszerekhez és alkalmazásokhoz való közvetlen hozzáférést, és szabályozza a hozzáférést az Identity and Access Management (IAM) rendszereken keresztül. A DDoS-támadások megelőzésének másik módja a tűzfalak használata a rosszindulatú forgalom és védelmi eszközök, például a forgalom megkülönböztetése és a rendszeres kockázatértékelés kiszűrésére és elkerülésére.

#2. Gyenge hitelesítő adatok

A jelszavak újrafelhasználása vagy a gyenge jelszavak és hitelesítő adatok átjárók a hackerek és támadók számára a hálózat elérésére és behatolására.

Hogyan kerüljük el őket: A szervezeteknek fel kell tanítaniuk alkalmazottaikat a biztonságos jelszavakra és hitelesítő adatokra, be kell ruházniuk az egyszeri bejelentkezésbe vagy a jelszókezelőbe, és nyomon kell követniük a jelszavak higiéniáját a teljes vállalati hálózaton, hogy megtalálják és észleljék a magas kockázatú felhasználókat és eszközeiket.

#3. DNS-hamisítás

A DNS-hamisítás vagy DNS-mérgezés olyan kibertámadás, amelynek során a támadó megcélozza és megrongálja a tartománynévrendszert (DNS), hogy a tartománynevet helytelen IP-címre irányítsa, és a felhasználókat rosszindulatú szerverekre vagy webhelyekre irányítja át, amikor megpróbálnak elérni egy webhelyet.

Hogyan kerüljük el őket: DNS-biztonsági bővítményeket (DNSSE) kell beállítania, hogy megvédje a kiszolgáló regisztrátorát a külső beavatkozásoktól. Megakadályozhatja a DNS-hamisítást is, ha automatizált javításkezelő szoftvert használ, amely rendszeres javításokat tesz a DNS-kiszolgálókra, és alapos DNS-forgalomszűrést hajt végre.

#4. Man-In-The-Middle támadások

Ez a támadás a nyilvános Wi-Fi-t használja ki a forgalom lehallgatására, az entitások közötti kommunikáció megzavarására.

Hogyan kerüljük el őket: Megakadályozhatja a MITM-támadásokat egy végponti biztonsági rendszer kihasználásával, többtényezős hitelesítési rendszer alkalmazásával, valamint olyan robusztus hálózati biztonsági megoldásokkal, mint a Zero Trust Security, amellyel megvédheti vállalati hálózatát a rosszindulatú szereplőktől.

Web-alapú támadási vektorok

A webalapú támadások közé tartoznak a cross-site scripting (XSS) és az SQL injekciós támadások. Becsapják a felhasználókat, webes rendszereket és szolgáltatásokat használva fenyegetési vektorként.

#1. SQL-injekciós támadások

Az SQL-befecskendezések rosszindulatú SQL-lekérdezéseket használnak, hogy a kiszolgálót olyan bizalmas és érzékeny adatoknak és információknak tegye ki, amelyeket egyébként nem tenne. A sikeres SQL injekciós támadások arra késztethetik a hackereket, hogy módosítsák az adatokat, meghamisítsák a személyazonosságot vagy megsemmisítsék az adatokat, így elérhetetlenné válhatnak.

Hogyan kerüljük el őket: Megakadályozhatja az SQL-befecskendezést harmadik féltől származó hitelesítéssel, jelszókivonattal, webalkalmazás-tűzfallal, frissített szoftverekkel és rendszeres szoftverjavítással, valamint az SQL utasítások és adatbázisok folyamatos figyelésével.

#2. Cross-site Scripting (XSS)

Az XSS-támadások során a támadó rosszindulatú kódot fecskendez be egy megbízható webhelyre, hatással van a látogatókra, és magát a webhelyet nem támadja meg. Ez lehetővé teszi a hackerek számára, hogy a nem kívánt kód végrehajtása miatt hozzáférjenek a böngészőben tárolt rekordokhoz, és felfedjenek nem kívánt információkat.

Hogyan kerüljük el őket: Az XSS-támadások megelőzésének legjobb módja a felhasználói bevitel kódolása és megtisztítása, a szoftverek naprakészen tartása, a sebezhetőségek keresése és a tartalombiztonsági szabályzat bevezetése.

Fizikai támadás vektorok

A fizikai támadások olyan kiberbiztonsági támadások, amelyek hatással vannak a webhely működésére és fizikai környezetére, vagy anyagi károkat okoznak. Ide tartoznak a nulladik napi támadások vagy a javítatlan alkalmazások vagy szoftverek, a gyenge titkosítás, a hibás konfiguráció, az adatinjektálás, a brute force támadások stb.

#1. Nulladik napi támadások (nem javított alkalmazások)

A nulladik napi támadások olyan kiberbiztonsági sebezhetőséget céloznak meg, amelyet nem hoztak nyilvánosságra, vagy amelyet senki sem keres.

Hogyan kerüljük el őket: Megelőzheti a nulladik napi támadásokat fenyegetésintelligencia platformok, fenyegetés-megelőzési motorok, DNS rosszindulatú programok elemzése, fenyegetésemuláció és -kinyerés, valamint CPU-szint ellenőrzés segítségével.

#2. Gyenge titkosítás

Az adattitkosítás védi a digitális adatok titkosságát, és elrejti az üzenet valódi jelentését. Az általános adattitkosítási módszerek közé tartozik a DNSSEC és az SSL-tanúsítványok. A hiányzó vagy gyenge titkosítás az adatokat jogosulatlan és rosszindulatú feleknek teszi ki.

Hogyan kerüljük el őket: A gyenge titkosítási fenyegetést védheti erős titkosítási módszerekkel, például a Rivest-Shamir-Adleman (RSA) és az Advanced Encryption Standard (AES) használatával, és biztosíthatja az összes protokoll biztonságát.

#3. Hibás konfiguráció

A rendszerkonfiguráció hibája, vagy ha az alkalmazás vagy a telepítőkiszolgáló konfigurációja nincs letiltva, adatszivárgáshoz vezethet. Az alapértelmezett felhasználónév és jelszavak használata ugyanakkor megkönnyíti a hackerek számára a rendszer elérését és kihasználását, valamint a rejtett hibák feltárását.

Hogyan kerüljük el őket: Kritikus a konfigurációkezelés automatizálása a konfigurációs torzulás megelőzése, az alkalmazás beállításai figyelése és a bevált gyakorlatokkal való összehasonlítása érdekében – felfedve a rosszul konfigurált eszközök fenyegetéseit.

#4. Brute Force Attacks

A brute force támadások próba és hiba alapú kibertámadások, amelyek során a támadások különféle eszközökkel próbálnak elérni a szervezet hálózatait, például gyenge titkosítást céloznak meg, rosszindulatú programokat tartalmazó fertőzött e-maileket küldenek, vagy adathalász e-maileket, amíg egy támadás nem működik.

Hogyan kerüljük el őket: Erős jelszavakat kell használnia, MFA-megoldásokat kell alkalmaznia, korlátoznia kell a bejelentkezési kísérleteket, használnia kell a webalkalmazások tűzfalát, használnia kell a CAPTCHA-t, és figyelnie kell az IP-címeket a brute force támadások megelőzése érdekében.

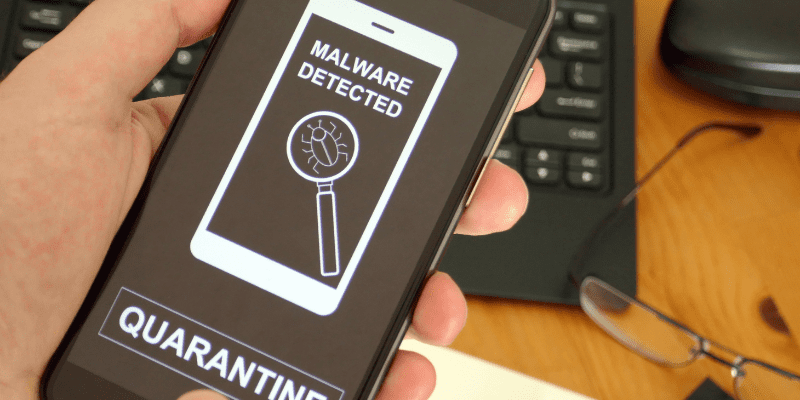

Malware támadások

A rosszindulatú szoftvereket arra tervezték, hogy megzavarják a rendszereket, lelassítsák a számítógépeket, hibákat okozzanak vagy vírusokat terjesszenek a rendszereken belül. Számos támadást tartalmaznak, beleértve a kémprogramokat, zsarolóprogramokat, vírusokat és trójaiakat.

Hogyan kerüljük el őket: A rosszindulatú programok elleni biztonság megköveteli a vállalatoktól, hogy olyan technológiákat alkalmazzanak, mint a tűzfalak, a homokozó, a rosszindulatú programok és a vírusirtó szoftverek.

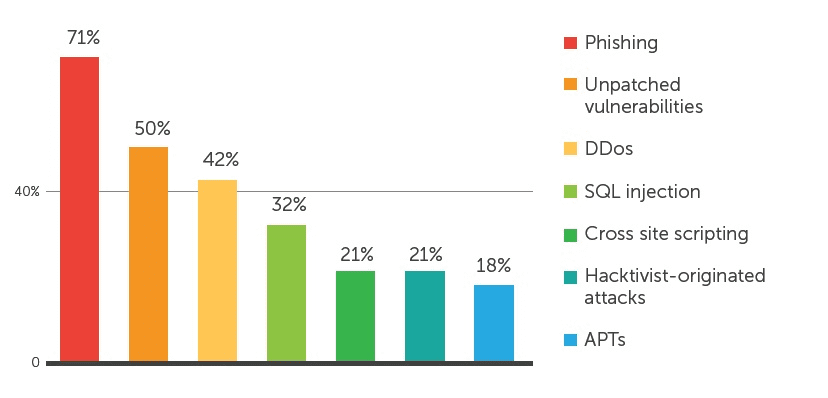

Adathalász támadások

Az adathalászat egy gyakran használt támadási vektor, amely 2022-ben 61%-kal nőtt.

Forrás: cipsec.eu

Forrás: cipsec.eu

Szociális tervezési taktikákra támaszkodik, hogy a felhasználókat rosszindulatú URL-ekre való kattintás, rosszindulatú fájlok letöltése vagy bizalmas információk felfedésére manipulálja, hogy pénzügyi adatokat lopjon, hitelesítő adatokat szerezzen meg vagy zsarolóvírus-támadásokat indítson.

Hogyan kerüljük el őket: MFA telepítése, spamszűrők használata, rendszeres szoftverfrissítések és javítások biztosítása, valamint a rosszindulatú webhelyek blokkolása néhány módja annak, hogy megvédje cégét az adathalász támadásoktól.

Bennfentes fenyegetések

A rosszindulatú bennfentesek, például a boldogtalan alkalmazottak jelentik a legnagyobb biztonsági fenyegetést – megpróbálnak hozzáférni a vállalat érzékeny adataihoz, hogy visszaéljenek velük, vagy illetéktelen hozzáférést kínáljanak külső feleknek.

Hogyan kerüljük el őket: Ha figyeli az alkalmazottak hálózati hozzáférését szokatlan tevékenységek miatt, vagy ha megpróbálnak hozzáférni olyan fájlokhoz, amelyekhez általában nem férnének hozzá, az abnormális felhasználói tevékenység jele, és segíthet megelőzni a bennfentes kockázatot.

Hogyan védheti meg szervezetét a támadási vektoroktól?

A támadók többféle módon behatolhatnak a vállalat hálózatába, és kompromittálhatják annak adatait. Ezért a szervezeteknek a legújabb biztonsági technikákat és robusztus irányelveket kell alkalmazniuk a rosszindulatú támadások elleni hálózatbiztonság biztosítása érdekében.

Íme néhány módszer, amellyel a szervezetek megvédhetik hálózatukat a támadási vektoroktól:

- Használjon erős jelszavakat, és alkalmazzon erős hitelesítési megoldásokat, például MFA-t, hogy további biztonsági réteget adjon hozzá.

- Végezzen rendszeres auditokat és IT-sebezhetőségi teszteket a kiskapuk felderítése és a biztonsági szabályzatok frissítése érdekében.

- Telepítsen biztonsági megfigyelő és jelentéskészítő eszközöket, amelyek figyelmeztetik a jogosulatlan hozzáférésre.

- Végezzen behatolási teszteket a biztonsági rések azonosításához és teszteléséhez.

- Azonnal telepítse a szoftver- és hardverfrissítéseket, és alkalmazzon automatizált megoldást.

- Használjon titkosítási technológiákat, például az AES-t, hogy lehetővé tegye az adatok titkosítását a hordozható eszközökön, és csökkentse az adatok kompromittálásának kockázatát.

- Adjon átfogó IT-biztonsági képzést minden alkalmazottja számára, hogy megismerje a legjobb biztonsági gyakorlatokat.

- Használjon robusztus hozzáférés-vezérlési protokollokat, és szegmentálja hálózatát – megnehezítve a hackerek számára, hogy bejussanak a vállalati hálózat magjába.

Végső szavak

A támadók kihasználják a támadási vektorokat, például az alkalmazottak hitelesítési adatait és a rossz titkosítást, hogy feltörjék a vállalat hálózatát és feltörjék az adatait. Ezért e vektorok hatásának csökkentése rendkívül fontos a kiberbiztonsági kockázatok megelőzésében.

Az emberi elem (amely magában foglalja a hibákat, a visszaéléseket és a közösségi támadásokat is), amely jelentős szerepet játszik az ellopott hitelesítő adatokban és az adathalász támadásokban, gyakori fenyegetést hordozó – 2022-ben az adatszivárgások mintegy 82%-ának kiváltó oka.

Így ez a blog segít megérteni a támadási vektorokat és a hatásuk minimalizálásának módjait. Ezért használja ezt a blogot a legjobb biztonsági gyakorlatok megvalósításához, hogy biztosítsa vállalkozása jövőjét és megelőzze a pénzügyi veszteségeket.

Ezután tekintse meg a hálózati sebezhetőségeket, amelyekre figyelni kell.