Míg a kiberbiztonság magában foglalja a számítógépes rendszerek védelmét a rosszindulatú támadók ellen, a hadsereg biztonsági gyakorlatait alkalmazta, hogy megerősítse a kibertámadások megelőzésére és megállítására irányuló erőfeszítéseit. Az egyik ilyen, a hadseregtől kölcsönzött gyakorlat a Defence in Depth (DiD)

A mélységi védelem egy olyan katonai stratégia, amely a középkorig vezethető vissza, amikor a kastélyok több biztonsági réteggel rendelkeztek, mint például felvonóhidak, árkok, vizesárkok, falak és őrtornyok, amelyek további biztonsági rétegeket nyújtottak a kastélynak.

A mélységi védelmet az első és a második világháború idején is alkalmazták, amikor a katonák lövészárkokat ástak, stratégiailag elhelyezett géppuskákat használtak, erődítményeket építettek, és páncéltörő akadályokat használtak, hogy lelassítsák az ellenség előretörését, áldozatokat okozzanak és időt nyerjenek a megtorlásra.

A kiberbiztonságban a mélyreható védelem olyan biztonsági gyakorlat, ahol több biztonsági termék és vezérlőelem, például tűzfalak, titkosítási és behatolásjelző rendszerek vannak rétegezve, és együtt használják a hálózatok és számítógépes rendszerek támadásokkal szembeni védelmére.

Ez a kritikus eszközök fokozott biztonságát eredményezi, ami megnehezíti a rendszerek behatolását, mivel ha egy biztonsági intézkedés meghiúsul, további biztonsági rétegek védik a rendszert a fenyegetésekkel szemben.

A mélyreható védelem redundanciát alkalmaz a kiberbiztonság területén, ami nagyon hatékonysá teszi, mivel egyetlen kiberbiztonsági intézkedés vagy ellenőrzés nem képes megállítani a kibertámadások minden formáját. A mélyreható védelem többrétegű kiberbiztonsági megközelítése védelmet tesz lehetővé a számítógépes támadások széles skálájával szemben, ami jobban védett számítógépes rendszereket eredményez, amelyeket nagyon nehéz feltörni.

Tartalomjegyzék

A védelem elemei mélységben

A mélyreható védelem a következő kulcselemekből tevődik össze

Fizikai vezérlések

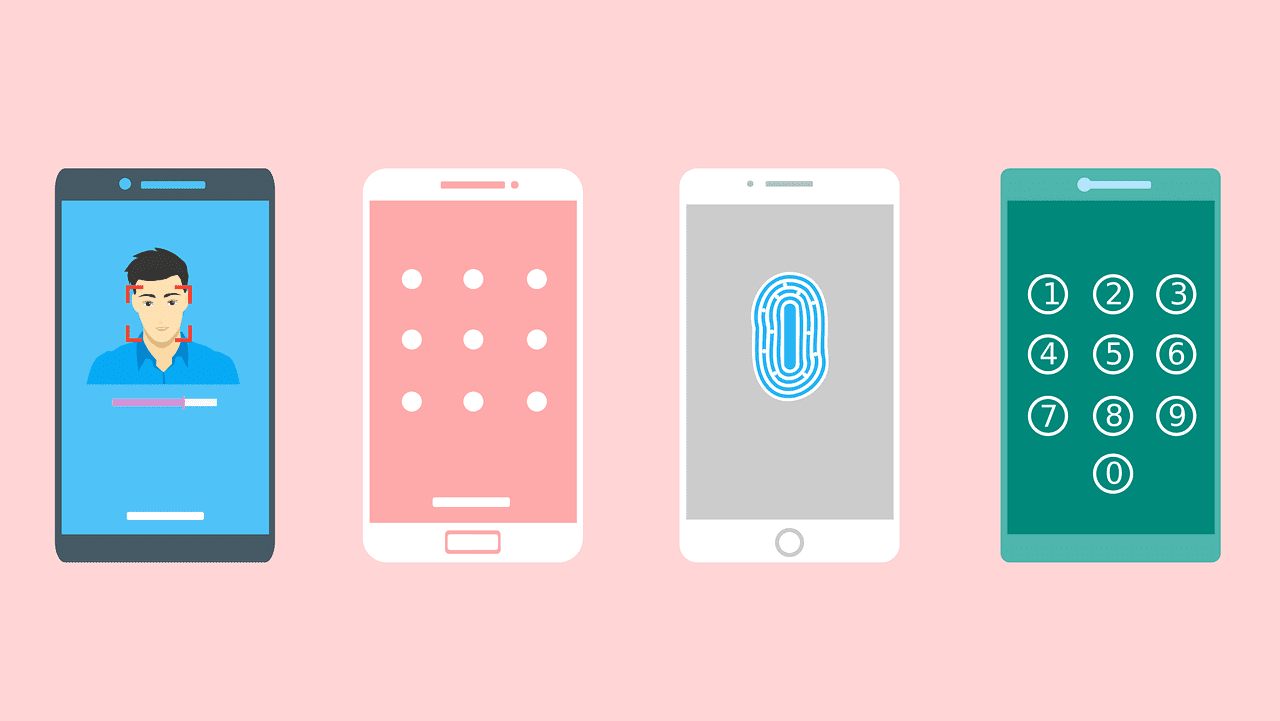

Ezek olyan biztonsági intézkedések, amelyeket a számítógépes rendszerek védelmére és a behatolók általi fizikai hozzáférés megakadályozására vezettek be. Ez általában magában foglalja a számítógépes rendszerekhez való hozzáférés korlátozását fizikai infrastruktúra, például biztonsági kamerák, zárt ajtók, személyi igazolvány-szkennerek és biometrikus rendszerek elhelyezésével, vagy akár őrök alkalmazásával a kritikus számítógépes rendszerekkel rendelkező helyiségekben.

Műszaki ellenőrzések

Ezek azok a hardverek és szoftverek, amelyek megvédik a rendszereket a rosszindulatú támadóktól. Ilyen biztonsági intézkedések közé tartoznak többek között a tűzfalak, a többtényezős hitelesítés, a behatolásészlelő vagy -megelőzési rendszerek (IDS/IPS), a vírusirtó és a konfigurációkezelés.

Adminisztratív ellenőrzések

Ezek magukban foglalják a szervezet alkalmazottaira vonatkozó szabályzatait és eljárásait, amelyek célja a szervezet erőforrásaihoz való hozzáférés szabályozása, valamint az alkalmazottak megfelelő kiberbiztonsági gyakorlatának eligazítása, hogy csökkentsék az emberi hibákat, amelyek a számítógépes rendszerek támadói általi veszélyeztetését eredményezhetik.

Miért fontos a mélyreható védekezés?

Kevin Mitnick, akit egykor a világ leghíresebb hackerének tartottak, miután feltörték olyan vállalatok rendszereit, mint a Sun Microsystems, a Nokia és a Motorola, ismertté vált arról, hogy „bármi sebezhető a támadásokkal szemben, ha elegendő időt és erőforrást adnak.”

Ez az állítás a mai napig igaz, különösen a támadók számára elérhető kifinomult eszközök tekintetében. Ez viszont azt jelenti, hogy soha nem létezik egy olyan kiberbiztonsági megoldás, amelyen ne lehetne kompromisszumot kötni. Ez az oka annak, hogy a mélyreható védelem nagyon fontos egy olyan világban, ahol kifinomult támadók hatalmas erőforrásokhoz férnek hozzá.

A mélyreható védelem arra kényszeríti a szervezeteket, hogy proaktív módon hozzák meg a biztonságukat, és gondoljanak erőforrásaik biztonságára akkor is, ha egy biztonsági termék meghibásodik.

A különböző biztonsági termékek ilyen rétegezése robusztus védelmet nyújt a vállalatok számára kritikus erőforrásaik számára, jelentősen csökkentve annak valószínűségét, hogy rendszereiket veszélyeztetik. A mélyreható védelem nagyon megnehezíti a támadók számára a rendszerek kompromittálásának folyamatát.

Ezenkívül arra kényszeríti a szervezeteket, hogy holisztikus megközelítést alkalmazzanak a biztonságuk érdekében, és kezeljék a rendszereik megsértésének minden lehetséges módját. Csakúgy, mint a katonaságban, ahol a mélyreható védelem lelassítja a támadásokat, és időt nyer a megtorlásra, ugyanezt teszi a kiberbiztonságban is.

A mélyreható védelem lelassíthatja a rosszindulatú szereplőket, mielőtt azok hozzáférnének a rendszerekhez, és időt hagyhat a rendszergazdáknak a támadások azonosítására és ellenintézkedések végrehajtására a támadások leállítására, mielőtt azok feltörnék a rendszerüket.

Ezenkívül korlátozza a támadók által okozott károkat abban az esetben, ha az egyik biztonsági intézkedés meghiúsul, mivel a többi biztonsági ellenőrzés korlátozza a hozzáférést és a támadók által a rendszerben okozott károk mértékét.

Hogyan működik a mélységi védelem

A mélyreható védelem kulcseleme a biztonsági intézkedések redundanciája, amely megnehezíti a támadók számára a támadások végrehajtását. Például egy támadó fontolóra veheti, hogy fizikailag eljön az Ön telephelyére, hogy egy fertőzött USB-meghajtót telepítsen a rendszerébe.

Ha biztonsági őrök látják el a helyiségeket, vagy biometrikus adatokat használnak a számítógépekhez való naplózáshoz és a hozzáférés szabályozásához, az ilyen támadó megállítható.

Feltételezve, hogy nagyon elszántak a támadásban, és a hálózat megtámadására helyezik a hangsúlyt úgy, hogy rosszindulatú programokat küldenek a hálózatra, egy ilyen támadás megállítható a hálózati forgalmat figyelő tűzfal vagy a hálózatba telepített vírusirtó segítségével.

Vagy, ha mondjuk a hálózathoz feltört hitelesítési adatokkal próbálnak hozzáférni, a hálózatban megvalósított többtényezős hitelesítés megakadályozhatja, hogy hozzáférjenek a rendszerhez.

Feltételezve, hogy továbbra is képesek bejutni a rendszerbe, egy behatolásérzékelő rendszer elkaphatja és jelentheti a behatolásukat, amelyet aztán kezelni lehet, mielőtt további károkat okozna. Alternatív megoldásként egy behatolásgátló rendszer is használható a fenyegetések aktív megállítására.

Ha át kell menniük ezeken a biztonsági intézkedéseken, megakadályozhatja, hogy a támadók érzékeny információkat aknázzanak ki az átvitel során és nyugalmi állapotban lévő adatok titkosításával.

Bár a támadók időnként nagyon határozottak lehetnek a támadások során, és megkerülik az adatok védelmére telepített különféle biztonsági intézkedéseket, a mélyreható védelem úgy működik, hogy nagyon megnehezíti a támadók hozzáférését a rendszerhez. Ez eltántoríthatja őket a támadásoktól, vagy ami még jobb, időt hagyhat a szervezetnek, hogy reagáljon a támadásokra, mielőtt a rendszerük feltörne.

Használja a védelmi eseteket részletesen

A mélyreható védekezés különféle forgatókönyvekben alkalmazható. Ezek közül néhány a következőket tartalmazza:

#1. Hálózati biztonság

A mélyreható védelem gyakori alkalmazása a hálózatok támadásokkal szembeni védelme. Ez általában úgy történik, hogy tűzfalakkal figyelik a hálózati forgalmat a szervezet szabályzata alapján, a behatolásvédelmi rendszerekkel pedig figyelik a rosszindulatú hálózati tevékenységeket, és intézkedéseket tesznek a hálózatba történő behatolások megelőzésére és mérséklésére.

Ezenkívül víruskereső szoftver is telepítve van a hálózatra, hogy megakadályozza a rosszindulatú programok telepítését a hálózaton, vagy eltávolítsa az esetlegesen telepített szoftvereket.

Az utolsó biztonsági réteg a nyugalmi és a hálózaton áthaladó adatok titkosítása. Így még ha a támadók megkerülik az összes korábbi biztonsági intézkedést, nem tudják használni az általuk elért adatokat, mivel azok titkosítva vannak.

#2. Endpoint Security

A végpontok olyan eszközök, mint a szerverek, asztali számítógépek, virtuális gépek és mobileszközök, amelyek egy szervezet hálózatához csatlakoznak. A végpontok biztonsága magában foglalja ezeknek az eszközöknek a fenyegetésekkel szembeni védelmét.

A végpontok biztonságának mélyreható védelmi stratégiája magában foglalhatja a végpontok helyének fizikai biztosítását, erős jelszavak és többtényezős hitelesítés használatát az eszközökhöz való hozzáférés szabályozására, valamint az eszközök naplózását. Tűzfalak, víruskereső szoftverek és az adatok titkosítása is megvalósítható, hogy további biztonsági rétegeket adjon hozzá.

#3. Alkalmazásbiztonság

A mélyreható védelem az alkalmazások védelmében is hasznos, mivel olyan érzékeny adatokat kezelnek, mint a felhasználók bankszámlái, személyi azonosító számai és címei.

Ilyen forgatókönyvben a mélyreható védelem megvalósítható a helyes kódolási gyakorlatok alkalmazásával a biztonsági hibák minimalizálása érdekében, az alkalmazások rendszeres tesztelésével a sebezhetőségek keresése érdekében, az átvitel során és a nyugalmi állapotban lévő adatok titkosításával, valamint a többtényezős hitelesítés végrehajtásával a felhasználókat, és naplót vezet az alkalmazás felhasználói által végzett tevékenységekről.

Réteges biztonság kontra védelem mélységben

Bár ez a két biztonsági intézkedés magában foglalja a biztonsági termékek többrétegű használatát a számítógépes erőforrások biztonságának fokozása érdekében, ezek megvalósítása és fókusza eltérő. A biztonság fokozása érdekében azonban mindketten a redundancia kiépítésére támaszkodnak.

A réteges biztonság egy olyan biztonsági megközelítés, amelyben több biztonsági terméket telepítenek a szervezet biztonságának legsebezhetőbb területeinek védelmére.

Ebben a megközelítésben a több biztonsági megközelítést ugyanabban a rétegben vagy veremben telepítik, például különböző vírusirtó szoftvereket használnak, így abban az esetben, ha az egyik víruskereső kihagy egy vírust, vagy valamilyen hiányossága van, a másik elérhető lehetőség felkaphatja a vírust vagy leküzdheti a hiányosságokat. a másik vírusirtóról.

Egy másik példa erre több tűzfal vagy behatolásérzékelő rendszer használata, így ha az egyik termék nem észlel vagy nem tud leállítani egy behatolást, egy másik termék észlelheti azt.

Ez a megközelítés biztosítja, hogy a számítógépes rendszerek biztonsága még akkor sem sérüljön, ha egy termék meghibásodik. A létfontosságú számítógépes rendszerek biztonságának fokozása érdekében a réteges biztonság különböző biztonsági rétegekre terjedhet ki.

Ellentétben a többrétegű biztonsággal, amely egyetlen biztonsági rétegre épít redundanciát, a mélyreható védelem redundanciát épít ki egy lehetséges támadás több rétegére vagy területére, hogy megvédje a számítógépes rendszereket a támadások széles körétől.

A mélyreható védekezés egyik példája a tűzfalak, a többtényezős hitelesítés, a behatolásérzékelő rendszerek, a helyiségek számítógépekkel való fizikai lezárása és a vírusirtó szoftverek alkalmazása. Minden biztonsági termék más-más biztonsági problémát kezel, és így védi a rendszert a támadások széles köre ellen.

Következtetés

Korábbi kibertámadások kimutatták, hogy a rosszindulatú szereplők különböző támadási vektorokat próbálnak ki, amikor bármilyen rendszerben kihasználható sebezhetőséget keresnek. Mivel a támadók számos támadást indíthatnak, amellyel feltörhetik a rendszert, a szervezetek nem támaszkodhatnak egyetlen biztonsági termékre, amely garantálja számítógépes erőforrásaik biztonságát a támadókkal szemben.

Ezért fontos a védelem mélyreható megvalósítása, hogy megvédjük a kritikus számítógépes erőforrásokat a támadások széles skálájával szemben. Ennek az az előnye, hogy minden lehetséges csatornát lefednek, amelyet a rosszindulatú szereplők a rendszer kihasználására használhatnak.

A mélyreható védelem a támadások lelassításában és a folyamatban lévő támadások észlelésében is előnyt jelent a szervezetek számára, így időt ad nekik a fenyegetések elleni küzdelemre, mielőtt kompromittálhatnák rendszereiket.

Felfedezheti a Honeypotokat és a Honeyneteket a kiberbiztonság terén is.